概要

RomCom と呼ばれる脅威アクターが、SolarWinds、KeePass、および PDF Technologies のブランド力を利用して、一連の新たな攻撃を実施しています。BlackBerry の Threat Research & Intelligence Team は、Advanced IP Scanner ソフトウェアの偽装バージョンを使用してウクライナの軍事施設を攻撃した RomComRAT に関する最近のレポートで明らかになったネットワークアーティファクトの解析中に、これらのキャンペーンを発見しました。

最新の発見では、RomCom がキャンペーンで、SolarWinds Network Performance Monitor、KeePass のオープンソースのパスワードマネージャー、および PDF Reader Proといった製品を偽装していることがわかりました。

このキャンペーンの主要な標的は引き続きウクライナであるようですが、英国を始めとするいくつかの英語圏の国も標的となっていると考えられます。この推測は、2 つの悪意のある Web サイトの サービス利用規約(TOS)および新たに作成されたコマンドアンドコントロール(C2)の SSL 証明書に基づいています。

標的の地理的条件と現在の地政学的状況を考慮すると、RomCom RAT の脅威アクターの動機がサイバー犯罪である可能性は低いと考えらえます。

攻撃ベクトル

攻撃の準備として、RomCom は次のような単純な流れを実行します。偽装するベンダーの正規の HTML コードを取得し、正規のドメインに似た悪意のあるドメインを登録し、正規のアプリケーションをトロイの木馬化し、おとりの Web サイトに悪意のあるバンドルをアップロードし、対象を絞ったフィッシングメールを被害者に送信します。場合によっては、その他の感染経路を使用することもあります。これらの経路については、後で詳しく説明します。

RomCom の兵器化

RomCom の SolarWinds Network Performance Monitor キャンペーン

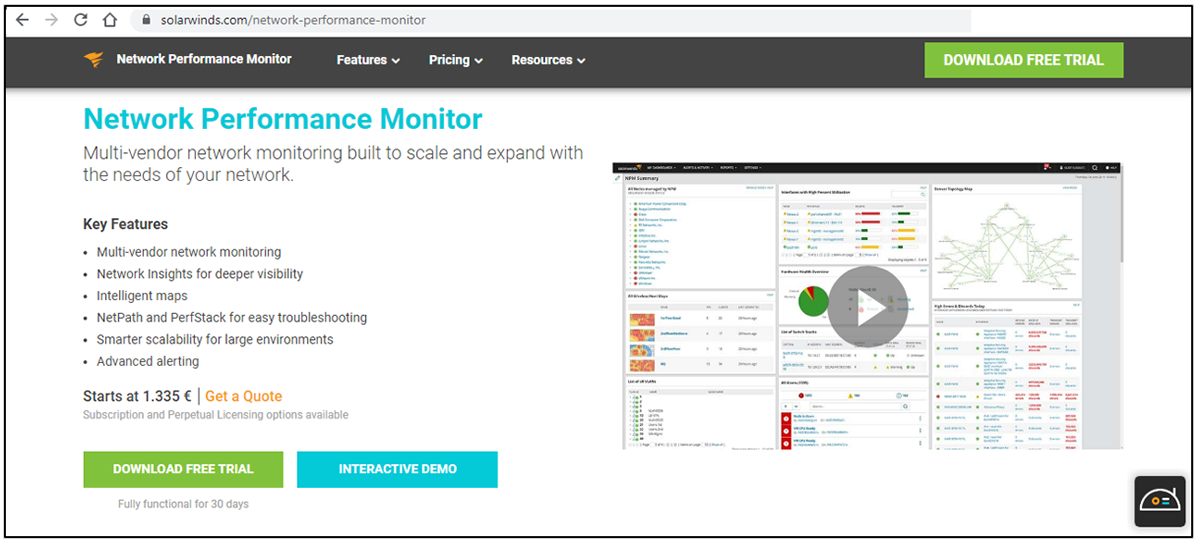

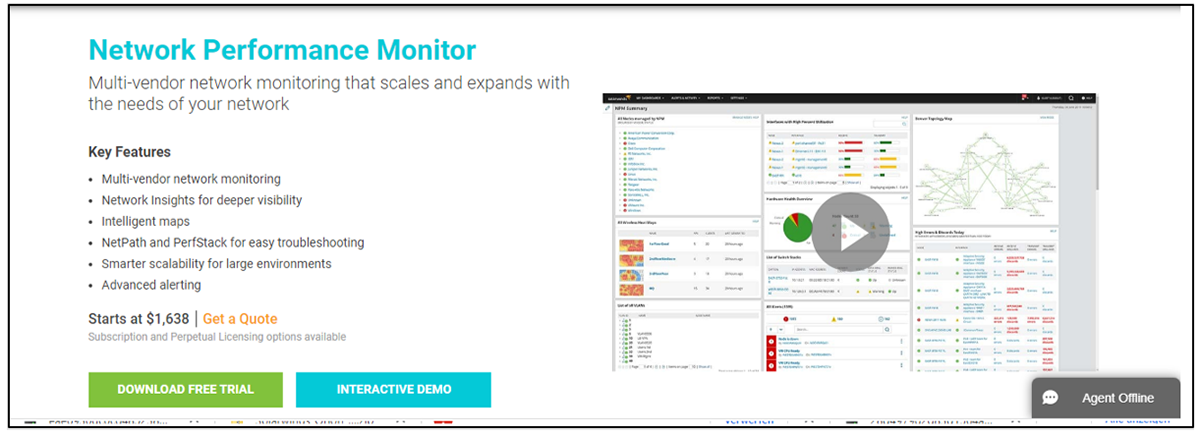

本物の SolarWinds NPM のサイトと偽装されたサイトがどれだけ似ているかについては、以下の 2 つのスクリーンショットを比べてみてください。

図 2 – SolarWinds の偽の Web サイト

この攻撃は、SolarWinds Network Performance Monitor (NPM) アプリケーションのトロイの木馬化されたバージョンを通して展開されます。偽装された SolarWinds サイトからの無料トライアルのダウンロード中に、正規の登録フォームが表示されます。このフォームに入力すると、製品トライアルについてのフォローアップのために、本物の SolarWinds の販売担当者から連絡が来る可能性もあります。この手法により、被害者は最近ダウンロードしてインストールしたアプリケーションが完全に正規のものであると信じ込まされます。しかし実際には、被害者は悪意のある RomCom のリモートアクセス型トロイの木馬(RAT)に対するドロッパーを知らずにダウンロードしています。

ハッシュ(md5、sha-256) |

7c003b4f8b3c0ab0c3f8cb933e93d301 246dfe16a9248d7fb90993f6f28b0ebe87964ffd2dcdb13105096cde025ca614 |

ファイル名 |

Solarwinds-Orion-NPM-Eval.zip |

ファイルサイズ |

124,671,897 bytes |

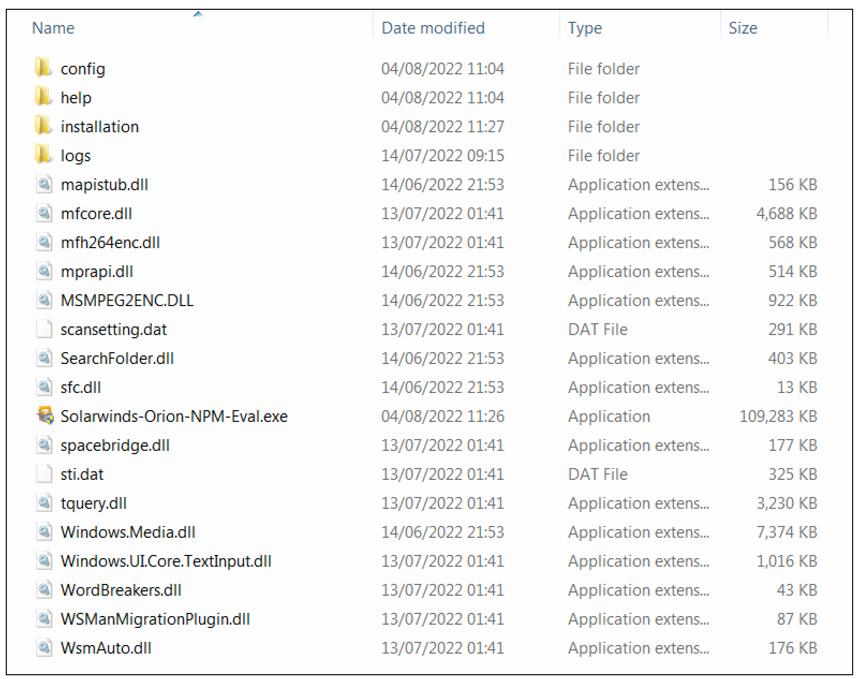

図 3 – "SolarWinds-Orion-NPM-Eval.zip" の展開結果

“Solarwinds-Orion-NPM-Eval.exe” ファイルには、“Wechapaisch Consulting & Construction Limited” からのデジタル証明書が含まれます。RomCom はこの同じ証明書情報を、以前に “advancedipscanner.msi” ファイルでも使用しています。これについては、RomCom に関する弊社の以前の調査で詳しく解説しています。正規のファイルは、“SolarWinds Worldwide, LLC” によりデジタル署名されていることに注意してください。

“Solarwinds-Orion-NPM-Eval.exe” のリソースセクションには、以下の 3 つの x64 埋め込みファイルが含まれます。

- X86 – 以前 “setup.exe” ファイルでも見られた同じ PDB パスである “c:\users\123\source\repos\ins_asi\win32\release\instlib.pdb” が含まれます。

- X87 – デジタル署名された正規の SolarWinds Orion インストーラです。

- X88 – RomCom RAT ドロッパーです。この DLL は “rundll32.exe” を起動して “fwdTst” エクスポートを実行し、これにより x64 RomCom RAT を “C:\Users\user\AppData\Local\Temp\winver.dll” に投下します。

ハッシュ(md5、sha-256) |

4E4ECA58B896BDB6DB260F21EDC7760A ABE9635ADBFEE2D2FBAEA140625C49ABE3BAA29C44FB53A65A9CDA02121583EE |

ITW ファイルの名前 |

combase32.dll, winver.dll |

コンパイルスタンプ |

Tue Aug 02 16:20:43 2022 |

ファイルタイプ / シグネチャ |

PE 64 DLL |

ファイルサイズ |

623616 bytes |

コンパイラ名 / バージョン |

Microsoft Visual C++ |

C2 |

combinedresidency[.]org |

RomCom の KeePass キャンペーン

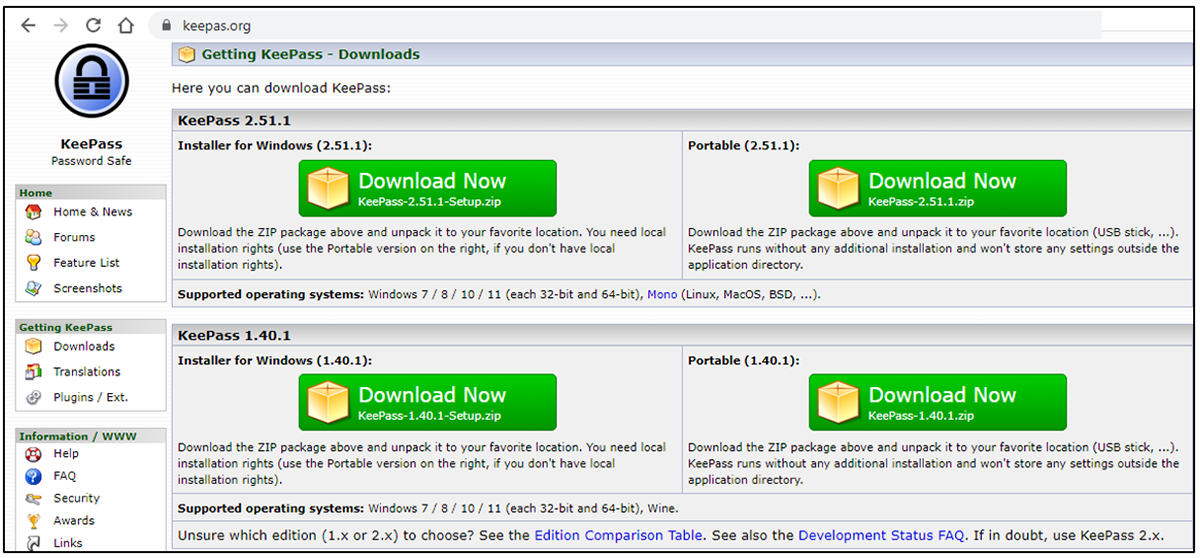

11 月 1 日に BlackBerry の Threat Research & Intelligence Team は別のキャンペーンを発見しました。RomCom は、KeePass という人気のあるパスワードマネージャーを悪用して新たな攻撃キャンペーンを構築しました。このキャンペーンでは、本物に見える偽の KeePass Web サイトからアプリケーションをダウンロードすると、被害者のマシンに "KeePass-2.52" という名前の悪意のあるバンドルが投下されます。

図 5 – KeePass の偽の Web サイト

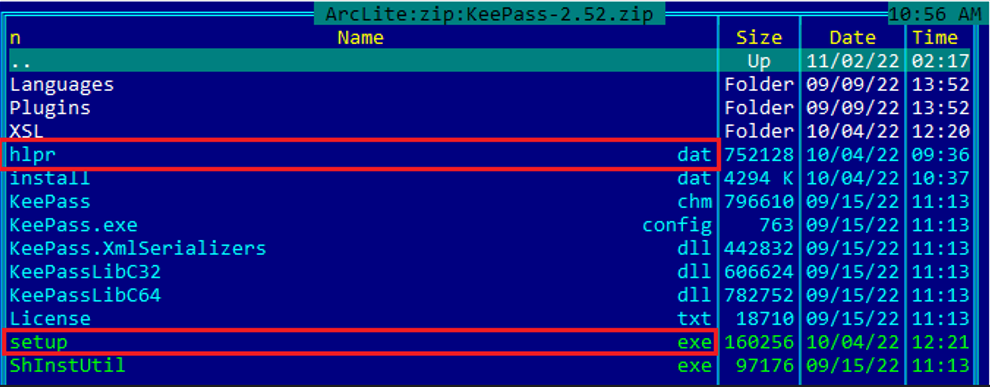

偽の KeePass.org Web サイトは、"KeePass-2.52.zip" というトロイの木馬化されたバンドルを投下します。解凍すると、以下のファイルが含まれています。

図 6 – 悪意のあるアーカイブの内容

上記のスクリーンショットに示したように、KeePass-2.52.zip ファイルには以下の 2 つの悪意のあるファイルが含まれます。

- Setup.exe – RomCom RAT ドロッパーを起動するファイルです。 PDB C:\Users\123\source\repos\ins_asi\Win32\Release\setup.pdb

- hlpr.dat – RomCom RAT ドロッパーです。

弊社のチームは RomCom のネットフローを確認し、偽装されたウクライナ語の KeePass および PDF Reader Pro の両方のサイトを発見しました。どちらの偽の Web サイトも同じ URL 上でサービス利用規約を提供しており、ソフトウェアプロバイダが英国の企業によりホストされていることをほのめかしています。

href="privacy/uk_privacy.html"

href="privacy/uk_term.html"

href="privacy/uk_disclaimer.html"

図 8 – ウクライナ語の PDF Reader Pro の偽の Web サイト

BlackBerry の Research & Intelligence Team のネットフロー解析により、以下のように英国で所有されていると見せかけた SSL 証明書を使用する、10 月 27 日に登録された新たな C2 も発見されました。

Issuer: C=GB, ST=Greater London, L=Harmondsworth, O=British Government, OU=dgtlocean.com, CN=ca dgtlocean.com/emailAddress=ca(at)mail.com Issuer: C=GB, ST=Greater London, L=London, O=Government Digital Service, OU=you-supported.com, CN=ca you-supported.com/em

depth=0 C = GB, ST = British, L = Chesterfield, O = Royal Mail Group Ltd, OU = Group1, CN = Group1.A, emailAddress = server(at)mail.com

まとめ

脅威アクター RomCom は、ウクライナおよび世界中の英語圏の被害者を標的とした新たなキャンペーンを活発に展開しています。TOS から推測すると、英国の被害者が新たな標的であるようですが、主な焦点は引き続きウクライナとなっています。

以下の点に注意する必要があります。

- RomCom が作成したトロイの木馬化されたバンドルは、上記のベンダーが侵害されていることを示すものではありません。

- いずれの攻撃にも、正規の企業は関わっていません。

- RomCom は本物の Web サイトを模した偽の Web サイトを作成しています。

RomCom RAT、Cuba ランサムウェア、および Industrial Spy との間には、明らかなつながりがあります。Industrial Spy は 2022 年 4 月に登場した、比較的新しいランサムウェアグループです。しかし、標的の地理的条件と特性および現在の地政学的状況を考慮すると、RomCom の真の動機が純粋にサイバー犯罪的なものであるかどうかは不明です。

RomCom RAT のセキュリティ侵害インジケータ(IOC)

ファイル名 MD5 SHA256 |

Solarwinds-Orion-NPM-Eval.zip 7C003B4F8B3C0AB0C3F8CB933E93D301 246DFE16A9248D7FB90993F6F28B0EBE87964FFD2DCDB13105096CDE025CA614 |

ファイル名 MD5 SHA256 |

KeePass-2.52.zip 1a21a1e626fd342e794bcc3b06981d2c 596eaef93bdcd00a3aedaf6ad6d46db4429eeba61219b7e01b1781ebbf6e321b |

ファイル名 MD5 SHA256 |

Solarwinds-Orion-NPM-Eval.exe D1A84706767BFB802632A262912E95A8 9D3B268416D3FAB4322CC916D32E0B2E8FA0DE370ACD686873D1522306124FD2 |

タイプ MD5 SHA256

MD5 SHA256 |

RomCom RAT Dropper CB933F1C913144A8CA6CFCFD913D6D28 AC09CBFEE4CF89D7B7A755C387E473249684F18AA699EB651D119D19E25BFF34

8284421bbb94f3c37f94899cdcd19afd 8b8dff5d30802fd79b76ee1531e7d050184a07570201ef1cd83a7bb8fa627cb0 |

タイプ MD5 SHA256

MD5 SHA256 |

RomCom RAT Launcher (Setup.exe) 6310A2063687800559AE9D65CFF21B0A F7013CE417FCBA0F36C4B9BF5F8F6E0E2B14D6ED33FF4D384C892773508E932E

550f42c5b555893d171285dc8b15b4b5 5f187393acdeb67e76126353c74b6080d3e6ccf28ae580658c670d8b6e4aacc1 |

タイプ MD5 SHA256

MD5 SHA256 |

RomCom RAT Payload 4E4ECA58B896BDB6DB260F21EDC7760A ABE9635ADBFEE2D2FBAEA140625C49ABE3BAA29C44FB53A65A9CDA02121583EE

a7172aef66bb12e1bb40a557bb41e607 3252965013ec861567510d54a97446610edba5da88648466de6b3145266386d9 |

.png)