BlackBerry の AI サイバーセキュリティ、Turla にも威力を発揮

原文のブログはこちらからご覧いただけます。

AI (人工知能)駆動型サイバーセキュリティのパイオニアである BlackBerry は、MITRE Engenuity のテストでもその能力を発揮し、キルチェーンの初期フェーズで悪意ある行動を阻止し、Turla 脅威グループの目論見を挫くことができました。

MITRE Engenuity は2023年9月、MITRE ATT&CK® 評価の第 5 ラウンドの結果を公開しました。今回は31 のベンダーが参加し、現在最も悪名高い高度標的型攻撃(APT)グループの一つである Turla が用いる戦術、技法、手順(TTP)に対する防御能力を評価されました。

評価は 4 日間にわたって行われ、うち 3 日は検出能力、残りの 1 日は防御能力が試されました。検出能力に関しては、Turla が使うとされる悪意ある技法を用いた 19 のテストを実行し、防御能力に関しては13 のテストが実施されました。

BlackBerry の主な結果

この評価において BlackBerry の Cylance® AI が挙げた成果のいくつかを紹介しましょう。

- 実用的なアラート:CylanceENDPOINT™は、重大な局面で効果的なアラートを生成しました。この詳細なコンテキストに基づき誤検知を最小限に抑えたアラートは、BlackBerry の AI 駆動型エンドポイント保護プラットフォーム(EPP)がもたらす有効性と時間の節約効果を実証するものです。

- 可視性の強化:BlackBerry は、CylanceENDPOINT と、クラウドネイティブの AI 支援 ZTNA (ゼロトラストネットワークアクセス)ソリューションである CylanceGATEWAY™の両方で、ネットワークセンサーを大幅に強化し、ネットワークトラフィックのデータソースに見られる疑わしい活動の検出、確認を容易にしました。

- 予防的セキュリティ:CylanceENDPOINT は、キルチェーンの初期フェーズにおける Turla の行動をエミュレートした動作、つまり同グループの主目的の一つである水平移動を複数の段階で阻止しました。

敵を知る: Turlaとは

遅くとも 2000 年代初頭には活動を始めていた Turla は、ロシアを拠点に暗躍しているとされる高度な APT グループです。感染させた被害者は 45 か国以上にわたり、政府機関、外交団、軍事機関のほか、研究機関やメディア関連企業を標的とすることが知られています。Turla は、自身の運用セキュリティを維持するために最新の高度な技法を導入しており、特徴的なコマンドアンドコントロール(C2)ネットワークと様々なオープンソースや自家製のツールを併用しています。

Turla は、Linux や Windows のインフラストラクチャから機密情報を抜き出すことを目的として、極めて標的を絞ったキャンペーンを実行することで知られています。標的のネットワークに密かに侵入するため、各種の革新的なステルス技法を駆使します。標的内に足場を築き、システム情報の列挙が完了すると、インメモリまたはカーネルへのインプラントを通じ最小限のフットプリントで攻撃を継続します。

BlackBerry の詳細な結果

MITRE 評価は、アラート疲れの軽減とシステムの可視化という点で BlackBerry 製品が他社に抜きんでていることを示す、よい機会です。

敵の攻撃にさらされたエンドポイントにとって最も重要な要素は、攻撃チェーン内で経過する時間です。ネットワーク侵害は、検出されずに放置される時間が長くなるほど、セキュリティ被害が深刻化する恐れがあります。特にTurlaのように、戦術として標的への初期感染後に活動を開始し、被害者のネットワークへのバックドアを確立する、いわゆる「第 2 段階」マルウェアの投下などを用いるグループでは尚更です。

その後、グループは盗み出す機密情報の探索や、他のシステムへのアクセスを得るためネットワーク内で水平移動します。BlackBerry Cylance AI は、キルチェーンの最も初期段階で感染を阻止し、マルウェアの実行を未然に防ぐ、独自の予防的ソリューションによって、サイバー攻撃を無力化します。BlackBerry は Cylance AI を駆使し、企業全体にわたる可視化を実現する予防第一の予測的セキュリティを提供して、最も悪名高い最先端のサイバー攻撃に立ち向かいます。

MITRE が評価の一部として順位付けや採点を行っていないことには留意する必要があります。セキュリティ担当者の観点では自社製品の実力を示すために数字が役立つ可能性がありますが、MITRE のテストでは、コンテキストとタイミングに関する情報を明らかにすることが最も重視されます。

アラートの実用性

BlackBerry 製品は、セキュリティ運用センター(SOC)のアナリストが、悪意ある活動や潜在的リスクをより正確に把握できるように、詳細なコンテキストに基づく正確なアラートを生成します。こうした特長が、BlackBerry のポートフォリオの有効性を証明する今回のテスト結果につながりました。

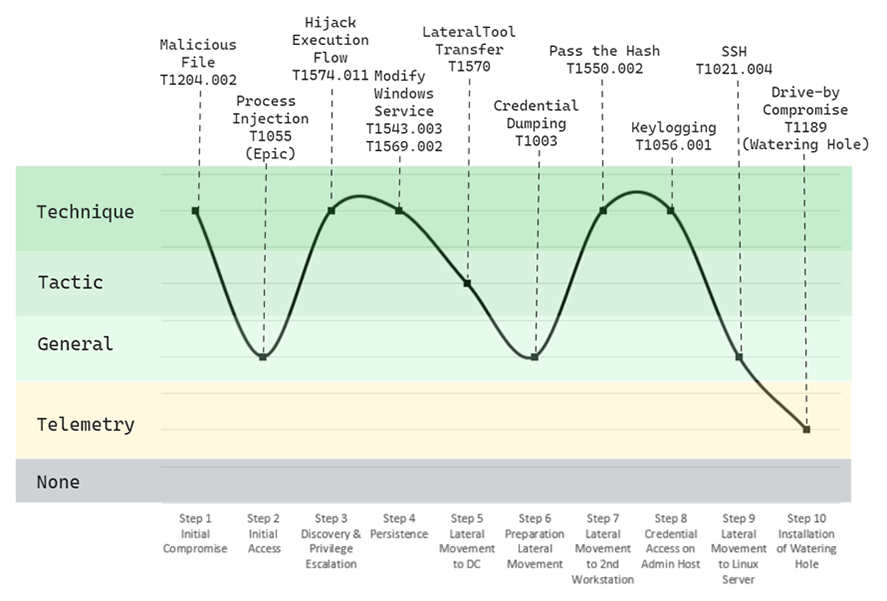

図 1:テスト第 1 日のエミュレートされた Turla 攻撃:Windows と Linux の両インフラストラクチャを標的に固有のマルウェア(EPIC、CARBON-DLL、PENQUIN)を展開

評価第 1 日:

MITRE 評価の初日、BlackBerry は攻撃チェーンの重要なあらゆるステップにわたり、信頼性の高い可視化の実現に成功しました。上掲のグラフが示すとおり、初期の侵害に加え、被害者システムへの密かな侵入を目的とした DLL インジェクションを漏れなく検出しました。

CylanceENDPOINT は、権限昇格の試みを検出する能力で特に秀でた性能を示しました。権限昇格の試みは、偽装した悪意あるサービスの実行によってレジストリを改変し、攻撃の永続性を強化するもので、CylanceENDPOINT はこうした一連のプロセス全体に対してアラートを生成しました。

攻撃チェーンの次の段階で、BlackBerry製品によってエミュレートされた Turla の侵入は、パスワードスプレー攻撃によってドメインコントローラへと移動します。この試みに対しても、コンテキスト情報を収集するテレメトリによって補完されたアラートが生成され、水平移動の試みが完全に可視化されました。テスト初日の終了間近に、CylanceENDPOINT は Linux サーバーへの水平移動の試みに対してアラートを生成するとともに、ドライブバイ攻撃の試みである水飲み場攻撃の設置に関する新たなコンテキスト情報を明らかにしました。

評価第 2 日:

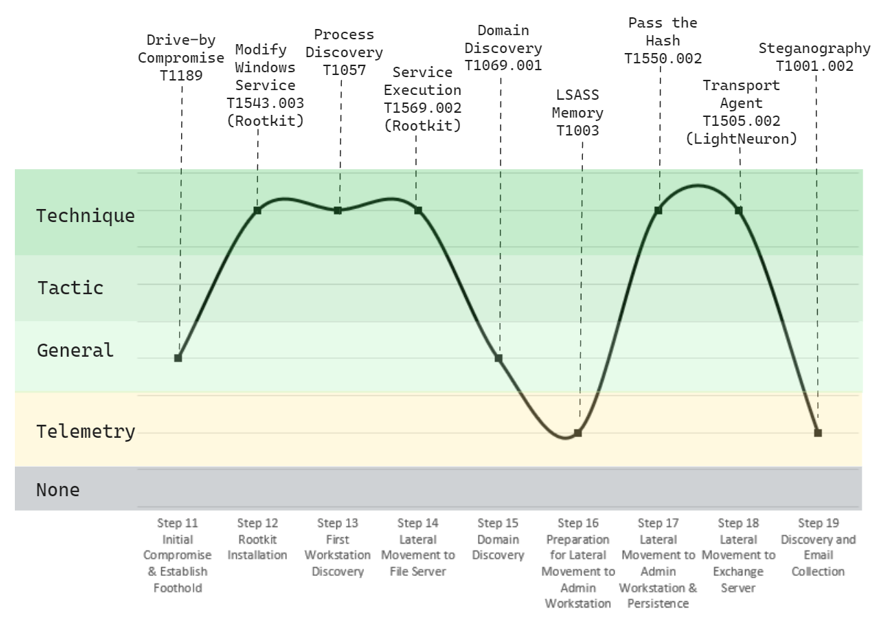

図 2:テスト第 2 日のエミュレートされた Turla 攻撃:特異作用マルウェア(EPIC、SNAKE、LIGHTNEURON)を用いたカーネルおよび Microsoft Exchange の悪用に焦点

MITRE 評価の第 2 日、CylanceENDPOINT は、攻撃チェーンの主要部分を完全に可視化しました。上掲のグラフからわかるように、初期アクセスから水飲み場の設置に至るエミュレートされた Turla の手順に加え、ルートキットのインストールとその後の実行も同様に、高精度のアラートによって検出されました。このアラートは、シミュレートされた攻撃を明確に把握できるようにすることを目的としています。初期コンテキストが詳細に示されることで、SOC アナリストは、これらの脅威をそれぞれ迅速かつ正確に特定できます。

CylanceENDPOINT のコンポーネントである CylanceOPTICS® は、BlackBerry のエンドポイント検知/対処(EDR)ソリューションです。デバイスからのフォレンジックデータを収集、分析し、組織に影響が及ぶ前に脅威を特定し解消します。攻撃に関連する探索活動も容易に検出できることから、フォレンジックデータにさらに豊富なコンテキスト情報も追加されます。このソリューションは、API(アプリケーションプログラミングインターフェイス)の呼び出しなど、隠れた悪意ある行動や、その他のあまり一般的でない探索手法に対してタイムリーにアラートを生成します。

第 2 日のテストのもう一つのハイライトは、窃取されたパスワードハッシュの検出です。パスワードハッシュの窃取は、攻撃者がネットワーク内での水平移動を容易にすることを目的に行われます。現実の攻撃ではこの行動はCylanceENDPOINT のアラートによってSOC のアナリストにいち早く検出され、SOC チームは即座に、攻撃者によるネットワーク内の水平移動を予防する措置を適用できるでしょう。

シミュレートされた攻撃のフィナーレを飾ったのはTurla の LightNeuron インプラントで、これはユーザーのメールを抜き出すことを目的に、Microsoft Exchange のトランスポートエージェントとして密かにインストールされています。LightNeuron は C2 通信を目立たなくするためにステガノグラフィを使用します。熟練した人間の観測者でも検出に苦労する技法ですが、CylanceENDPOINT は素早い可視化とコンテキスト情報を提供し、それによってアナリストは、この悪意ある活動を阻止する手順が実行できます。

可視性:主なデータソース

特定の疑わしい活動または悪意ある活動の背後にあるストーリーまたはフローに関するコンテキスト情報を手に入れるには、環境内で発生している活動を十分に可視化することが重要です。アクティビティのすべてを検出する必要はありませんが(単純な探索コマンドなど)、セキュリティチームが意味のある検出の周辺情報の詳細を完全に把握するには、適切な可視性またはテレメトリが利用できることが重要です。

様々な情報源を組み合わせれば、ネットワーク内で発生しているいかなる活動についても、必要な詳細情報が得られます。これらのデータソースは、ネットワークおよび個々のエンドポイントの両方で発生しているイベントに関して貴重な情報をもたらし、SOC アナリストがより良い意思決定を行い、侵入の企ての原因特定と、予防手段の適用による会社資産の保護を可能にします。

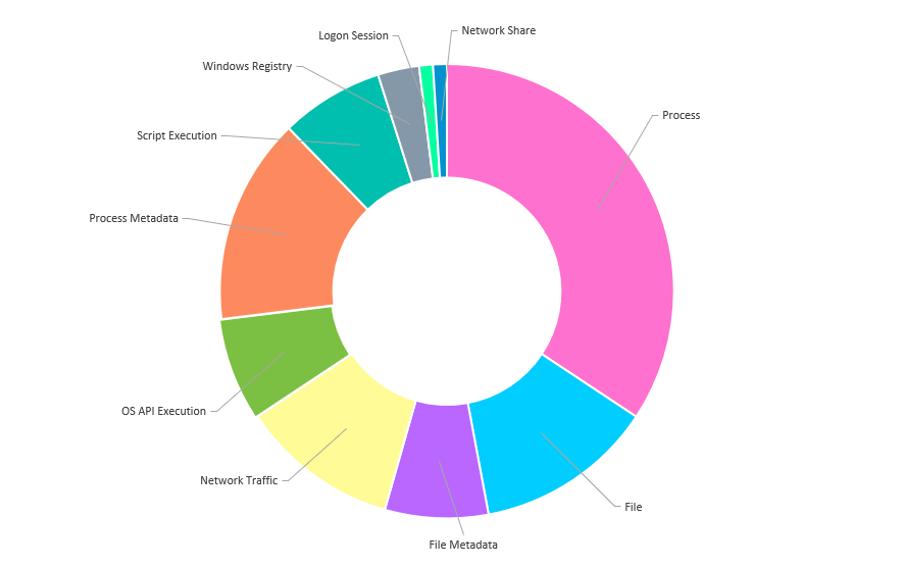

Turla のエミュレーションに際して、イベントに対する BlackBerry の可視性は、一連の独自データソースに基づいて得られたものでした。次のグラフが示すのは、侵入シミュレーションに関するコンテキスト情報を人間のアナリストに示すため用いられた、データソースのトップ 10 です。

図 3:異常に関する状況的コンテキスト情報の提供に使用されたデータソースのトップ 10

BlackBerry では、製品機能を継続的に革新、強化しています。一例として本年には、CylanceOPTICS と CylanceGATEWAY™ の両方のネットワークセンサーを強化しました。これによりお客様は確実に、ネットワークトラフィックのデータソースから、疑わしい活動を容易に見つけることができます。CylanceOPTICS は、様々なデバイスにわたり調査、対応、脅威ハンティングを行い、エンドポイント脅威に対する高度な可視性を提供します。この機能のおかげで可視化が可能になった脅威が他にもあります。悪意ある活動を HTTP トラフィック内に隠したり、MITRE テストにおいてエンコードもしくは暗号化、またはその両方を行う、コマンドアンドコントロールの重要な段階の表示も容易になりました。

タイムベースセキュリティの重要性

タイムベースセキュリティとは、攻撃に対する組織のセキュリティ体制改善を後押しする重要な概念です。アナリストの即応性を高めることに役立ち、それにより攻撃の影響範囲を狭める効果があります。

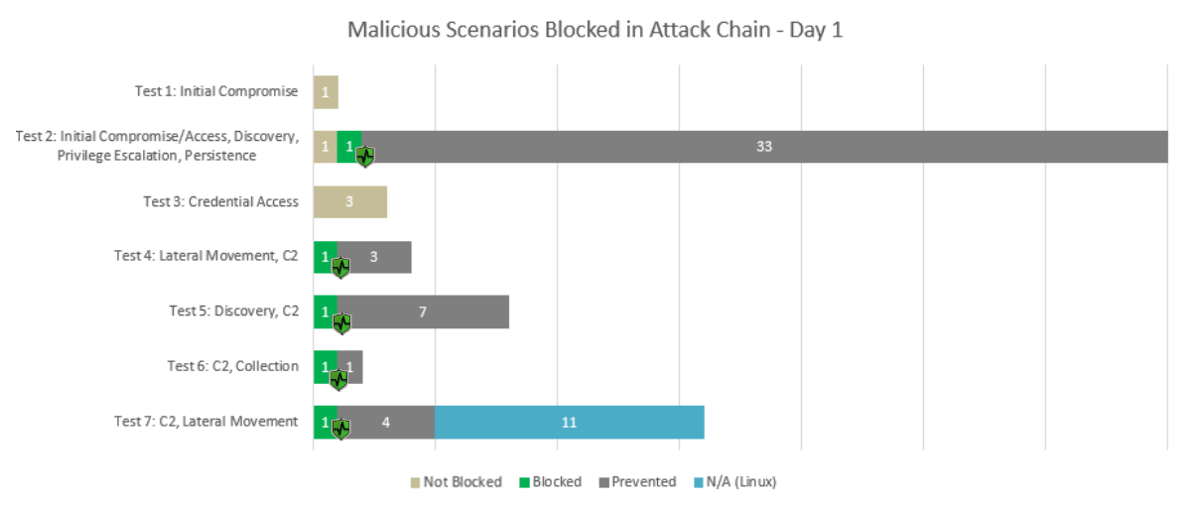

MITRE による評価では、攻撃チェーンのごく初期の段階で 11 のステップをブロックすることにより、BlackBerry のポートフォリオ全体で優れた保護効率が実証されました。

図 4:MITRE テスト第 1 日の結果:阻止された悪意あるシナリオの種類と、それらが阻止された攻撃チェーンの段階を示す

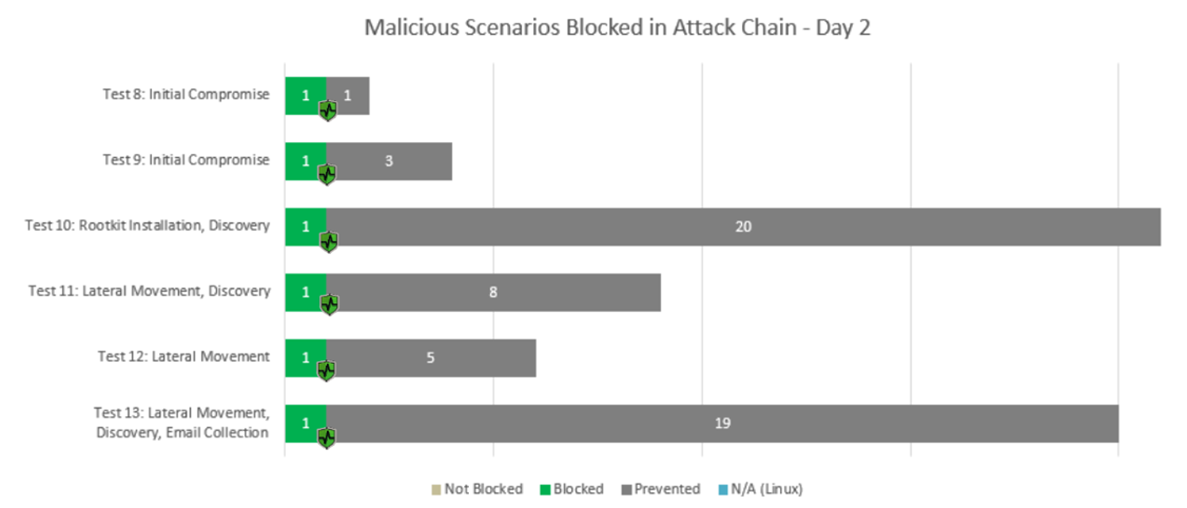

図 5:MITRE テスト第 2 日の結果:阻止された悪意あるシナリオの種類と、それらが阻止された攻撃チェーンの段階を示す

両方の例から明らかなように、Cylance AI は最も影響の大きいエミュレートされた攻撃を初期段階で阻止しました。例えば、テスト 10 では、ルートキットのインストールを阻止し、Turla の典型的な攻撃の土台となる柱の一つを効果的に排除しました。

Cylance AI は、悪意あるインジェクションの試みをブロックすることで、テスト 2 の攻撃チェーンの主要部も阻止しました。テスト 13 では、水平移動の試みを予防したことがわかります。

テストの全体を通して、BlackBerry はエミュレートされた攻撃の重要なフェーズを予備段階で的確に識別することに成功しました。こうしたタイムリーな検出と、それを補完するコンテキストテレメトリによって、セキュリティチームは目の前にある情報をしっかりと見極め、把握したうえで、その後の進め方を判断できます。

MITRE Engenuity による評価:社内から得られる保護

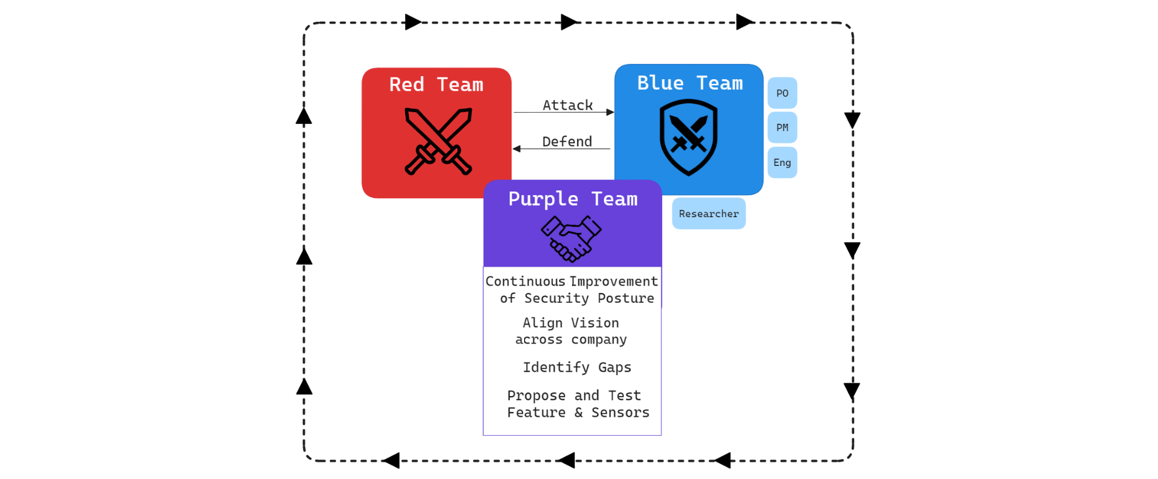

毎年の評価に備え、MITRE 対策チームによる主導のもと、弊社の様々な部署のメンバーが連携して推進する取り組みがあります。

そこでは、有効なセキュリティ成果の実現に重点を置き、お客様による組織の保護をお手伝いすることを目的に設計された方法論を使用します。この方法論は、月例のパープルチーム演習に基づいて確立されます。演習では、多彩なシナリオを設定して BlackBerry 製品の機能を検証しており、来る MITRE 評価に対して準備を整える機会となっています。

これは従来の「レッドチームのように考え、ブルーチームのように行動する(Think Red, Act Blue)」スタイルの演習で、BlackBerry では次の 4 つのチームを編成しています。

- ブルーチーム:製品責任者、プロジェクトマネージャー、エンジニア、リサーチャから構成されます。これは製品関係者にとって、お客様が実際に攻撃を受けた場合に想定される製品の使用方法をそのまま適用するため、各製品固有の強みを把握するのに役立ちます。製品や機能に対する社内の共通認識を確立する効果もあります。

- ホワイトチーム:初期のグループ研究の策定、運用フローの提案、コンテンツや機能の改善促進、全作業の取りまとめなどを行うチームです。パープルチーム演習では、チームのいずれか 1 名が進行役を務め、実際の評価ではその人物がブルーチームのリーダーになります。

- レッドチーム:社内レッドチームはホワイトチームが提案した運用フローを開発します。

インフラストラクチャチーム:各製品チームのエキスパートから成り、能力を最大限発揮できるよう製品インストールや全機能の設定を行います。

図 6:BlackBerry のレッド、ブルー、パープルチームの役割を示したチームチャート

まとめ

高価なセキュリティ製品とテクノロジーを導入したことにより、データは安全だと考えたくなるかも知れません。しかしこうした期待は、テクノロジーが未成熟な場合、また攻撃チェーンに対する可視性を欠いている場合に裏切られる可能性があります。一般的なスパムキャンペーンから国家主導の標的型攻撃まで、様々なレベルの脅威アクターによる攻撃チェーンの高度化に対応できる、可視化が必要です。

BlackBerry が終わりのない製品開発にあたり、可能な限り厳格な方法論を適用しているのは、そうした理由からです。BlackBerry の社内チームは昼夜兼行で製品群の防御力強化に努め、最も重要な資産を保護し、損害を被る前に攻撃を阻止できるようお客様の組織を強化しています。

謝辞

BlackBerry は、MITRE Engenuity チーム、特に ATT&CK 評価チームの継続的な支援に対して謝意を表明します。MITRE のチームの取り組みは、あらゆるベンダーの製品およびサービスのレベル向上に役立ち、セキュリティ業界全体に共通のメリットをもたらしています。

免責事項:このブログで表明された見解や意見は BlackBerry 社によるものであり、必ずしも、そこに示された団体の見解または姿勢を反映したものではありません。

About The BlackBerry Research and Intelligence Team

BlackBerry の Research and Intelligence Team は、新たに生じている脅威と持続的な脅威を検証し、セキュリティ担当者とその所属企業のために、インテリジェンス解析を提供しています。

.png)