FBIと米国司法省による「マルウェア界の万能ナイフ」Qakbot制圧の内幕

原文のブログはこちらからご覧いただけます。

このブログでは、国際機関による Qakbot の解体を受け、この広く普及したマルウェアの詳細を掘り下げ、その余波の中、安全を維持する方法についてのヒントを紹介します。

米国司法省(DoJ)および FBI 合同での、最も長期にわたり活動を続けているマルウェアファミリーおよびボットネットの 1 つである Qakbot の解体は、世界中の法執行機関およびサイバー犯罪コミュニティに波紋を広げました。誰もが知りたいことは、Qakbot は完全に消滅したのか?ということでした。

Duck Hunt(アヒル狩り)作戦というコード名の国際連携作戦により、当局は Qakbot のオンラインインフラストラクチャを掌握することに成功しました。タスクフォースはその後、感染したデバイスからマルウェアを遠隔で削除するための裁判所命令を取得しました。この時点で、このようなデバイスの数は世界中で約 700,000 台、米国だけでも 200,000 台に上っていました。

この多国籍作戦では、米国、フランス、ドイツ、オランダ、英国、ルーマニア、およびラトビアでボットネットを破壊するための活動が実施されました。また DoJ は、暗号通貨で 860 万ドル以上の不正な利益を差し押さえたことも発表しています。

カリフォルニア州南部地区の連邦検事である Martin Estrada 氏はロサンゼルスでの記者会見にて、次のように述べています。「これはボットネットに対して司法省が主導した中で最も意義あるテクノロジーおよび金融にかかわる作戦です」

Qakbot は過去 18 か月で 40 件のランサムウェア攻撃に関与し、被害者に合計 5,800 万ドル以上の損害をもたらしたと考えられています。BlackBerry の Research & Intelligence チームは、Qakbot を 2022 年第 4 四半期に医療機関に対して最も多く使用されたトロイの木馬の 1 つとして特定していますが、他の業界も Qakbot 攻撃に見舞われています。実際、Estrada 氏は「ほぼすべての経済セクターが Qakbot の被害に遭っている」と語っています。

Qakbot は完全に停止したのか?

Duck Hunt 作戦は蔓延するサイバー脅威を取り締まる法執行機関にとって画期的な出来事となりましたが、サイバーセキュリティの専門家は、このサイバー犯罪アクターに加えられた打撃は一時的なものである可能性が高いと警告しています。この解体に関連する逮捕者はなく、またロシアの関与が疑われているものの、マルウェアオペレーターがどこを拠点としているのかに関する情報も明らかにされていません。捜査は現在も「継続中」とされています。

このブログでは、注目を集めた解体作戦の前週に確認された異例の世界的キャンペーンに関する新たな情報も含め、Qakbot について詳しく見ていきます。

Qakbot の紹介:変幻自在の最新マルウェア

2007 年に出現して以来、Qakbot は近代史で最も長い間蔓延しているサイバー脅威の 1 つとなり、この 15 年間、脅威環境を席巻しています。

Qbot、Quakbot、Pinkslipbot とも呼ばれるこのマルウェアは、モジュール化されているため、サイバー犯罪者が特定のニーズに合わせて構成を変更できるようになっています。年月とともに幾度となく更新され、磨きをかけられ、作り変えられ、新たな機能も定期的に追加されています。またバンキング型トロイの木馬だけでなく、ワームや、リモートアクセス型トロイの木馬(RAT)としても分類されています。

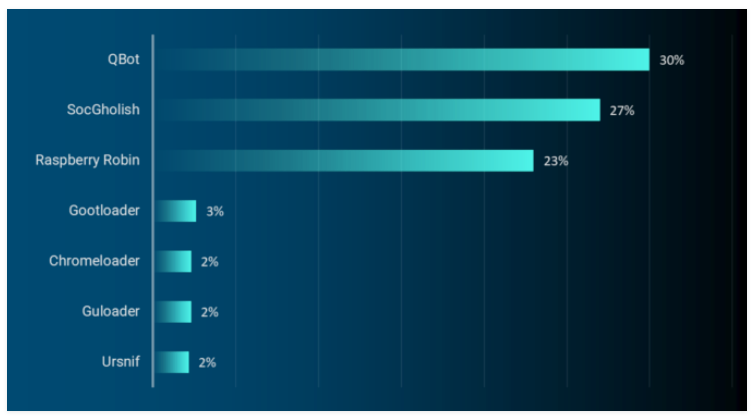

Qakbot は研究者によりマルウェアの「スイスアーミーナイフ」と描写されており、2023 年前半に最も蔓延していたマルウェア脅威の 1 つとして特定されています。

図 1 :確認されたすべてのマルウェアローダーの割合が示すように、Qakbot は 2023 年前半に最も「出回っていた」ローダーであった(出典:ReliaQuest.com)

Qakbot は金銭目的の脅威グループである Gold Lagoon がもともと作り出し、何年にもわたり維持してきたと考えられていますが、1 つの脅威アクターやグループのみと関係があるわけではありません。つまり Qakbot による感染は、その特定の攻撃の背後に Gold Lagoon がいたという決定的証拠ではありません。

Qakbot は、侵害したてのネットワークをランサムウェア感染に向けて準備するために、複数のサイバー犯罪者グループにより広く使用されていました。ここ数年は、Conti、ProLock、Egregor、REvil(別名 Sodinokibi)、DoppelPaymer、MegaCortex などの多くの活発なランサムウェアグループが使用する主要な侵入ツールとなっていると研究者は考えています。悪名高い Clop ランサムウェアの展開にも使用されていた可能性があります。

その最も有名なオペレーターは、ロシア語を使用する活発なサイバー犯罪者グループであり、2022 年に Conti ランサムウェアグループから派生したと考えられている Black Basta です。

FBI のロサンゼルス支局の担当アシスタントディレクター Donald Alway 氏は、Qakbot ネットワークは「文字どおり世界的なサイバー犯罪サプライチェーンにツールを供給している」と述べており、「史上最も破壊的なサイバー犯罪者用ツールの 1 つ」と呼んでいます。

技術的解析

感染経路

Qakbot は、LNK、HTA、バッチ、JavaScript、WSF ファイルなどの多様なファイルを使用します。これらのファイルが実行されると、感染デバイス上に永続性を確保することができます。感染したメールに、悪意のある Visual Basic スクリプト(VBS)を含む ZIP ファイルへとユーザーを誘導する URL が含まれる場合もあります。侵害された被害者のマシンは、Qakbot の世界的なボットネット活動に組み込まれ、他の被害者を感染させる可能性があります。

ユーザーをだますために、Qakbot のフィッシング文書は請求書や作業指示など、標的である被害者が見慣れていて、期限のあるものとして偽装されます。フィッシング文書の形態は多様で、Microsoft Excel XLSX ファイル、Microsoft OneNote ファイル、DLL ファイル、実行可能ファイル、JavaScript ファイル、DocuSign で暗号化されたスプレッドシートなど、多くの形式を使用して感染させることがわかっています。この変幻自在な柔軟性は、単純なブラックリストの作成や、特定のアクセス制御またはポリシーの適用により企業が侵害を防ぐことを困難にしています。

このマルウェアは基本的にはローダーとして機能します。つまり、感染したネットワークに接続し、新たなマルウェアペイロード(一般的にはリモートアクセスツールの Atera や NetSupport および Cobalt Strike など)を投下できます。

侵入後は、機密データを抜き出し、ネットワーク内で水平展開し、ランサムウェアを展開して、リモートコード実行を可能にすることができます。また、潜在的な被害者とセキュリティソフトウェアの両方からその身元を隠すために、複数の暗号化手法を使用しています。さらに、仮想マシン(VM)環境を特定することにより、調査中の意図的な起動を避け、セキュリティソフトウェアによる検知をさらに回避できます。

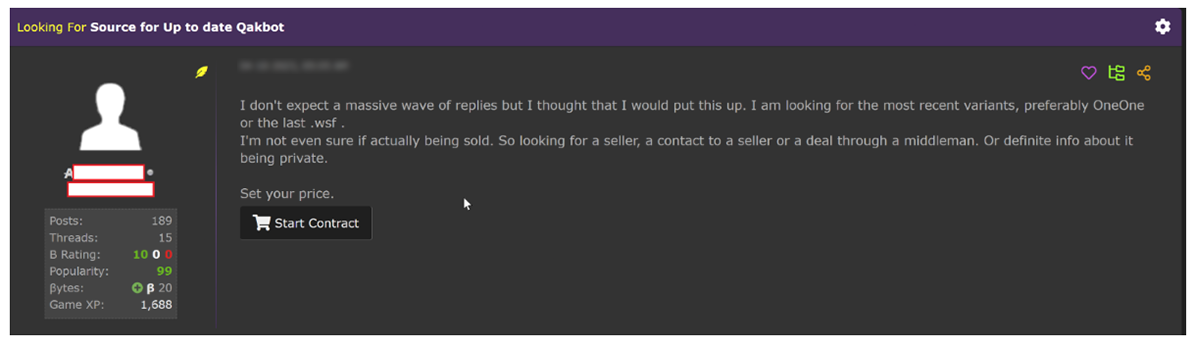

このような特性から、よく知られたハッキングフォーラムの以下の典型的な投稿が示すように、Qakbot はサイバー犯罪コミュニティで最も人気のあるマルウェアの 1 つとなっています。

図 2 :よく知られたハッキングフォーラムでの、Qakbot の最新の亜種の購入を希望する投稿(Qakbot の解体前に公開された投稿)

Qakbot の戦術、技法、手順(TTP)

配信と初期感染

Health Sector Cybersecurity Coordination Center(HC3)の報告書によると、Qakbot は複数の経路を介して伝播しますが、悪意のあるスパム、そして Outlook を使用し被害者の古いメールスレッドを乗っ取る方法が最も一般的です。初期感染は通常、ユーザーが悪意のあるリンクをクリックするか、フィッシングメールに添付された武器化された文書を開くと発生します。

Qakbot のその他のコンポーネントと感染後の機能には以下のものがあります。

ペイロードドロッパー:ユーザーのシステムへの侵入後、Qakbot のペイロードドロッパーが実行されます。ペイロードドロッパーは、主となる Qakbot のバンキング型トロイの木馬(またはオペレーターが選択したペイロード)を被害者のマシンにダウンロードしてインストールする役割を担います。

永続性:Qakbot はさまざまな巧妙な技法を使用して、感染したシステム上での永続性を確保し、システムの再起動後も存続し、長期間アクティブでいられるようにします。このために、レジストリエントリやスケジュールタスクを作成するか、その他の方法を使用して、システムの起動時に自身も自動的に起動されるようにします。

コマンドアンドコントロール通信:Qakbot は次に、攻撃者により運用されているコマンドアンドコントロール(C2)サーバーとの通信を確立します。これらのチャンネルを通して、Qakbot マルウェアは命令や更新を受け取り、窃取したデータを攻撃者に返します。C2 サーバーは、ボットネットを管理し、その悪意のある活動を連係させるうえで重要な役割を果たします。

情報窃取と銀行詐欺:Qakbot の主な目的は、銀行の認証情報などの機密情報を盗み出すことです。これは、Web トラフィックを傍受し、キーストロークを記録し、スクリーンショットをキャプチャすることにより行います。Qakbot は Web インジェクションを使用することがよく知られています。Web インジェクションを使用すると、被害者のブラウザー上で Web ページを編集し、追加のログイン情報やその他の機密情報を入力するよう求めることが可能になります。

伝播:Qakbot は既知の脆弱性を悪用するか、盗んだ認証情報を使用して、他のマシンへと水平展開することにより、ネットワーク上での伝播を試みることもできます。この機能により、企業環境での危険度がさらに高まります。

別のスパムキャンペーンを通じたさらなる伝播:Qakbot はシステムを感染させた後、侵害されたマシンを使用してフィッシングメールを他の潜在的な被害者に送信することで、自身をさらに伝播させる場合があります。

さらに詳しく

Qakbot のモジュール式コンポーネントの検証

最新の企業セキュリティを打ち破るには野心的な技法が必要であり、解体作戦が実施される前は、Qakbot マルウェアは企業環境に侵入しようとするサイバー犯罪者に最適なマルウェアであったようです。

2023 年第 1 四半期の BlackBerry グローバル脅威インテリジェンスレポートで、犯罪者により最も広く使用されているサイバー兵器の 1 つとして挙げられている Qakbot の手法はまったく新しいわけではありません。しかし、最新の企業セキュリティソリューションでも、一般的に攻撃対象領域全体が保護されているわけではなく、既知の脆弱性もインターネットに接続されたサーバーに残っている場合があるため、Qakbot は想定以上に長く存続することができます。

以前は Qakbot キャンペーンは主に「pray-and-spray」(運任せでの乱射)スパムキャンペーンを通じて配信されていましたが、実際に利益(場合によっては暗号通貨での)をもたらしたのは、そのモジュール型の性質でした。Qakbot のオプションのモジュールには以下のものがあります。

メール収集モジュール:この人気のアドオンは、ローカルの Outlook クライアントからすべてのメールを抽出します。収集されたメールアドレスは、新たなフィッシングキャンペーンへと送られます。2 つ目のメール機能は、感染したホストの既存のメールスレッドに悪意のある添付ファイルまたはリンクを含めて返信することで、新たな被害者に意図せず Qakbot マルウェアをダウンロードさせることにより、さらに感染を広げます。

ユニバーサルプラグアンドプレイ(UPuP)モジュール:このモジュールは、直接のインターネット接続を持たない感染したホストを、ボットネットで使用するための中間コマンドアンドコントロール(C2)サーバーに変換することが可能です。

Cookie 窃取モジュール:このモジュールはその名のとおり、一般的なブラウザーから Cookie を盗み取ります。

Web インジェクションモジュール:Qakbot は、「汚染された」または悪意のある Web サイト(その多くが Qakbot のスパムキャンペーンを使用して配信されている)の具体的なリストを含むマルウェアインジェクタモジュールと、標的である被害者がいずれかの Web サイトにアクセスすると注入される JavaScript コードを提供しています。このモジュールは一般的に、金融機関を標的としている場合に使用されていました。

Qakbot のグローバルスパムキャンペーン:最近の例

私たちのチームは常時、Qakbot を含む多数の既知の脅威アクターを追跡しています。Duck Hunt 作戦の前月には、世界的な Qakbot キャンペーンを確認しました。このキャンペーンでは、マルウェアオペレーターは、高度に自動化されたフィッシングとスパムキャンペーンを、サーバー側の水飲み場攻撃(ゼロデイ脆弱性を悪用して人気の Web ページをマルウェア感染させる攻撃の種類)と組み合わせていました。

図 3 :Web インジェクションモジュールを示す、典型的な Qakbot 攻撃チェーンの「起動」フロー

私たちが発見した汚染された Web サイト(現在はオフライン)には、ユーザー/潜在的な被害者がアクセスしても、妙なコンテンツや詐欺に見えるようなコンテンツは表示されませんでした。大半の場合、以下の例に示すように、404 エラーが表示されました。

図 4 :Qakbot オペレーターにより「汚染済み」の、一見無害な Web サイト

Web サイトの訪問者からは、何も起きていないように見えます。しかしバックグラウンドでは、訪問者がサイトにアクセスすると直ちに、脅威アクターのサーバー上でホストされている JavaScript (JS)コードが実行され、悪意のあるペイロードのダウンロードが開始されています。

ユーザーがページを詳しく調べていたら気付いたかもしれない、懸念すべき唯一のサインは、ページの URL の接尾辞(以下に太字で示す箇所)です。

URL

|

ファイル名

|

Sha256

|

hxxps://[REDACTED]criticos[.]com/la/?1

|

lyntp.js

|

75716f1e6cd2c675a4350165989062f3cb98b8899dd27a01cba6c21244d44eff

|

hxxps://[REDACTED]consultants[.]co.za/tt/?1

|

nqr.js

|

e42f50128022327960f438484e5894b1fdf661b96e265336d98cbce9dfc34190

|

hxxps://milestone[REDACTED].com/smie/?1

|

wefex.js

|

2e58d291e2b56440d48b2a542599910cdba10e9f2dc829e298ad5922a2be56a4

|

表 1 :FBI による解体に 1 週間先立つ 8 月に解析された Qakbot キャンペーンからの IoC

人気のマルウェアスキャン Web サイト urlscan.io で少し検索しただけで、このパターンに沿った URL が 5,000 件以上返されます。パターンは常に同じです。寿命の短いサブディレクトリがドメインに作成されています。このサブディレクトリには 2 ~ 4 文字のランダムな文字からなる名前が付けられ、「1」というクエリパラメータが付加されており、2 ~ 4 文字のランダムな文字からなる名前が付けられた、一定サイズの .js ファイルを返します。ダウンロードしたファイルは、多くのオンラインスキャンエンジンで有害として検知されました。

URL の接尾辞の「/?1」の部分は、サーバー上でホストされている JavaScript コードの実行を引き起こすために使用されている可能性があります。URL 内の感嘆符に続く文字は一般的にクエリパラメータを表し、サーバー側のスクリプトにデータを渡すために使用できます。サーバーの設定に応じて、サーバーはこれらのパラメータを解釈し、応答します。

ペイロードを含む URL は、ランダムだが一貫した形で命名されています。ファイル名やスクリプト内の変数名はおそらく自動的に生成されています。これは、この世界的な Qakbot 配信キャンペーンの手法を示すインジケータの 1 つであった可能性があると私たちは結論付けています。

上記の実際のキャンペーンは Qakbot の解体により現在は停止していますが、私たちのチームは今後も追跡を続け、再出現した場合には、更新情報を提供します。

Qakbot:さまざまなツール

Qakbot の最も懸念すべき機能の 1 つが、最も一般的に使用されているパスワードのリストを含む、SMB ブルートフォースモジュールを使用した自己増殖です。

2023 年に最も一般的に使用されたパスワード上位 100 のリストからわかるように、多くの人がパスワードの設定に関して未だに無頓着であり、憂慮すべき数の人がすべてのアカウントに対して 1 つまたは 2 つのパスワードのみを利用(または再利用)しています。これは、いずれかの従業員の個人アカウントがハッキングされた場合、その人の社内アカウントもすぐに敵の手に渡る可能性があることを意味します。

Qakbot が使用していた別の自己増殖方法では、以下の 2 つのツールが利用されていました。

PowerShell:これは、一般的なシステムやファイル操作に使用されるコマンドラインツールです。Mimikatz バイナリのデコード、埋め込み、メモリへの注入に使用できます。

Mimikatz:このオープンソースのツールは、水平展開、証明書と認証情報の窃取、偵察、および「Pass the hash」と呼ばれる攻撃など、多くの目的で使用できます。

被害者が Qakbot に感染するとそのコンピューターは侵害され、このマルウェアは水平展開が可能なため、ローカルネットワーク内の他のコンピューターにとっても直接的な脅威となります。場合によっては、Qakbot は組織のソフトウェア脆弱性を悪用するか、新たに発見されたゼロデイ脆弱性を利用して、ネットワーク全体へのアクセスを獲得します。

実際に、約 1 年前に、脅威アクターが Windows のゼロデイ脆弱性を利用して Qakbot マルウェアを展開した例があります。Microsoft のパッチによりマルウェアの展開が困難になると、脅威アクターは、通常は攻撃についてユーザーに警告する、明確な Mark-of-the-Web(MOTW)セキュリティ警告を迂回することが可能な、変更されたシグネチャを含む JavaScript(およびその他の)ファイルを配布することによって、このゼロデイ脆弱性を悪用するように切り替えています。

この攻撃の詳細、および BlackBerry が Qakbot に対する防御をどのように提供しているかについては、こちらの BlackBerry のブログ記事をお読みください。

このブログのパート 2 では、Qakbot で使用されている手法の一部に対抗するための被害軽減策について紹介し、これまでに Qakbot により侵害されたことがあるかどうかを確認する手軽な方法について説明するとともに、「Qakbot のボットネットがオフラインになった今、自分は安全な状態にあるのか?」という極めて重要な質問に答えます。

About Bruce Sussman

Bruce Sussmanは BlackBerryの シニア・マネージング・エディターです。

.png)