REvil ランサムウェア、二重脅迫戦術を採用して再襲

本ブログ記事は、2021年5月6日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

REvil (別名 Sodin または Sodinokibi) は 2019 年 4 月に発見されたマルウェアです。RaaS (サービスとしてのランサムウェア) として活動しており、別の RaaS グループである GandCrabが活動を休止した後に流行しました。 GandCrab と多くの共通点をもち、多数のコードが流用されていることがセキュリティ研究者の調査から判明しています。REvil が最初に販売された場所はロシア語のサイバー犯罪フォーラムです。活動には「Unknown」または「UNKN」と呼ばれる攻撃者が関与しています。

REvil が関与した最近の攻撃の中で特に有名なものは、Travelex、 Acer、および Apple のサプライヤーである Quanta Computerに対する攻撃です。REvil は RaaS として活動するため、攻撃の裏には必ず共犯者や仲間の存在があります。開発者は、身代金から得た利益の一部を受け取ります。REvil はさまざまな攻撃者に配布されるため、初期感染経路もさまざまです。通常は、組織的なフィッシング攻撃か、ブルートフォース攻撃によって RDP (リモートデスクトッププロトコル) が侵害されます。また、ソフトウェアの脆弱性が利用される場合もあります。さらに、IcedIDなど他のマルウェアを介して配布される場合もあります。

Sodinokibi の詳細を解説した記事 (英文) はこちらを参照ください。

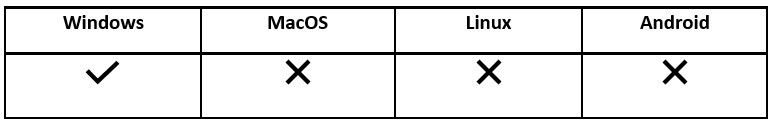

オペレーティングシステム

技術的分析

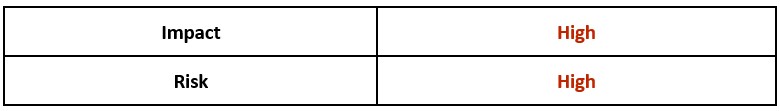

REvil は自身の設定情報を、エンコードされたリソースとして保存しています。リソースの先頭 32 バイトが設定情報をデコードするキーです。設定情報の本体は残りの部分に含まれます。

図1:先頭 32 バイトに含まれる REvil のキー

REvil は、まず標的マシンのフィンガープリントを取得し、システム情報を収集します。その後、暗号化ルーチンを実行する前に特定のプロセスを終了させます。たとえば、電子メールクライアント、SQL などのデータベースサーバー、ブラウザ、Microsoft® Office アプリケーションなどです。目的は、被害者の重要なファイルを逃さず暗号化することです。さらに REvil は、簡単に復旧されないようにシャドウコピーを削除します。

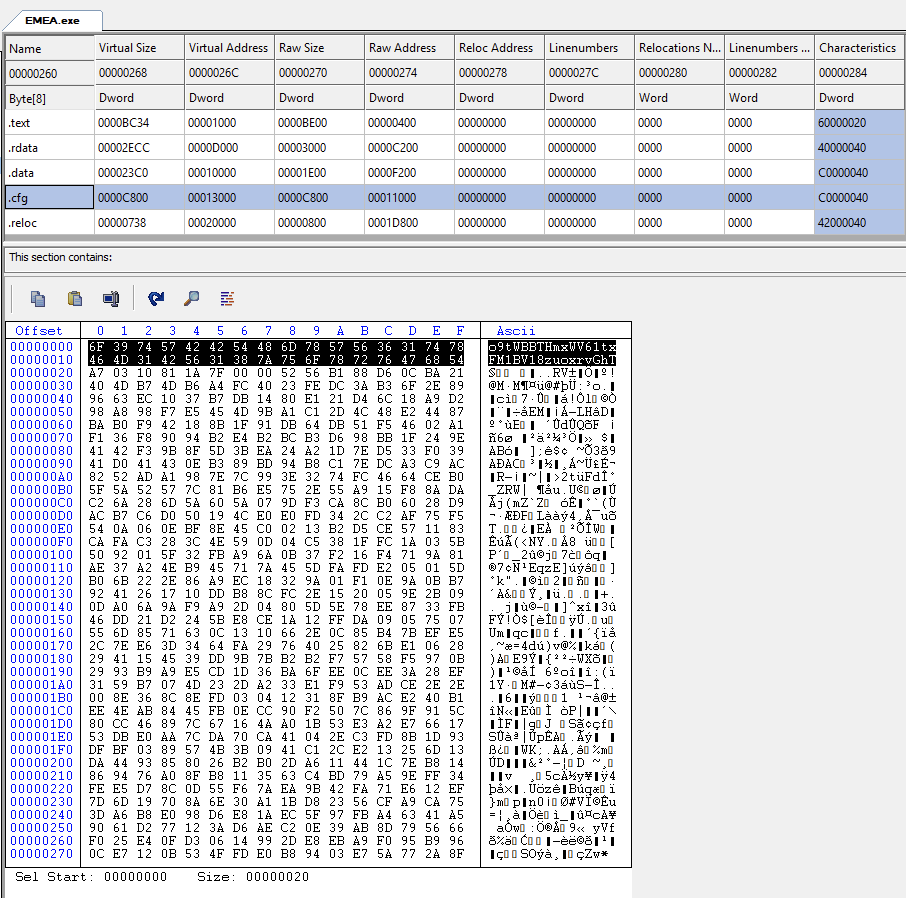

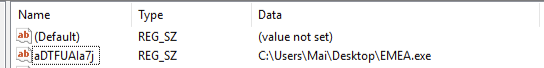

また、永続性を獲得するため、レジストリキーを次のディレクトリに作成して、Windows の起動時に実行されるようにします。

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run\aDTFUAIa7j :

図2:作成されたレジストリキー

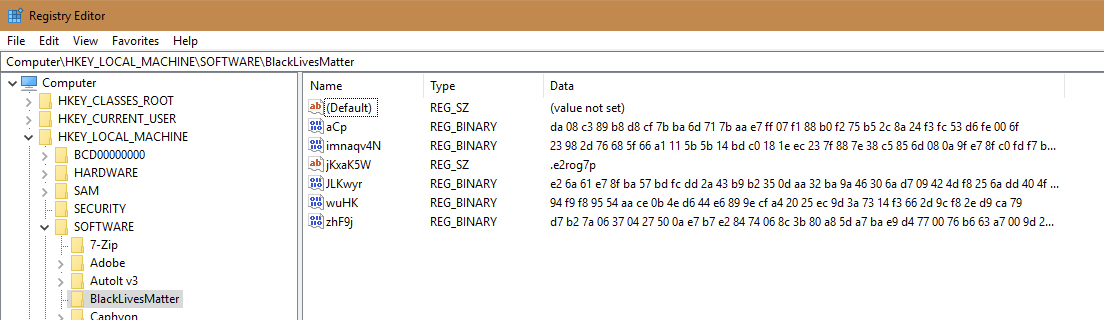

調査したサンプルの場合、HKLM\BlackLivesMatter\ ディレクトリに、次の 16 進数値のレジストリエントリも作成されています。

図3:16 進数値

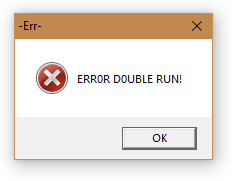

また、マルウェアは、ミューテックス「 Global\8C39F091-3A8D-46F4-DBC5-DDA17B3C63C2」も作成します。これは、実行するマルウェアのインスタンスを 1 つだけにするためです。別のインスタンスを実行した場合、次のエラーメッセージが表示されます。

図4:REvil のエラーメッセージ

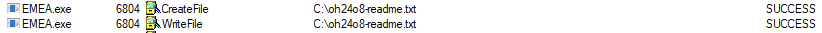

REvil はシステム上のファイルをリスト化した上で、暗号化プロセスの中でファイルに 5 ~ 10 文字のランダムな英数字の拡張子を追加します。たとえば、「.oh24o8」のような拡張子です。

(拡張子に使われた英数字列) + readme.txtというファイル名の脅迫文が、影響を受けたすべてのディレクトリに作成されます。たとえば、「oh24o8-readme.txt」のようなファイル名です。

図5:REvil の脅迫文を含むテキストファイル

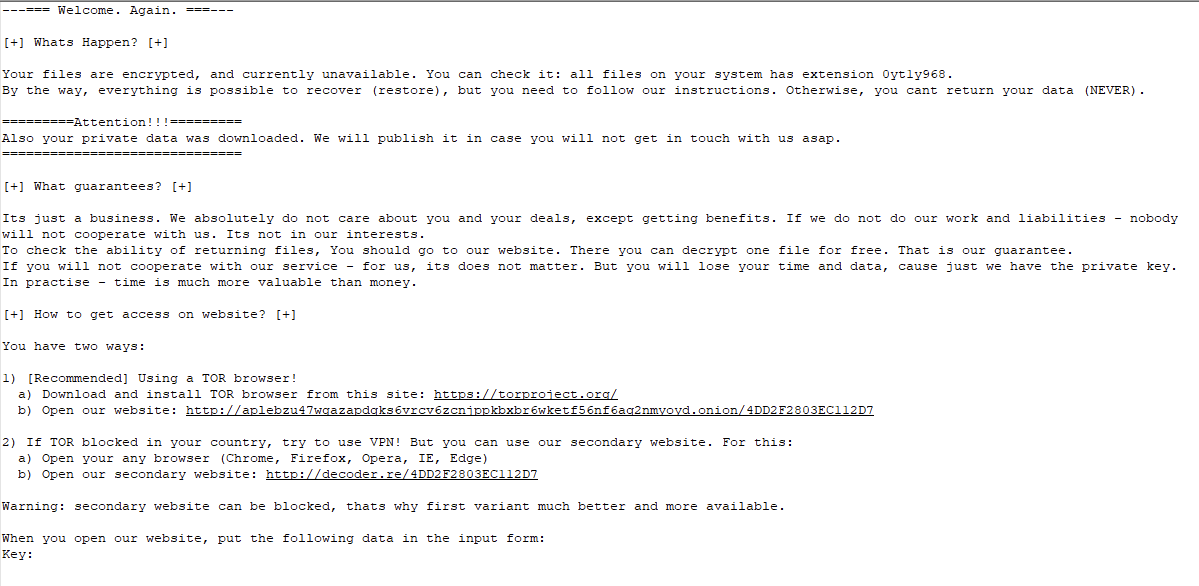

REvil の脅迫文のスクリーンショットを以下に示します。

図6:REvil の脅迫文

REvil は、ファイルの暗号化にcurve25519/Salsa20 を、鍵の暗号化に curve25519/AES-256-CTR を使用します。 現在入手可能な最高の暗号化 / 復号システムとして生み出されたと、REvil の開発者は自画自賛しています。

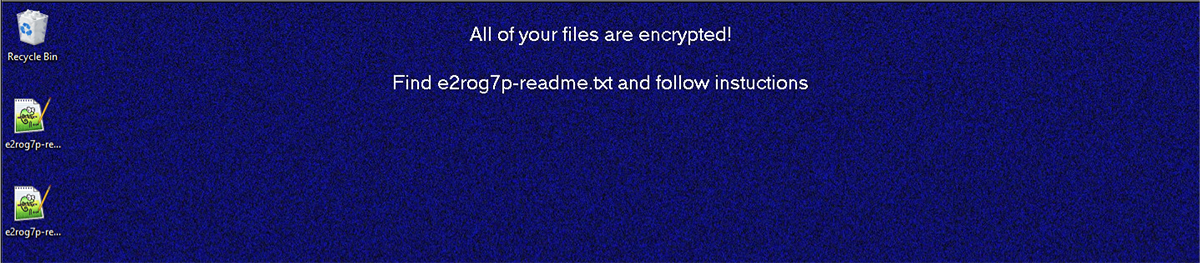

暗号化後、REvil は %Temp% ディレクトリに BMP 画像を置き、レジストリ設定によってデスクトップの壁紙として設定します。この壁紙はファイルを暗号化したことをユーザーに知らせるものです。

図7:REvil が設定する壁紙

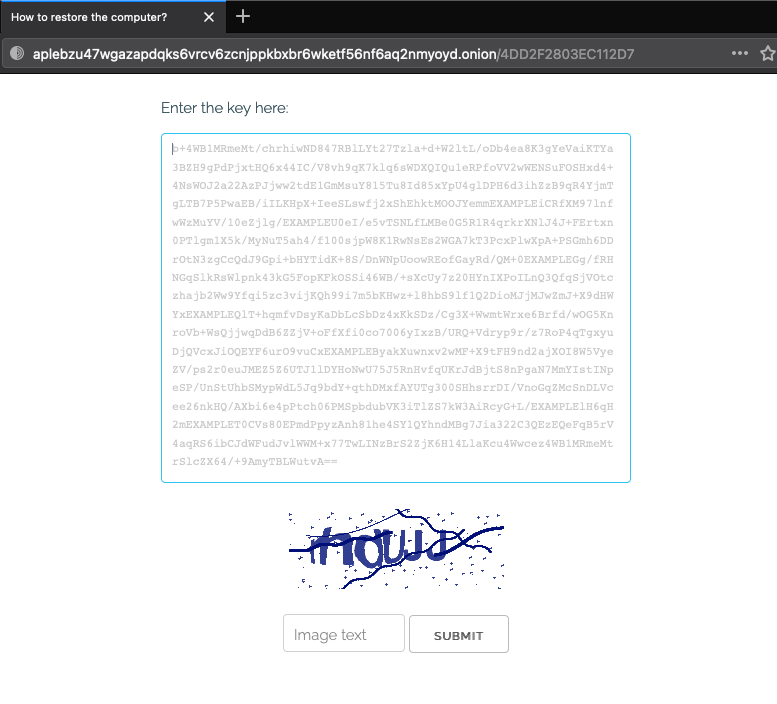

身代金の支払い用に 2 つの URL が提示されます。ひとつは TOR ブラウザからアクセスできる URL で、もうひとつは、ユーザーのネットワークで TOR がブロックされている場合に使用する予備の URL です。

図8:キー入力を要求する REvil の URL

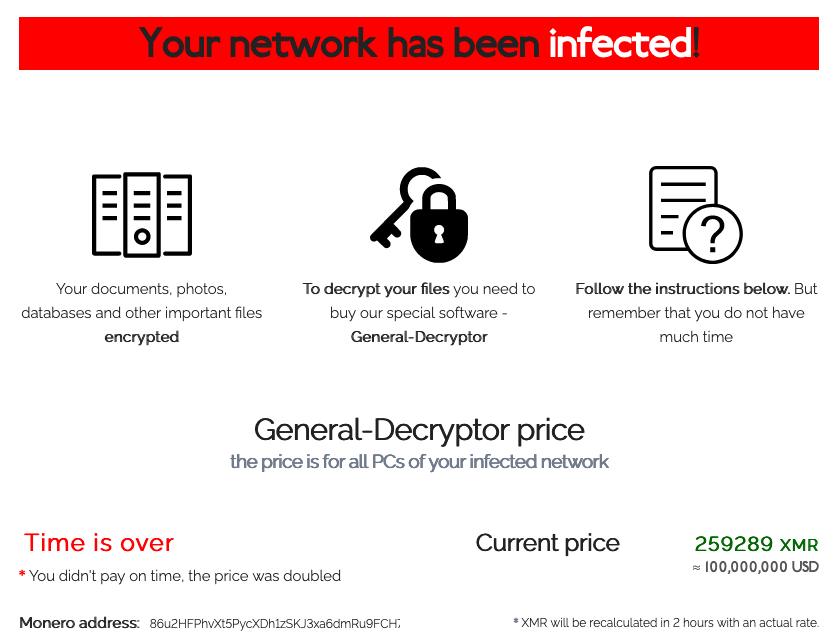

脅迫文には、いずれかの Web サイトで入力するキーが含まれます。身代金は Monero か Bitcoin で支払えますが、Bitcoin を選択した場合は身代金が 10% 上乗せされます。

図9:REvil による身代金吊り上げの警告

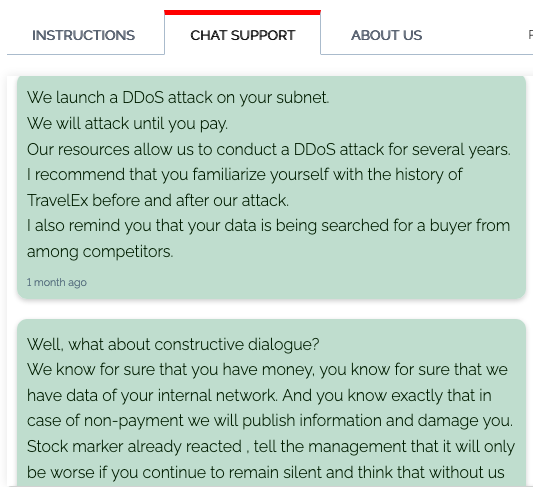

さらに REvil は、二重脅迫という有効な戦術を採用することで効果を高めています。この戦術は、被害者にすみやかに身代金を支払わせるために、盗んだ機密情報をダークウェブ上で公開または販売すると脅す手法です。

図10:REvil の二重脅迫戦術

この記事で説明した脅威を捉えるための YARA ルールを次に示します。作成者は BlackBerry の脅威調査チームです。

YARA ルール:

import "pe"

rule Mal_Win_Ransom_REvil

{

meta:

description = "REvil sample April 2021"

author = "Blackberry Threat Research"

date = "2021-04"

strings:

$s1 = "bootcfg /raw /a /safeboot:network /id 1" nocase ascii

$s2 = "bcdedit /set" nocase ascii

$s3 = "safeboot network" nocase ascii

$s4 = "Domain" nocase wide

$s5 = "StopService" nocase wide

$s6 = "GetOwner" nocase wide

$s7 = "ERR0R D0UBLE RUN!" nocase wide

$s8 = "k-Err-" nocase wide

$s9 = "Win32_Service" nocase wide

condition:

//PE File

uint16(0) == 0x5A4D and

// Filesize

filesize < 130KB and

// Import Hash

pe.imphash() == "031931d2f2d921a9d906454d42f21be0" and

// Five PE Sections

pe.number_of_sections == 5 and

// All Strings

all of them

}

|

侵入の痕跡(IOC):

Registry Keys:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\BlackLivesMatter\[a-zA-Z0-9]{3}

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\BlackLivesMatter\[a-zA-Z0-9]{4}

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\BlackLivesMatter\[a-zA-Z0-9]{5}

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\BlackLivesMatter\[a-zA-Z0-9]{6}

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\BlackLivesMatter\[a-zA-Z0-9]{7}

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\BlackLivesMatter\[a-zA-Z0-9]{8}

AutoRun Registry Key:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Windows\CurrentVersion\Run\[a-zA-Z0-9]{10}

Custom Wallpaper Image:

C:\User\<Username>\AppData\Local\Temp\[a-zA-Z0-9]{13}.bmp

Encrypted Files:

<file_name>.<alpha-numeric_extension>

Ransom Note:

<alpha-numeric_extension>-readme.txt

URLs for Ransom Payment:

hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd[dot]onion/4DD2F2803EC112D7

hxxp://decoder[dot]re/4DD2F2803EC112D7

|

BlackBerry によるサポート

お客さまが REvil のような脅威にさらされているなら、この記事を読んで正解です。現在 BlackBerry の製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チーム は、世界的に活躍するコンサルタントから構成され、REvil や持続的標的型攻撃 (APT) など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。以下の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us.