本ブログ記事は、2021年5月27日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

2020 年の半ばに初めて報告された Conti ランサムウェアは、最初の発見以来、世界中で大きく報道されてきました。日本、ヨーロッパ、米国で製造、保険、医療サービス事業者などの業界が攻撃を受けました。最近、脅威アクターはこの脅威のデクリプターを公開しました。このツールは、Conti の特定の株によって変更されたファイルを復元するのに役立ちます。

Conti は RaaS (ランサムウェア・アズ・ア・サービス)として提供されています。RaaS は、脅威アクターが地下フォーラムで悪意のあるサービスを配布、販売するときによく使用する方法です。この脅威は販売できるサービスとして提供され、カスタマイズ可能であるため、その機能は感染によって異なることがあります。

もう 1 つの有名なランサムウェアである Ryuk が活動を停止しているため、Conti の地位と人気が高まっています。Conti は、Ryuk の後を継ぐランサムウェアとして広く認められており、感染が報告されている、最も憂慮すべきランサムウェア脅威の 1 つと見なされています。

「二重の脅迫」ランサムウェアの増加

2019 年の後半、ランサムウェアファミリーの Maze は、「二重の脅迫」の手口を使用することに初めて成功しました。Maze は、データ収集と情報流出の初期段階を実施してから従来の暗号化の戦術を開始しました。この新しい戦略の目的は、被害者に身代金の支払いを強制する手段を得ることにありました。

成果を挙げたことで、多くの新しいランサムウェアファミリーがこの手法を広く採用するようになりました。該当するランサムウェアには、有名な REvil のほか Conti も含まれています。「二重の脅迫」ランサムウェアの攻撃チェーンは他のタイプとは異なり、脅威アクターは最初に偵察とネットワーク侵入を実行してから、標的となる組織の機密情報を流出させようとします。

この偵察と侵入の初期段階は、長期間にわたって実行されることがあります。攻撃者は、データの盗難が完了して初めてランサムウェアのファイル暗号化に着手します。

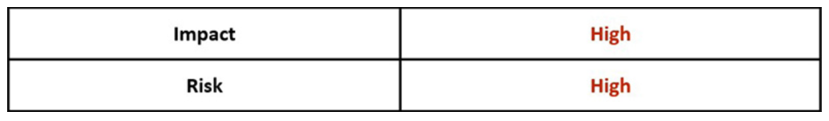

この手法は、標的となる組織にとっては極めて厄介です。というのも、脅威アクターは組織の機密情報を握っているうえに、ランサムウェアによって組織のデバイスも支配しているからです。そのため、被害者が受ける影響とリスクは極めて大きくなります。この戦術は、被害者に身代金の支払いを強要します。要求に従わないと、盗まれた機密情報が漏洩したり、不正な利益をさらに得るために地下フォーラムの最高入札者に売られたりするおそれがあります。

盗まれた情報の漏洩は、「漏洩サイト」を通じて行われる傾向があります。脅威アクターは、このサイトを利用して機密性の高い記録や情報を長期間にわたって公開します。通常、この情報公開は攻撃者がホストしている Web サイトで行われます。その目的は、被害者が要求に屈するようにさらに圧力をかけることです。

Conti ランサムウェア

最初のアクションの 1 つとして、Conti は被害者のマシンのボリュームシャドウコピーを改ざんしようと試みます。これは、Windows® ベースのオペレーティングシステムに組み込まれている内部バックアップテクノロジーです。攻撃者がこの改ざんを実行するのは、被害者が暗号化されたデータを容易に取り戻して、身代金の支払いを余儀なくされる事態を避けようとするのを防ぐためです。

さらに、影響を受けるデバイスで実行されるランサムウェアはネットワークで伝播し、その影響力と被害を拡大しようとします。Conti は、ネットワークを通じて横方向に広がることでこれを実現します。その際、利用可能な SMB ネットワーク共有がないかデバイスのローカルネットワークを調べます。

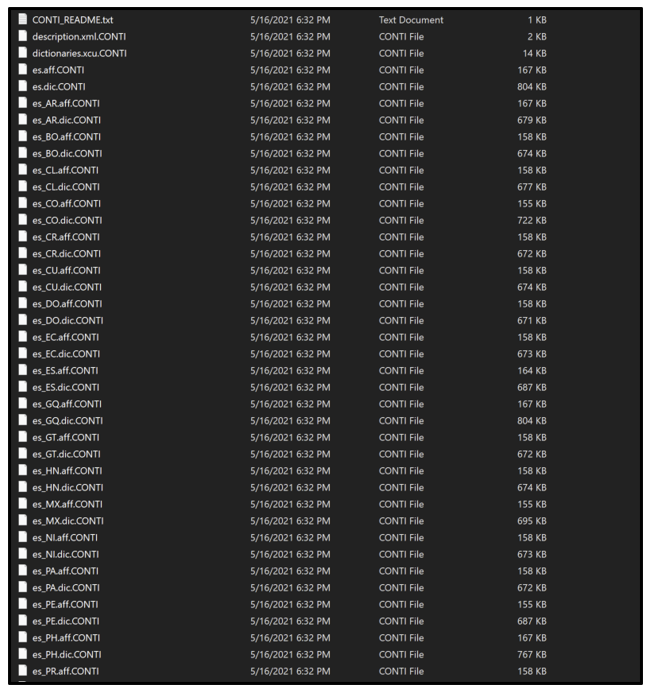

Conti が暗号化ルーチンを開始すると、接続されているストレージデバイスがすべて列挙されます。ファイルが暗号化対象としてマークされると、Conti はそのファイル名に .CONTI または .[A-Z]{5} のファイル拡張子を追加して感染を裏付けます。Conti が追加するファイル拡張子はサンプルによって異なりますが、最新バージョンではファイル名に .CONTI の拡張子は使用されなくなっています。

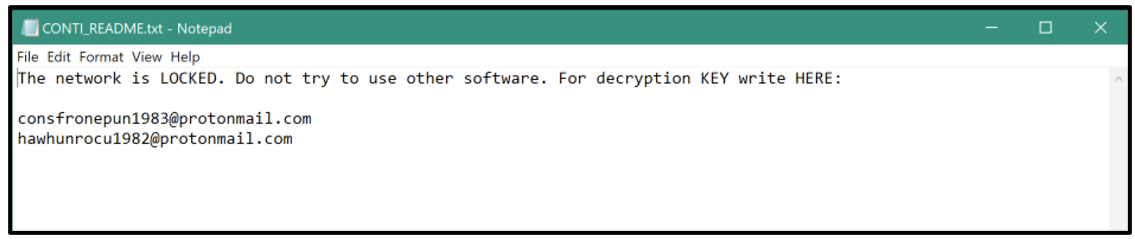

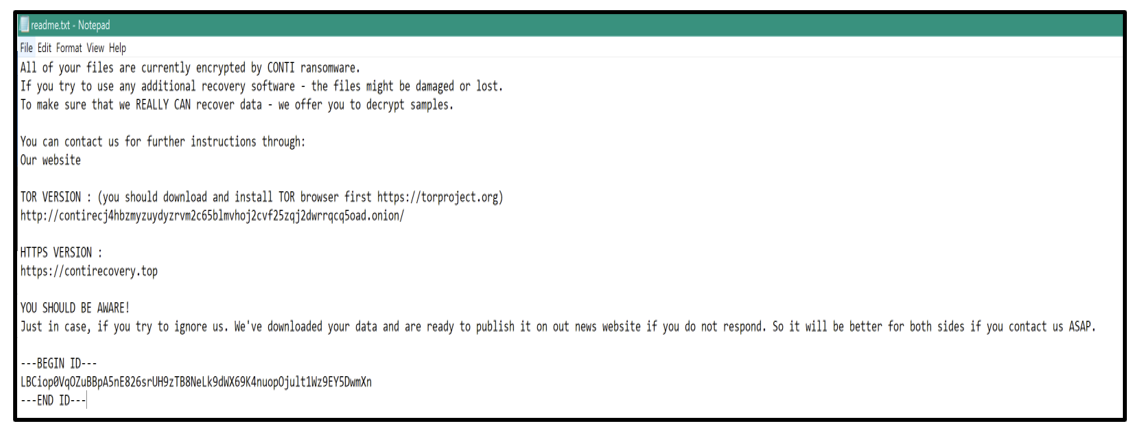

ディレクトリまたはストレージデバイスの暗号化に成功すると、Conti は「Conti_README.txt」または「readme.txt」というタイトルのランサムノートを残します。

現実には複数の Conti 亜種が使用されているため、このランサムウェアの命名規則はサンプル間でも大きく異なります。

心境の変化?

Conti が最近仕掛けた攻撃が国際的な怒りと非難を巻き起こすと、2021 年 5 月 20 日、攻撃に関与したマルウェアグループは、このランサムウェアの復号鍵を公開しました。復号鍵が公開される前、このマルウェアグループは当初 2,000 万ユーロの身代金を要求していました。

影響を受けるシステム上でこの鍵を実行すると、すべての暗号化ファイルのロック解除と、何らかの運用形態へのシステム復元が試みられます。

デクリプターツール

復号鍵が公開されると、BlackBerry の脅威調査チームは、攻撃者が作成したこのツールを解析しました。当初、私たちはこの心境の変化に懐疑的でしたが、本当に悪意のない、本来の目的に沿ったツールであることがわかりました。

このデクリプターは、動作や機能を制御または変更するコマンドライン引数は備えていません。

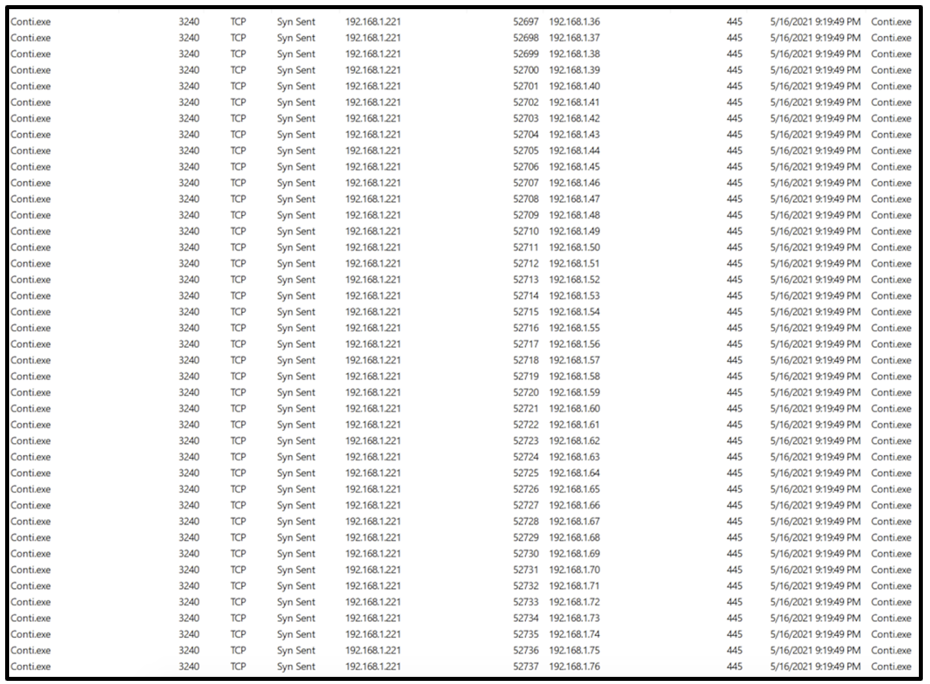

このデクリプターは、複数の復号スレッドのほか、ネットワークスキャンとネットワーク共有列挙のスレッドを作成します。このツールはポート 445 経由のネットワーク機能を備えていますが、これはネットワークスキャン、共有列挙、ファイル列挙、それに続くファイル復号による当然の結果です。

さらに、このツールは、ランサムウェアが最初に感染したディレクトリに残されたランサムノートを削除できないことがわかりました。

もう 1 つの医療サービス被害者

脅威グループが復号鍵のツールを公開した当日、FBI が発表したフラッシュアラートは、米国の医療機関や救急医療機関のネットワークシステムを標的にした、大規模な Conti ランサムウェア攻撃がこの 1 年間に少なくとも 16 件あったことを確認したと伝えました。

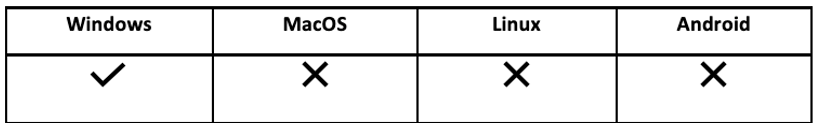

オペレーティングシステム:

この脅威がリスクをもたらすオペレーティングシステムを以下に示します。

影響:

現時点でこの脅威が生みだすリスクの可能性と影響のレベルを以下に示します。

技術的解析:

Conti には数種類の亜種があり、異なる機能、難読化、サイズを持つことでその到達範囲を最大限に広げています。これまでのところ、Conti は Windows ベースのデバイスのみを標的にしています。

Conti ランサムウェアでは、被害者に無害に見せかけることを目的とする、さまざまなメカニズムが使用されています。正規のプログラムやユーティリティ、ドキュメントを偽装することで、さまざまな亜種がこれを実践しています。

ほとんどのマルウェアと同様に、Conti は 1 つのアイコン形式に限定されません。

図1:PDF ドキュメントを偽装している Conti の例

感染ベクトル

2020 年の開始以来、Conti はすでに何度も版を重ねており、新しいそれぞれの亜種は先行バージョンから進化を遂げています。Conti が利用している感染ベクトルもそのマルウェアの亜種に応じて変化しています。

攻撃の対象は常に絞られているわけではありませんが、脅威アクターは、標的の被害者に合わせて攻撃をカスタマイズすることもできます。こうしたカスタマイズは、この脅威がもたらす損害をさらに大きくするために行われます。

Conti は、他の既知のマルウェアファミリーによって使用されることが知られています。スパムフィッシングメールを通じて、被害者は、最初に既知のダウンローダーの Bazar Loader に感染することがあります。被害者の環境に侵入すると、このマルウェアは Conti をダウンロードして展開します。

Conti は、最初に IcedID に感染した後に導入されることもあります。この場合、脅威アクターは、影響を受けるシステムで当初の目標を達成してから Conti を展開します。

感染前の活動

システムが感染して他のマルウェアによって侵害されると、脅威アクターは悪用するシステムの偵察を試みることができます。

事前ランサム活動には、次のような活動が含まれます。

- ドメイン検知

- 権限昇格

- 水平移動

- ポートスキャン

- 情報流出

これらの目的はさまざまな方法で達成され、初期攻撃の標的と目標によっては長期間にわたって継続されます。

感染に先立って、脅威アクターは Cobalt Strike ビーコンを悪用して悪意のある活動を完了してから、他のバッチスクリプト (.BAT) を展開し、被害者のシステムにある脆弱なエンドポイントにマルウェアをコピーします。悪意のある目標を達成するために、Conti はローカライズされた Windows ベースのツール(例:vssadmin.exe、wmic.exe.)を悪用することができます。

感染チェーン

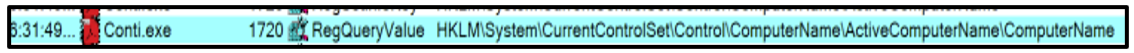

実行された Conti ランサムウェアは、その被害者に属するコンピューター名をレジストリでまず確認します。

図2:Conti は、レジストリクエリを使用してデバイスの情報を取得します。

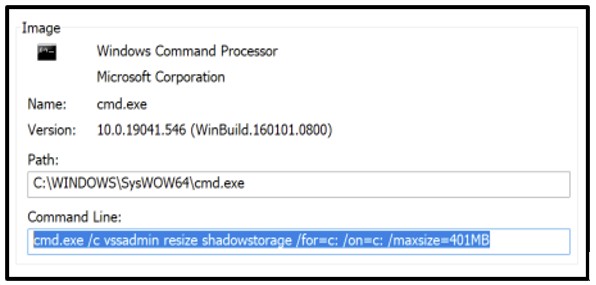

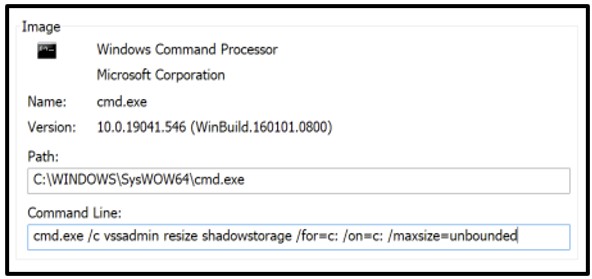

次に、Conti は影響を受けるデバイスのボリュームシャドウコピーの改ざんを試みます。この行動の全体的な目標は、これらのファイルを容易に復元できないようにすることです。この目的はさまざまな方法で達成されます。

Windows ベースの内部プログラム WMIC.exe: を使用してこのアクションを実行している Conti の亜種も確認されています。

コマンド:

cmd.exe /c C:\Windows\System32\wbem\WMIC.exe shadowcopy where "ID='{[A-Z0-9]{8} - [A-Z0-9]{4} [A-Z0-9]{4} [A-Z0-9]{4} [A-Z0-9]{12}’” delete

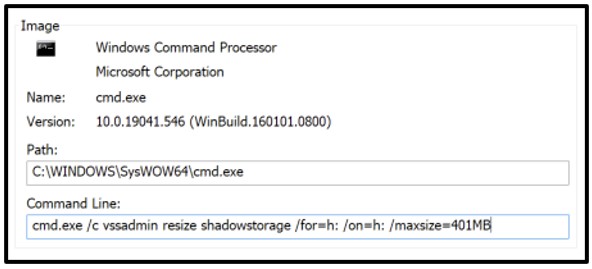

Conti の他の亜種は、cmd.exe を使用してローカルドライブのシャドウストレージのサイズ変更を試みます。次に、この亜種はシャドウストレージの最大サイズを 401 MB に変更し、その後、この値を無制限に変更します。この戦術は、デバイスのシャドウコピーから潜在的なすべてのバックアップデータを復元不可能にするために使用されます。Conti は、ドライブ (C:) からドライブ (H:) までのすべてのドライブでこのプロセスを列挙します。

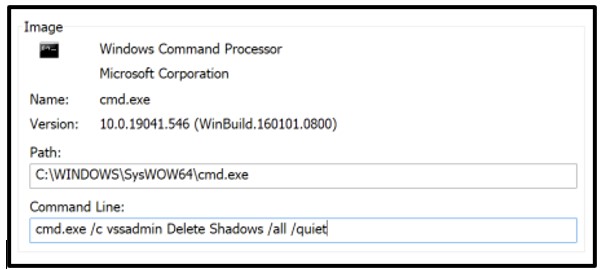

ドライブ (H:) の完了後、Conti はシャドウコピーを削除します。

図6:Conti はすべてのシャドウコピーを削除し、デバイス上での容易な復元を阻止します。

シャドウコピーが削除されると、Conti の亜種は連携してネットワーク内での拡散を試み、ランサムウェアのペイロードも併せて実行します。侵害された被害者のネットワークで横方向へ移動できる、利用可能な SMB 接続がないかローカルネットワークを調査し、それと並行して攻撃を暗号化の段階に進めます。

図7:Conti による水平移動の試み

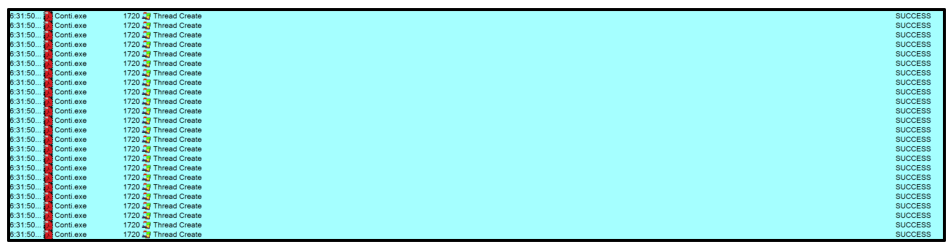

このランサムウェアは、複数のスレッドを自ら作成することで暗号化を加速しようと試みます。その結果、デバイス上での暗号化と列挙のプロセスは著しく高速化されます。これにより、該当するデバイスの CPU 使用率、機能、パフォーマンスに影響が及びます。Conti は、デバイスの制約は考慮せずにできるだけ迅速に機能しようと努めます。

図8:Conti のスレッド作成

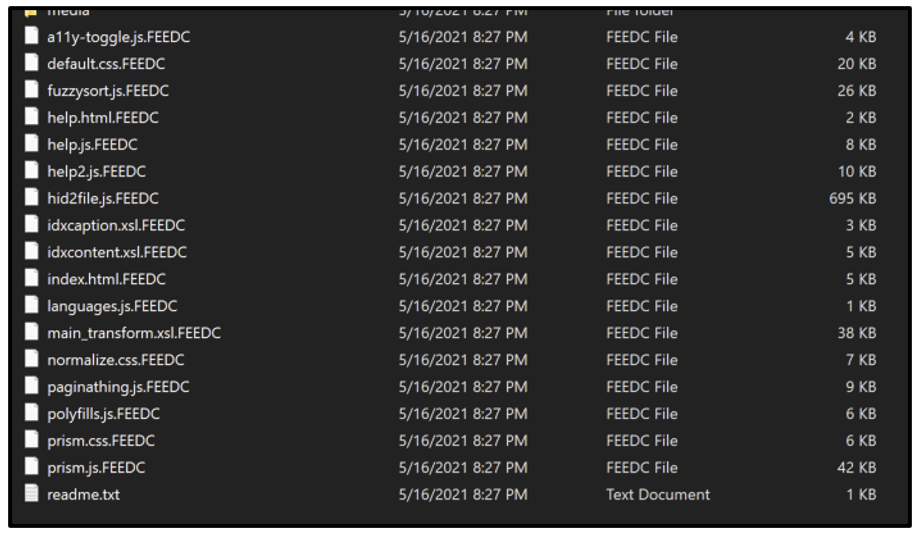

初期の Conti ランサムウェア亜種では、感染したファイルに追加された当初のファイル拡張子は .CONTI でしたが、一部の新しい亜種では、ランダムに生成された 5 文字の .[A-Z]{5} が代わりに使用されています。

図10:Conti が最近取り入れた命名方式

Conti によってディレクトリが列挙され、対象となるすべてのファイルタイプが暗号化されると、このマルウェアは各ディレクトリにランサムノートを残します。ランサムノートの内容は、亜種によって異なることが確認されています。

図12:readme.txt/ の例

Conti は TXT ファイルを暗号化しますが、ランサムノートが対象に含まれないように除外対象を設けています。

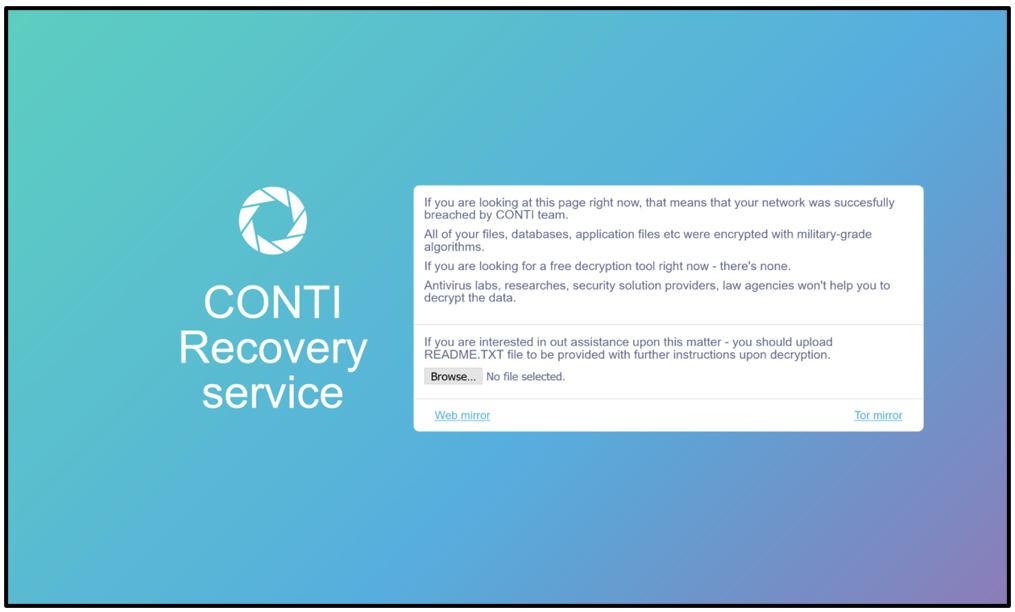

新しい亜種のランサムノートに記載された URL に被害者が移動すると、「CONTI Recovery service」というページが表示され、攻撃者と連絡をとるために readme.txt ファイルをアップロードするように求められます。

図13:Conti Recovery Service

標的のファイル拡張子:

Conti は、選ばれた少数の除外対象を除いて、すべてのファイルタイプとファイル拡張子を標的にして暗号化を試みます。Conti は RaaS (ランサムウェア・アズ・ア・サービス)として売られているため、1 つの亜種内にも「株」と称されるわずかな変更が生じることがあります。Conti の標的となるファイルタイプは広範囲に及んでいますが、除外されるファイルタイプは変わることがあります。ある株では対象に含まれるファイルタイプが別の株では除外される可能性が指摘されています。このような差異は、マルウェアの亜種と株のいずれにおいても発生します。

二重の暗号化を防ぐために、Conti ではすでに暗号化されているファイルも除外されます。二重に暗号化すると、身代金の目的を無効にする、完全なデータ損失を招くおそれがあるからです。同様にConti では、システムに壊滅的なダメージを与えるファイルも除外される傾向があります。

除外されるファイルタイプ:

以下に示すファイルは Conti による暗号化から除外されます。

- CONTI_readme.txt / readme.txt

中身が暗号化された各ディレクトリに残されるランサムノート

- *.[A-Z]{5} / *.CONTI

暗号化を示す、ランサムウェアの追加されたファイル拡張子

次のファイルタイプは暗号化から除外されます。ただし、完全なリストは Conti の亜種によって異なることがあります。

- *.exe

- *.dll

- *.sys

- *.msi

- *.lnk

除外されるフォルダー:

Conti の亜種によって除外されるフォルダーの例を以下に示します。

- {C:\}Windows

- {C:\}Boot

- {C:\}winnt

- {C:\}temp

- {C:\}tmp

復号鍵の解析

攻撃者は、標的となったデバイスとそのファイルをロック解除する復号鍵を公開しました。特定の Conti 株の影響を受けたシステムでこの復号鍵を使用すると、復号ルーチンが実行され、このランサムウェアの対象となったすべての初期ファイルがロック解除されます。

このデクリプターに対して実施した静的解析と動的解析のいずれにおいても、ローカルベースおよびネットワークベースのファイルを復号するという趣旨から逸脱した機能の形跡は見られませんでした。このデクリプターでは、動的シェルコードの実行に向けた解凍の動作や機能は確認されていません。さらに、動作を制御、変更する追加のコマンドライン引数も備えていません。

このデクリプターは、複数の復号スレッドのほか、ネットワークスキャンとネットワーク共有列挙のスレッドを作成します。

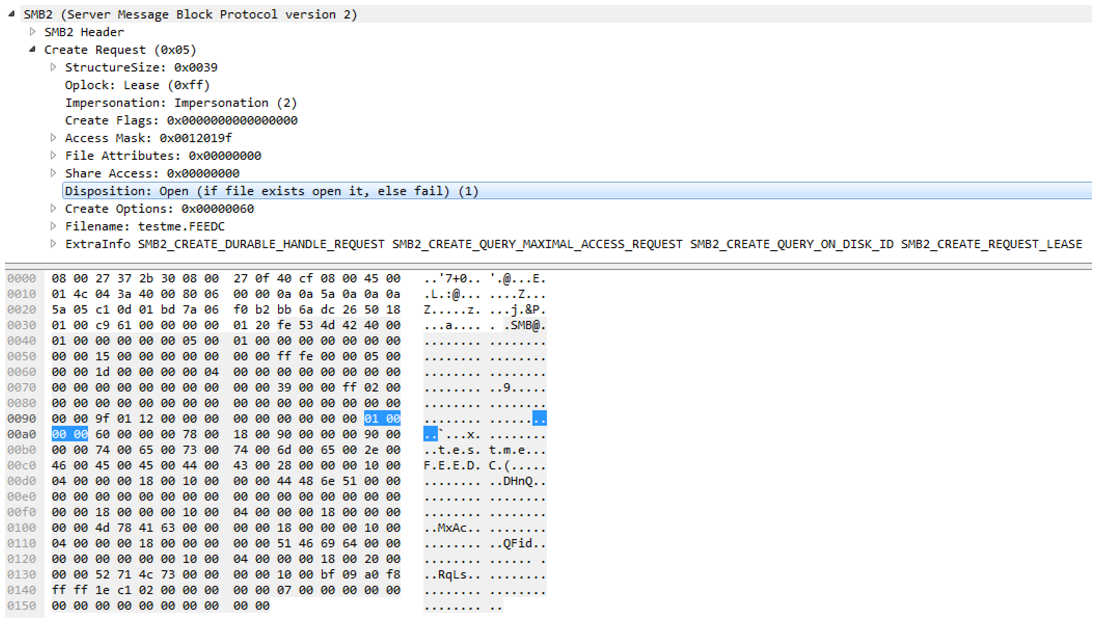

図14:デクリプターが達成した SMBv2 トラフィックのキャプチャー

暗号化ファイルでデクリプターを実行したときに取り込んだ SMBv2 トラフィックを解析したところ、ネットワークファイルの復号は、ファイル名が .FEEDC で終わるファイルに対して行われたことがわかりました。つまり、このファイル名を追加しない Conti の亜種や株によって暗号化されたデバイスの場合、この復号ツールは役に立たないということです。

SMBv2 のファイル要求機能は既存のファイルを開くことだけを要求し、それ以外の場合は失敗します。このツールがネットワーク共有によって自己複製を試みた記録はありません。確認された動作に基づくと、このトラフィックがポート 445 で見られたのは、ネットワークスキャン、共有列挙、ファイル列挙、それに続くファイル復号による当然の結果です。

侵入の痕跡(IOC):

以下のシステム変更が Conti によるセキュリティ侵害を示しています。

ミューテックス

[A-Z0-9]{52} – Conti V.3 Mutex

Conti の古いバージョンでは、異なる命名規則がミューテックスで使用されています。ミューテックスの命名規則はサンプルあたりでは静的ですが、サンプル間では異なります。

ファイルシステム

次のファイルシステムの変更が Conti によって加えられます。

作成:

Readme.txt – ランサムノートのバリエーション

CONTI_README.txt – ランサムノートのバリエーション

Modified:

<filename>.CONTI – 追加されるファイル拡張子のバリエーション

<filename>.[A-Z]{5} – 追加されるファイル拡張子のバリエーション

削除:

ボリュームシャドウコピー

BlackBerryによるサポート

もしこの種のような脅威にさらされているなら、BlackBerry にお任せください。現在BlackBerry製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。

https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp