本ブログ記事は、2021年5月20日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

DarkSide というランサムウェア の変種が出現したのは 2020 年の半ばのことで、標的型攻撃を行う RaaS(ランサムウェア・アズ・ア・サービス)として配布されていました。DarkSide の標的は Windows® マシンと Linux マシンです。先日、米国のColonial Pipeline社 を攻撃したことがトップ記事になりました。

DarkSide は、身代金を要求する前にデータをローカルで暗号化しつつ抜き出す、二重脅迫という手法を使います。被害者が支払いを拒否すると、以下のダークウェブのサイトにデータが公開されます。

hxxp[:]//darksidc3iux462n6yunevoag52ntvwp6wulaz3zirkmh4cnz6hhj7id[dot]onion

実行されたランサムウェアは、ボリュームシャドーコピーとシステムバックアップを削除して回復できないようにします。次に、ファイルを暗号化し、ファイルアイコンを変更して、感染ファイルに拡張子を追加します。最後に、同種のランサムウェアと同じように、README ファイルを感染ディレクトリに置き、デスクトップの壁紙を変更します。

DarkSide のグループは、Colonial Pipelineに対する攻撃の直後、病院や医療機関、教育機関、非営利団体、政府のシステムに影響を与える意図はなかったと公に表明しました。

DarkSide のグループは現在のところ活動を停止しようとしているとみられていますが、悪評が静まった後に活動を再開してブランドを再構築しようとしている可能性があります。現バージョンの脅威は落ち着きつつあるかもしれませんが、グループの今後の活動を知る上で、そのTTP(戦術、技術、手順)を把握しておくことは重要です。

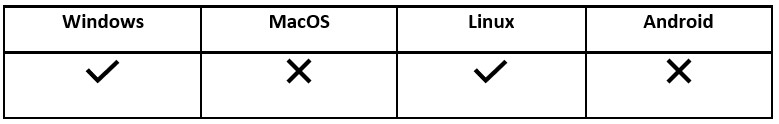

オペレーティングシステム

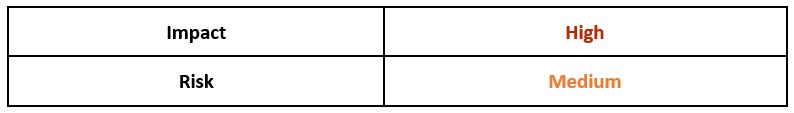

リスクと影響

技術的解析

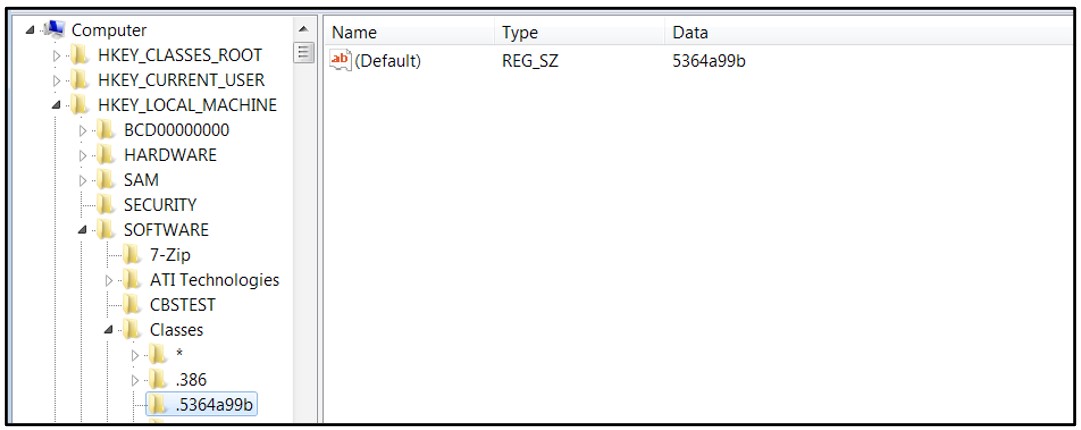

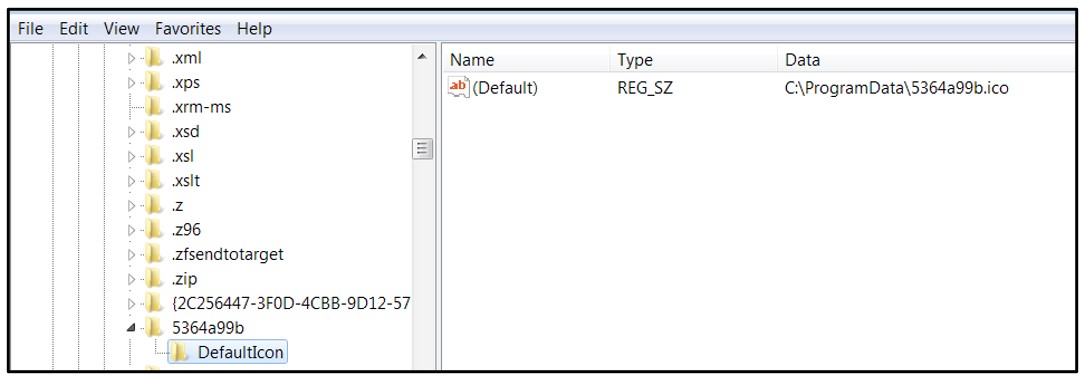

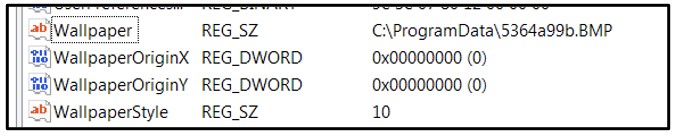

暗号化の際には、マシンの GUID を使用して感染ファイルに使用するランサム拡張子を生成します(例:5364a99b)。次に、この値を使用して「C:\ProgramData\」にファイル「<ランサム拡張子>.bmp」とファイル「<ランサム拡張子>.ico」を作成します。この値は、次の画像に示すレジストリキーの作成にも使用されます。

図 3:レジストリキーの作成

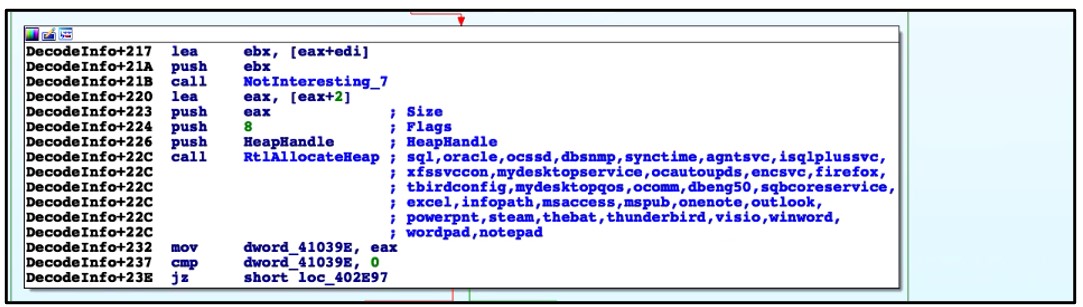

特定のプロセスが実行されているかを確認し、発見した場合は終了させます。

図 4:終了されるプロセス

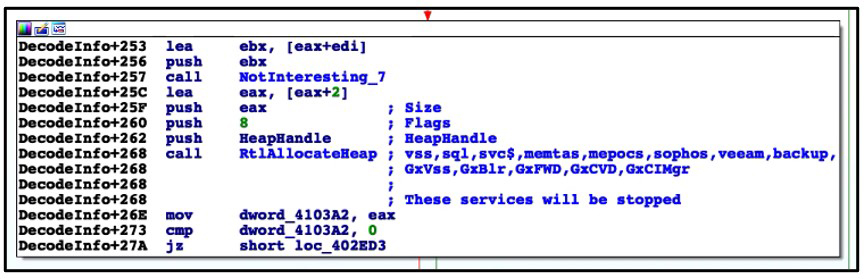

特定サービスの有無も確認し、存在すれば終了させます。

図 5:停止されるサービス

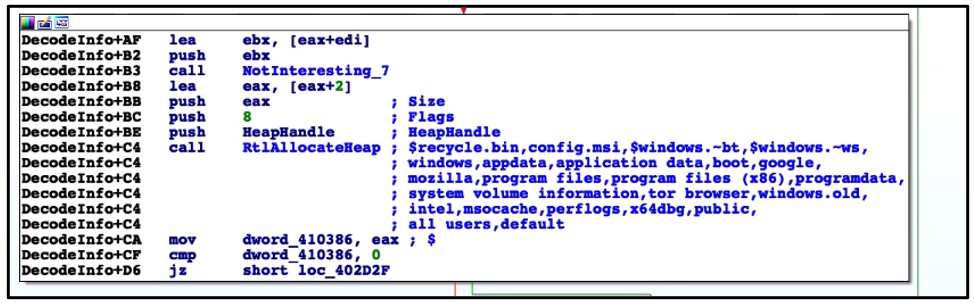

一部のフォルダと場所は暗号化の対象外です。

図 6:対象外のフォルダ

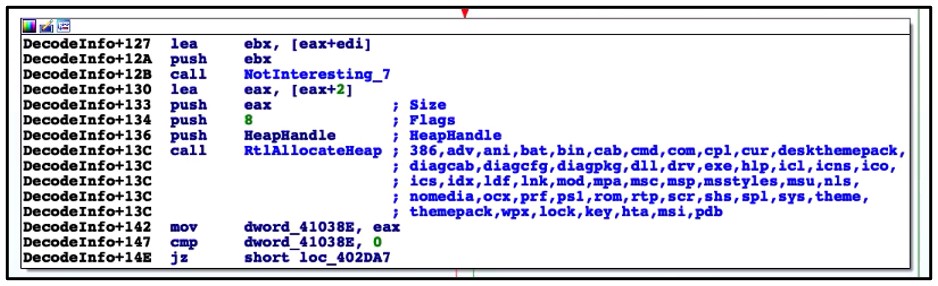

次のスクリーンショットのファイルタイプも対象外です。

図 7:対象外の拡張子

暗号化の過程で、カスタムのファイル「<ランサム各拡張子>.bmp」と「<ランサム拡張子>.ico」をディレクトリ「C:\ProgramData」に置きます。「<ランサム拡張子>.bmp」は、デスクトップの壁紙を変更して、被害者にファイルが暗号化されたことを知らせるために使用されます。

図 8:デスクトップの壁紙の変更

「<ランサム拡張子>.ico」は、DarkSide が標的とするファイルのアイコンを変更するために使用されます。

図 9:暗号化されたファイルのアイコンが変化

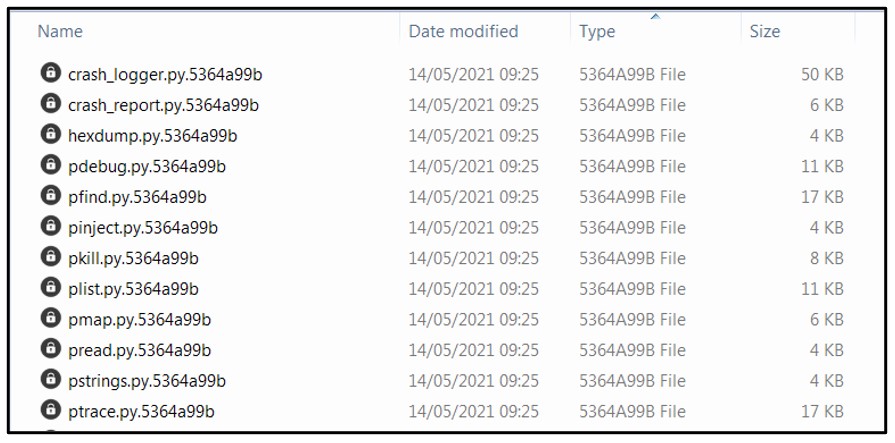

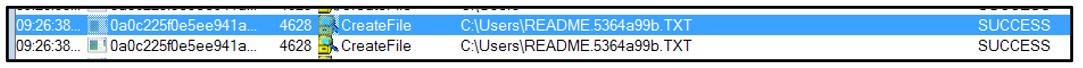

脅迫状として、「README.<ランサム拡張子>.TXT」という名前のファイルを感染ディレクトリに置きます。

図 10:DarkSide による脅迫状の作成

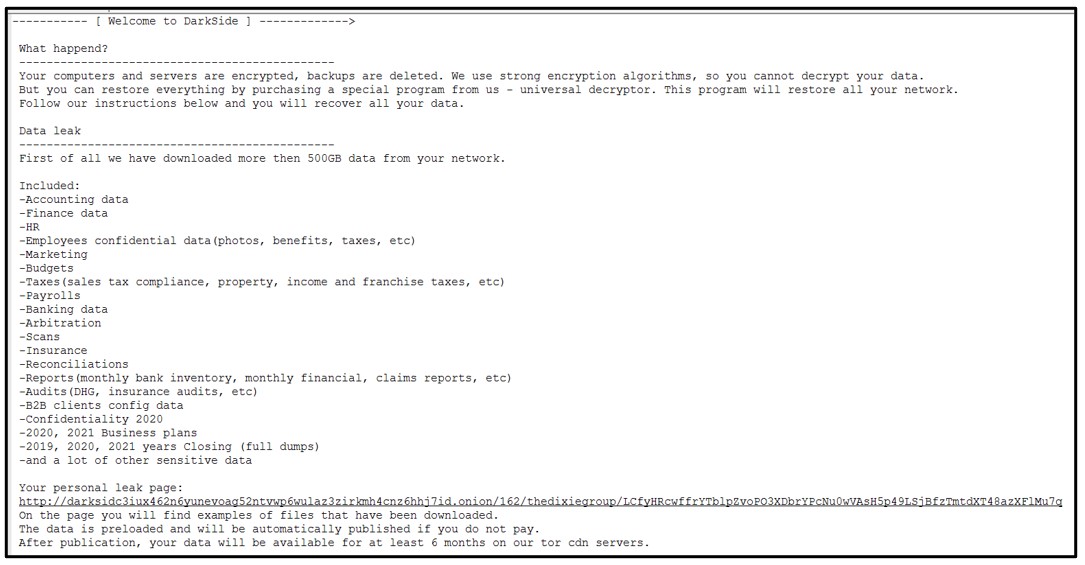

DarkSide は、REvil と同様に、二重脅迫という手法を使うことで被害者に身代金の支払いを迫る機会を増やしています。被害者は、脅迫状に書かれた URL から DarkSide が盗み出したデータの内容を確認できます。しかし、この情報は .onion ドメインに隠匿されているため、攻撃者の匿名性は高くなっています。このドメインにアクセスするには TOR ブラウザーが必要です。TOR ブラウザーは、インターネットトラフィックが多数のノードを通過するようにして通信を匿名化します。

図 11:DarkSide の脅迫状

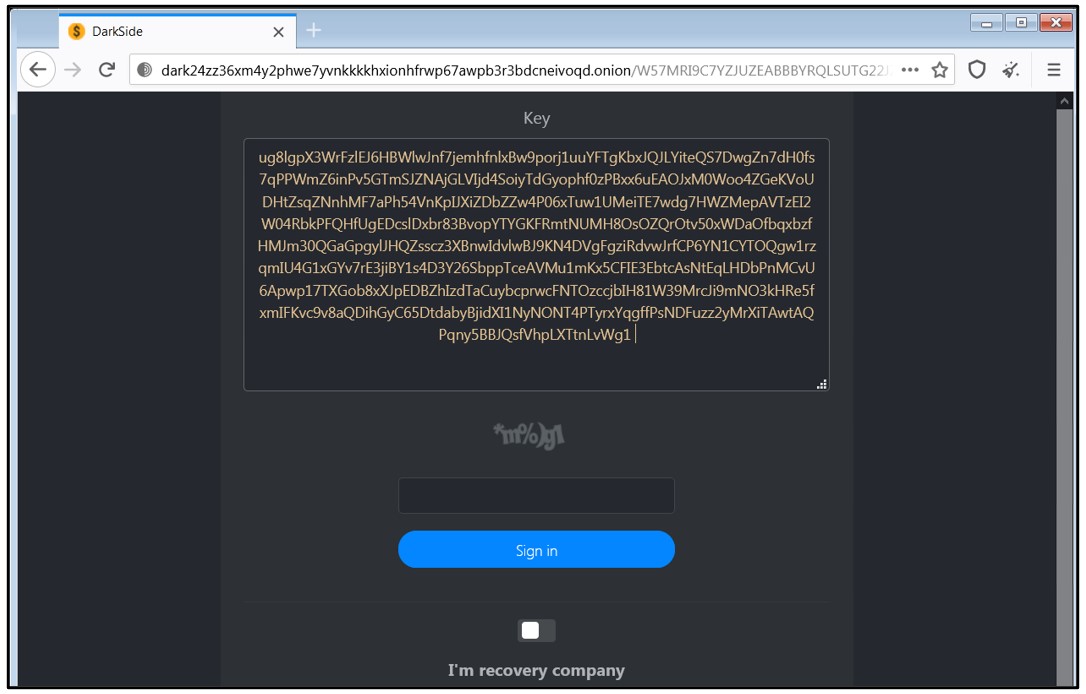

脅迫状には身代金の支払い方法も書かれています。払い込むには、指定された URL にアクセスして、脅迫状に書かれたキーを入力する必要があります。

図 12:DarkSide のキー入力用 URL

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の脅威調査チームが作成しました。

rule darkside_ransomware { meta: author = "Blackberry Threat Research team” strings: $hex_1 = { 68 A4 04 2B 1E } condition: |

セキュリティ侵害インジケータ(IOC)

実行されるファイルシステム操作:

削除されるもの:

変更されるもの:

作成されるレジストリ:

注:名前の「5364a99b」(<ランサム拡張子>) は、被害者のマシンの GUID と、被害者の環境によって変化します。 終了されるプロセス: sql, oracle, ocssd, dbsnmp, synctime, agntsvc, isqlplussvc, xfssvccon, mydesktopservice, ocautoupds, encsvc, firefox, tbirdconfig, mydesktopqos, ocomm, dbeng50, sqbcoreservice, excel, infopath, msaccess, mspub, onenote, outlook, powerpnt, steam, thebat, thunderbird, visio, winword, wordpad, notepad 作成されるサービス:

停止されるもの: vss, sql, svc$, memtas, mepocs, sophos, veeam, backup, GxVss, GxBlr, GxFWD, GxCVD, GxCIMgr ネットワーク URL:

IP:

|

BlackBerryによるサポート

お客さまが DarkSide のような脅威にさらされているなら、BlackBerry にお任せください。現在弊社の製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

【アナリストによる Revil ランサムウェアの 解説】

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp