本ブログ記事は、2021年6月10日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

SystemBC はロシア語で書かれたリモート型トロイの木馬(RAT)で、アメリカの大手石油パイプラインシステム Colonial Pipeline に対する DarkSideランサムウェア攻撃に関わる攻撃チェーンの一部として使用されました。このマルウェアは、Ryuk や Egregor などの Ransomware-as-a-Service(RaaS)攻撃を初期化することが確認されています。この脅威は 2019 年初頭に最初に発見され、時間の経過とともに進化して、より目立たないように通信を行っています。

このマルウェアは、被害者のマシンへのリモート接続を持続させることで、感染したマシンに悪意のある実行可能ファイル、Windows® コマンド、PowerShell スクリプト、.bat/VBS スクリプトなどをさらに投下できることから、脅威アクターの間で人気が高まっています。またこれは、TOR ブラウザの匿名化ネットワークを利用することで、攻撃の際に実行されるコマンドアンドコントロール(C2)ネットワークのトラフィックを暗号化して隠すため、Ransomware-as-a-Service(RaaS)攻撃者の間でも人気があります。

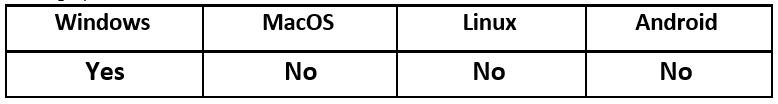

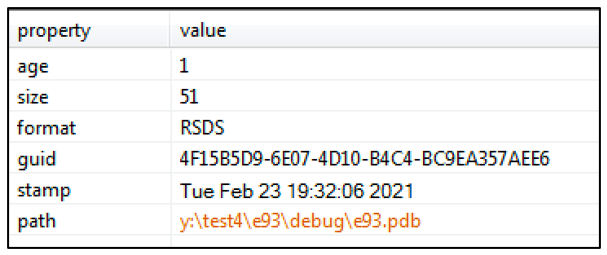

オペレーティングシステム

リスクと影響

技術的解析

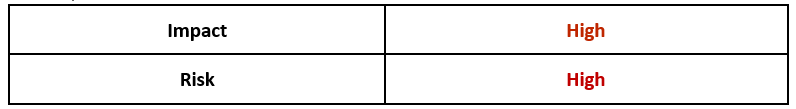

この 2 年間で SystemBC にはさまざまな亜種が誕生しました。その最新バージョンは、暗号化された悪意のあるペイロードを内部に含んだラッパーです。ラッパーはロシア語で書かれており、作者が使用した開発環境を知る手掛かりとなる興味深いファイルメタデータが含まれています。

図 1:ラッパーメタデータ

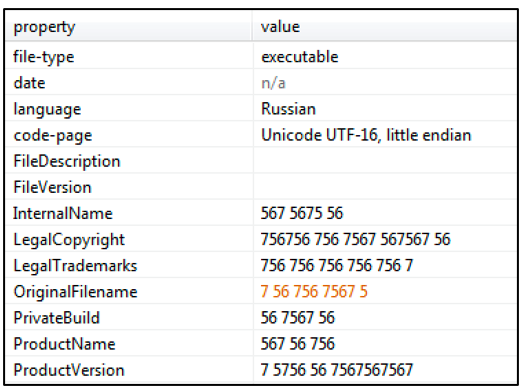

ファイルのタイムスタンプは 2021 年 2 月 23 日となっており、プログラムデータベース(PDB)のパスは「y:\test4\e93\debug\e93.pdb」です。PDB ファイルにはデバッグ情報が保管されており、コンパイル時にソースファイルから作成されます。デバッグパスはこのファイルが保管されている場所を指します。このデバッグパスは、VirusTotal で検出された、BazarLoader を含む他の多くのペイロードと共有されているため、ペイロードがすべて同じ環境でラップされたことを示唆する可能性があります。

図 2:タイムスタンプとデバッグパス

攻撃チェーンはラッパーが実行された時点で始まり、プロセスホローイングが行われます。これはペイロードを復号し、子プロセス(この場合は「svchost.exe」)のメモリに注入するというものです。この名前は、検出されないようにするため、正規の Windows システムのプロセスにちなんで付けられたと思われます。

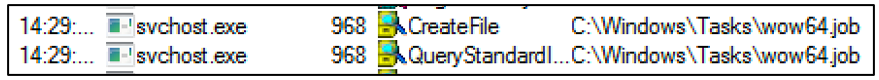

このマルウェアは、感染したマシン上に「wow64.job」というスケジュール済みタスクを作成することで持続性を保ちます。

図 3:「wow64.job」というスケジュール済みタスクを作成する scvhost

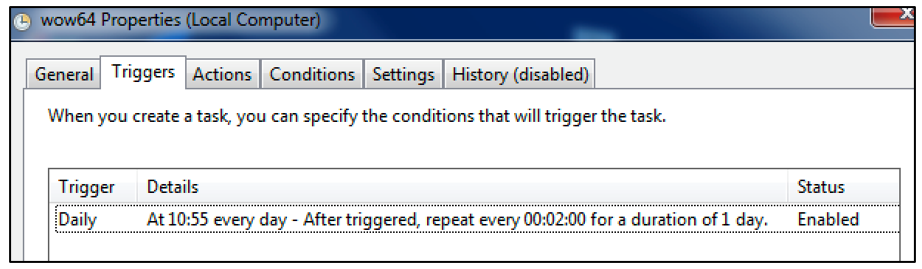

スケジュール済みタスクは、マルウェアが最初に起動してから 2 分ごとに実行されるように設定されています。

図 4:Wow64 プロパティ

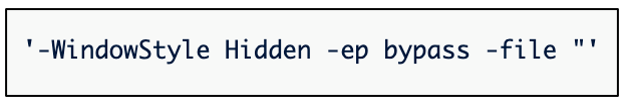

さらに多くの悪意のある PE ファイルやスクリプトのペイロードが、マルウェアによって設定されたバックドアを通って遠隔に配信される可能性があります。今後、C2 経由で配信されるペイロードは %TEMP% ディレクトリ内に保管され、またスケジュール済みタスクを作成することによって起動されます。ただし、PowerShell スクリプトは例外で、以下のコマンドで起動されます。

図 5:.PS1 ファイルを起動するためのコマンド

SystemBC の初期の亜種は、SOCK5 ネットワークプロキシ接続を利用して、ホストと被害者のマシンの間で暗号化された通信を行っていました。それ以降の RAT バージョンでは、この C2 通信を行うために 2 つのネットワーク機能を使用するようになりました。その 1 つは、匿名化された TOR ネットワーク上で行われる TLS トラフィックです。

しかし、最新のマルウェアの亜種では、悪意のあるペイロードのサイズが小さくなり、TOR クライアントの機能が含まれていません。その代わりに、RAT は、非標準ポート上の IPV4 TCP トラフィックを介して、ハードコーディングされたアドレスによる通信を行っています。

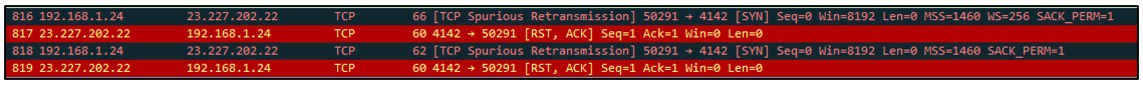

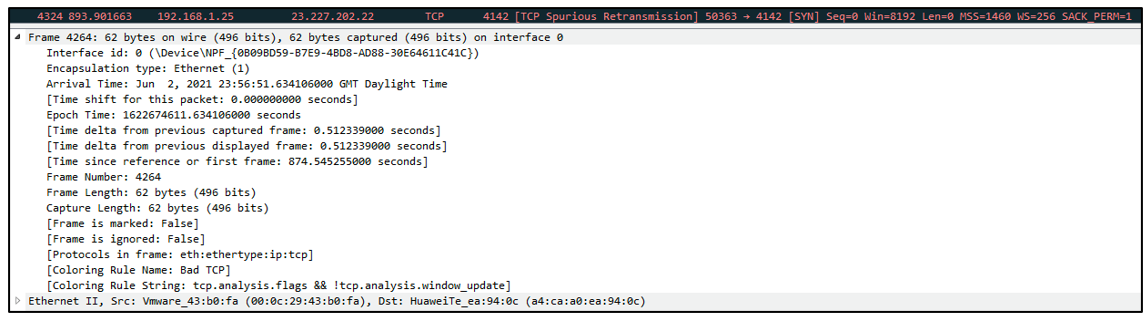

次の図では、マルウェアはハードコーディングされた 2 つの C2 アドレスのうちの最初のもの、23[.]227[.]202[.]22 に到達しています。接続はポート 4142 上の TCP トラフィックを介して実行されます。マルウェアは最初のパケットを送信した後、C2 サーバーとのオープン接続を維持します。

図 6:ポート 4142 を介した、ハードコーディングされた最初の C2 アドレスへの TCP 接続

以下は、上記のドメインに送信されたパケットです。初期パケットのサイズは 62 バイトです。

図 7:ハードコーディングされた最初の C2 アドレスに送信されたパケット

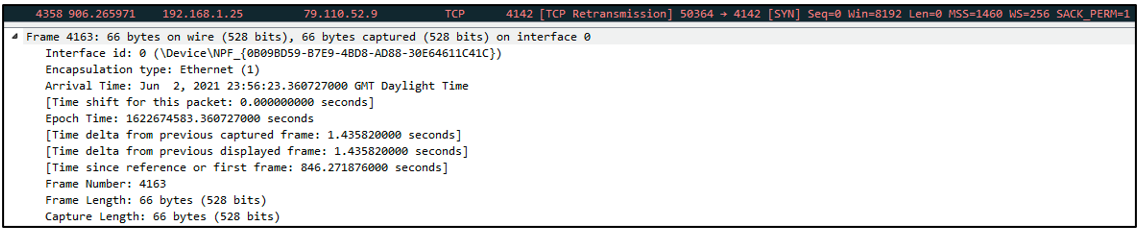

同様の接続が、ハードコーディングされた 2 番目のドメイン 79[.]110[.]52[.]9 とも作成されます。

図 8:ポート 4142 を介した、ハードコーディングされた 2 番目の C2 アドレスへの TCP 接続

2 番目のドメインに送信された初期パケットのサイズは 66 バイトです。

図 9:ハードコーディングされた 2 番目の C2 アドレスに送信されたパケット

これらのリモートサーバーへの接続により、Colonial Pipeline への DarkSideランサムウェア攻撃 で見られたように、攻撃者は Ryuk や Egregor といった悪意のあるペイロードを投下することができます。このような接続と RAT の持続性を利用して、脅威アクターは、最初の攻撃を上回る、さらに悪意のある活動を行う手段を手に入れることができます。

SystemBC が最初に発見されて以来、その進化はとどまることを知らず、マルウェアは悪意のあるキャンペーンを促進するためにさまざまな技法に適応し、取り入れています。ここ数か月間、世界中でランサムウェア攻撃が増加しており、今後ニュースになるような攻撃の配信の一環として SystemBC が再び登場するとしても不思議ではありません。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の脅威調査チームが作成しました。

import "pe" rule Mal_Backdoor_Win32_SystemBC_2021 $x1 = "(\"inconsistent IOB fields\", stream->_ptr - stream->_base >= 0)" condition: |

BlackBerry の戦略

BlackBerry では、サイバーセキュリティに対して、 防御ファースト の AI 主導アプローチを採用しています。予防を第一とすることで、キルチェーンの悪用段階の前にマルウェアを無力化できます。BlackBerry ソリューションは、この段階でマルウェアを阻止することで、組織の回復力向上に役立ちます。また、インフラストラクチャの複雑さが削減され、セキュリティ管理が合理化されて、業務、スタッフ、エンドポイントが確実に保護されます。

侵入の痕跡(IOC)

ファイルシステム操作: 作成されるもの:

SHA256:

ハードコーディングされた C2s:

PowerShell コマンド:

レジストリキー:

|

BlackBerry のサポート

もし SystemBC のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us.

【アナリストによる Revil ランサムウェアの 解説動画をご覧下さい】

https://www.blackberry.com/ja/jp/forms/enterprise/report-bb-revil

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp