本ブログ記事は、2021年7月22日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

2021 年 6 月に出現した Hive ランサムウェアファミリーは、最近になって 商業用不動産ソフトウェア企業の Altus Group を攻撃したことで話題となりました。この脅威は、ますます一般的になりつつある 二重脅迫 の攻撃手法を採用しており、身代金を要求する前にデータをローカルで暗号化すると同時に抜き出します。

被害者が脅威アクターに協力することを拒否した場合、被害者のデータは「Hive Leaks」という名前の Hive のリークサイトに公開されます。この記事の執筆時点では、このサイトはダークウェブの hxxp[:]//hiveleakdbtnp76ulyhi52eag6c6tyc3xw7ez7iqy6wc34gd2nekazyd[.]onion/ にあります。

執筆時、Hive のリークサイトには、Hive の脅威アクターに協力することを拒否した 7 社が掲載されていました。Hive は新しい脅威であるため、この数は今後も増え続けるものと思われます。

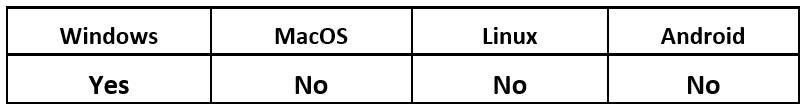

オペレーティングシステム

リスクと影響

技術的解析

Hive の最初のサンプルが VirusTotal にアップロードされたのは、2021 年 6 月 25 日のことです。ファイル名は「encryptor_win32.exe」でした。その翌日、Hive ランサムウェアの最初のバイナリが発見されたことが Twitter 上で公表 されました。投稿者である @fbgwls245 のTwitter プロフィールには「ransomware hunter」(「ランサムウェアハンター」の意)と書かれています。

Hive のサンプルは Go プログラミング言語で書かれており、32 ビットと 64 ビットの両方のマシン向けにコンパイルされています。Go のバイナリは非常に大きくなる傾向があるため、サンプル自体はサイズを小さくするために UPX で圧縮されています。

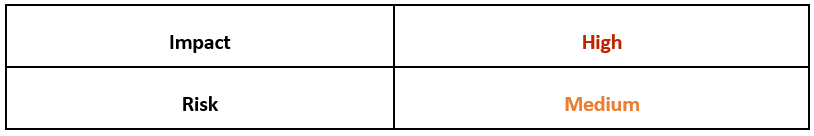

解凍すると、サンプルは難読化されておらず、Hive ランサムウェアが使用する主要な関数を確認できます。

図 1: Hive の主要な関数

実行すると、このマルウェアは特定のサービス(bmr、sql、oracle、postgres、redis、vss、backup、sstp)を確認し、見つかった場合はそれらを停止します。続いて、現在実行中のプロセスのスナップショットを作成して「mspub」と「msdesktop」プロセスの存在を確認し、見つかった場合はプロセスを終了させます。これは、ファイルが使用されていない状態にすることで、そのファイルを暗号化できるようにするために行われます。

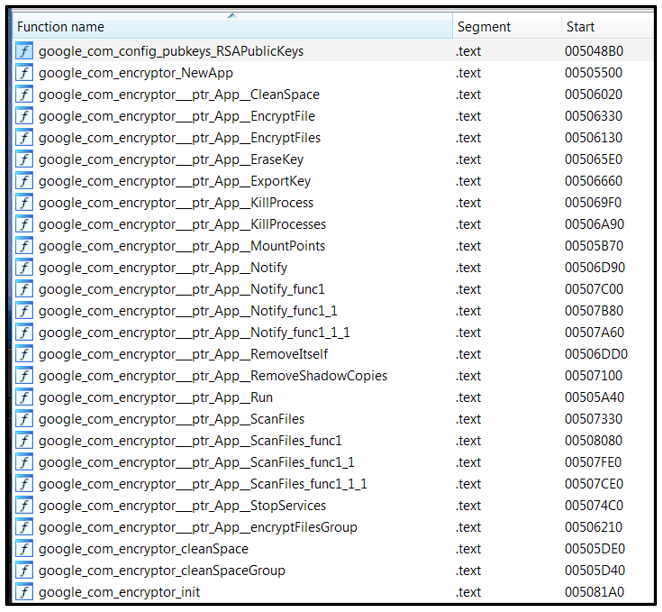

実行を続けると、Hive は最初にサンプルが実行されたディレクトリに 2 つのファイルをドロップします。1 つ目のファイルは「hive.bat」です。このバッチスクリプトは、1 秒間の実行遅延によるタイムアウトを行ってから、暗号化の終了後に Hive の実行ファイルと「hive.bat」スクリプトを削除するクリーンアップ処理のために使用されます。この様子を以下の図に示します。

図 2: タイムアウトによる実行遅延

2 つ目のファイルは「shadow.bat」です。このバッチスクリプトは、cmd.exe を起動して「vssadmin.exe delete shadows /all /quiet」のコマンドライン引数を渡すことで、シャドウコピーを削除するのに使用されます。このコマンドにより、被害者に知らせることなくすべてのシャドウボリュームが削除されます。完了すると、バッチスクリプトは「shadow.bat」ファイルを削除します。

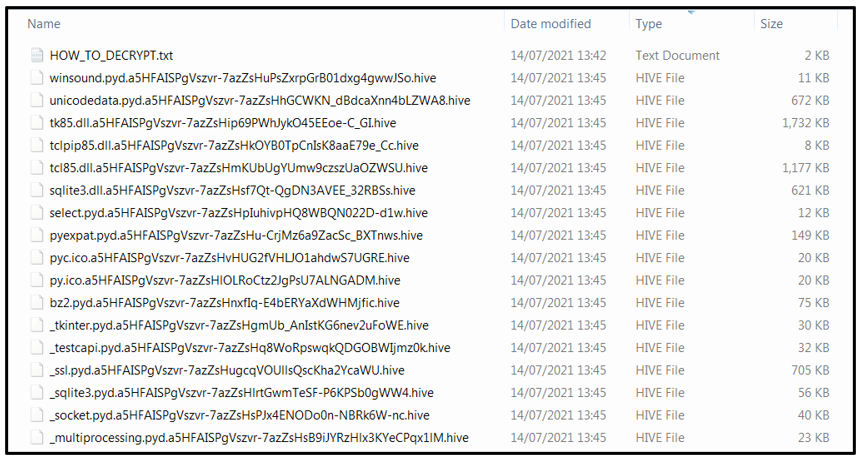

暗号化プロセスの間、Hive は「C:\Windows」ドライブを無視してドライブ上のファイルも暗号化しません。脅威アクターへのオンライン支払いができなくなる被害の可能性を被害者のシステムで最小限に抑えるためです。また、ショートカットファイルを暗号化しないように、「.lnk」ファイル拡張子を持つファイルもスキップします。それ以外のすべてのファイルについては、以下に示すように「.hive」ファイル拡張子を付加して暗号化します。

図 3: 暗号化されたファイル

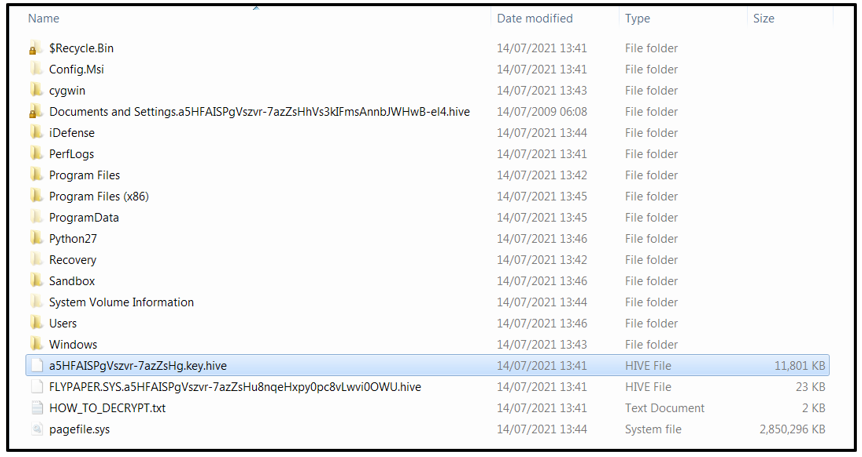

暗号化プロセスでは、図 4 に示すように、末尾に「*.key.hive」という二重拡張子を持つファイル(例:「a5HFAISPgVszvr-7azZsHg.key.hive」)が「C:\Windows\」ディレクトリにドロップされます。このファイルのサイズは常に 11,801 KB です。このファイルの目的ははっきりしませんが、ファイルの復号時に必要となる可能性があります。このファイルを修正、名前変更、または削除してはならず、さもなければ暗号化されたファイルが復号できなくなると、ランサムノートに書かれています。

図 4:「*.key.hive」ファイルのドロップ

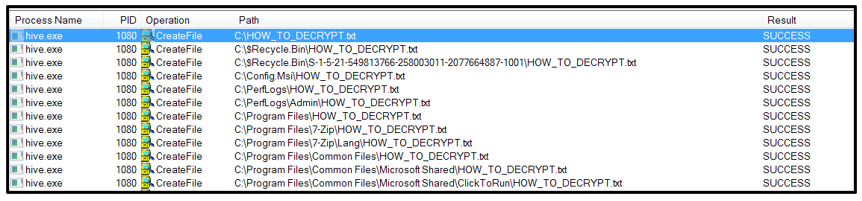

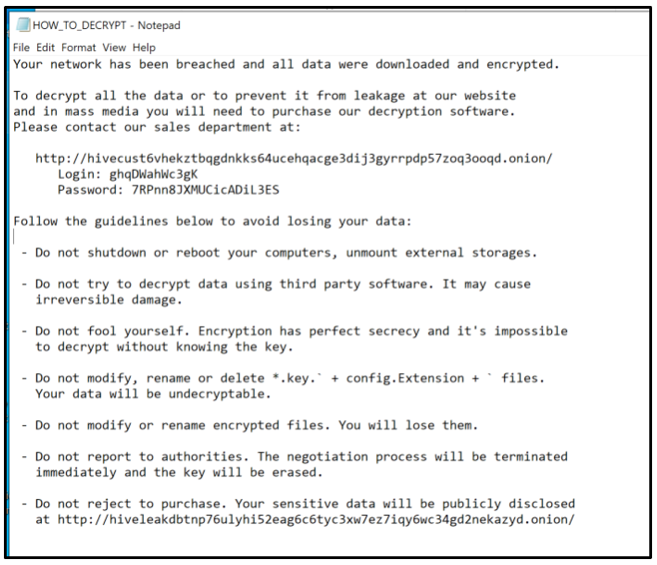

このランサムノートは影響を受けた各ディレクトリにドロップされ、以下に示すように「HOW_TO_DECRYPT.txt」という名前が付けられます。

図 5: ランサムノートのドロップ

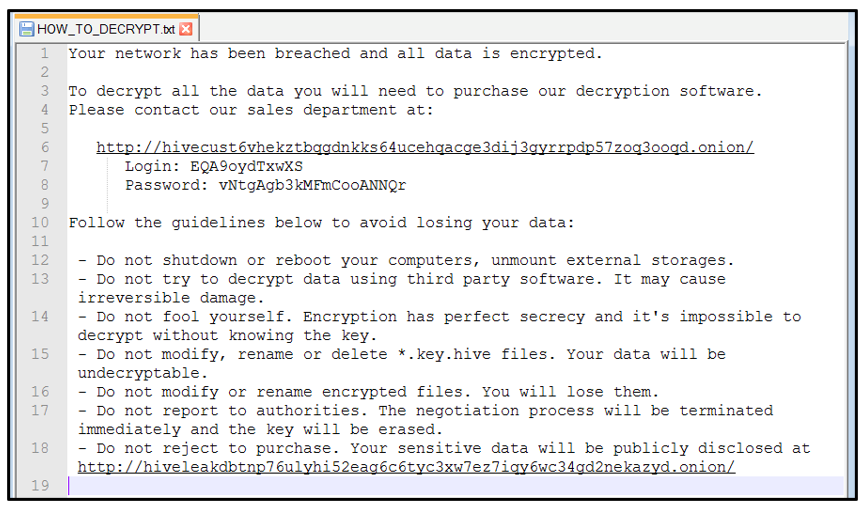

以下に示すように、ネットワークが侵害されてデータが暗号化されたことをランサムノートは被害者に通知します。

図 6: Hive のランサムノート

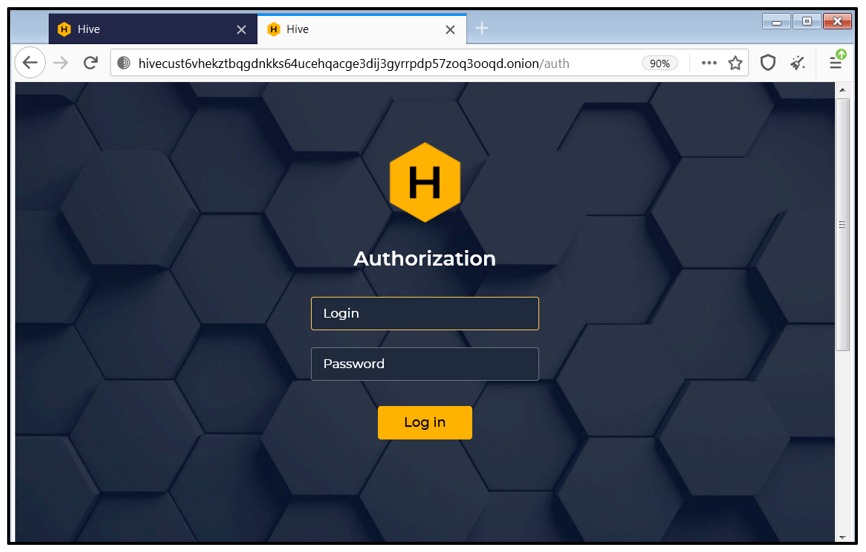

被害者は、Hive の脅威アクターと連絡を取るために Tor ブラウザーをダウンロードする必要があります。データ復旧用の復号ソフトウェアを購入するには、Hive の脅威アクターのダークウェブサイトにアクセスしなければなりません。この記事の執筆時点では、このサイトは hxxp[:]//hivecust6vhekztbqgdnkks64ucehqacge3dij3gyrrpdp57zoq3ooqd[.]onion/ にあります。

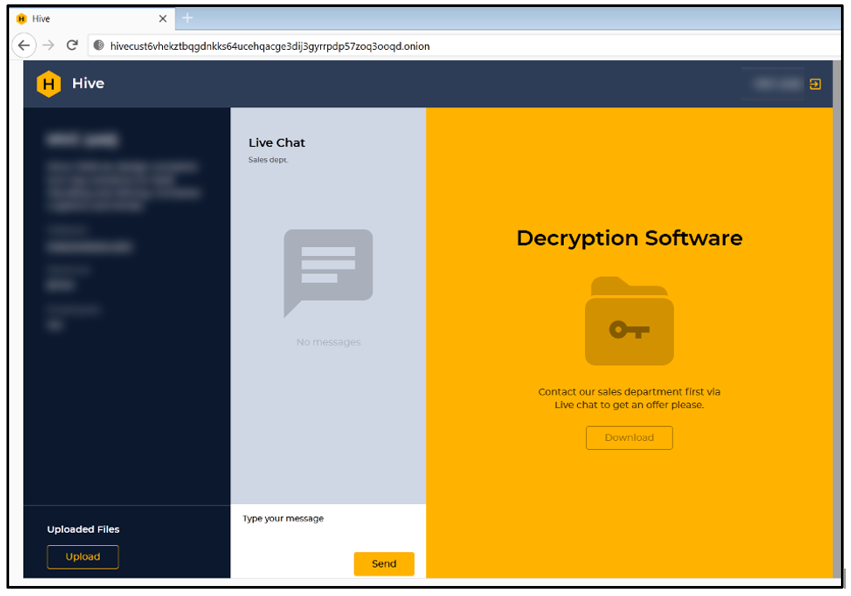

復号ソフトウェアを入手するために、被害者はまず Hive の「営業部門」に連絡してオファーを受ける必要があります。ログイン情報は各被害者で同じであり、ランサムノートに記載されています。最初に解析したサンプルでは、認証情報は以下のとおりでした。

- ログイン名: EQA9oydTxwXS

- パスワード: vNtgAgb3kMFmCooANNQr

図 7: Hive の「カスタマーサービス」ログインページ

この記事の執筆時点では、これらのログイン情報は使えなくなっています。

Hive は未だ開発中であるため、新しいサンプルでは異なる認証情報が必要になる可能性があります。より新しいサンプルでは、ログイン情報は以下のようになっていました。

- ログイン名: ghqDWahWc3gK

- パスワード: 7RPnn8JXMUCicADiL3ES

図 8: カスタマーサービスページ – ライブチャット

この新しいサンプルでは、ランサムノートも以下のようにわずかに変更されていました。

図 9: 更新されたランサムノート

被害者が Hive の要求に応じない場合、脅威アクターは以下のサイトの「Hive Leaks」ページで被害者の機密データを公開します。

hxxp[:]//hiveleakdbtnp76ulyhi52eag6c6tyc3xw7ez7iqy6wc34gd2nekazyd[.]onion/

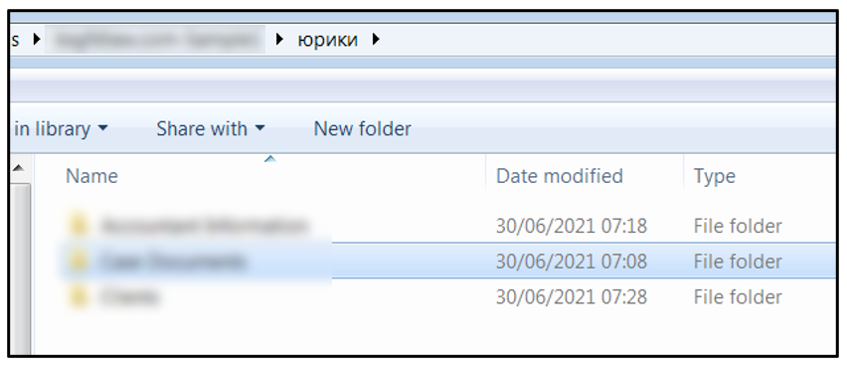

この記事の執筆時点では、データ漏えい被害企業が 7 社あり、おそらく Hive の脅威に応じることを拒否した結果であると思われます。2021 年 6 月 23 日に Altus Group から盗まれたデータは 2021 年 6 月 26 日に公開されていました。しかし、このデータのサンプルを含むダウンロードリンクはすでに失効しています。

現在のところ、これらの被害企業の間にはほとんど共通点がないようです。それぞれが異なる業界で、さまざまな国を拠点としており、規模も大きく異なります。

盗み出されたデータの内容を調査したところ、1 つのフォルダに「юрики」という名前が付けられていることが分かりました。これはロシア語で弁護士を意味する俗語です。このことは、Hive ランサムウェアの背後にいる脅威アクターがロシア語を話すことを示唆している可能性があります。

図 10: サンプルデータ

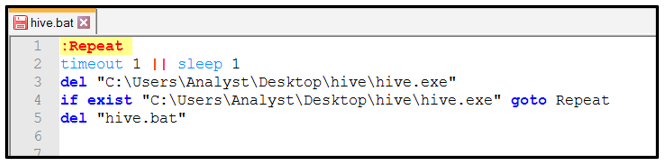

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry のResearch & Intelligence チームが作成しました。

import "pe"

rule Mal_Ransom_Hive_2021_unpacked

{

meta:

description = "Detects unpacked Hive ransomware"

author = "Blackberry Threat Research team"

date = "2021-06-07"

strings:

//google.com/encryptor.(*App).KillProcesses

$h = {676f6f676c652e636f6d2f656e63727970746f722e282a417070292e4b696c6c50726f636573736573}

//google.com/encryptor.(*App).StopServices

$h1 = {676f6f676c652e636f6d2f656e63727970746f722e282a417070292e53746f705365727669636573}

//google.com/encryptor.(*App).RemoveShadowCopies

$h2 = {676f6f676c652e636f6d2f656e63727970746f722e282a417070292e52656d6f7665536861646f77436f70696573}

//google.com/encryptor.(*App).EncryptFiles

$h3 = {676f6f676c652e636f6d2f656e63727970746f722e282a417070292e456e637279707446696c6573}

//google.com/encryptor.(*App).encryptFilesGroup

$h4 = {676f6f676c652e636f6d2f656e63727970746f722e282a417070292e656e637279707446696c657347726f7570}

//google.com/encryptor.(*App).ScanFiles

$h5 = {676f6f676c652e636f6d2f656e63727970746f722e282a417070292e5363616e46696c6573}

//google.com/encryptor.(*App).EraseKey

$h6 = {676f6f676c652e636f6d2f656e63727970746f722e282a417070292e45726173654b6579}

//google.com/encryptor.(*App).RemoveItself

$h7 = {676f6f676c652e636f6d2f656e63727970746f722e282a417070292e52656d6f7665497473656c66}

//http://hivecust6vhekztbqgdnkks64ucehqacge3dij3gyrrpdp57zoq3ooqd.onion/

$h8 = {687474703a2f2f6869766563757374367668656b7a74627167646e6b6b7336347563656871616367653364696a33677972

7270647035377a6f71336f6f71642e6f6e696f6e2f}

//http://hiveleakdbtnp76ulyhi52eag6c6tyc3xw7ez7iqy6wc34gd2nekazyd.onion/

$h9 = {687474703a2f2f686976656c65616b6462746e703736756c796869353265616736633674796333787737657a3769717936

776333346764326e656b617a79642e6f6e696f6e2f}

condition:

uint16(0) == 0x5a4d and

all of ($h*)

}

|

侵入の痕跡(IOC)

ファイルシステム操作

作成されるもの:

- hive.bat

- shadow.bat

- HOW_TO_DECRYPT.txt

- 「.hive」拡張子を付加し、暗号化したファイル

- “*.key.hive” (例:a5HFAISPgVszvr-7azZsHg.key.hive)

変更されるもの:

削除されるもの:

プロセス

作成されるもの:

- cmd /c hive.bat >NUL 2>NUL

- cmd /c shadow.bat >NUL 2>NUL

- vssadmin.exe delete shadows /all /quiet

|

BlackBerry によるサポート

もし Hiveランサムウェアのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us.