原文のブログはこちらからご覧頂けます。

概要

人は買い得を好むものです。何かが無料に近くなればなるほど、その魅力はより普遍的になります。ZingoStealer の場合、この「無料」の誘惑により、他人を利用する側とされる側の両方をうまく引きつけているようです。サイバー犯罪を生業とする人々でさえ、他人に被害を与える際には自身の出費を抑えようと努めるものでしょう。しかしマルウェアオペレーターは時として、被害者とは異なる形で「無料」ソフトウェアの代償を払うことになります。

ZingoStealer(別名 Ginzo)は、Windows® システムを標的とするインフォスティーラ(情報窃取型マルウェア)です。2022 年 3 月、「Haskers Gang」と呼ばれるロシア系グループによって配布されているのが初めて確認されました。グループは 3 月 4 日、このインフォスティーラの紹介動画を YouTube に投稿し、マルウェアが Ginzo の Telegram チャンネルを通じて配布され、メンバー向けに無料で提供されていることを発表しました。3 米ドルで購入できる別の亜種には「ExoCrypt」というマルウェア(クリプター)が含まれており、脅威を暗号化することで、攻撃者がアンチウイルスの検知を回避しやすくなるようにします。

CylancePROTECT®︎ が ZingoStealer (情報窃盗やクリプトマイナーなどをDL)を予想防御でブロックすることを確認した様子は、次の動画をご覧ください。

この「無料」提供はマルウェアの採用急増を後押ししているようです。このマルウェアの被害者は主にホームユーザーで、無料で何かが手に入るという魅力に引き寄せられています。こうしたユーザーに対しては、人気のビデオゲームやソフトウェアの「クラック」版が無料で利用できるという誘い文句が用いられます。

しかし実際に ZingoStealer が行うのは、ログイン認証情報や暗号資産などの機密データをユーザーから窃取することです。窃取された情報はコマンドアンドコントロール(C2)サーバーに送信され、金銭的利益のために攻撃者に利用されます。また、このマルウェアはさらなる攻撃手段として、悪意のあるペイロードを標的のマシンに配信します。たとえば、この報告で解析したバイナリでは、実行後のマシンに暗号資産マイナー XMRig がドロップされていました。.

今回あらたに判明したことがあります。予期せぬ結果に見舞われる可能性があるのは、無料ダウンロードを手に入れようとするホームユーザーだけではないということです。無料のマルウェアを利用する攻撃者もまた、この「無料」提供にだまされている可能性があります。今回の解析が明らかにしているように、マルウェアの作成者は顧客が窃取したすべてのデータに対するアクセスを保持しているため、顧客とは別に、あるいは顧客に先んじて、それらのデータから利益を得ていることも十分に考えられます。結局これは、「タダ」とは言えないものなのです。

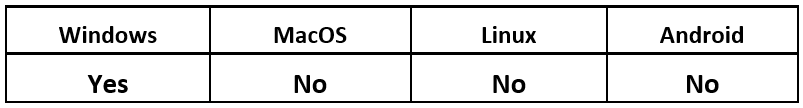

オペレーティングシステム

リスクと影響

技術的解析

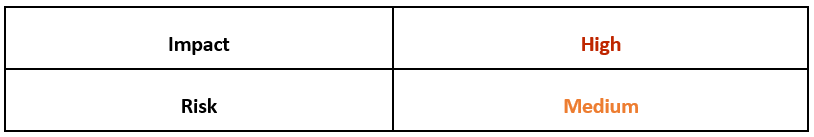

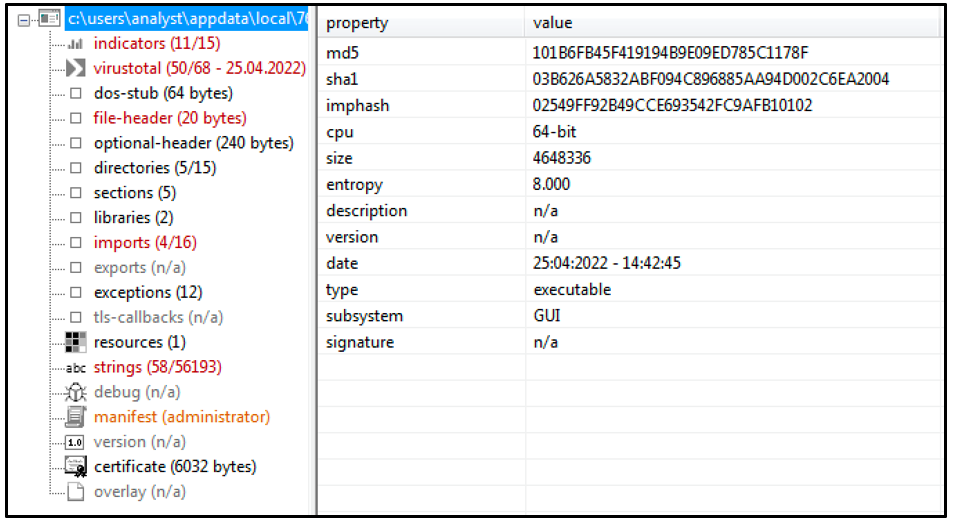

ZingoStealer は高度に難読化された .NET 実行可能ファイルとして配信されます。初期ファイルは .NET ファイル用のオープンソースの保護ツール ConfuserEx で難読化されています。このファイルはプログラムの実行中にタイプ初期化子「.cctor」を用いて復号されるため、自動難読化解除ツールを使おうとするとエラーメッセージが発生します。これは可読性の高いコードを取得しにくくしており、攻撃者にとっては解析妨害の一手段となっています。

図 1 – 難読化された ZingoStealer の .NET 実行可能ファイル

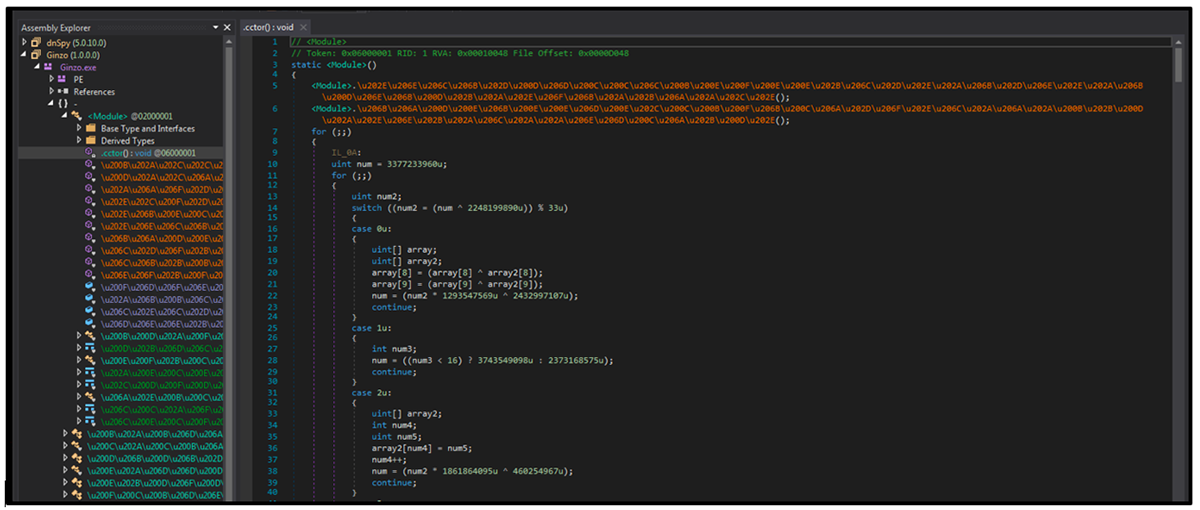

実行されると、マルウェアはまず C2 サーバーにアクセスして依存ファイルのリストを取得します(図 2 参照)。これらのファイルはマルウェアが最初に実行されたディレクトリにドロップされます。

- BouncyCastle.Crypto.dll

- DotNetZip.dll

- Newtonsoft.json.dll

- System.Data.SQLite.dll

- SQLite.Interop.dll (x64 および x86)

マルウェアはこれらのファイルを使用して、攻撃の核となる機能を実現します。

図 2 – マルウェアの実行フォルダー内にドロップされる DLL 依存ファイル

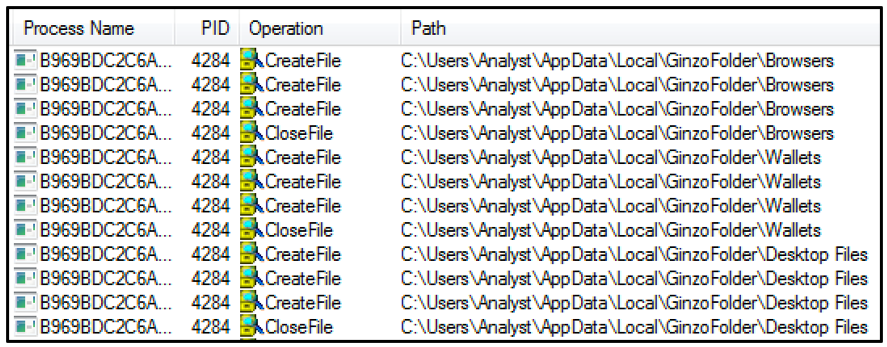

マルウェアは続いて、標的マシンのディレクトリ「User\AppData\Local\GinzoFolder」にフォルダーを作成します。ここには窃取された情報が保存されます。図 3 に示すように、このフォルダー内には以下の名前を持つ 3 つのサブディレクトリが作成されます。

- Browsers

- Wallets

- Desktop Files

図 3 – 「GinzoFolder」ディレクトリ内にサブディレクトリが作成されている様子

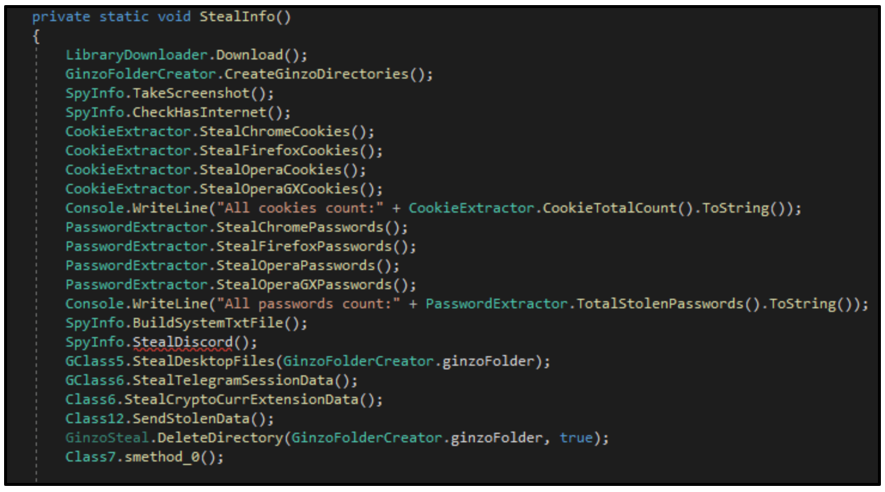

情報窃取

マルウェアは被害者が気づかないうちに、つまり被害者の同意なしに画面のスクリーンショットを撮り、情報窃取活動を開始します。このスクリーンショットは %AppData%Local%GinzoFolder% ディレクトリに「Screenshot.png」として保存されます。

ZingoStealer は被害者のシステムのフィンガープリントも取得します。図 4 に示すように、標的マシンに関する情報を収集した後、前述の GinzoFolder に「system.txt」というテキストファイルで保存します。収集される情報には以下が含まれています。

- Windows のバージョン

- アンチウイルス 情報

- ユーザー名

- CPU名

- GPU名

- RAM 容量

- パブリックおよびローカル IP アドレスと位置情報

- 画面解像度

図 4 – ZingoStealer の核となる情報窃取機能

ブラウザー

続いて、ZingoStealer は被害者のデバイスをスキャンし、よく使われる Web ブラウザーに関する機密情報を収集します。収集される情報には、ログインデータ、Cookie、ブラウザー拡張機能、自動入力情報、およびその他の機密データが含まれます。対象となるブラウザーは以下のとおりです。

- Google Chrome

- Firefox

- Opera および Opera GX

暗号資産

ZingoStealer の主な機能の 1 つは、暗号資産を窃取する機能です。マルウェアは標的マシンを詳しく調べ、以下に示す暗号ウォレット拡張機能に関するデータを探します。なお、暗号ウォレットとは、デジタル暗号資産の貯蔵や引き出しを行うためのアプリケーションです。

Binance Wallet |

Guarda |

EQUAL Wallet |

BitApp Wallet |

iWallet |

Wombat |

Brave Wallet |

Coinbase Wallet |

MathWallet |

MetaMask |

Nifty Wallet |

Tron Link |

Bitcoin |

Dash |

Litecoin |

ZingoStealer はブラウザー拡張機能をチェックすることで、Binance や Coinbase といった人気の暗号資産サービスのウォレット認証情報を探します。

さらに、マルウェアは以下の暗号資産に関するウォレットデータを求めて%AppData%ディレクトリを検索します。

Coinomi |

Ethereum |

Atomic |

Exodus |

Jaxx Liberty |

Bytecoin |

Guarda |

Armory |

Electrum |

Zcash |

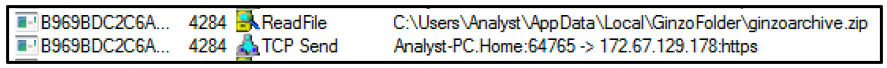

抜き出し

このマルウェアは、 標的マシンから収集したすべてのデータを C2 サーバーに抜き出します。今回解析したバイナリの場合、C2 サーバーは 172[.]67[.]129[.]178 でホストされていました。図 5 に示すように、%GinzoFolder%ディレクトリに保存されたすべてのデータは「ginzoarchive.zip」に圧縮され、POST リクエストを介して C2 サーバーへと送り返されています。

図 5 – ginzoarchive.zip からデータが読み出され、C2 サーバーに送信されている様子

また、マルウェアは %AppData%Local%ディレクトリの「ChromeUploadTime.txt」というファイルに日時の値を保存します。この値は収集データをサーバーにあまり頻繁に送信しないようにするために用いられ、これによりマルウェアが目立ちにくく、検知を回避しやすくなっています。

追加のペイロード – XMRig マイナー

ZingoStealer は被害者のマシンに追加のペイロードをドロップする機能も備えており、通常のインフォスティーラよりも危険性が高くなっています。マルウェアオペレーターがマルウェアをどのように設定したかによって、ドロップされるペイロードは異なります。たとえば、RedLine インフォスティーラ(BlackBerry の Research & Intelligence Team が以前解析したマルウェア)のコピーをドロップするサンプルが確認されています。このようなペイロードは ZingoStealer の作成者やユーザーのさらなる収益化手段につながります。

この報告で解析したサンプルでは、暗号資産マイナー XMRig のインジェクタがシステムにドロップされていました。暗号資産マイナーは暗号資産採掘のために計算能力を奪う攻撃で使用されており、この手法はクリプトジャッキングとも呼ばれています。

図 6 に示すように、XMRig のファイルはAppData\%Local%ディレクトリにドロップされていました。ファイル名はランダムな 6 桁の 16 進数を用いて生成され、今回は「346590.exe」でした。

図 6 – AppData\Local ディレクトリにドロップされた追加のペイロード XMRig

XMRig のファイルは ZingoStealer の初期ファイルの起動時にドロップされ、実行されます。ZingoStealer はこの処理を行うために、「conhost.exe」ファイルを用いて次のコマンドを実行します。"C:\Windows\System32\conhost.exe" "C:\Users\<USERNAME>\AppData\Local\346590.exe."

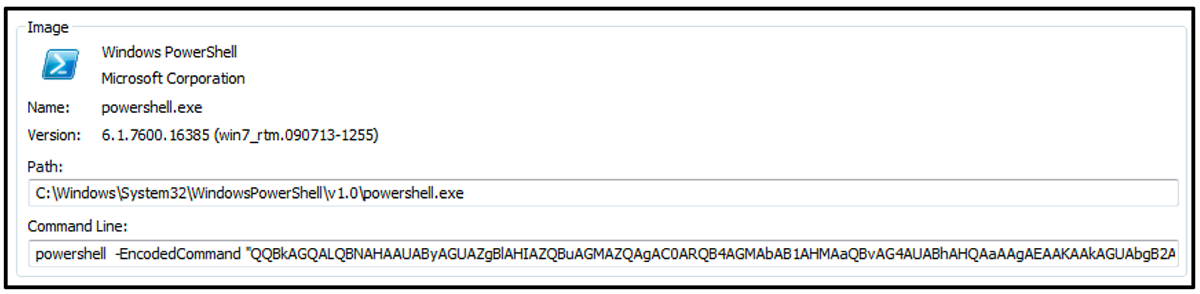

コマンドが実行されると PowerShell が起動し、図 7 に示す Base64 エンコード済みのコマンドを実行します。

図 7 – PowerShell が起動し、Base64 エンコード済みのコマンドを「-EncodedCommand」オプション付きで実行している様子

コマンドをデコードするとその機能が明らかになります。このコマンドは Windows Defender の除外対象を 2 つ作成し、検知を回避するために使用されています。

- Add-MpPreference -ExclusionPath @($env:UserProfile,$env:SystemDrive) -Force

- Add-MpPreference -ExclusionExtension @('exe','dll') -Force

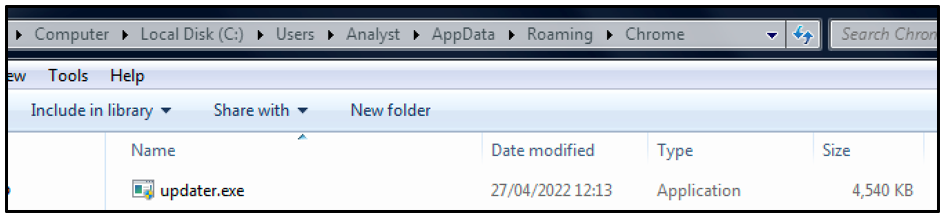

XMRig マルウェアは永続性を確保するため、図 8 に示すように、%AppData%Roaming%Chrome% ディレクトリに「updater.exe」というファイル名で自身のコピーを作成します。そしてスケジュールタスクを作成し、この実行可能ファイルがシステム起動時に実行されるようにします。

図 8 – マイナーのコピーが Roaming\Chrome ディレクトリに「updater.exe」として作成されている様子

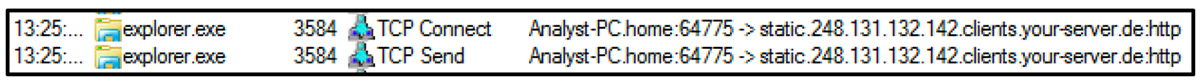

この新規作成された実行可能ファイルはさらに、%Roaming%Windows%Telemetry%ディレクトリに「sihost64.exe」というバイナリをドロップします。その後、XMRig マイナーが「explorer.exe」プロセスに注入され、暗号資産の採掘活動が開始されます。図 9 に示すように、マイナーはC2 サーバーにビーコンアップデートを定期的に送り返します。

図 9 – 「explorer.exe」プロセスに注入されたマイナーが C2 サーバーにビーコンアップデートを送信する様子

コントロールパネル

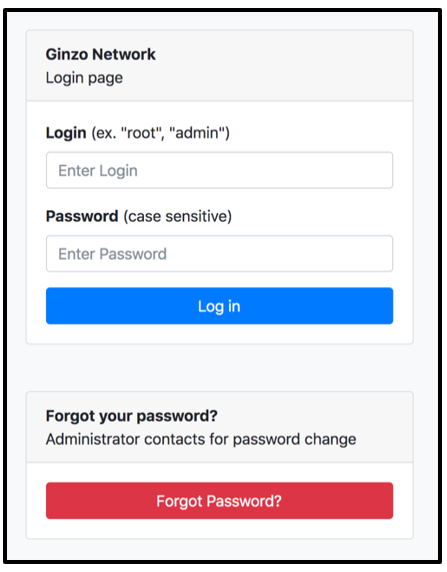

ZingoStealer マルウェアはユーザー(マルウェアオペレーター)向けの C2 コントロールパネルを用意しており、ここにログインするとすべての収集データにアクセスできます。このコントロールパネルはアドレス「network[.]nominally[.]ru/admin/login.php」でホストされています。

ここで、すべての収集データが脅威アクターのサーバーに送られていることに注意してください。これは、脅威アクターもまた窃取されたデータにアクセスできることを意味します。そのため、マルウェアオペレーターによって収集されたデータを脅威アクターが自らの金銭的利益のために利用していたとしても、驚くには値しません。なにしろ、このマルウェアは無料で提供されているのですから。

Figure 10 – 収集データにアクセスするための ZingoStealer のコントロールパネル

まとめ

ZingoStealer には、一般的なインフォスティーラに想定される機能がすべて含まれています。このマルウェアが他の同種のマルウェアと異なるのは、潜在的により危険な追加のペイロードを配信できるという点です。現在のところ、XMRig と RedLine が配信されていることが確認されています。しかし、このマルウェアは無料で利用できる MaaS(Malware-as-a-Service)として提供されているため、今後数か月のうちにこの追加のペイロードがさらに多様化しても不思議ではありません。

ZingoStealer が初めて確認されたのが 3 月であることを考えると、その人気は急速に高まっています。この記事の執筆時点で、本報告に添付した YARA ルールを用いて VirusTotal で Retrohunt(過去にアップロードされたファイルのスキャン)を実施したところ、このマルウェアの各種バイナリに対する陽性結果が 950 件以上ヒットしました。この脅威の人気が高まり続ける中、マルウェアにバンドルされる追加の悪意あるペイロードについて、マルウェアオペレーターの選択がどのように変化していくかが注目されます。

このマルウェアはホームユーザーを主な標的とし、人気のビデオゲームやソフトウェアの「クラック」版を装って拡散しているため、新しいソフトウェアをダウンロードするために Web サイトを訪れる際には特に注意しなければなりません。サードパーティや「海賊版」の Web サイトではなく、正規のベンダーの信頼できるリンクからしかダウンロードしないようにすることが重要です。また、デバイスに暗号資産を保存している場合は、その情報へのアクセスや保存に対して十分なセキュリティ対策を確実に実施する必要があります。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule ZingoStealer { strings: condition: //Imphash //All Strings |

侵入の痕跡(IOC)

Hashes Files IP Address Download URLs C2 Panels Folders |

参照資料

https://blog.talosintelligence.com/2022/04/haskers-gang-zingostealer.html

https://blogs.blackberry.com/en/2021/07/threat-thursday-redline-infostealer

https://www.youtube.com/watch?v=3Myj1yT6-ro – Haskers Gang による告知動画

BlackBerry によるサポート

もしZingoStealer のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp