Arkei インフォスティーラが進化を遂げています。暗号通貨が主な標的となることに変わりはないものの、新たな解析結果によると、この柔軟でステルス性の高いインフォスティーラは、最近になってその機能を強化しています。その結果、2 要素認証(2FA)や多要素認証(MFA)、パスワード管理に関する Chrome ベースのブラウザー拡張機能までもが標的となり、企業環境と個人環境の双方に対するリスクが高まっています。

Arkei はしばしば MaaS(Malware-as-a-Service)として販売・配布され、Windows® オペレーティングシステムのユーザーに感染を広げます。Arkei の展開手段として SmokeLoader を利用する手口が頻繁に確認されていることから、BlackBerry のリサーチャーは、この手口がインフォスティーラを用いる脅威アクターの間でトレンドとなる可能性を注視しています。

Arkei の特徴の 1 つに、構成ファイルがあります。これにより、脅威アクターがマルウェアの機能をカスタマイズし、感染の手口を容易に変更できるようになり、マルウェアの応用範囲が広がっています。たとえば、このマルウェアは構成ファイルで有効化された項目に応じて、保存されたパスワードの詳細情報、保存されたフォームの自動補完データ、ブラウザーおよび拡張機能のデータ、保存されたクレジットカードの詳細情報とブラウザーの Cookie、またはそれらの組み合わせなどを窃取対象とする可能性があります。

主に影響を受ける組織:

- 政府

- 商業および専門サービス事業者(法律、コンサルティング、医療)

- 耐久消費財メーカー(自動車、コンピューター、テレビ)

- アパレル業界の組織

- 通信サービス事業者

- 保険業界の組織

Arkei の開発者は、攻撃開始時に正規のファイルをダウンロードする機能をマルウェアに組み込んでいます。多くの場合、これらのファイルは企業のネットワーク内やデバイス上にごく普通に存在するものです。正規のファイルを用いる理由はさまざま考えられますが、1 つには、それらが攻撃のカモフラージュとして機能することが挙げられます。

Arkei は Google Chrome™ や Firefox™ などのよく使われるブラウザーを標的とし、抜き出し対象のデータを収集しようとします。特筆すべきは、暗号通貨などのデータを Google Chrome のブラウザー拡張機能から窃取する機能を持っていることです。また、このインフォスティーラは BHunt マルウェアで確認されたものと同様の機能を用いることで、被害デバイスのローカルに保存された特定の暗号通貨ウォレットも窃取しようとします。

BlackBerry では、Arkei インフォスティーラをネットワークセキュリティに対する潜在的な影響が中程度、リスクレベルが中程度の脅威に分類しています。

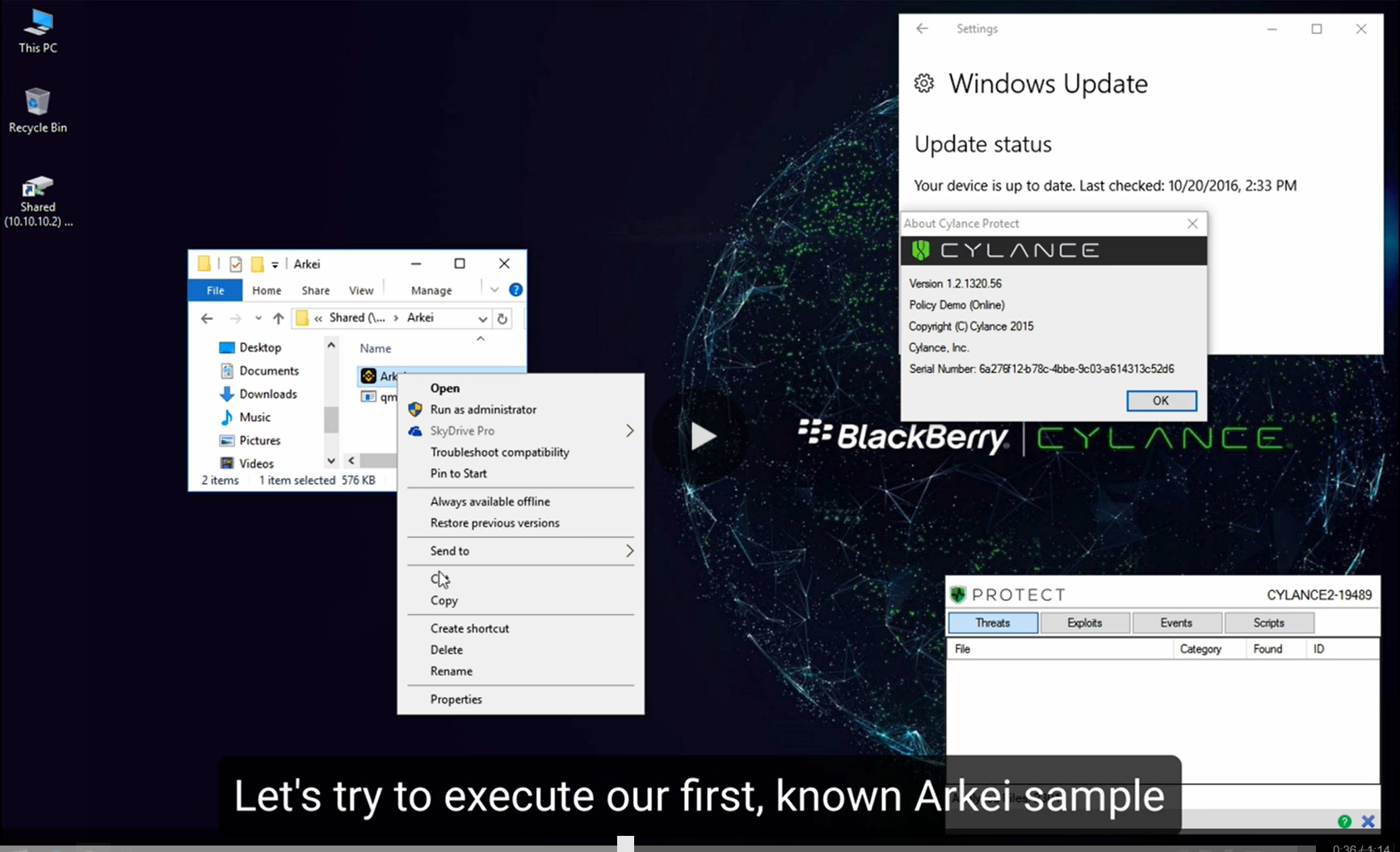

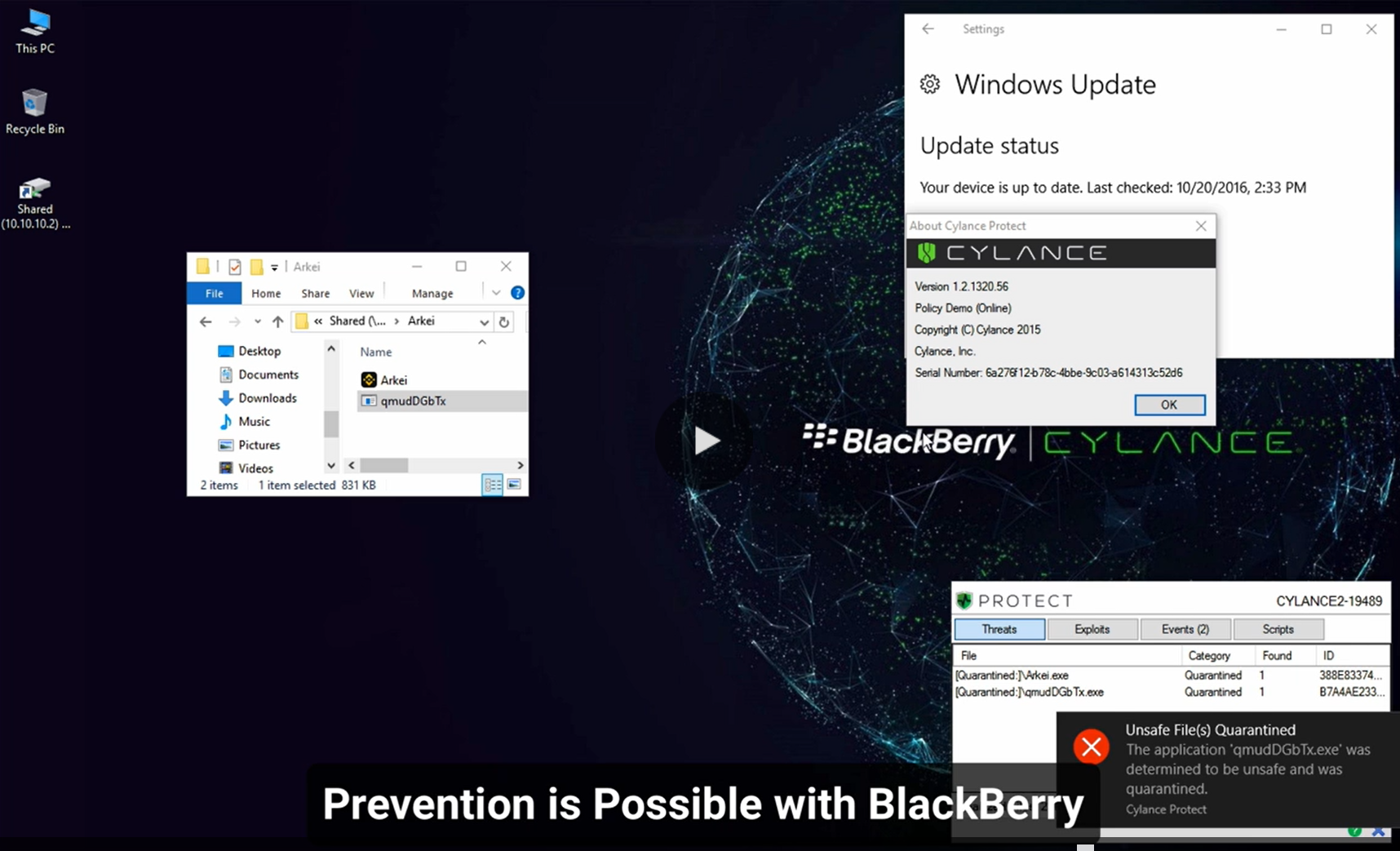

BlackBerry の AI は、Arkei インフォスティーラを阻止します

次のデモ動画を視聴して、BlackBerry® のエンドポイント保護プラットフォーム(EPP)ソリューションである CylancePROTECT® が、Arkei インフォスティーラの既知および新種の亜種を無効化する様子をご覧ください。

BlackBerry によるサポート

もしマルウェアなどの脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品をご利用でなくとも問題ありません。

BlackBerry のインシデント対応チームは、ランサムウェアや APT 攻撃の事例など、さまざまなインシデントの対応/封じ込めサービスの運用に専念する、ワールドクラスのコンサルタントで構成されています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。こちらの Web ページからお問い合わせください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

.png)