イスラエル-ハマス間の衝突で使われた BiBi Wiper が Windows にも

概要

10 月 30 日、イスラエルを本拠とするインシデント対応企業 SecurityJoes は、ハマスを支持するハクティビストがイスラエル-ハマス紛争で使用した Linux システム向けの新しいワイパーマルウェアについての調査結果を投稿しました。同社は、このマルウェアを BiBi-Linux Wiper として、現在も追跡中です。

その翌日、BlackBerry のResearch & Intelligence Team はWindows システムを標的とする亜種を発見 し、BiBi-Windows Wiper と名付けました。

背景

10 月 7 日のハマスのテロリストによるイスラエル攻撃の後、ハマスとイスラエルの間の物理的な戦火は、サイバー空間へと広がりました。ハマス傘下にあると疑われるハクティビストのグループが、イスラエル全土の企業に侵入したのです。これらの企業のインターネットに接続しているホストを侵害して社内のネットワークにアクセスし、新しい極めて特異なサイバー兵器を投下しました。明らかに、社内インフラに損害をもたらすことが目的です。この新しいマルウェア BiBi-Linux Wiper は、イスラエルの企業をサポートする IR(インシデント対応)チームによって発見されました。

攻撃は身代金を要求するわけでも、コマンドアンドコントロール(C2)サーバーと接続するわけでもないことから、インシデント対応チームは BiBi-Linux マルウェアがワイパーであり、侵害の理由はただ一つ、データ破壊にあると推測しました。解析によって、イスラエル首相のベンジャミン ネタニヤフ氏に対して広く使われているニックネーム「BiBi」が、マルウェアと破壊されたファイルすべての拡張子の中にハードコーディングされていることが明らかになりました。

SecurityJoes のチームは、ワイパーが「物理的戦争の陰で、ハマスにつながりのあるハッカーのグループによって、イスラエル企業を混乱に陥れることを目的として」作成された可能性があるとの仮説を提示しています。

BlackBerry による Windows 向けバリアントの検知は、ワイパーを作成した脅威アクターがマルウェアの拡充を続けていることを裏付けており、標的をエンドユーザーのマシンやアプリケーションサーバーへと広げようとしていることを示しています。攻撃者は、標的とするシステムを多様化し、Windows で動作するマシンにも触手を伸ばそうとしている可能性が高まりました。Windows は、この記事の執筆時点で、世界の全デスクトップユーザーの 68% が使用するオペレーティングシステムです。これに対し、Linux はわずか 2.9% のユーザーしか使用していません。

BiBi-Windows Wiper の技術的解析

MD5 |

e26bba0304f14ef96beb60376791d32c |

SHA256 |

40417e937cd244b2f928150cae6fa0eff5551fdb401ea072f6ecdda67a747e17 |

ファイル名 |

bibi.exe |

ファイルサイズ |

203.00 KB (207872 バイト) |

ファイルタイプ |

Win PE x64 |

コンパイラ |

Visual Studio (2019) |

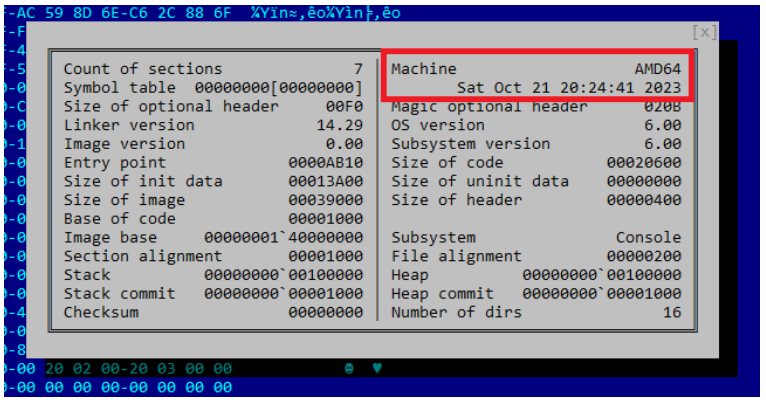

BiBi-Windows Wiper のタイムスタンプは、インプラントが 2023 年 10 月 21 日の土曜日にコンパイルされたことを示唆しています。これは、ハマスのイスラエルに対する最初のテロ攻撃からわずか 14 日しか経っていません。マルウェアのサンプルは、Visual Studio 2019 によってコンパイルされた、x64 Windows ポータブル実行可能(PE)ファイルで、サイズは 203 KB です。

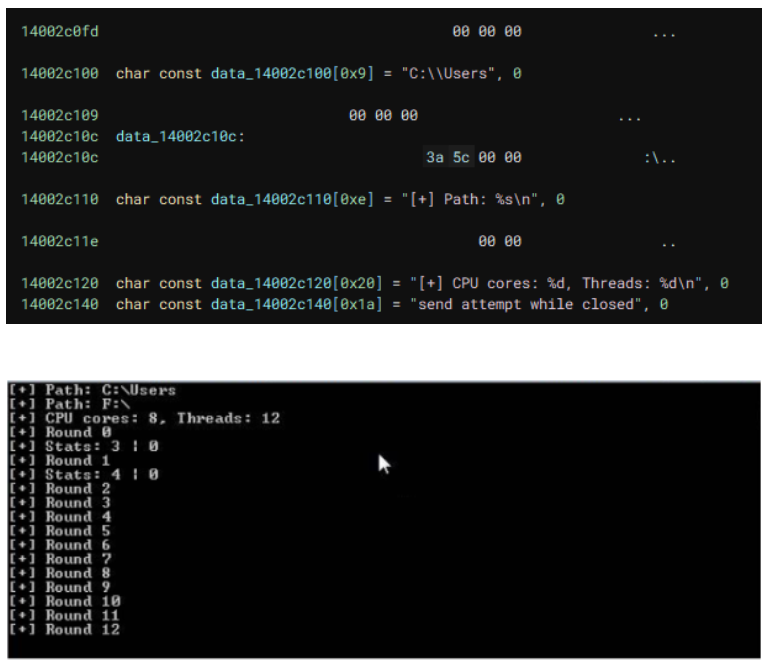

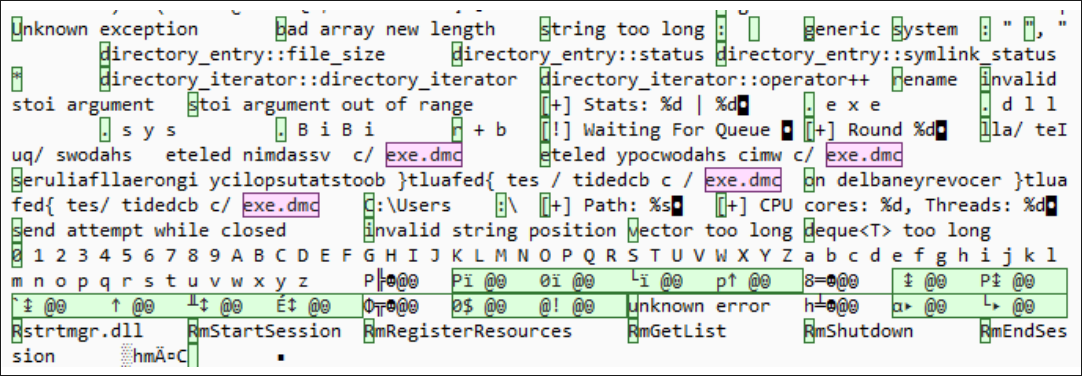

サンプルは、拡張子が .exe、.dll、.sys 以外のあらゆるファイルを破壊します。除外されるファイルがあるのは、それらがコンピューターを動作させるのに不可欠だからです。マルウェアが破壊動作を続けることができるように、前述の拡張子のファイルはスキップするようにハードコーディングされているのです。

消去動作は、標的のファイルをランダムなバイトに置き換え、実質的に利用不能かつ回復不能にするプロセスとして実行されます。続いて、ファイル名を 10 文字のランダムな文字列に変え、拡張子 BiBi1 ~BiBi5 を追加します。典型的なファイル名は、次の構造を持ちます : [ファイル名].BiBi[数字]

インプラントは、システムのシャドーコピーも削除するため、ユーザーはオフラインのバックアップがないかぎり、ファイルを復元できません。シャドーコピーとは、Windows で使われているテクノロジーで、コンピューターのファイルまたはボリュームに対して、それらが使用中であっても、バックアップコピーまたはスナップショットを作成するものです。

| cmd.exe /c vssadmin delete shadows /quIet /all cmd.exe /c wmic shadowcopy delete |

インプラントは、起動時のエラーリカバリ画面を呼び出すシステムのトリガーも無効化します。

cmd.exe / c bcdedit / set {default} bootstatuspolicy ignoreallfailures |

さらに、Windows のリカバリ機能をオフにして、システムの復元を阻みます。

| cmd.exe /c bcdedit /set {default} recoveryenabled no |

コード内の CMD コマンドは、すべて Right-to-Left の偽装手法を使って保存されており、古いアンチウイルス製品で一般的に使われている単純なパターン検知ルールを回避します。

最後に、BiBi-Windows Wiper は、最後までプロセスを実行できるように、Restart Manager と、そのライブラリ Rstrtmgr.dll を使用します。

結論

イスラエル-ハマス紛争が激化しつづける中、もはや物理世界にもデジタル空間にも安全な場所はなさそうです。ワイパーは、通常、地政学的な事件に触発された攻撃に使用されます。なぜならワイパーが、単純明快に破壊だけを目指しているからです。金銭奪取を動機とする攻撃者は、ワイパー以外のマルウェアやランサムウェアを拡散させるものです。

イスラエルとハマスの衝突が続く限り、この種の攻撃が今後も見られる可能性は大きいでしょう。

セキュリティ侵害インジケータ(IOC)

ファイル名 |

サイズ |

SHA256 |

bibi.exe |

203.00 KB (207872 バイト) |

40417e937cd244b2f928150cae6fa0eff5551fdb401ea072f6ecdda67a747e17 |

ハンティング YARA ルール

rule BIBI_Wiper_Windows { meta: description ="BiBi-Windows Wiper used in the Gaza War" strings: $a1 = "[+] Stats: " ascii wide condition: |

関連記事

- The Invisible War: Interception, Espionage, and the Need for Enhanced National Security(目に見えない闘い:傍受、スパイ行為、国家安全保障の強化の必要性)

- Inside the FBI and DOJ Takedown of Qakbot, the “Swiss Army Knife” of Malware(FBIと米国司法省による「マルウェア界の万能ナイフ」Qakbot制圧の内幕)

- RomCom Threat Actor Suspected of Targeting Ukraine's NATO Membership Talks at the NATO Summit(RomCom脅威アクター、NATO首脳会議でウクライナのNATO加盟交渉を標的とした疑い)

- SideWinder はサーバーサイドのポリモーフィズムを使用してパキスタン政府関係者を攻撃し、現在はトルコをターゲットにしています

- 製品のお問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

- 攻撃や感染した事故対応はこちらまで サイバーセキュリティチームによるコンサルティングサービス: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

- AIを使ったランサムウェア対策: https://www.blackberry.com/ja/jp/solutions/malware

- BlackBerry Japan:https://www.blackberry.com/ja/jp

- Facebook(日本語): https://www.facebook.com/watch/BlackBerryJPsec/

- Twitter(日本語): https://twitter.com/BlackBerryJPsec

- LinkedIn: https://www.linkedin.com/company/blackberry/

- YouTube(日本語): https://www.youtube.com/channel/UCT2VHYwfUVC4V0AnkVZ2QIg/videos

.png)