CylanceENDPOINT、Pool Party プロセスインジェクションを未然に防御

原文のブログはこちらからご覧いただけます。

脅威アクターは、Microsoft® Windows® オペレーティングシステムを利用し、通常のタスクを装って悪意のある活動を行い、多くの EDR(エンドポイント検知・対処)ソリューションを回避する新たな手法を発明しました。

最近、SafeBreach が、Windows のスレッドプールを利用し、正当な操作の結果として悪意のあるコードを実行させる、新たなプロセスインジェクションの手法を 8 つ発見しました。SafeBreachによって「Pool Party」と名付けられたこれらのインジェクション手法は、すべてのプロセスで無制限に機能し、多くの EDR ソリューションの検知を逃れます。実際、SafeBreach のテストでは、Palo Alto Cortex、SentinelOne EDR、CrowdStrike Falcon、Microsoft Defender for Endpoint、Cybereason EDR を回避することが判明しています。しかし、BlackBerry の CylanceENDPOINT™ が相手となると、そうはいきませんでした。

プロセスインジェクションとは

プロセスインジェクションは、検知されることなく標的とするプロセス内で指定のコードを実行するために使用される回避手法です。通常、プリミティブと呼ばれる 3 種類のプロセスの連鎖によって構成されます。

- 割り当てプリミティブ: 標的のプロセスでメモリを割り当てます。

- 書き込みプリミティブ: 割り当てたメモリに悪意あるコードを書き込みます。

- 実行プリミティブ: 書き込んだ悪意あるコードを実行します。

通常、EDR ソリューションの検知機能は実行プリミティブに重点を置いています。脅威研究者は、割り当てプリミティブと書き込みプリミティブをベースとしたインジェクションを作成することで、EDR の検知を回避し、正当な操作で実行をトリガできるかどうかをテストしました。

このテストにより、すべての Windows プロセスにはデフォルトでスレッドプールがあるため、割り当てプリミティブと書き込みプリミティブを利用して、ユーザーモードのスレッドプールでプロセスインジェクションを行うことが可能だと判明しました。脅威アクターは、この足場を使ってアプローチを調整し、検知されることなく環境に侵入して、システムが実行している他の多くの日常的な操作やプロセスに紛れ込むことができます。

Pool Party はなぜ多くの主要な EDR ソリューションを出し抜くことができるのか

スレッドプールのアーキテクチャを評価することで、悪意あるプロセスインジェクションの標的となり得る領域が 4 つ発見されました。その中で最も一般的なのが、ワーカーファクトリーと呼ばれる領域です。ここではスレッドプールのワーカースレッドを管理しており、サポートされている 3 種類の処理項目に関連して、3 種類のキューが作られます。

1 つのプロセスインジェクションの手法ではワーカーファクトリーの開始ルーチンが悪用され、別の 7 つでは次の内訳で 3 種類のキューが悪用されます。

- タスクキューの悪用が 1 つ

- 入出力完了キューの悪用が 5 つ

- タイマーキューの悪用が 1 つ

続いて、SafeBreach の研究者は、5 つの主要な EDR ソリューション(Palo Alto Cortex、SentinelOne EDR、CrowdStrike Falcon、Microsoft Defender for Endpoint、Cybereason EDR)を、特定されている Pool Party の亜種でテストしました。報告によると、すべての EDR がどの亜種も防御はおろか検知さえできませんでした。

Windows Kernel Pool の脆弱性や回避手法は、遅くとも 2007 年と 2008 年には悪用されていますが、EDR (またはあらゆるシステム保護)を回避するためのプロセスインジェクションは、キルチェーンの 1 段階にすぎないことに注意すべきです。しかし、このような状況は、新たな脅威が生み出されるスピードと、多くのサイバーセキュリティソリューションが備えるそれらを防御する能力との間のギャップを示しています。このギャップは、こうした新しい脅威を迅速に解析して阻止する、現代的で俊敏な AI 駆動による防御の必要性を明らかにします。

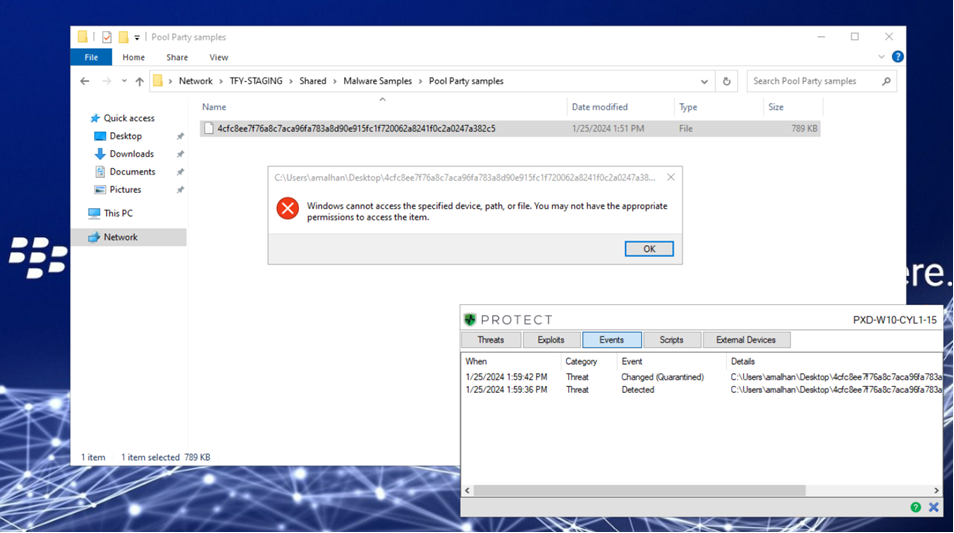

BlackBerry のお客様は CylanceENDPOINT で Pool Party から保護されています

Pool Party の発見を受け、BlackBerry の脅威調査チームと製品セキュリティチームはこの脅威を理解し、この脅威に対しCylanceENDPOINT が保護を提供できるかどうかの検証に迅速に取り組みました。攻撃チェーンを解析した結果、VirtualAllocEx を呼び出すことによって、実行中のプロセスでメモリを割り当てようとしていることが判明しました。これは、CylanceENDPOINT の「Memory Actions」(メモリ操作)にある「Process Injection」(プロセスインジェクション)で「Remote Allocation of Memory」(メモリのリモート割り当て)違反として監視されています。BlackBerry チームは、CylanceENDPOINT ソリューションが持つAI 機能により、脅威に対し、安全ではないとの注意喚起が自動で示されることを確認しました。

Cylance が先駆けとなった内蔵の AI/ML 保護によって、お客様はクラウドからの複雑なEDRルールの配信を待つ必要なく、ソリューションの導入初日から確実に保護されます。実際、大手独立系テストラボであり、テック業界向けのサードパーティ検証サービスの著名なプロバイダである Tolly Group は、独立テストを通じ、他の主要なエンドポイント保護ベンダーと比べBlackBerry の AI 強化型 CylanceENDPOINT ソリューションは、最大 133% 多くのマルウェアをブロックし、13 倍高速に、ほぼ20 分の 1 の少ないシステムリソースで動作することを示しました。

多くの組織は、サイバー攻撃の阻止を目的としてエンドポイント防御に投資します。Tolly Group によるテストが明確に示しているのは、 CylanceENDPOINT が Pool Party などの最新の攻撃を阻止できる強力なソリューションであることの証明であり、それこそがお客様に選ばれている理由なのです。

緊急のサポートが必要な場合は、電子メール(DLIR@blackberry.com)でご連絡いただくか、当社の問い合わせフォームをご利用ください。

同様の記事やニュースの配信を希望される場合は、BlackBerry ブログの購読をご検討ください。

.png)