原文のブログはこちらからご覧いただけます。

2024 年の動的な脅威環境での MDR(Managed Detection and Response、マネージド検知・対応)サービスの有効性を評価

サイバーセキュリティの動的な脅威環境は、組織に対し、課題を絶えず突き付けています。資産を安全に保ち、リソースを保護するには、防御する側は、脅威アクターによって使用されている高度なマルウェアの開発からより巧妙なソーシャルエンジニアリング手法まで、常に警戒を怠らず、最新のセキュリティ戦略で最新の状態を維持する必要があります。

巧妙化する今日のサイバー脅威に組織が対抗し、脅威検知機能を強化できるよう支援するため、MITRE は menuPass と BlackCat という 2 つの著名な脅威アクターをエミュレートした MDR(マネージド検知・対応)評価を実施しました。

BlackBerry の主な結果

この評価において、BlackBerry の Cylance® AI が上げた成果のいくつかを紹介しましょう。

実用的な検知:実用的な検知については、BlackBerry は上位 5 つのソリューションに名を連ねました。これは弊社の包括的なアプローチを裏付ける重要な結果です。Cylance ポートフォリオによりサポートされた BlackBerry の CylanceMDR™ ソリューションは、攻撃チェーンのまさに最初の段階で脅威を検知しました。

アラート疲れの予防:評価中に最多のアラートを発したベンダーに比べ、BlackBerry が発したアラートは 75% 少ない数でした。BlackBerry は攻撃チェーンの要所ごとに実用的なアラートを発出することで、顧客に洞察を迅速に提供しながら、アラート疲れを防ぎました。

クラス最高の可視性:検知された活動、確認された TTP(戦術、技法、手順)、およびフォレンジック分析の組み合わせにより、BlackBerry チームはエミュレートされた両方のシナリオの最も初期の段階で、脅威アクター menuPass と BlackCat/ALPHV および使用されている特定のマルウェアを正確に特定しました。

防御的セキュリティ:CylanceMDR は、両方のキャンペーンで攻撃の最も重要なステップの検知に成功し、修復方法を提案しました。

さらに先へ:BlackBerry チームは早急に対処できるようアラートを提供し、タイムリーなエスカレーションを行っただけでなく、毎日の活動をまとめた詳細な日次レポートも提供しました。これは、BlackBerry が徹底的な解析と明確なコミュニケーションに力を入れていることを示しています。

評価について

MITRE Engenuity の ATT&CK® 評価:マネージドサービス — ラウンド 2 は、MITRE フレームワーク内での攻撃者の行動を解析して記述する参加ベンダーの能力を評価するための極めて重要なベンチマークです。この評価は、巧妙化するサイバー脅威に対抗する MDR(マネージド検知・対応)ソリューションの有効性に対するテストの役割を果たしています。

ラウンド 2 のテスト対象は 11 社のベンダーでしたが、MDR/サービスに対する両方の MITRE 評価に参加したのは、BlackBerry を含め 8 社のみでした。この 2 つ目の評価では、参加ベンダーは自社で用意したツールセットを使用してサービス能力を証明し、顧客に対するものと同じ形式で解析を提供しました。

ベンダーにとってこの評価を特に難しくしているのが、攻撃エミュレーションへの「ブラックボックス」アプローチです。つまり、実行が完了するまで、ベンダーにはエミュレートされている 1 つまたは複数の攻撃者について明かされません。

また、このラウンドでのテストには、「実用的な検知」という新しいカテゴリも含まれていました。MITRE が求めていたのは、タイムリーな「シナリオ検知」です。このシナリオ検知には、セキュリティチームが検知された脅威を軽減または対処するための有効な措置を即座に講じることを可能にする、活動、時間、場所、ユーザー、コンテキストなどの明確で具体的な情報を含むことが必要です。

クラウドコンピューティング環境(AWS)で 5 日間にわたって実施された厳格な評価では、参加ベンダーは、2 つの著名な脅威アクターをエミュレートし、MITRE Engenuity が顧客であると想定して解析を提出するよう求められました。

攻撃者の紹介:menuPass と BlackCat

menuPass と BlackCat のどちらも、サイバー脅威環境で活動する高度な攻撃者ですが、運用する戦術および技法には以下のような明確な違いがあります。

menuPass はAPT10 としても知られ、主に国家支援型のスパイ活動を行っています。長期的な戦略的アクセスを獲得し、多数の世界的な業界にわたってデータを抽出することに力を入れており、日本の標的を重視しています。menuPass のメンバーは、中国の MSS(国家安全部)に関連して活動していたことが分かっています。その手法は順序だっており、スピアフィッシングおよび QuasarRAT などの悪意のあるカスタムのオープンソースアクセスツールを使用して、標的のネットワークに侵入して内部で永続化をはかります。

BlackCat はALPHV としての活動でも知られており、RaaS(Ransomware-as-a-Service、サービスとしてのランサムウェア)の新潮流を代表しています。ロシア語話者からなるこのグループは多くの攻撃を実施しており、攻撃的な収益化戦略で知られています。データの暗号化と漏えいで脅迫するランサムウェア攻撃を使用して被害者から金銭をゆすり取り、地域や業界を問わずビジネスに影響を及ぼしています。menuPass はひそかに侵入して持続することを目指すのに対し、BlackCat は迅速な経済的恐喝と公衆の混乱を重視しています。

CylanceMDR のテスト結果

MITRE Engenuity は 11 の MDR ソリューションを、1 日 24 時間の実行で連続 5 日間、厳格にテストしました。このラウンドは、「ブラックボックス」アプローチによる評価の 2 回目のテストでした。このテストでは、評価は menuPass と BlackCat の 2 つの攻撃者グループに分けられていました。

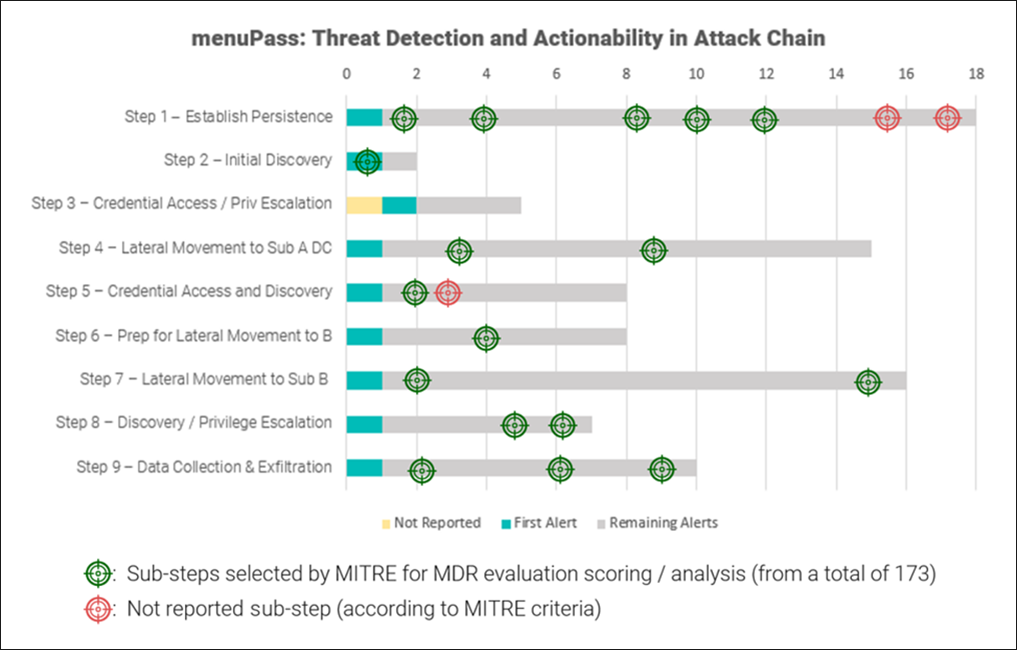

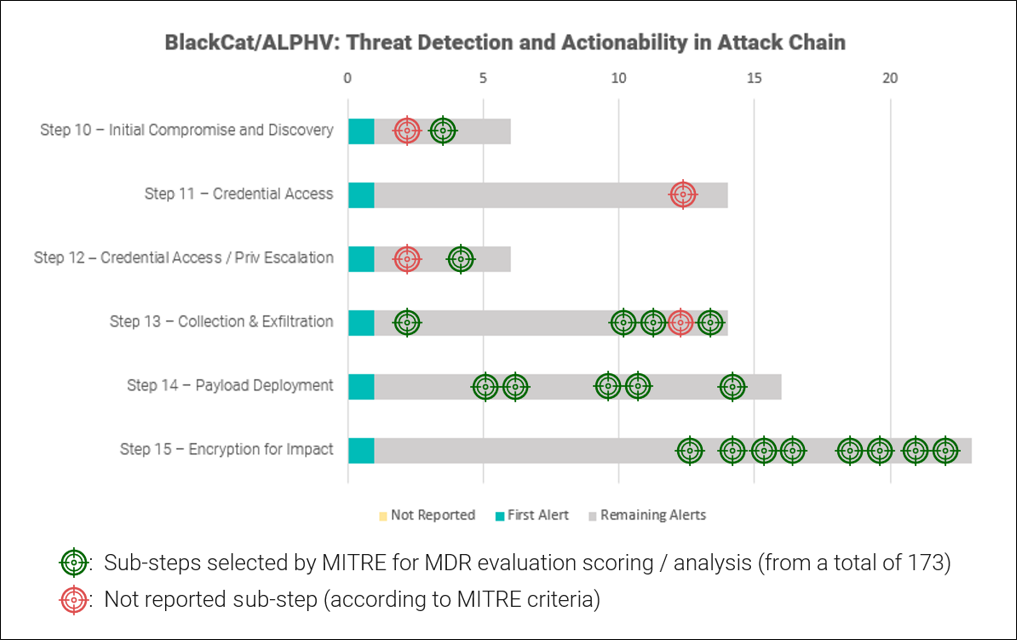

この評価は、ステルス性を重視し、信頼関係とシステムツールを利用してデータの復元を妨げる脅威を検知するベンダーの能力をテストします。この評価は合計 173 のサブステップを含む 15 の主要なステップから構成され、攻撃チェーン全体をエミュレートしています。

Cylance ポートフォリオによりサポートされた BlackBerry の CylanceMDR™ ソリューションは、攻撃の最も重要なステップの検知に成功し、修復方法を提案しました。テストされた 11 の MDR ソリューションのうち、BlackBerry は効果的な脅威対処に対するアラートの明瞭さ、コンテキスト、および実用的なガイダンスを評価するカテゴリである「実用的な検知」で上位 5 つのソリューションに名を連ねました。

この結果は、悪意がある可能性がある活動の報告および詳細なコンテキストと綿密な修復情報の提供の両方における、BlackBerry の積極的な取り組みを強調しています。

テストの 173 のサブステップのうちの 43 の主要なステップが、MITRE により最終的な評価のために選択されました。BlackBerry は 35 のステップに適切に対処し、ソリューションの安定性を実証しました。なお、残りの 8 つのステップについても、BlackBerry は攻撃を完全に認識していました。一例として、ステップ 1.B.3 反射型コード読み込み(Reflective Code Loading)では、BlackBerry は注入された Notepad++ プロセスを正しく識別していました。しかし弊社の標準的手順には含まれないため、その技術的詳細の顧客に対する自動的なレポートは実施しませんでした。

ただし、内部で生成されたリバースエンジニアリングレポートには追加のデータが含まれています。これらのレポートは要望に応じて顧客に提供できますが、今回のエミュレートされた攻撃では、このデータを識別してレポートするだけでは、MITRE により要求された検知基準を満たしませんでした。

ただし MITRE の評価ではなく実際の攻撃であったなら、疑わしいすべてのアーティファクトは、その挙動と実施された活動から、ただちに悪意があるとしてエスカレーションされていたため、顧客への影響は低程度から皆無だったと見られます。

BlackBerry vs.アラート疲れ

テストのこのラウンドでは、MITRE は発出された合計アラート数でベンダーを評価しました。評価のこの部分では、実際の悪意ある攻撃、通常のユーザー活動、または誤検知のいずれに関連しているかにかかわらず、受信したアラートの総数を計測しました。

アラートは重要ですが、SOC に大量のノイズももたらします。次の点を理解することが重要です。問題の100% にアラートを出すことは、有効な脅威予防とはなりません。組織は、自動化された防御アクションとシグナルノイズのバランスを取る必要があります。

5 日間の評価期間中、テスト中に最多のアラートを発出したベンダーに比べ、CylanceMDR が出したアラートは 1207 件少なく、割合にして75% 減に相当します。

設計により、Cylance AI を活用する BlackBerry 製品は、被害が生じる前に攻撃を先制的に阻止するための決定をユーザーに代わって自動的に行うことで、確実で実用的な形で報告されるイベント数とのバランスを取り、アラートの数を減らします。

この最適なバランスにより、セキュリティチームのアラート疲れを最小限に抑え、組織またはセキュリティチームの規模にかかわらず、MDR サービスを有効で管理しやすい状態に保つことができます。

BlackBerry の結果:詳細

インフラストラクチャ

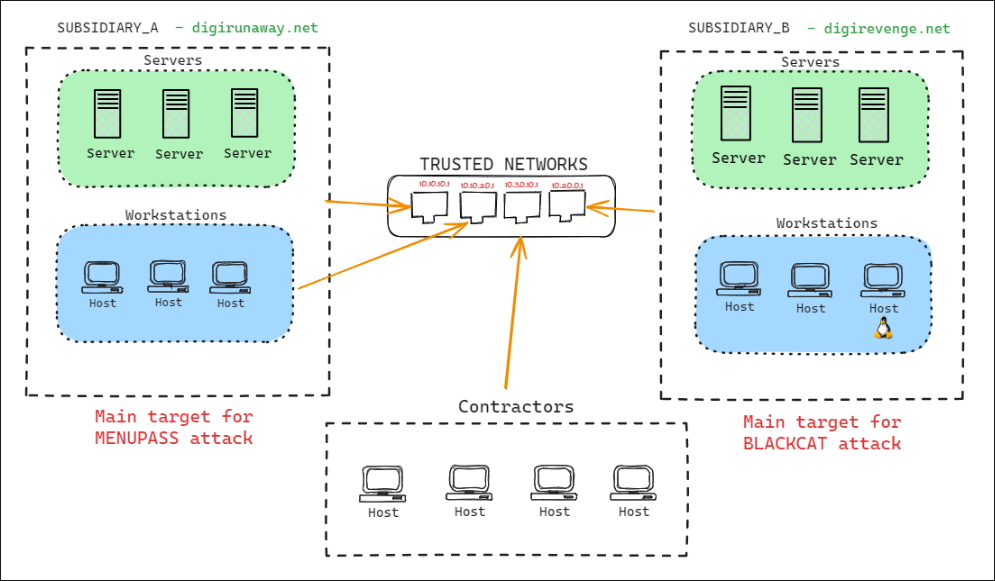

本年の MITRE 評価では、複数のビルにまたがる信頼できるネットワークや請負業者への外部接続を含む企業ネットワークをシミュレートし、これまでの評価と比べて環境の複雑性が増すよう設計されています。

最初のシナリオでは、menuPass による、架空のグローバル製薬会社の 2 つの子会社に対する侵害をエミュレートしました。エミュレーションでは、menuPass での環境寄生型(Living-off-the-Land)技法、検知回避のための反射型コード読み込み、およびメモリ内で SigLoader、FYAnti、QuasarRAT、および SodaMaster ペイロードを実行するための DLL サイドローディングの使用を再現しています。

第2のシナリオでは、一方の子会社への、共生する ALPHV BlackCat アフィリエイトによる Windows® および Linux® ESXi サーバーへの BlackCat ランサムウェアの展開がエミュレートされ、防御回避、データの破壊/暗号化、およびシステム復元の妨害行動が示されています。