本ブログ記事は、2020年10月28日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

この記事は、BlackBerry® インシデント対応(IR)チームによるシリーズの第 3 回目です。IR チームは、インシデントの発生を阻止するか、その影響を大幅に減らす重要な行動について調査しています。最初の 2 つの記事については、こちらをご覧ください。

インサイト

ネットワークのセグメント化の必要性について紹介するのは変に思えるかもしれませんが、このセキュリティ対策は、高度な攻撃者の活動を減速させるためだけでなく、ワームランサムウェアや急速に広がるランサムウェアによる被害を抑えるために最近特に重要性を増しています。

セグメント化とは、ネットワーク上のホストを、たいていは機能やビジネスの重要性に基づいて区切られているさまざまなゾーンに分けることです。分離はセグメント化と置き換えて使用されることが多い用語であり、この意味も含まれます。分離は、これらのネットワークセグメントが互いにどのように通信できるかを規定するコントロールやルールを作成することにより実施します。

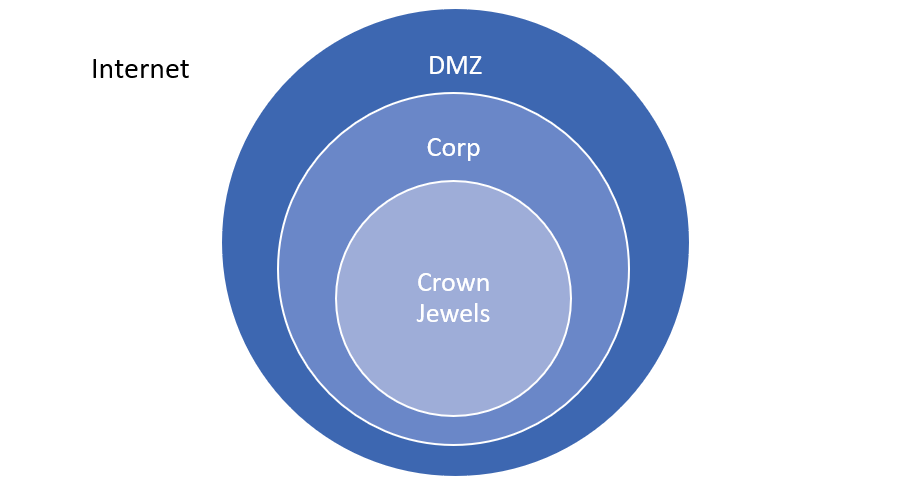

残念ながら、多くの人はインターネットから自身を守るために非武装地帯(DMZ)だけあれば十分だと考えています。DMZ は重要なセグメント化ポイントですが、検討すべき唯一のセグメント化ではありません。またネットワークのセグメント化は、リスクレベルが異なるネットワーク領域(PCI、PII、PHI、重要なインフラストラクチャなど)や、地理的境界に沿って行うこともできます。

図 1:地理的境界に沿ったネットワークのセグメント化

現実世界のシナリオ

強固なネットワークのセグメント化の必要性を示すインシデント対応案件を多数見てきましたが、この必要性を最も際立たせる、2017 年 6 月に発生した一般に知られているインシデントがあります。「The Untold Story of NotPetya, the Most Devastating Cyberattack in History」(歴史上最も破壊的なサイバー攻撃 NotPetya の語られざる物語)というタイトルの Wired の記事にこの詳細が記載されています。

「2016 年に、複数の IT 幹部が Maersk 社のグローバルネットワーク全体のセキュリティの再設計を早期に実施することを強く求めました。彼らは Maersk 社の完全ではないソフトウェアパッチの適用、古いオペレーティングシステム、そして何よりも不十分なネットワークのセグメント化の問題を指摘しました。特に最後の脆弱性により、ネットワークの一部にアクセス可能なマルウェアが、その最初の足掛かりから大きく広がる危険性があることについて警告しました。これはまさにその翌年、NotPetya により実行されました。」

この Wired の記事では、この NotPetya 感染から発生した壊滅的な出来事について詳しく紹介しています。残念ながら、このような結果は Maersk 社や NotPetya に限られたことではなく、ワームの脅威にさらされているどのような組織でも起こる可能性があります。

最近の傾向

BlackBerry インシデント対応(IR)チームは最新のマルウェア傾向の追跡を続けており、最近では、人気が続いている Trickbot ファミリーを追跡しています。このマルウェアファミリーは、強力なワーム機能を RYUK ランサムウェアと効果的に組み合わせた手ごわい敵です。

セキュリティ業界では、北朝鮮とつながりのあるグループである Lazarus グループ(Hidden Cobra とも呼ばれる)などの APT グループにより、ワームランサムウェアに機能が追加されていることにも注目しています。調査担当者は 2017 年に、世界中で何億ドルもの損害をもたらした WannaCry ランサムウェアワームと Lazarus のつながりを特定しました。

攻撃者は、Active Directory や顧客向けのサーバーの復元にかかるコストを考えると被害者が身代金を支払うことがわかっているため、マルウェアの機能は今後も改良され続けるでしょう。可用性の喪失、収入の減少、生産性の損失などの複数の要因に基づくため、このコストの計算はたいてい複雑になります。言うまでもなく、外部からの支援や追加のツールと保護にかかるコストもあり、そして何よりも大きいのが、傷付いた評判のコストです。

迅速に対処すれば侵害がほとんど注目されない時代もありましたが、被害者を公表し、評判を落とす Maze ランサムウェアのような事例が増えていることにより、このような時代は終わりつつあります。最悪の場合には、標的が身代金を支払わないとデータも意図的に漏洩されます。BlackBerry インシデント対応チームでは、他のランサムウェアグループもこの戦術を採用する 傾向にあることに注目しています。

効果的なネットワークのセグメント化を実施するためのヒント

多くの組織ですでにさまざまなレベルでネットワークのセグメント化を実施していると思われますが、以下のリストをチェックリストまたはサニティーチェックとして使用できます。

- インターネットから内部ネットワークを分離する DMZ は必須です。これが必須ではない正当な理由は 1 つも見当たりません。

- 既存のセグメント間のファイアウォールルールを評価します。ファイアウォールルールが「許可」で構成されている場合、これはセグメント化に有効とは言えません。

- 地理的境界は潜在的に異なる信頼レベルであると見なします。グローバル企業は多くの場合、さまざまな程度の社会経済的対立や政情不安を抱えた国で活動しています。

- 同じネットワーク内で異なる信頼レベルで動作しているシステム(PCI、PII、PHI など)の特定を試みます。簡潔さを維持しながら、これらのシステムのセグメント化を検討します。

- Active Directory、バックアップサーバー、アプリケーションおよびデータベースサーバーなどの重要なインフラストラクチャの追加の保護を検討します。これは多くの場合、類似の機能をグループ化し、ネットワークゾーン間で許可される通信のみをホワイトリストに登録することにより実施できます。

- このような保護されたゾーン内のホストの管理は、特定の管理セグメントに分離するか、踏み台や多要素認証(MFA)などの強化された制御を使用し、異常な活動を厳密に監視することにより分離できます。

図2:リスクレベルに基づいたネットワークのセグメント化

まとめ

適切なネットワークのセグメント化の実施には高度な技術が必要です。組織の規模に応じて、このセグメント化は建物、地域、国、または機能という形で実現されます。万能のソリューションはなく、ルールセットが大きくなるにつれてファイアウォールの管理は非常に複雑になります。この業界ではよくあることですが、秘訣はセキュリティと使いやすさを絶妙に両立させることです。

行き詰まった場合には、信頼できるセキュリティパートナーに相談し、ネットワークアーキテクチャのレビューやファイアウォールのアセスメントなどのサービスを依頼することから始めるとよいかもしれません。最近の傾向および被害がますます拡大しているランサムウェアの戦術を考えると、その投資の価値はあります。