本ブログ記事は、2021年6月3日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

Avaddon ランサムウェアの亜種が最初に登場したのは 2020 年初頭のことです。最近では、オーストラリアの組織や アジアを拠点とするサイバー保険会社の AXAに対する攻撃により国際的な注目を集めました。米国連邦捜査局(FBI)とオーストラリアのサイバーセキュリティセンター(ACSC)は、このマルウェアファミリーによる継続的な攻撃に関する警告を発表しました。

Avaddon は標的型攻撃に使用するための Ransomware as a Service(RaaS)として配布されていました。Avaddon の感染経路はフィッシングメールです。

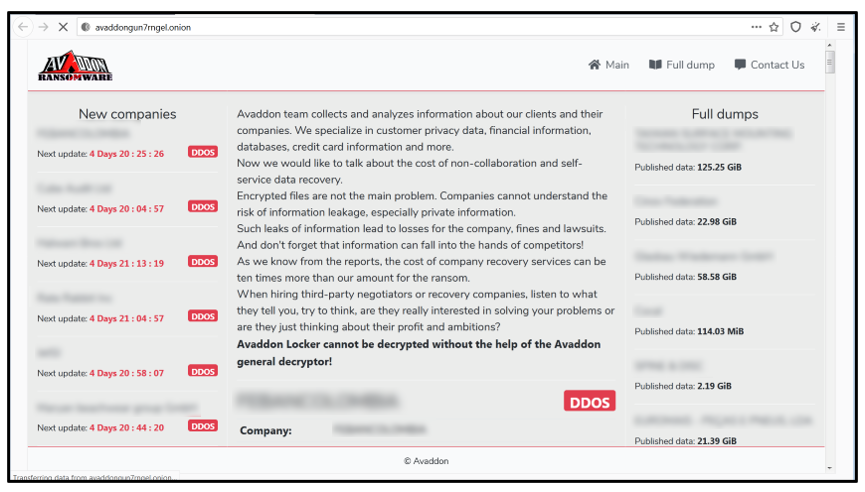

DarkSide や REvil ランサムウェアと同様に、Avaddon も、身代金を要求する前にデータをローカルで暗号化しながら抜き出す、二重の脅迫という手法を使います。被害者が支払いを拒否すると、avaddongun7rngel[dot]onion というダークウェブのサイトにデータが公開されます。

しかし Avaddon の場合、それだけにとどまりません。身代金を支払うよう被害者に「追い打ちをかける」ため、支払いが行われるまで、攻撃者は被害者に第 3 の脅威である分散型サービス妨害(DDoS)攻撃を加えます。

ダークウェブサイトにアクセスすると、Avaddon が感染させた「新しい企業」の下に現在の被害者が表示されています。たとえば、攻撃者は AXA から 3 TB のデータを入手したと主張していますが、これは他の被害者と比べても際立って大きい数字です。また、この 3 TB を構成するデータの中には、顧客の医療レポート、顧客の申し立て、顧客への支払い、顧客の ID、顧客がスキャンした銀行口座用紙、病院や医師の予約に関する資料などが含まれていると主張しています。さらに Avaddon の集団は、それぞれの被害者に対して、盗んだデータの証拠となるスクリーンショットを添付しています。

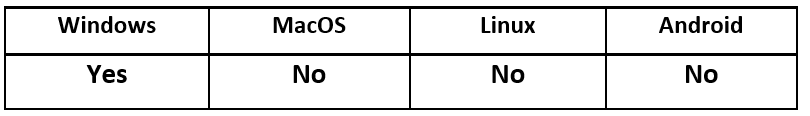

オペレーティングシステム

リスクと影響

技術的解析

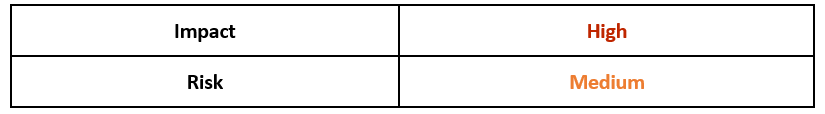

Avaddon ランサムウェアは、「taskhost.exe」と呼ばれる Windows タスク用の Microsoft® ホストプロセスを装います。

これはマルウェアの作者がユーザーを密かに騙して、そのファイルが信頼できる正当な Microsoft のファイルであると信じ込ませるための常套手段です。

図 1:偽の「taskhost.exe」ファイル情報

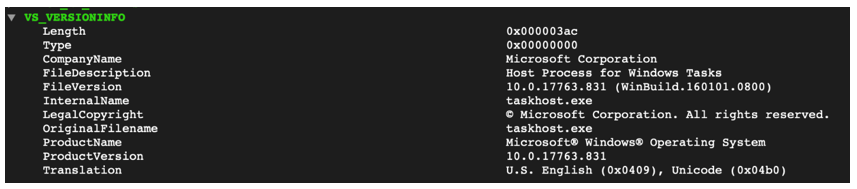

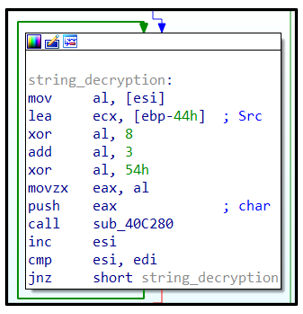

Avaddon のサンプルはパッキングされていませんが、文字列の一部は難読化されており、静的検出や解析を妨げています。

図 2:難読化された文字列

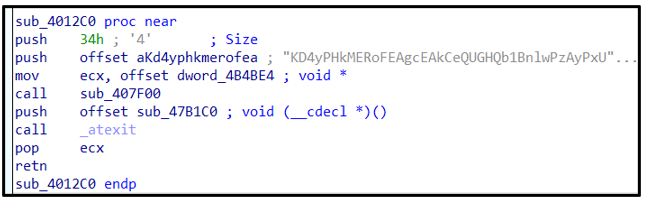

文字列の難読化を解除するにはいくつかのステップが必要です。まず base64 デコードを行い、次に 16 進数のキーで XOR 演算を実行します。そして 16 進数のキーで加算を行い、最後に 16 進数のキーで XOR 演算を実行する必要があります。必要な 16 進数値はサンプルごとに異なります。また、Avaddon のサンプルの中には、加算ではなく減算を実行するものがあることが確認されています。

図 3:文字列の復号

たとえば、前記の文字列の難読化を解除すると、文字列「KD4yPHkMERoFEAgcEAkCeQUGHQb1BnlwPzAyPxUmKzo8FTIXJg==」は「wmic SHADOWCOPY DELETE /nointeractive」とデコードされます。

難読化された文字列の全リストは、付録 A に掲載しています。

図 5:難読化を解除された文字列

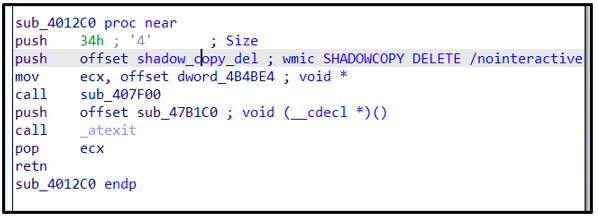

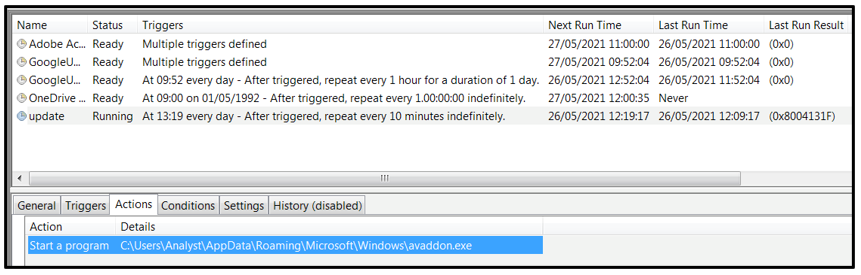

実行されると、Avaddon は自身のコピーを「C:\Users\%user name%\AppData\Roaming\Microsoft\Windows」フォルダに作成します。コピーされたファイルは、永続性を維持するため、「update」と呼ばれるスケジュール済みタスクの作成に使用されます。

図 6:「update」と呼ばれるスケジュール済みタスク

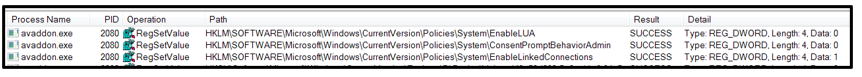

またこの脅威は、レジストリキーを変更して、ユーザーアカウント制御(UAC)を回避します。さらに、EnableLUA および ConsentPromtBehaviorAdmin のレジストリキーの値を 0 に、EnableLinkedConnections を 1 に設定することで特権を昇格させ、マップされたネットワークドライブへのアクセス権限を取得します。

図 7:変更されたレジストリキー

その後、以下のコマンドを使用してシャドーコピーを削除します。

wmic.exe:

- wmic SHADOWCOPY DELETE /nointeractive

vssadmin.exe:

- vssadmin Delete Shadows /All /Quiet

またこのマルウェアは、被害者が暗号化されたファイルを簡単に復元できないようにするため、以下のコマンドを使用してシステムのバックアップを削除します。

wbadmin.exe:

- wbadmin DELETE SYSTEMSTATEBACKUP

- wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

- wbadmin DELETE SYSTEMSTATEBACKUP -keepVersions:0

bcdedit.exe:

- bcdedit /set {default} recoveryenabled No

- bcdedit.exe -> bcdedit /set {default} bootstatuspolicy ignoreallfailures

Avaddon は感染したシステムの列挙を開始し、特定の場所を無視して、そこにあるファイルの暗号化を除外します。その場所は以下のとおりです。

- C:\$Recycle.Bin

- C:\Program Files

- C:\Program Files (x86)

- C:\ProgramData

- C:\Users\All Users

- C:\Users\%username%\AppData

- 「Tor Browser」という名前を含むフォルダ

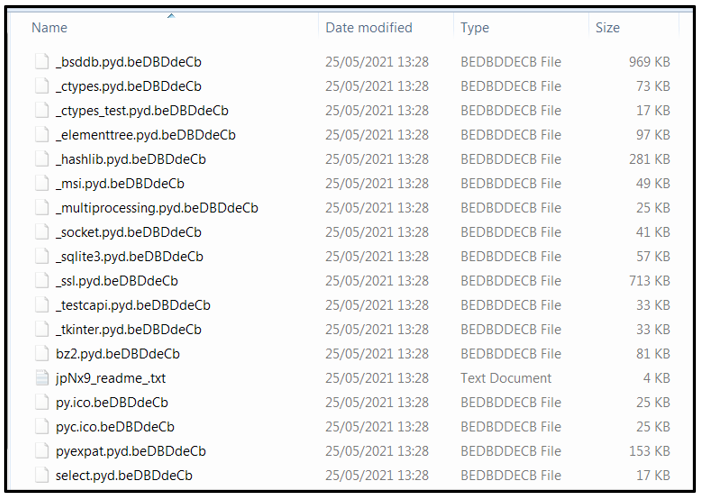

Avaddon は「Program Files」および「Program Files (x86)」フォルダ内に Microsoft Exchange Server、Microsoft SQL Server、および MySQL があることを確認します。それらのディレクトリが見つかると、影響を受けるファイルタイプの暗号化を開始し、それらのファイルに「.beDBDdeCd」というファイル拡張子を付けます。

付加されるファイル拡張子はサンプルによって異なりますが、通常は 9 ~ 10 の小文字/大文字の [a-eA-E]{9,10} というパターンになります。Avaddon の初期のバージョンでは、付加されるファイル拡張子は「.avdn」でした。

図 8:暗号化されたファイル

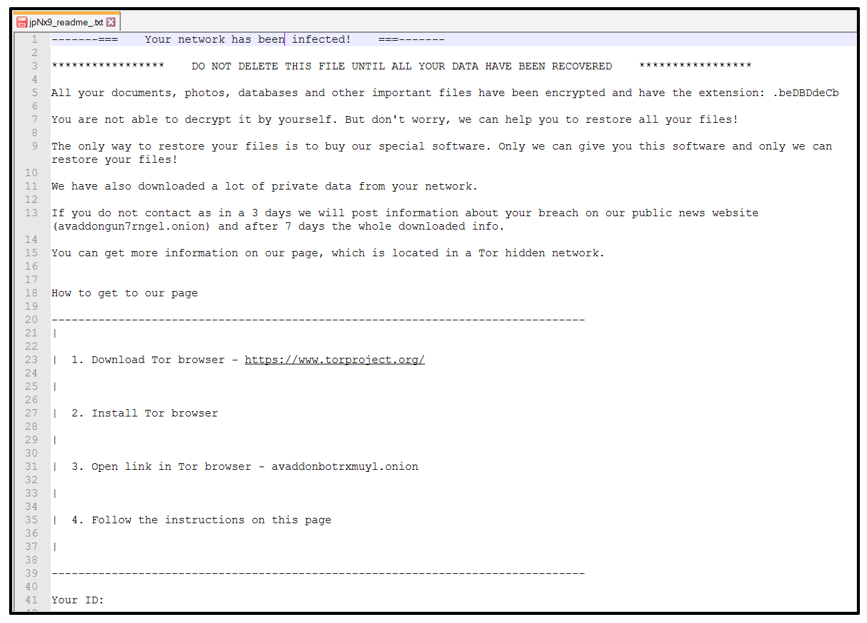

この脅威は、感染した各ディレクトリに「jpNx9_readme_.txt」というタイトルのランサムノートを残します。readme テキストファイルの名前に使用されるランダムな小文字、大文字、数字もサンプルごとに異なります。

ランサムノートは、感染したユーザーに、すべての文書、写真、データベース、その他の重要なファイルが暗号化されたことを知らせます。

図 9:Avaddon のランサムノート

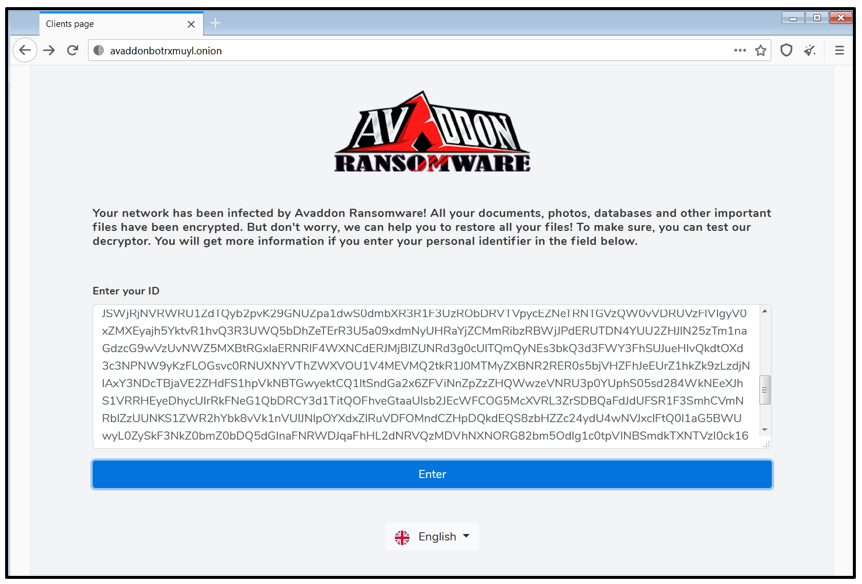

Avaddon のダークウェブページにアクセスするためには、被害者は Tor ブラウザをダウンロードし、攻撃者のダークウェブサイトに移動してキーを入力する必要があります。このキーはランサムノートに記載されています。

図 10:Avaddon のキー入力用 URL

ランサムノートでは、多くのファイルが脅威アクターによってダウンロードされたことが被害者に警告されます。3 日以内に Avaddon グループと連絡を取らないと、機密データは攻撃者のダークウェブサイトである avaddongun7rngel[dot]onion に公開されることになります。

図 11:Avaddon の被害者(プライバシー保護の観点から会社名は伏せられています)

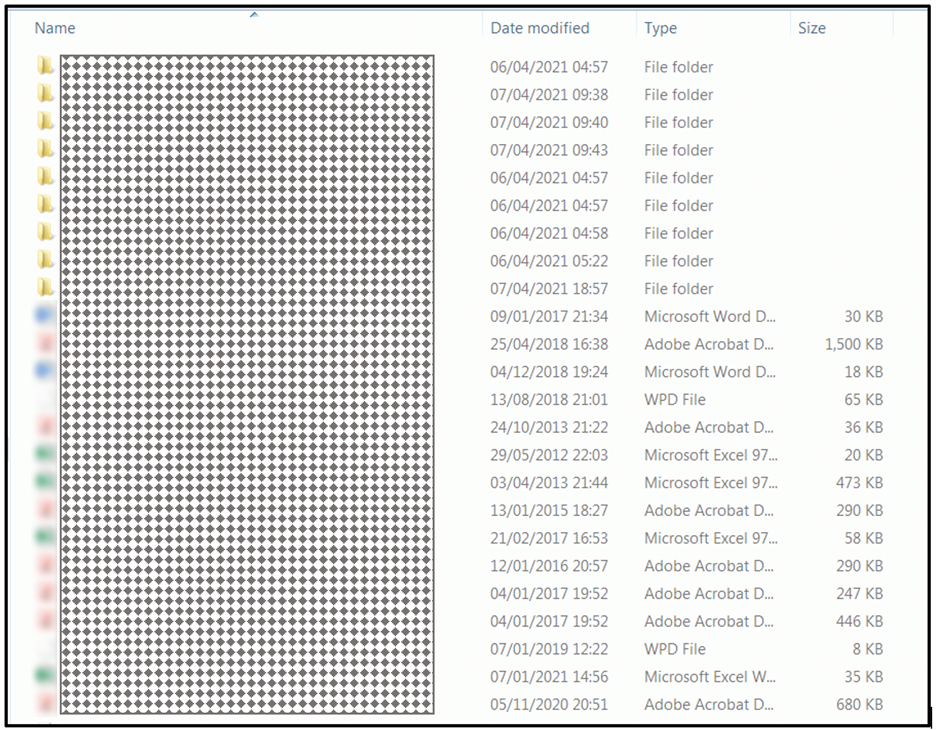

身代金が適切なタイミングで支払われるようにするため、Avaddon は被害者のウェブサイトに DDoS 攻撃を加え、サイトを使用したりアクセスしたりできないようにします。そのページには、Avaddon の最新の被害者となった新たな企業がすべて一覧表示されています。また攻撃者は、各被害者から盗んだ素材のスクリーンショットもいくつか公開しています。たとえば、パスポート、ID カード、その他の私用文書のコピーなどです。

ウェブサイトの「Full dump」セクションには、Avaddon の集団への協力を拒否した被害者からのデータダンプのリストが掲載されています。サイトにアクセスすれば、誰でもこれらの「ダンプ」ファイルをダウンロードできます。これらのファイルは圧縮されていますが、解凍するためのパスワードは必要ありません。

図 12:解凍されたデータダンプの内容

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の脅威調査チームが作成しました。

rule Mal_Ransom_Win32_Avaddon_2021 //"ext":" condition: |

侵入の痕跡(IOC)

BlackBerry では、サイバーセキュリティに対して、防御ファースト の AI 主導アプローチを採用しています。防御ファーストとすることで、キルチェーンの悪用段階の前にマルウェアを無力化できます。

BlackBerry ソリューションは、この段階でマルウェアを阻止することで、組織の回復力向上に役立ちます。また、インフラストラクチャの複雑さが削減され、セキュリティ管理が合理化されて、業務、スタッフ、エンドポイントが確実に保護されます。

ファイルシステム操作: 作成されるもの:

削除されるもの:

変更されるもの:

ミューテックス:

プロセス 作成されるもの:

サービス 停止されるもの:

|

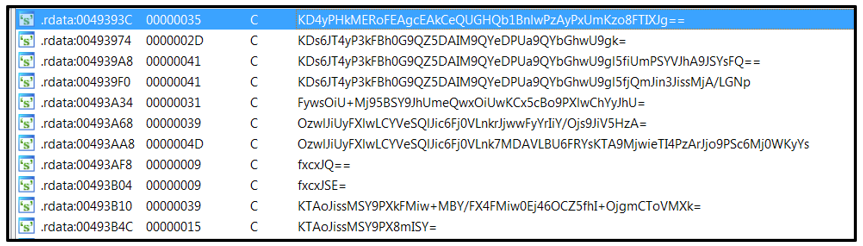

付録 A:

base64 decode -> XOR 0x8 -> ADD 0x3 -> XOR 0x54 |

難読化された文字列 |

DBAH9QgaCwYNHjI8KzAsMCcVDQgyPyUwKCwNHBYrKyY/FfcmKywyMD8NCTA9MjwyJiwNDCIsFSY+ |

SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System |

Bj86Oz0mHTI/NCYlHDA/PyY8FTIwPyw= |

EnableLinkedConnections |

Bj86Oz0mHfYa |

EnableLUA |

HDA/LCY/FQkrMD4pFRsmMToXMjArGiU+Mj8= |

ConsentPromptBehaviorAdmin |

DAIM9QYeBQsS9wY= |

SYSTEMDRIVE |

CQsQGAsaHgcSHQYMcSFhV3I= |

PROGRAMFILES(x86) |

9gwGCwkLEAcSHQY= |

USERPROFILE |

CSswOCs6PgU6FTo= |

ProgramData |

CSswOCs6PnkHMj0mLA== |

Program Files |

Gh0d9gwGCwwJCxAHEh0G |

ALLUSERSPROFILE |

GikpBToVOg== |

AppData |

CfYbHRIc |

PUBLIC |

9R4J |

TMP |

9TAreRsrMCgsJis= |

Tor Browser |

BgcS |

EF |

HgwQHDo8MSY= |

MSOCache |

DQgyPyUwKCw= |

\Windows |

DQkrMDgrOj55BzI9Jiw= |

\Program Files |

DfYsJissDRo9PXn2LCYrLA== |

\Users\All Users |

DRopKQU6FTo= |

\AppData |

DR4yPCswLDAnFQ0IMj8lMCgs |

\Microsoft\Windows |

KD4yPHkMERoFEAgcEAkCeQUGHQb1BnlwPzAyPxUmKzo8FTIXJg== |

wmic SHADOWCOPY DELETE /nointeractive |

KDs6JT4yP3kFBh0G9QZ5DAIM9QYeDPUa9QYbGhwU9gk= |

wbadmin DELETE SYSTEMSTATEBACKUP |

KDs6JT4yP3kFBh0G9QZ5DAIM9QYeDPUa9QYbGhwU9gl5fiUmPSYVJhA9JSYsFQ== |

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest |

KDs6JT4yP3kFBh0G9QZ5DAIM9QYeDPUa9QYbGhwU9gl5fjQmJin3JissMjA/LGNp |

wbadmin DELETE SYSTEMSTATEBACKUP -keepVersions:0 |

FywsOiU+Mj95BSY9JhUmeQwxOiUwKCx5cBo9PXlwChYyJhU= |

vssadmin Delete Shadows /All /Quiet |

OzwlJiUyFXlwLCYVeSQlJic6Fj0VLnkrJjwwFyYrIiY/Ojs9JiV5HzA= |

bcdedit /set {default} recoveryenabled No |

OzwlJiUyFXlwLCYVeSQlJic6Fj0VLnk7MDAVLBU6FRYsKTA9MjwieTI4PzArJjo9PSc6Mj0WKyYs |

bcdedit /set {default} bootstatuspolicy ignoreallfailures |

fxcxJQ== |

.vhd |

fxcxJSE= |

.vhdx |

KTAoJissMSY9PXkFMiw+MBY/FX4FMiw0Ej46OCZ5fhI+OjgmCToVMXk= |

powershell Dismount-DiskImage -ImagePath |

KTAoJissMSY9PX8mISY= |

powershell.exe |

ACsmOiU+JgB/FSEV |

_readme_.txt |

ERAeBgULEvcG |

HOMEDRIVE |

ERAeBgka9RE= |

HOMEPATH |

BSYsNBUwKQ0= |

Desktop\ |

HDA/FSswPXkJOj8mPQ0FJiw0FTAp |

Control Panel\Desktop |

CDo9PQk6KSYr |

WallPaper |

JCQyJS4u |

{{id}} |

JCQmIRUuLg== |

{{ext}} |

FiklOhUm |

update |

GD0wOzo9DSQaYVdXV2EabH5hB2tpflVqB2x+YmgFan5XaFcbaxoFVxoFB2gu |

Global\{A86668A3-8F20-41F3-97D1-676B2AD6ADF7} |

DQkrMDgrOj55BzI9JiwNHjI8KzAsMCcVDQYhPDE6PzgmeQwmKxcmKw== |

\Program Files\Microsoft\Exchange Server |

DQkrMDgrOj55BzI9Jix5cSFhV3INHjI8KzAsMCcVDQYhPDE6PzgmeQwmKxcmKw== |

\Program Files (x86)\Microsoft\Exchange Server |

DQkrMDgrOj55BzI9JiwNHjI8KzAsMCcVeQwKHXkMJisXJis= |

\Program Files\Microsoft SQL Server |

DQkrMDgrOj55BzI9Jix5cSFhV3INHjI8KzAsMCcVeQwKHXkMJisXJis= |

\Program Files (x86)\Microsoft SQL Server |

DQkrMDgrOj55BzI9JiwNPiIsKj0= |

\Program Files\mysql |

DQkrMDgrOj55BzI9Jix5cSFhV3INPiIsKj0= |

\Program Files (x86)\mysql |

CxAQ9Q0cEh73aw== |

ROOT\CIMV2 |

CAod |

WQL |

DAYdBhz1eXN5BwsQHnkIMj9sawAJJisnBzArPjoVFSYlBToVOgAJJisnCSswPAAJKzA8Jiws |

SELECT * FROM Win32_PerfFormattedData_PerfProc_Process |

Hzo+Jg== |

Name |

EgUJKzA8Jiws |

IDProcess |

CSYrPCY/FQkrMDwmLCwwK/UyPiY= |

PercentProcessorTime |

LBc8MTAsFQ== |

svchost |

PCwrLCw= |

csrss |

LCYrFzI8Jiw= |

services |

PSw6LCw= |

lsass |

KDI/PTA4MD8= |

winlogon |

LCkwMD0sFw== |

spoolsv |

JiEpPTArJis= |

explorer |

CxY/FTI+JhsrMDQmKw== |

RuntimeBroker |

DCIsFSY+ |

System |

KTAoJissMSY9PQ== |

powershell |

KCw8KzIpFQ== |

wscript |

HCsmOhUm |

Create |

CDI/bGsACSswPCYsLA== |

Win32_Process |

HDA+Pjo/JR0yPyY= |

CommandLine |

fiw6JyY= |

-safe |

DBAH9QgaCwYNHjI8KzAsMCcVDQgyPyUwKCx5H/UNHBYrKyY/FfcmKywyMD8NCDI/PTA4MD8= |

SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon |

JiEpPTArJit/JiEmfQ== |

explorer.exe, |

DDEmPT0= |

Shell |

OzwlJiUyFXlwLCYVeSw6JyY7MDAVeT8mFSgwKzQ= |

bcdedit /set safeboot network |

OzwlJiUyFXlwJSY9JhUmFzo9FiZ5LDonJjswMBU= |

bcdedit /deletevalue safeboot |

BlackBerry によるサポート

もし Avaddon のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp