脅威のスポットライト:LockBit 2.0 ランサムウェア、大手コンサルティング会社を狙う

本ブログ記事は、2021年8月12日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

LockBit RaaS(Ransomware-as-a-Service)の背後にいる犯罪者集団は、先日発生した 世界的トップコンサルティング会社へのセキュリティ侵害 で、多忙を極めていたようです。報道によると、会社のデータを暗号化して窃取し、これを公開しないための身代金として 5,000 万ドルを要求したとのことです。

LockBit ランサムウェアは、2019 年 9 月のファーストバージョンのリリース以降、脅威アクターの間で絶大な人気を博しています。さまざまな地下フォーラムで配布されており、米国、カナダ、ヨーロッパ、アジア、ラテンアメリカの被害者を標的としています。

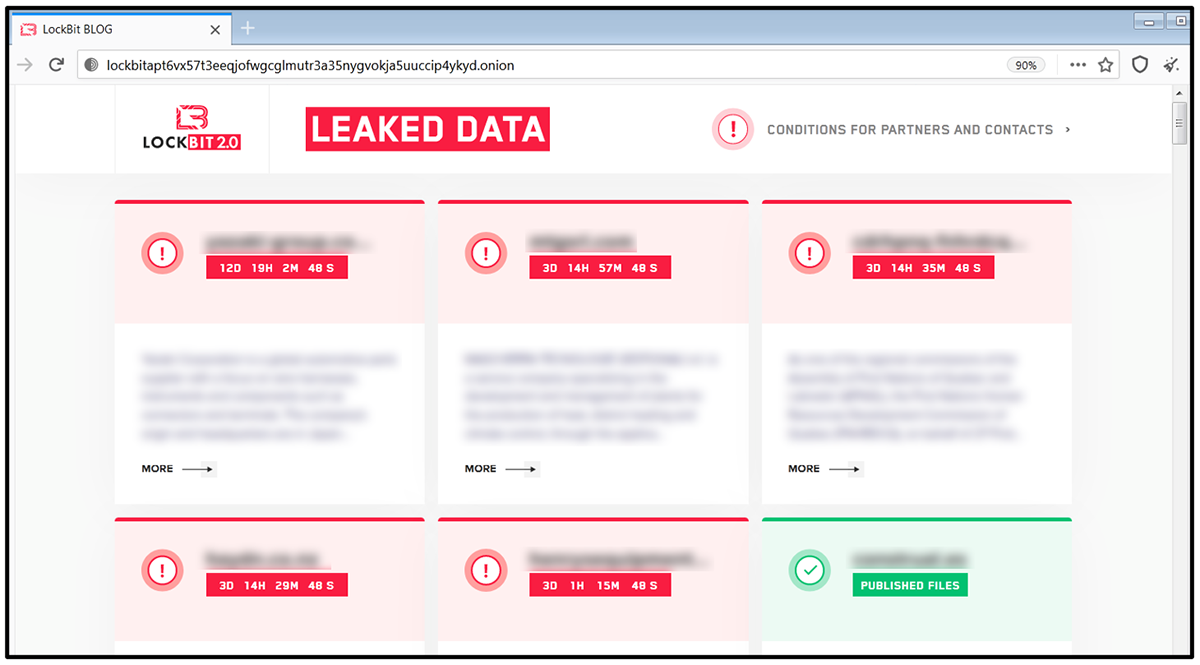

LockBit は、身代金を要求する前にデータをローカルで暗号化してマルウェアオペレーターに転送するという 二重脅迫 の手口により、身代金を可能なかぎり迅速に支払うよう被害者に迫ります。脅威アクターへの協力を拒否すると、被害者のデータは LockBit のリークサイトに公開されます。「Leaked Data」(流出データ)というタイトルのこのサイトは、現在、ダークウェブの次の場所に存在しています。

hxxp[:]//lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd[.]onion.

この記事の執筆時点で、LockBit の TOR サイトには被害者 61 名が掲載されていました。このリストにはほぼ毎日、新たな被害者が追加されています。

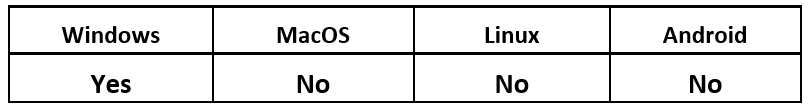

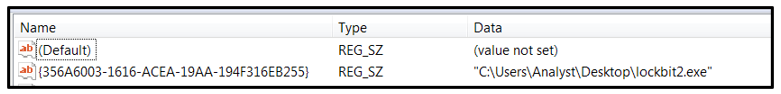

オペレーティングシステム

リスクと影響

技術的解析

2021 年の半ばに出現した LockBit 2.0 は、かつてソビエト連邦に属していた国々にあるマシンへの感染を回避しています。

Conti と同様、ワームのような機能を使用して標的とするネットワーク内で拡散するランサムウェアであり、このバージョンのサンプルのサイズは一般に約 855 KB です。

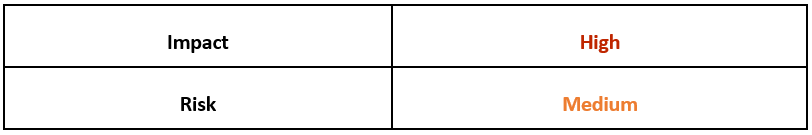

このマルウェアを実行すると、ローカルサブネットワークを検索し、感染を拡大しようと試みます。

図 1 :ローカルサブネットワークでの自己拡散

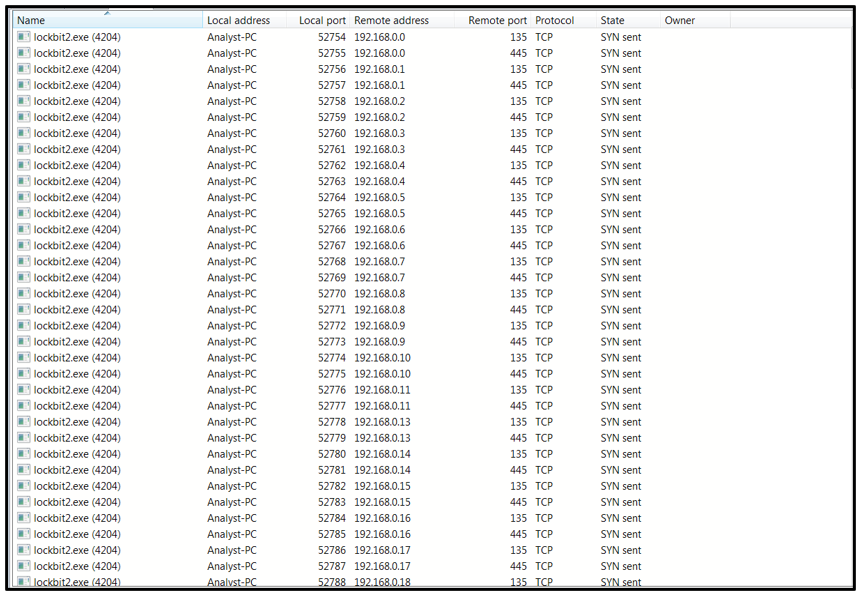

その後、LockBit 2.0 は、マルウェアファイルの場所を示す、次の Run レジストリキーを作成します。 “HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\{356A6003-1616-ACEA-19AA-194F316EB255}”

このレジストリキーはシステムの再起動時にLockBitを再起動させることから、永続性を確保する方法としてこの処理が行われています。

図 2 :Run レジストリキーの作成

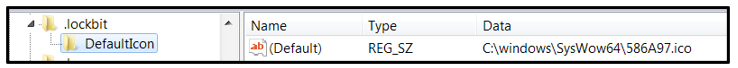

次に、以下の 2 つのレジストリキーを作成します。最初のキーは、暗号化されたファイルに使用されるアイコンファイルの場所を示します。

- “HKEY_LOCAL_MACHINE\Software\Classes\.lockbit\DefaultIcon”

図 3 :HKEY_LOCAL_MACHINE\Software\Classes\.lockbit\DefaultIcon レジストリキーの作成

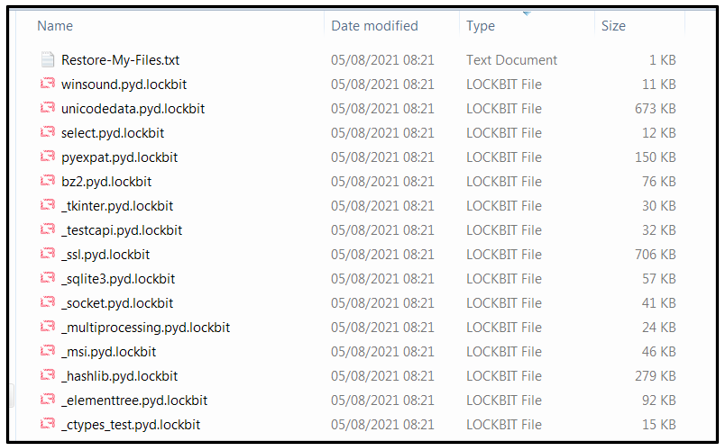

影響を受けたファイルは、ファイル拡張子「.lockbit」が付加されて名前が変更されます。

図 4 :LockBit 2.0 で暗号化されたファイル

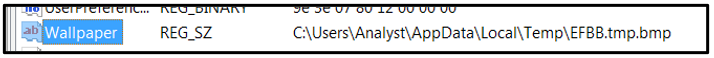

2 番目のキーは、暗号化の際にデスクトップの壁紙の変更に使用される画像ファイルの場所を示します。

- “HKEY_CURRENT_USER\Control Panel\Desktop\Wallpaper”

図 5 :レジストリキーの変更

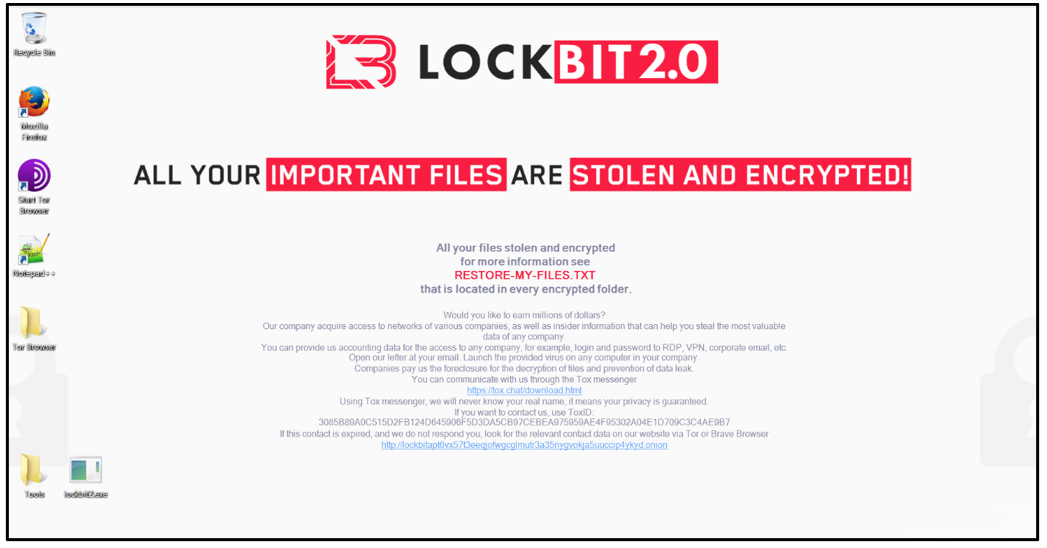

新しいデスクトップの壁紙を以下の画像に示します。

図 6 :変更されたデスクトップの壁紙

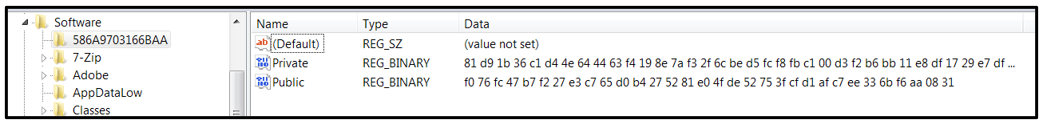

以下の 2 つのレジストリキーも作成されます。

- HKEY_CURRENT_USER\Software\586A9703166BAA\Private

- HKEY_CURRENT_USER\Software\586A9703166BAA\Public

図 7 :パブリックレジストリーキーとプライベートレジストリキーの作成

この 2 つのレジストリキーは、暗号化プロセスの一部として使用されます。

LockBit 2.0 は、特定のプロセスが実行されているかどうかをチェックし、発見した場合はそのプロセスを終了させます。こうしたプロセスには、ProcMon、Wireshark、Process Explorer など、システム上のマルウェアを識別するため一般に使用されるさまざまなツールが含まれています。

特定のサービスを発見して停止させるためのチェックも行います。こうしたサービスには、SQL をはじめとするデータベースサーバー、ブラウザー、Microsoft® Office アプリケーションなどが含まれています。これらのサービスを停止すると、使用中のファイルのロックが解除され、暗号化を行えるようになります。

その次に、被害者のコンピューターに保存されているシャドーコピーとバックアップを削除して、暗号化したファイルを簡単に復旧できないようにします。

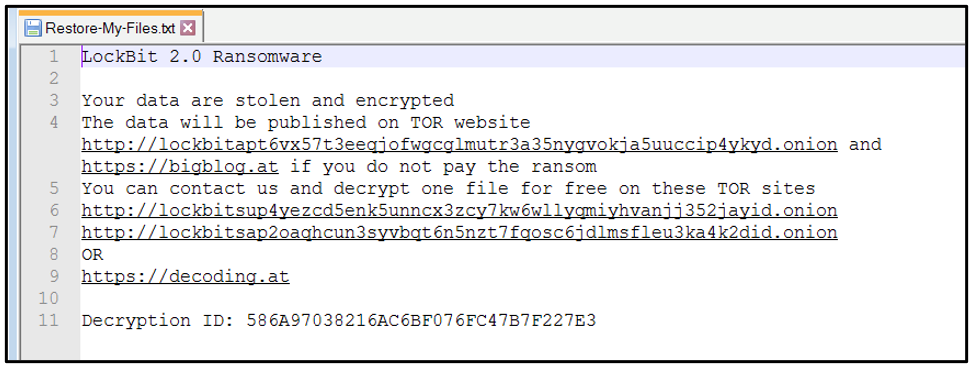

以下に示すように、「Restore-My-Files.txt」というタイトルの脅迫状が、影響を受けた各ディレクトリにドロップされます。

図 8 :LockBit 2.0 のランサムノート

このランサムノートには、被害者は LockBit 2.0 に感染しており、ファイルは「stolen and encrypted」(窃取および暗号化されている)と記載されています。被害者が協力を拒否した場合、マルウェアオペレーターが管理する「Leaked Data」サイト(以下の URL)でデータを公開すると脅迫状に記載されています。

- hxxp[:]//lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd[.]onion

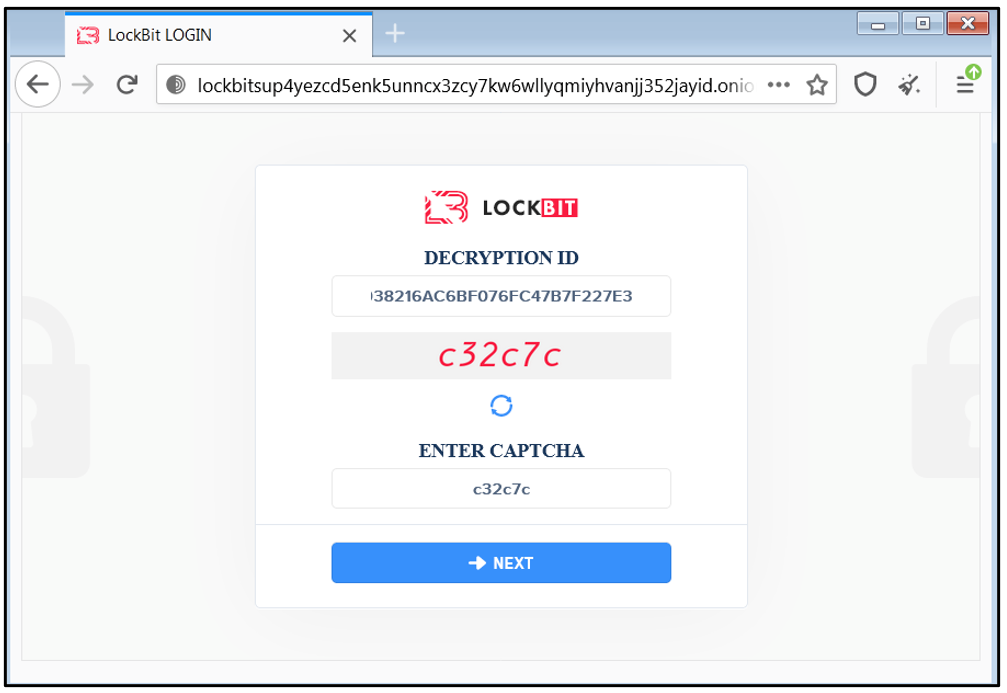

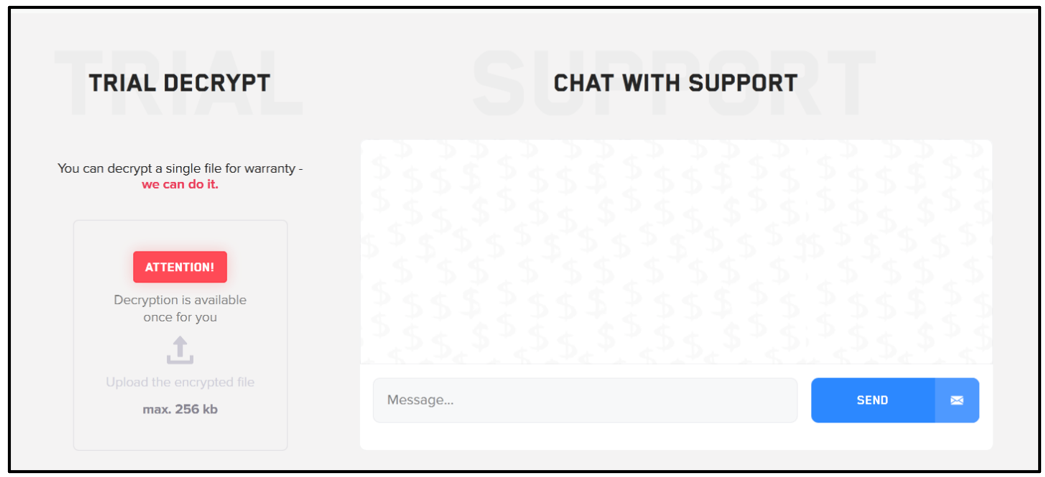

LockBit 2.0 の脅威アクターは、自身の復号ツールが約束どおりに動作することを示す一手段として、暗号化したファイルの 1 つを復号する選択肢を被害者に提供しています。そのためには、被害者は以下の 2 つの TOR サイトのいずれかで「decryption ID」(復号 ID)を入力する必要があります(図 10 を参照)。

- Hxxp[:]//lockbitsup4yezcd5enk5unncx3zcy7kw6wllyqmiyhvanjj352jayid[.]onion

- Hxxp[:]//lockbitsap2oaqhcun3syvbqt6n5nzt7fqosc6jdlmsfleu3ka4k2did[.]onion

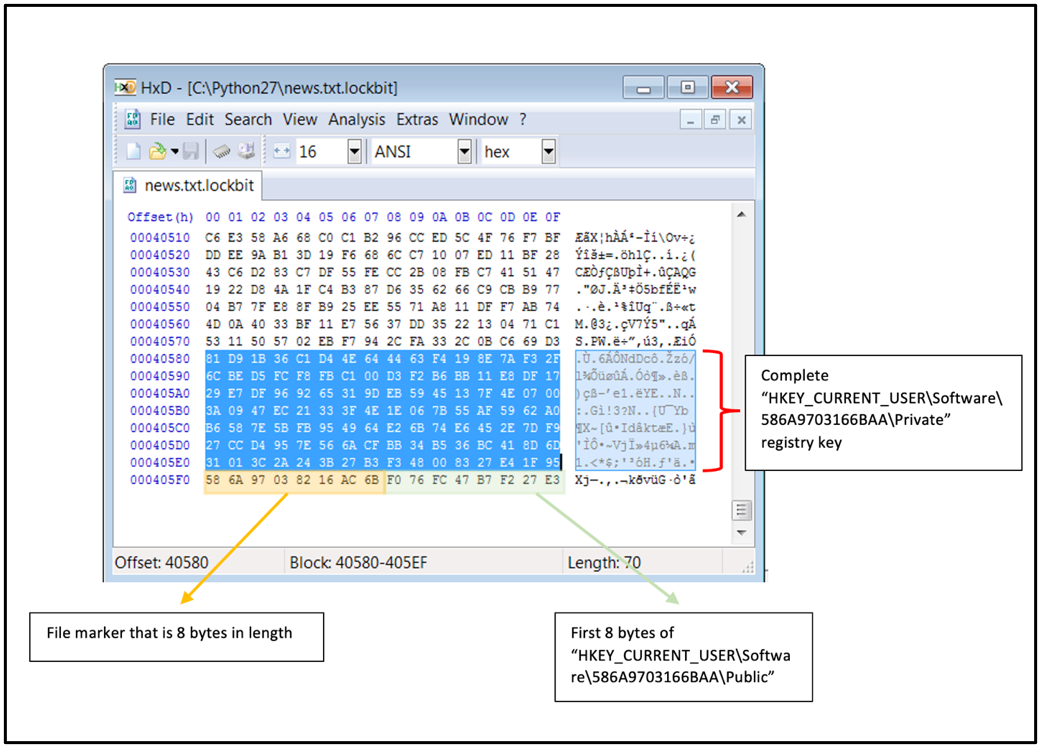

復号 ID はそれぞれのランサムノートに記載されています。この ID は 16 バイト長の文字列であり、「HKEY_CURRENT_USER\Software\586A9703166BAA\Public」レジストリキーの最初の 8 バイト、および暗号化されたファイルに付加される 8 バイト長のファイルマーカー「586A9703166B」(以下の画像を参照)から生成されます。

図 9 :暗号化ファイルの構造

被害者が脅威アクターの Web ページにアクセスすると、以下の画像に示すログイン画面が表示されます。

図 10 :LockBit のログインページ

被害者がログインすると、「Your files are encrypted by LockBit」(あなたのファイルは LockBit で暗号化されています)というメッセージが表示されます。その後、ファイルの暗号化の方法と暗号化されたファイルを復元する方法について説明されます。またこのページでは、以下のスクリーンショットに示すようにファイルを 1つだけ復号するオプション、および脅威アクターのサポートチームとチャットする機能が被害者に提供されます。

図 11 :試用版復号ツールとチャットオプション

このランサムノートでは、被害者が協力を拒否した場合、データを次のダークウェブサイトで公開することも記されています。

- hxxp[:]//lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd[.]onion

図 12 :LockBit の流出データ TOR サイト

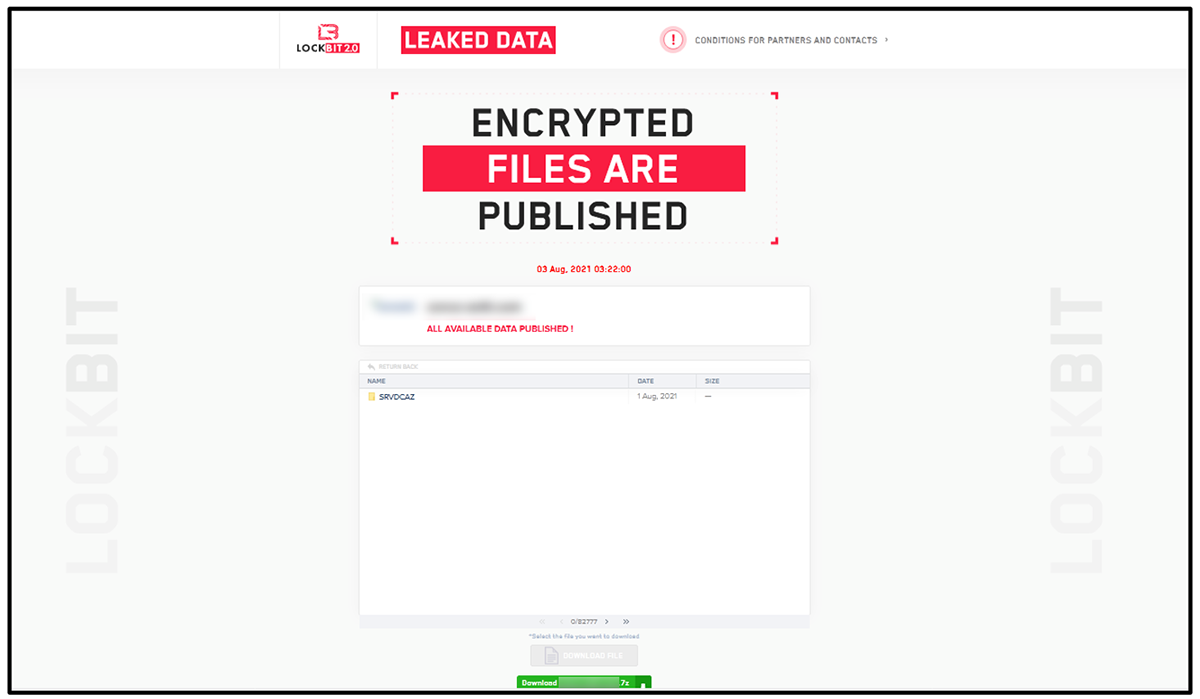

「Leaked Data」サイトには、新たに感染し、協力を承諾するまでの時間がまだ残されている被害者、および身代金の支払いを拒否し、その後データが流出してダウンロードできるようになっている被害者の両方が掲載されています。

図 13 :ダウンロード可能な窃取されたデータ

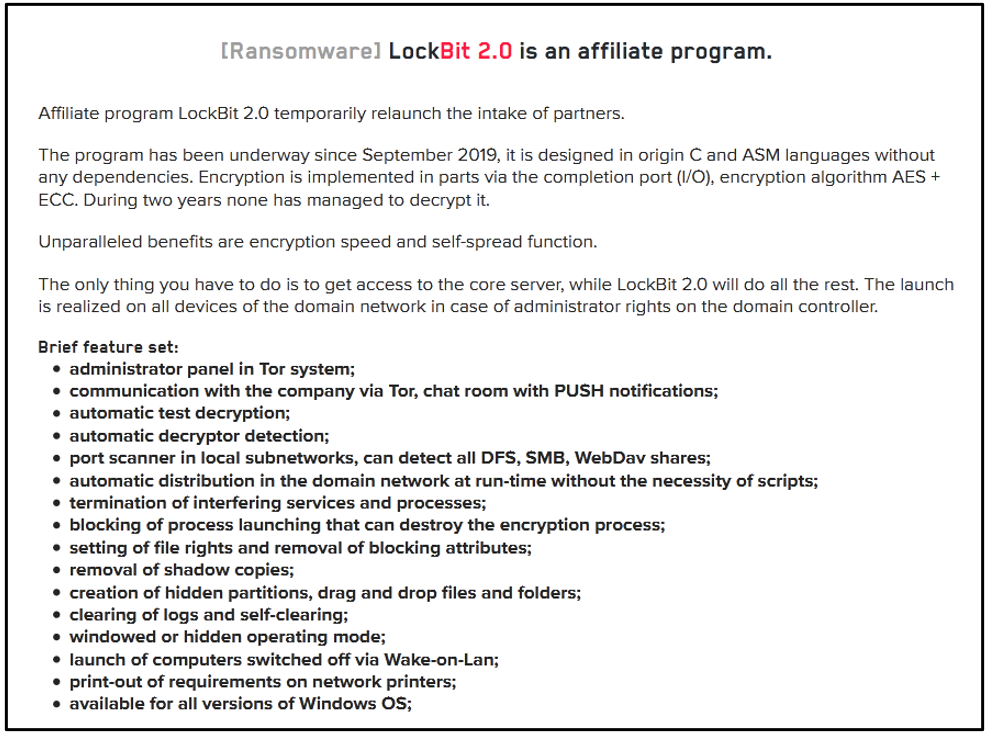

このリークサイトには、「Conditions for partners and contacts」(パートナーの条件および連絡先)というセクションもあります。このページには、LockBit 2.0 はアフィリエイトプログラムであり、「temporarily relaunch to intake of partners」(パートナー採用を一時的に再開しています)との記述があります。おそらく、このプログラムを一時期休止した後、現在は新規パートナーを受け入れている、という意味だと考えられます。

図 14 :LockBit2.0 機能リスト

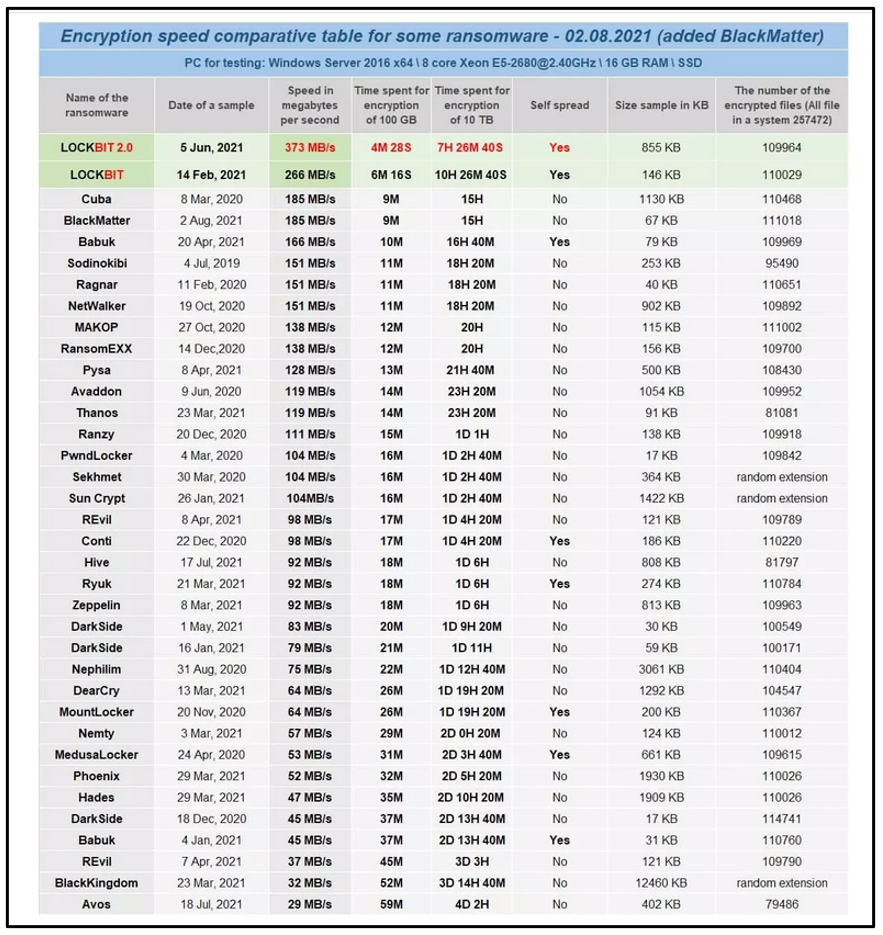

LockBit の作成者は、現行のランサムウェアの中では暗号化処理が最速であると主張しています。以下の画像に示すように、他のランサムウェアファミリーの包括的なリストを比較用に用意しており、暗号化速度(推定)やサンプルサイズなどの情報が含まれています。

図 15 :ランサムウェアファミリーの暗号化速度*の表(*正確さは未検証)

また、潜在的なパートナーが各ランサムウェアをダウンロードしてテストするためのリンクも用意されています。

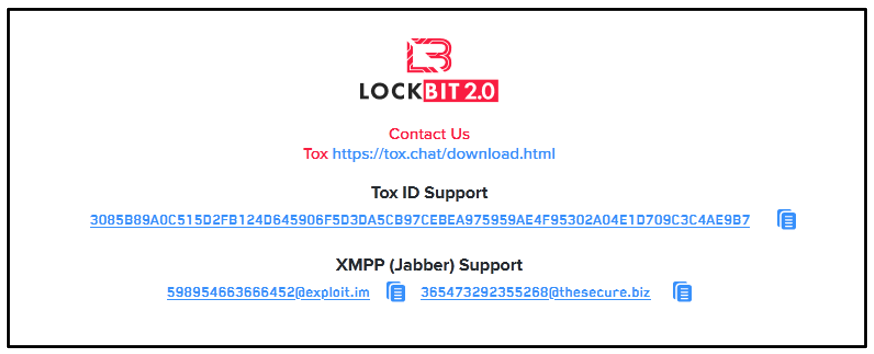

LockBit 2.0 集団の運営者は、さまざまな連絡方法を Web サイトで示しています。

図 16 :LockBit 2.0 の連絡先情報

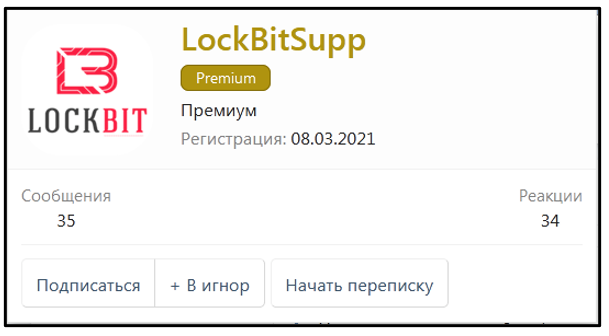

この Tox ID に対してオープンソースインテリジェンス(OSINT)を実行したところ、このユーザーは「LockBitSupp」というエイリアスを使い、ロシアのハッキングフォーラム xss[.]is で非常に活発に活動していることがわかりました。

図 17 :LockBitSupp xss.is アカウント

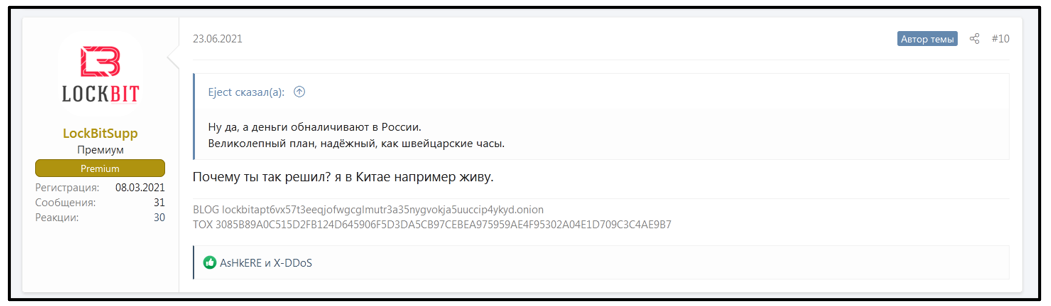

このユーザーの活動を観察したところ、同フォーラムのあるスレッドで、LockBit2.0 集団は中国在住であると言及していました。しかしこのユーザーは、彼らのプロファイル閲覧にアクセス制限を設定していました。

図 18 :中国在住を主張する LockBitSupp

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の脅威調査チームが作成しました。

import "pe"

rule Mal_Ransom_W32_LockBit2

{

meta:

description = "Detects W32 LockBit 2.0 ransomware"

author = "Blackberry Threat Research team "

date = "2021-08-05"

strings:

//\Registry\Machine\Software\Classes\.lockbit

$x0 = {5c00520065006700690073007400720079005c004d0061006300680069006e0065005c0053006f006600740077006100720065005c

0043006c00610073007300650073005c002e006c006f0063006b00620069007400}

//http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion

$x1 = {68007400740070003a002f002f006c006f0063006b0062006900740061007000740036007600780035003700740033006500650071

006a006f00660077006700630067006c006d0075007400720033006100330035006e007900670076006f006b006a006100350075007500630063

0069007000340079006b00790064002e006f006e0069006f006e00}

//LockBit 2.0 Ransom

$x2 = {4c006f0063006b00420069007400200032002e0030002000520061006e0073006f006d00}

//If you want to contact us, use ToxID:

3085B89A0C515D2FB124D645906F5D3DA5CB97CEBEA975959AE4F95302A04E1D709C3C4AE9B7

$x3 = {49006600200079006f0075002000770061006e007400200074006f00200063006f006e0074006100630074002000750073002c002000

75007300

6500200054006f007800490044003a00200033003000380035004200380039004100300043003500310035004400320046004200310032003400

4400360034003500390030003600460035004400330044004100350043004200390037004300450042004500410039003700350039003500390

0410045003400460039003500330030003200410030003400450031004400370030003900430033004300340041004500390042003700}

///C ping 127.0.0.7 -n 3 > Nul & fsutil file setZeroData offset=0 length=524288 "%s" & Del /f /q "%s"

$x4 = {2f0043002000700069006e00670020003100320037002e0030002e0030002e00370020002d006e002000330020003e0020004e00750

06c00200026002000660073007500740069006c002000660069006c00650020007300650074005a00650072006f00440061007400610020006f

00660066007300650074003d00300020006c0065006e006700740068003d0035003200340032003800380020002200250073002200200026002

000440065006c0020002f00660020002f00710020002200250073002200}

condition:

uint16(0) == 0x5a4d and

all of ($x*)

}

|

侵入の痕跡(IOC)

ファイルシステム操作:

作成されるもの:

- Restore-My-Files.txt → 脅迫状

- .lockbit → 負荷されるファイル拡張子

- C:\Windows\SysWOW64\172375.ico → Lockbit のアイコン

- C:\Users\<username>\AppData\Local\Temp\5347.tmp.bmp → Lockbit の壁紙

変更されるもの:

レジストリ:

作成されるもの:

- HKEY_CURRENT_USER\Software\172375D3E3B45C\Private

- HKEY_CURRENT_USER\Software\172375D3E3B45C\Public

- HKEY_LOCAL_MACHINE\Software\Classes\.lockbit\DefaultIcon

変更されるもの:

- HKEY_CURRENT_USER\Control Panel\Desktop\Wallpaper

プロセス

作成されるもの:

- vssadmin delete shadows /all /quiet

- wmic shadowcopy delete

- bcdedit /set {default} bootstatuspolicy ignoreallfailures

- bcdedit /set {default} recoveryenabled no

|

BlackBerry によるサポート

もし LockBitマルウェア のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us