本ブログ記事は、2021年8月19日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

BlackBerry® の Research & Intelligence Team は、脅威アクター TA575 と関係する Cobalt Strike チームサーバーの追跡と監視を行ってきました。この脅威アクターは、金銭を目的としたサイバー犯罪グループであり、亜種が多い Dridex のアフィリエイトです。大規模スパムキャンペーンを行うことでよく知られており、悪意あるマクロ付きの文書ファイルを使用して Dridex、Qakbot、WastedLocker などのマルウェアを配布しています。

2021 年 2 月以降、TA575 は 50 以上の Cobalt Strike チームサーバーを配備してきました。このサーバーの設定で固有の値が使用されているため、研究者は、以前は捕捉できなかった異なるインフラストラクチャを特定することができました。

このインフラストラクチャの一部が、さまざまなマルスパムキャンペーンで、数千もの Cobalt Strike 「Beacon」と悪意のある文書の接続先として利用されていました。2021 年 7 月上旬に Trustwave が最初に報告した Fake Kaseya VSA フィッシング キャンペーンなどの最近の攻撃では、加えてDridex ペイロードをばらまくため、チームサーバーのインフラストラクチャが利用されていました。

TA575 のチームサーバーと関係するビーコンのペイロードは、展開を行う前に、CryptOne でパッキングされ、いくつかある自己署名のコードサイニング証明書のいずれかで署名される傾向にあります。バージョン情報内の内部ファイル名は、Mightywill.QA.CrashReport.exe または単に Operaです。BlackBerry の研究者の調査では、数千ものビーコンローダーがこのようにパッケージ化され、通常、悪意のある文書による攻撃チェーンの一部として投下されていることが確認されました。これらは、米国における医療、政府、法律分野を標的とするさまざまなキャンペーンに関与しています。

ネットワークインフラストラクチャをさらに解明することは、キャンペーンの追跡に非常に有効であることがわかりました。それは、キャンペーンの展開前に、登録された関連 IP 用にドメイン名が(DGAにより)生成されるからであり、BlackBerry の脅威検知機能の微調整に使用できる指標も提供されるからです。

BlackBerry はこのインテリジェンスをコミュニティと共有していますが、その理由は、TA575 の Cobalt Strike チームサーバーの多くは所属不明であり、一部はまだ完全に運用されていないからです。また、チームサーバーのすべてが、注目を集める Dridex や Qakbot のフィッシングキャンペーンで利用されているわけではないため、調査を通じて Cobalt Strike Beacon と TA575 との関係がすぐに明らかになるとは限りません。

この報告書に記載した洞察と指標が、アナリスト、研究者、調査員にとって、過去および現在の TA575 による Cobalt Strike 活動との相関関係だけでなく属性を示す際に、有益となることを望みます。

以下の情報は、TA575 の活動および Cobalt Strike Beacon の悪用が拡大する状況を時系列でまとめたものです。

2021 年 2 月 – Qakbot

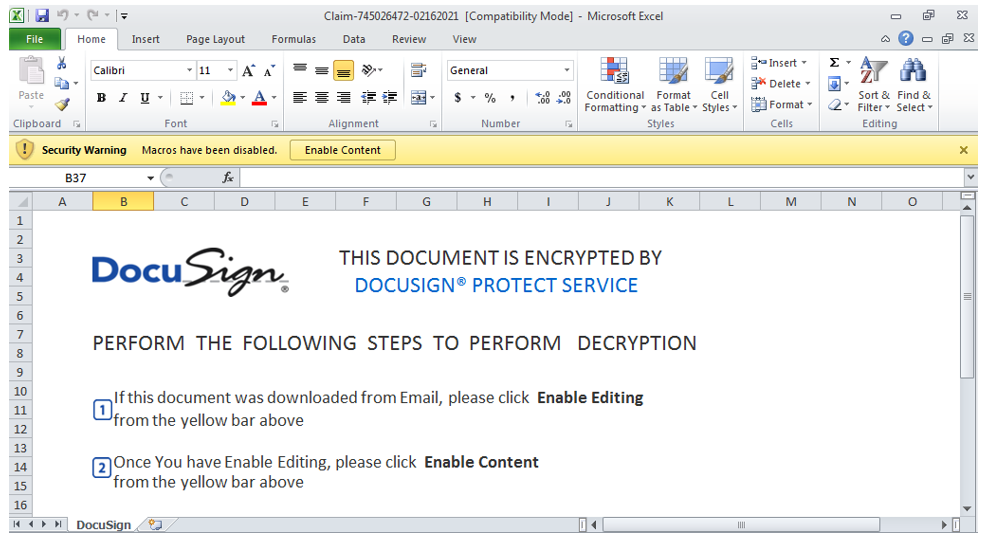

チームサーバーのインフラストラクチャを活用した最初のキャンペーンは 2021 年 2 月下旬に始まりました。このキャンペーンは、米国の医療、市役所、法律事務所に対する標的型攻撃において、Qakbot をばらまく重責を担っていました。フィッシングメールには悪意のある文書が添付されており、これを開くと、DocuSign を装った文書が表示されました。

この文書は、以下の画像に示すように、受信者をだましてマクロを有効にさせるよう設計されていました。マクロを実行すると、MSHTA 攻撃チェーンを介して Beacon と Qakbot ペイロードを展開します。

図 1: Cobalt Strike による Qakbot 配布で使用される DocuSign を装ったフィッシング文書

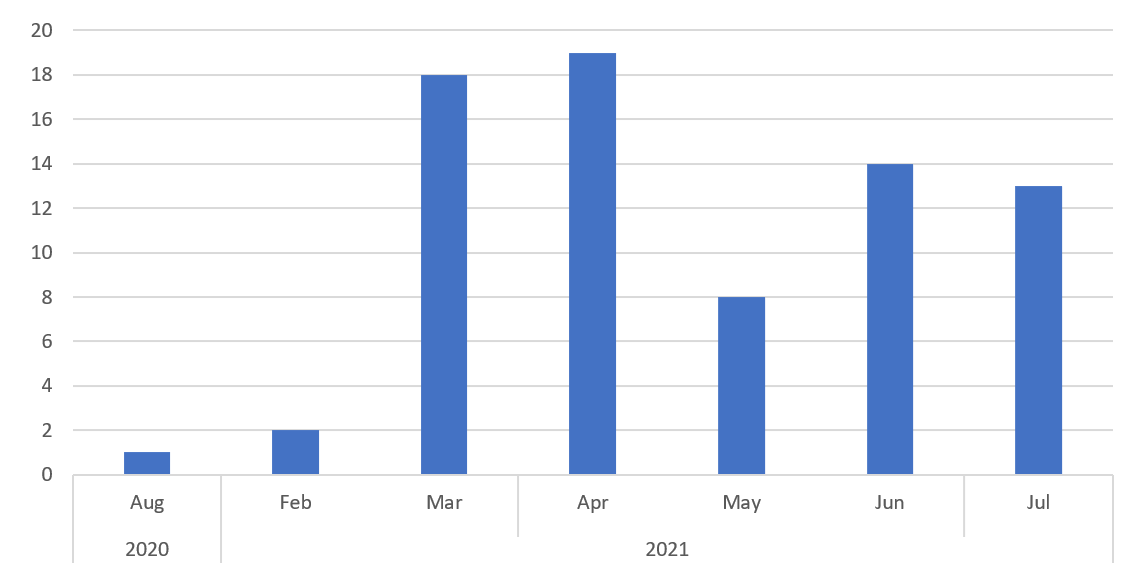

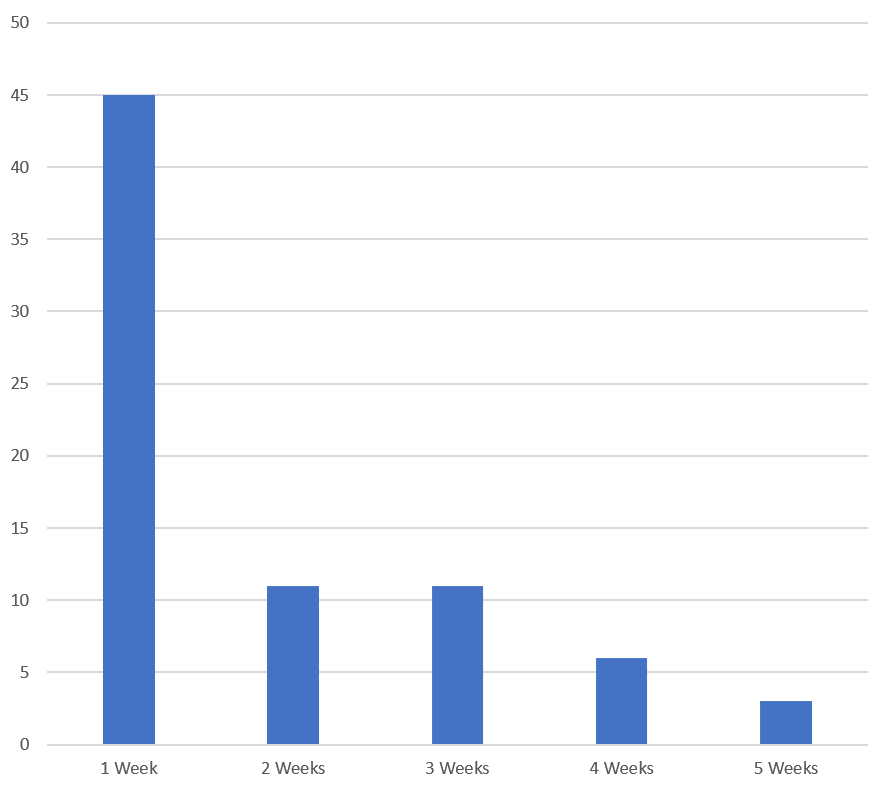

このキャンペーンが有効であったことから、TA575 はその後のキャンペーン用にチームサーバーのインフラストラクチャの拡充を決定し、Qakbot キャンペーン以降、毎月約 20 台のサーバーを配備していると思われます。この配備率は 5 月にやや減少しましたが、6 月以降は持ち直しました。追加サーバーは、2021 年 6 月上旬から 8 月上旬にかけて行われた新たな Dridex フィッシングキャンペーンの基盤として使用されました。

図 2: TA575 Cobalt Strike チームサーバーの月別配備数(ユニーク IP/ポート で追跡)

注目すべきは、TA575 が以前の Dridex キャンペーンを実施した 2020 年 8 月までには、1 台のチームサーバーが配備されていたことです。しかし、このサイバー犯罪グループは当時、現在は存在しないポストエクスプロイトフレームワーク PowerShell Empire を好んで用いており、2021 年 2 月下旬の Qakbot キャンペーンまで、関連するチームサーバーを再び配備しませんでした。

2021 年 7 月 – Dridex

TA575 は 2021 年 7 月上旬からチームサーバー群を新たに配備し、Cobalt Strike Beacon に加えて Dridex と Maldoc(悪意のある文書)のホスティングを開始しました。フィッシングキャンペーンが再び米国の医療と市役所を標的とし、また韓国全体を広範に標的とする中、この配備が行われました。その頃、偽の Kaseya VSA フィッシングメールを送信する大規模スパムキャンペーンが Trustwave と Malwarebytes により確認されました。そのメールには、CryptOne でパッキングされた Cobalt Strike Beacon ローダーが埋め込まれた添付ファイルがありました。

BlackBerry の研究者は、このローダーの多くが MZJVESLENZVLRPQFZD という名前の自己署名証明書により署名され、内部ファイル名が Mightywill.QA.CrashReport.exe. であることを発見しました。このローダーは、すでに監視下にある最近配備されたチームサーバーと通信するよう構成されていました。

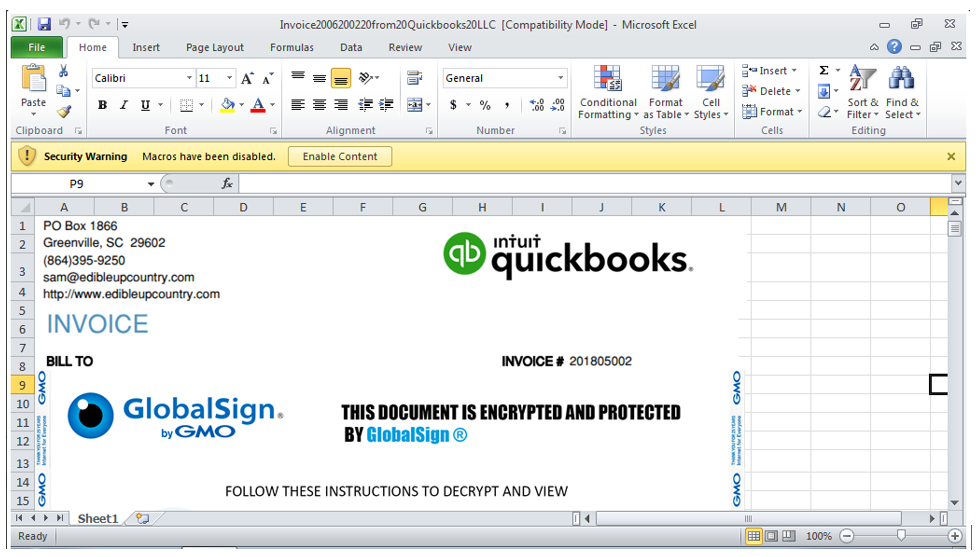

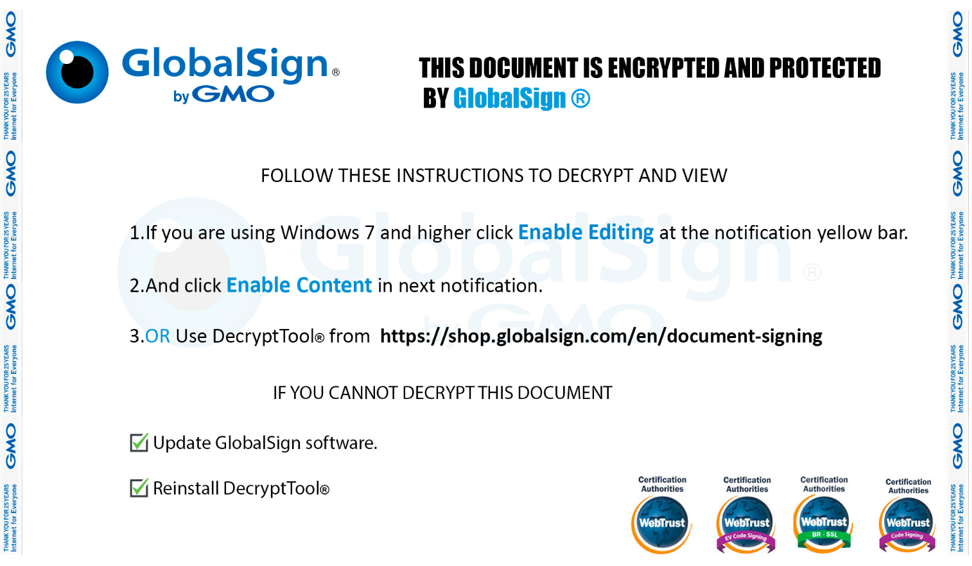

また、悪意のある Excel® 文書が GMO と QuickBooks による GlobalSign を装った文書を使用し、標的をだましてマクロを有効にさせていることがわかりました。 Invoice_891042.xls、zbetcheckin_tracker_Invoice_952068.xls 、 Reciept 19129475.xlsb(原文ママ)などのファイル名を持つ Maldoc は、CryptOne でパッキングされた Beacon ローダー、Dridex、および VBA ダウンローダーを投下していました。これらは MSHTA 攻撃チェーンの一部として使用されるものです。

文書の例を以下に示します。

図 5: 同じキャンペーンでその他の Maldoc が使用した偽の「Microsoft Document Protection(Microsoft ドキュメントの保護)」策略

2021 年 8 月 – Dridex

TA575 による Dridex キャンペーンは、2021 年の夏の間中続きました。メール、文書、フィッシング用のテンプレート、Dridex コマンドアンドコントロール(C2)チャンネル、そしてドメイン、すべてが変更されましたが、彼らの活動を支えるコアチームサーバーのインフラストラクチャは同じままです。

最新の Maldoc は、通常 Scan_84532.docx または Document_31584.docxという名前です。以下に示すように、Office 365 に関連した文書を使用して、被害者にソーシャルエンジニアリングを仕掛けてマクロを有効にさせます。

図 6: Office 365 を装った文書

この策略の巧妙さが増すよう Office 365 に関連があるかのようなドメインを使用しています。最終的にこのドメインを伴う URL へのアクセスを通じて Dridex ペイロードを被害者の環境で実行します。

- documents365updates.com

- azure365documents.com

Emotet との関連性

さらに調査を進めた結果、コードサイニング証明書と 2019 年 3 月下旬に始まった Emotet キャンペーンが時期的に重なっていることがわかりました。Emotet のサンプルは、 FNXAUGHC という名前の証明書により署名され、CryptOne でパッキングされており、内部ファイル名に Mightywill.QA.CrashReport.exe が使われていました。

この関連性の理由ははっきりしないままですが、この証明書とファイル名が、配布前のパッケージングシステムを示しており、おそらく悪意のあるキャンペーンの展開段階に密接に関わる配布者などの関係者により運用されていると推測されます。

また、2019 年の Emotet キャンペーンが、米国の市役所、MSSP、Fortune200 企業など、さまざまな組織を標的としていたことを示す過去の記録が収集されています。

調査結果

TA575 が保有する Cobalt Strike チームサーバーのインフラストラクチャを監視したことで、2021 年を通した彼らのマルスパムキャンペーンについて、優れた洞察を得られました。BlackBerry では、全般的に、Cobalt Strike チームサーバーを配備する頻度が増えていることを確認しています。また、チームサーバーの平均稼働期間が数週間に延びていました。稼働期間が長くなったため、ペイロードの展開およびその後のネットワークでの水平移動の両方について、Cobalt Strike の人気が TA575 の間で高まっています。2021 年初めまでポストエクスプロイトフレームワークとして選ばれていた PowerShell Empire は段階的に廃止されているようです。

図 7: TA575 の Cobalt Strike チームサーバーの寿命

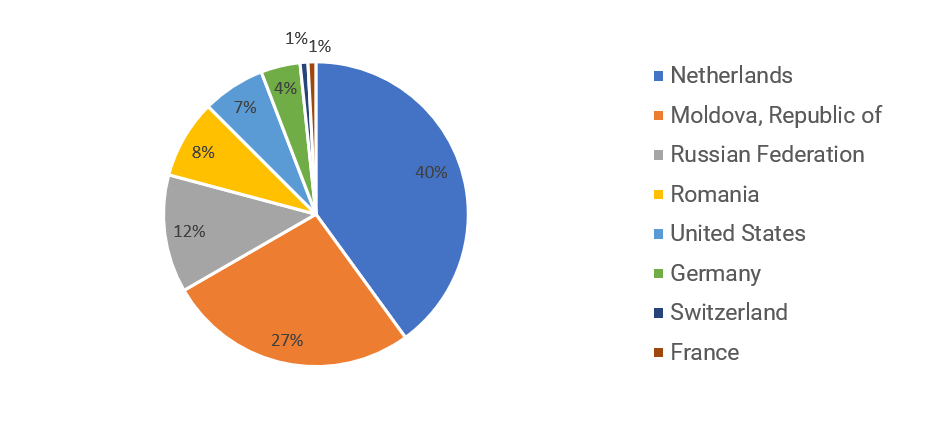

観察した TA575 チームサーバーの 87% が、オランダ、モルドバ、ロシア、ルーマニアのネットブロックでホスティングされていました。残り 13% のサーバーは、米国、ドイツ、スイス、フランスで配備されていました。

チームサーバーのインフラストラクチャを軸として、さらなる追跡と関連性調査を行ったことで、TA575 のフィッシング文書、Maldoc、CryptOne でパッキングされた Beacon ローダーについての巨大な網、および Dridex、Qakbot、Emotet などの最終段階のペイロードが明らかになりました。

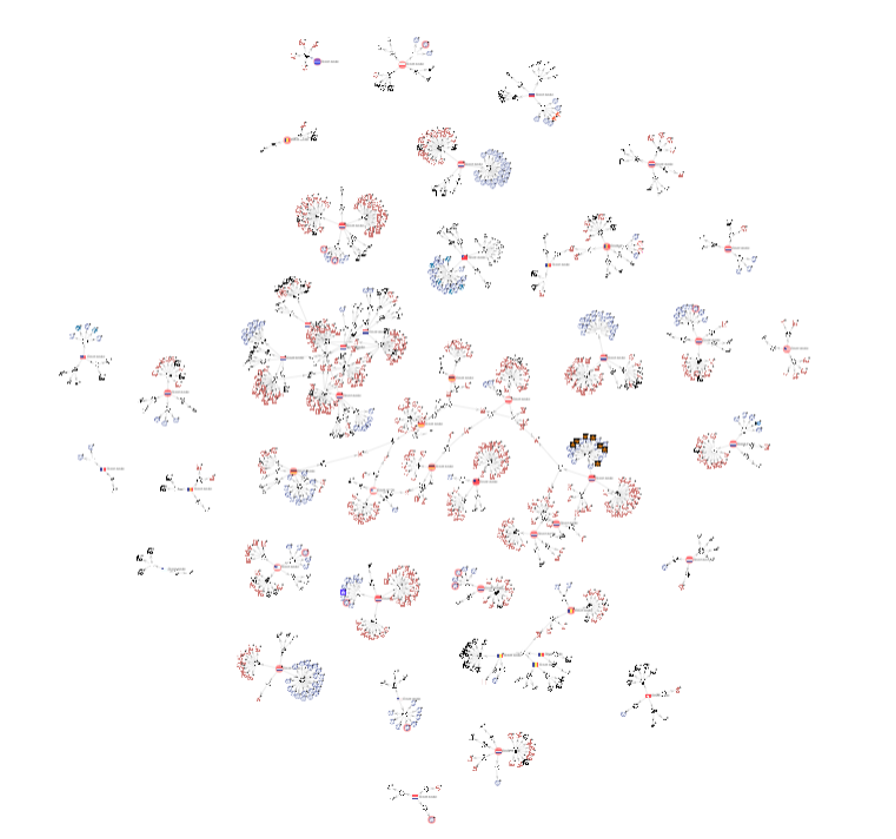

図 9: TA575 のフィッシング文書、Maldoc、CryptOne でパッキングされた Beacon ローダーについての網を表すチームサーバーの VT グラフ

侵入の痕跡(IOC)

BlackBerry では、このインテリジェンスを引き続き活用して、TA575 に関連した新たなキャンペーンや Cobalt Strike チームサーバーのインフラストラクチャを監視していきますが、膨大な量の指標を蓄積してきており、コミュニティと共有したいと考えています。

一部の指標は以前のものであり、関連性を明らかにするためにのみ掲載しています。法執行機関や脅威インテリジェンスコミュニティと共有するため、全体として 1,000 を超える信頼性の高い指標を収集しています。

IoC の完全なリストは、BlackBerry の GitHub で入手できます。 https://github.com/blackberry/threat-research-and-intelligence/blob/main/TA575-Dridex.csv

インフラストラクチャ

- 50 台以上のチームサーバーの IP アドレス

- 12 台の新しい Dridex C2 サーバー(4 種類の構成)

- 数百の Dridex フィッシング / Maldoc のドメイン

SHA256

- 60 以上の新しい Dridex サンプル(2021 年 7 月以降)

- 数百の Cobalt Strike Beacon

- 数百の CryptOne Beacon ローダー

- Qakbot ローダー(2021 年 2 月以降)

ファイル名 / コマンドライン

- Maldocs

- Dridex

- ローダーとステージャー

証明書

- CryptOne Cobalt Strike Beacon ローダーの署名に使用される 5 つの証明書

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp