本ブログ記事は、2022年2月17日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

概要

Arkei インフォスティーラ(情報窃取型マルウェア)の背後にいる犯罪者グループは、窃取以上の行為に興味を示しているように思われます。このマルウェアの重要な標的は、まず暗号通貨であり、最近はその手口として SmokeLoader ダウンローダーが使用されていますが、Arkei の新たな解析によると、このマルウェアが多要素認証(MFA)データの収集にも手を染めるようになっています。

攻撃者がこの情報を使用して何をしようとしているのかは、現時点でははっきりしませんが、この情報を固有の標的にしつつある脅威グループは、自宅と職場の両方で MFA を使用している人々を脅かすことができます。

Arkei は、侵害されたウェブサイトでホストされていることが多いさまざまな合法コンポーネントをダウンロードし、悪意のある目的に使用するために配置します。Arkei は、主にその設定ファイルによって得られる柔軟性を使用して実行指令を受け取ります。この設定ファイルは、上記の合法コンポーネントとともにホストされていることが普通です。この設定ファイルで何が可能になっているかに応じて、このマルウェアはさまざまな活動を実行します。その活動として、保存されているパスワード情報の窃取、オートコンプリートフォームへの侵入、保存されているクレジットカード情報とブラウザーの Cookie の窃取などがあります。

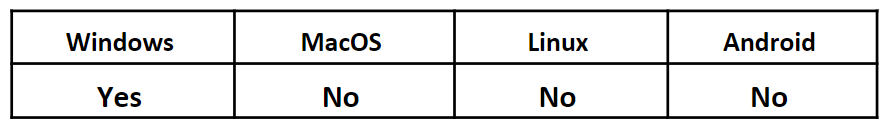

オペレーティングシステム

リスクと影響

技術的解析

攻撃ベクトル

RedLine などの最近の多くのインフォスティーラ同様、多くの場合、Arkei も MaaS(Malware as a Service)として販売、配布されているので、その最初の攻撃ベクトルはさまざまです。しかし、悪名高いダウンローダーである SmokeLoader を、この脅威が展開手段として利用していることがここ数週間でわかってきています。Arkei と SmokeLoader のいずれも、同じセキュリティ侵害インジケータ(IOC)と、このようなマルウェアの悪意ある機能を実行する既知の悪意ある URL を使用することで特定されています。

一般的に、インフォスティーラとバンキング型トロイの木馬は、SmokeLoader のようなマルウェアダウンローダーを使用して被害者のデバイスに侵入します。多くの場合、この種のマルウェアは、フィッシングウェブサイトや偽造したダウンロードページをホスティングに多用し、一見安全に見えるソフトウェアを提供します。このようなソフトウェアは、クラックされた有料アプリケーションや偽装の可能性が高いダウンロードです。これにより、悪意のあるコンテンツが受け入れられるようにしています。

コンポーネント

実行されている Arkei によって、悪意のある URL に対していくつかの HTTP ウェブ要求の発行が試みられます。このような GET HTTP 要求は、合法である既知のコンポーネントをダウンロードするように設計されています。悪意のある機能を実現するために、このようなコンポーネントがマルウェアによって使用されます。

このコンポーネントをダウンロードした Arkei によって以下のダイナミックリンクライブラリ(DLL)が %\ProgramData\% ディレクトリに保存され、Arkei の実行プロセス全体を通じて使用されるようになります。

名前 |

説明 |

sqlite3.dll |

SQLite データベース管理 DLL |

freebl3.dll |

Mozilla 向け Freebl ネットワークセキュリティサービスライブラリ |

mozglue.dll |

Mozilla 向けブラウザーライブラリ |

nss3.dll |

Mozilla Firefox 向けネットワークシステムサービスライブラリ |

softokn3.dll |

Mozilla 向けネットワークセキュリティサービスの一部 |

msvcp140.dll |

Visual Studio 2015 の Visual C++ 向け構成ファイル |

vcruntime140.dll |

Visual Studio(Visual C++)のランタイムライブラリ |

設定

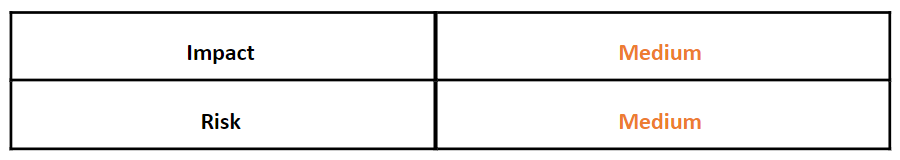

自身のコンポーネントを取得した Arkei によって、図 1 のように、悪意のある同じ URL に対して最後の GET 要求が発行され、Arkei の設定ファイルが取得されます。このファイルは、Base64 エンコードされた小型の .PHP ファイルです。

この設定ファイルのデータが Arkei によって解釈され、そこで何が有効になっているかに応じて、悪意のあるさまざまな活動が実行されます。この方法によって、このマルウェアには高い柔軟性が得られます。脅威アクターは、脅威の機能の拡大や、窃取する特定の情報への活動集中ができるようになります。たとえば、設定ファイルで有効になっている項目に応じて、どのアプリケーションから自動的にデータを抜き出すかがマルウェアによって判断されます。

図 1 :Arkei の設定に対する要求

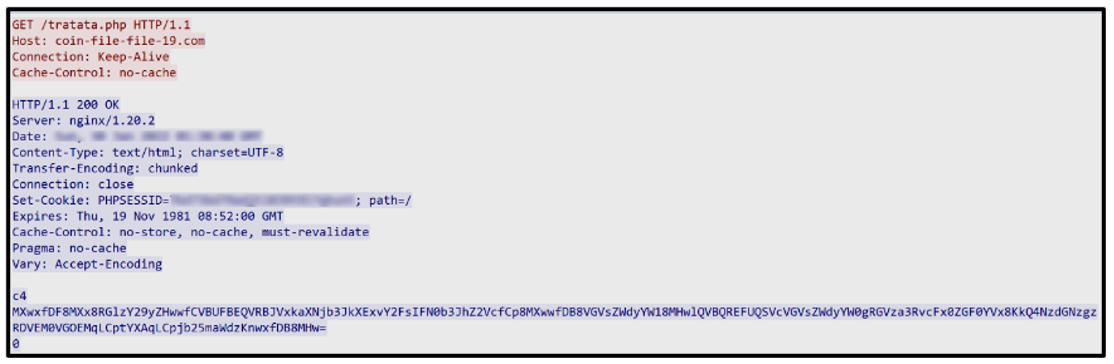

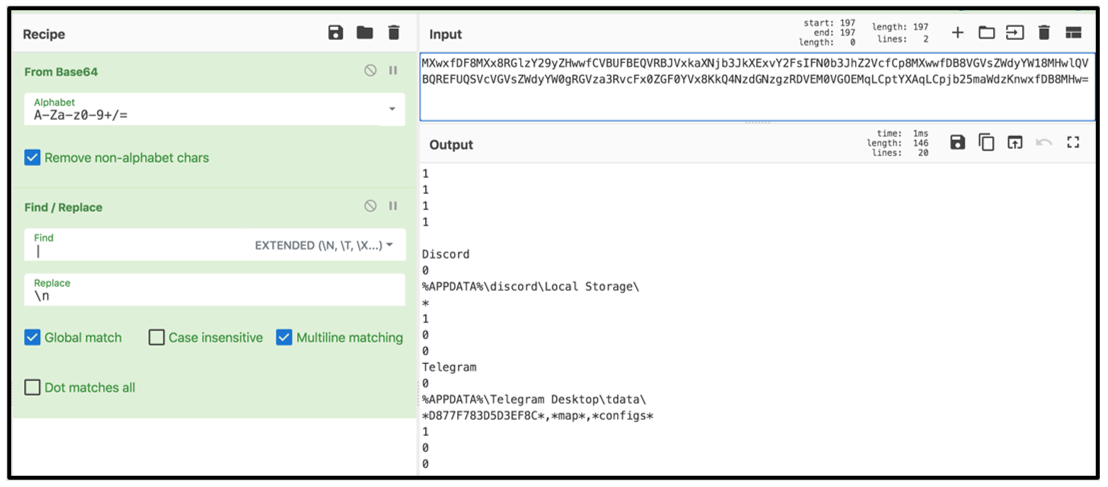

CyberChef ツールを使用して、設定ファイルに記述されているデータが図 2 のように難読化解除されます。

図 2 :Arkei 設定の CyberChef 出力

アンチエミュレーションと地域チェック

Arkei によって、デバイスが存在する地域とコンピューター名がチェックされます。このマルウェアがコンピューター名 "HAL9TH" で実行されると、その攻撃チェーンが終了します。このコンピューター名は Windows Defender Emulator に割り当てられる名前です。エミュレート環境でマルウェアが実行されないように、マルウェア自身によってこのコンピューター名をチェックする技法が使用されています。

以下のいずれかの地域でマルウェアが実行されている場合も、マルウェアの実行が終了します。

- ロシア語(ロシア)

- ウズベク語(ラテン文字、ウズベキスタン)

- アゼルバイジャン語(キリル文字、アゼルバイジャン)

- カザフ語(カザフスタン)

- ベラルーシ語(ベラルーシ)

標的になるブラウザー

Arkei が最初に窃取しようとする情報として、被害者のインターネットブラウザーに関する情報があります。Arkei は、Google Chrome™ や Firefox などの広く普及している多くのブラウザーから抜き取るデータを収集する前に、このようなブラウザーを検索して探し出します。

主に次のアプリケーションが標的とされます。

標的になるブラウザー |

||

Google Chrome |

Chromium |

Microsoft Edge |

Kometa |

Amigo |

Torch |

Orbitum |

Comodo Dragon |

Nichrome |

Maxthon5 |

Sputnik |

Epic Privacy Browsers 新バージョン |

Vivaldi |

CocCoc |

Uran |

QIP Surf |

CentBrowser |

Elements |

TorBro |

CryptoTab |

Brave |

Opera |

OperaGX |

OperaNeon |

FireFox |

SlimBrowser |

PaleMoon |

Waterfox |

Cyberfox |

BlackHawk |

IceCat |

KMeleon |

Thunderbird |

グラバー

Arkei は "グラバー" と呼ばれる内部機能を使用して、インターネットブラウザーから価値のある情報を探し出します。情報の保存方法はブラウザーごとに異なるので、Arkei では、被害者のデバイスの中で窃取するデータを探す固有の場所が認識されています。

各種の情報を以下のファイル名でテキストファイルに保存する機能が設定ファイルで有効になっていれば、まずこの機能が実行されます。

名前 |

説明 |

Cookies.txt |

ブラウザーのクッキー |

Autofill.txt |

自動補完機能で保存されている情報 |

History.txt |

インターネットブラウザーの履歴 |

CC.txt |

保存されているクレジットカード情報 |

Downloads.txt |

インターネットのダウンロード先パス |

Passwords.txt |

保存されているパスワード |

ブラウザーの拡張機能

Arkei で注目すべき機能として、Google Chrome ブラウザーの拡張機能からデータを窃取する機能があります。Chrome では、その拡張機能ごとに "拡張機能 ID" が割り当てられています。このマルウェアでは、この情報を使用して、ブラウザーに保存されているデータが取得されます。

多くの場合、この拡張機能 ID は以下のフォルダに保存されます。

- %AppData%\Local\Google\Chrome\User Data\Default\Local Extension Settings

- %AppData%\Local\Google\Chrome\User Data\Default\Sync Extension Settings

- %AppData%\Local\Google\Chrome\User Data\Default\IndexedDB\Domain Name.indexeddb.leveldb

Arkei によって、この拡張機能のフォルダに存在するあらゆるファイルの収集が試みられます。このマルウェアは膨大な数のウォレットと暗号サービスを標的にすることから、暗号通貨保有者にとっては大きな脅威となります。

しかし、Arkei の目的は暗号通貨の窃取だけではありません。2 要素認証(2FA)と多要素認証(MFA)およびパスワード管理に関連する Chrome ベースのブラウザー拡張機能も Arkei の標的になっていると思われるので、企業環境と個人環境の両方で大きなリスクとなります。この情報を使用して攻撃者が何をたくらんでいるかはっきりわかっていませんが、2FA アクセスに使用しているデバイス(携帯電話など)が、攻撃者によって制御されるデバイスに変更されることが考えられます。

ブラウザーの拡張機能の一覧 - パスワードと認証

拡張機能の種類 |

拡張機能名 |

拡張機能 ID |

パスワードマネージャー |

Trezor |

Imjoifkgjagghnncjkhggdhalmcnfklk |

2FA |

Phantom |

bfnaelmomeimhlpmgjnjophhkkoljpa |

2FA |

Authenticator 2FA |

bhghomapcdpbohigoooaddinpkbai |

2FA |

Authy 2FA |

Gaedmjdfmmahhbjefcbgaolhhanlaolb |

2FA |

EOS Authenticator |

oeljdldpnmdbchonielidgobddffflal |

2FA |

GAuth Authenticator |

Ilgcnhelpchnceeipipkaljkblbcpbl |

ブラウザーの拡張機能の一覧 - 暗号通貨ウォレット

拡張機能名 |

拡張機能 ID |

|

拡張機能名 |

拡張機能 ID |

TronLink |

ibnejdfjmmkpcnlpebklmnkoeoihofec |

|

Auro ウォレット |

cnmamaachppnkjgnildpdmkaakejnhae |

MetaMask |

nkbihfbeogaeaoehlefnkodbefgpgknn |

|

Polymesh ウォレット |

jojhfeoedkpkglbfimdfabpdfjaoolaf |

Binance Chain ウォレット |

fhbohimaelbohpjbbldcngcnapndodjp |

|

ICONex |

flpiciilemghbmfalicajoolhkkenfel |

Yoroi |

ffnbelfdoeiohenkjibnmadjiehjhajb |

|

Nabox ウォレット |

nknhiehlklippafakaeklbeglecifhad |

Nifty ウォレット |

jbdaocneiiinmjbjlgalhcelgbejmnid |

|

KHC |

hcflpincpppdclinealmandijcmnkbgn |

Math ウォレット |

afbcbjpbpfadlkmhmclhkeeodmamcflc |

|

Temple |

ookjlbkiijinhpmnjffcofjonbfbgaoc |

Coinbase ウォレット |

hnfanknocfeofbddgcijnmhnfnkdnaad |

|

TezBox |

mnfifefkajgofkcjkemidiaecocnkjeh |

Guarda |

hpglfhgfnhbgpjdenjgmdgoeiappafln |

|

Cyano ウォレット |

dkdedlpgdmmkkfjabffeganieamfklkm |

EQUA ウォレット |

blnieiiffboillknjnepogjhkgnoapac |

|

Byone |

nlgbhdfgdhgbiamfdfmbikcdghidoadd |

Jaxx Liberty |

cjelfplplebdjjenllpjcblmjkfcffne |

|

OneKey |

infeboajgfhgbjpjbeppbkgnabfdkdaf |

BitApp ウォレット |

fihkakfobkmkjojpchpfgcmhfjnmnfpi |

|

LeafWallet |

cihmoadaighcejopammfbmddcmdekcje |

iWallet |

kncchdigobghenbbaddojjnnaogfppfj |

|

DAppPlay |

lodccjjbdhfakaekdiahmedfbieldgik |

Wombat |

amkmjjmmflddogmhpjloimipbofnfjih |

|

BitClip |

ijmpgkjfkbfhoebgogflfebnmejmfbml |

MEW CX |

nlbmnnijcnlegkjjpcfjclmcfggfefdm |

|

Steem Keychain |

lkcjlnjfpbikmcmbachjpdbijejflpcm |

GuildWallet |

nanjmdknhkinifnkgdcggcfnhdaammmj |

|

Nash Extension |

onofpnbbkehpmmoabgpcpmigafmmnjhl |

Saturn ウォレット |

nkddgncdjgjfcddamfgcmfnlhccnimig |

|

Hycon Lite Client |

bcopgchhojmggmffilplmbdicgaihlkp |

Ronin ウォレット |

fnjhmkhhmkbjkkabndcnnogagogbneec |

|

ZilPay |

klnaejjgbibmhlephnhpmaofohgkpgkd |

NeoLine |

cphhlgmgameodnhkjdmkpanlelnlohao |

|

Coin98 ウォレット |

aeachknmefphepccionboohckonoeemg |

Clover ウォレット |

nhnkbkgjikgcigadomkphalanndcapjk |

|

Terra Station |

aiifbnbfobpmeekipheeijimdpnlpgpp |

Liquality ウォレット |

kpfopkelmapcoipemfendmdcghnegimn |

|

Keplr |

dmkamcknogkgcdfhhbddcghachkejeap |

Sollet |

fhmfendgdocmcbmfikdcogofphimnkno |

|

|

|

暗号ウォレット

Arkei の標的は、ブラウザーの拡張機能を通じた暗号通貨にとどまりません。デジタル通貨の保存にサードパーティのアプリケーションとサービスを使うことを好まない人々が多数います。したがって、先週のBlackBerry の Research and Intelligence Team によるブログで説明した BHuntの BlackJack コンポーネントの場合と同じようなルーチンが Arkei でも実行され、ローカルに保存されている特定の暗号ウォレットが検索されます。

さまざまなフォルダの検索により、暗号通貨に関連する固有のファイルが探し出されます。この脅威によって "wallet,dat" のようなファイルが特定のフォルダで検索されます。"wallet,dat" は、さまざまな通貨で幅広く使用されているファイル名形式です。そのようなファイルが見つかると、その内容が SQL データベースに保存され、コマンドアンドコントロール(C2)サーバーに流出します。

Arkei は多くの暗号ウォレットを標的にすることができますが、調査したサンプルでは、以下の暗号ウォレットをねらって特化された機能が確認されています。

暗号ウォレット |

||

Exodus |

Atomic |

Bitcoin |

Binance |

JAXX |

ElectrumLTC |

Ethereum |

MultiDoge |

Coinomi |

Electron Cash |

|

|

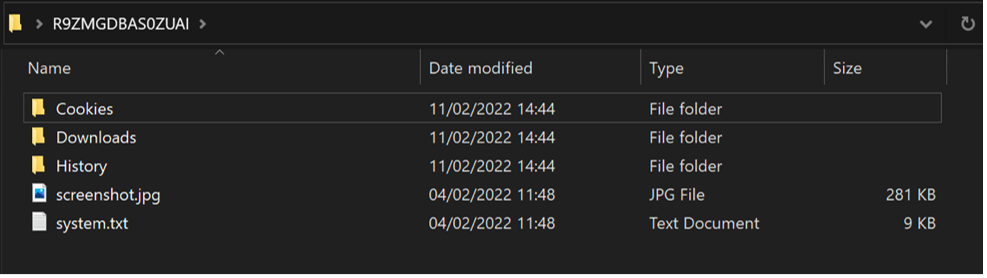

流出

被害者のコンピューターの中をくまなく探す作業を終えた Arkei によって、取得したすべてのデータのバンドルと C2 への持ち出しが試みられます。この情報は、多くの場合、図 3 のようにランダムな 12 個の文字と数字 [0-9A-Z] で構成された名前のフォルダに収集されます。

データを取得した Arkei によって、C2 に送信される前の情報のカタログが作成されます。このカタログ作成の過程で、被害デバイスのスクリーンショットも取得されます。また、そのデバイスのシステム情報が収集されて "system.txt" ファイルに保存されます。

図 3 :Arkei による流出ファイルの例

システム情報

system.txt ファイルには、被害者のデバイスに関する以下の情報が記録されています。

システム情報 |

|

IP アドレス |

ディスプレイの解像度 |

国 |

PC 名 |

作業パス |

ユーザー名 |

表示言語 |

ドメイン名 |

キーボードの言語 |

マシン ID |

ノートパソコンであるかどうか |

GUID |

プロセッサ |

OS |

搭載されている RAM |

ビデオカード |

データが流出する前に、インストールされているすべてのソフトウェアの一覧もこのテキストファイルに付加されます。これらのデータは Arkei から新たな C2 に送信され、Arkei が最初にアクセスした URL に流出します。

この手順と流出を目的どおりに完了した Arkei によってこのプロセスが終了し、Arkei 自身が削除されます。この処理は、デバイスからマルウェアを削除するクリーンアップ機能として実行されます。自身が標的になっていたことに被害者が気付くことはありません。

まとめ

Arkei は柔軟性と秘匿性を備えたインフォスティーラであり、個人と企業の両方のデバイスに影響を及ぼすことができます。MaaS として見た Arkei は、攻撃者が必要とする数々の機能をバンドルしているので、攻撃者はそのニーズに合わせて感染の戦術を変更できます。

設定ファイルを採用していることにより、被害者からどの情報を窃取するかを脅威アクターが正確に設定できます。また、Arkei は合法なファイルを使用して違法な機能を実行することから、従来のアンチマルウェア製品では検知が困難なマルウェアになっています。

暗号通貨を使用する人々と在宅勤務する人々の増加に伴い、個人の財務情報と企業データを個人のデバイスに保存することがこれまで以上に普通になりつつあります。これにより、脅威アクターにとって情報の窃取がきわめて見返りの多い活動になっています。したがって、今後も金銭的成果を追い求める脅威アクターの活動領域は広がっていくことが予想されます。

主な標的

- 商業サービスおよびプロフェッショナルサービス

- 耐久消費財および服飾

- 通信サービス

- 公共部門

- 保険

被害軽減のためのヒント

- クラックされたソフトウェアをダウンロードしない。また、不明なリンクや未検証のリンクからもソフトウェアをダウンロードしない。

- 勤務先のログイン認証情報と個人のパスワードをブラウザーに保存しない。

- 別々のデバイス上での 2 要素認証を使用する。たとえば、携帯電話とタブレットに認証アプリケーションをインストールする。

YARA ルール

以下の YARA ルールは、このブログで説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule Mal_Win32_Arkei_Stealer_2022 strings: condition: // Must have import // Must have the following sections in the following order //All noted strings |

セキュリティ侵害インジケーター(IOC)

C2 Addresses

SQL Library Addresses

Files Created on System

Files Modified on System

Registry Keys Modified

C2 Configurations (Base64 Encoded)

|

BlackBerry によるサポート

もし Arkei Infostealer のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。 BlackBerry のインシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。 弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp