目次 |

原文のブログはこちらからご覧頂けます。

脅威アクターは、しばしば政治的な混乱に乗じます。そして今年は、人々の感情を利用してウクライナ侵攻に乗じることが主要なテーマとなっています。その一例が、ウクライナの Computer Emergency Response Team (CERT-UA) によって公開された文書に挙げられています。この文書の中では、ウクライナのインフラを標的にしたバックドアである HeaderTip に関する調査結果が報告されています。

HeaderTip は、中国につながる Scarab という APT グループに関連していると考えられています。この脅威グループはこれまで米国やロシアを標的にしていましたが、HeaderTip は、ロシアによるウクライナ侵攻の後、ウクライナを標的にした Scarab による最初の攻撃として知られるようになりました。このバックドアは、中国につながっている攻撃者がウクライナ戦争を利用した最初の事例の 1 つです。

HeaderTip による攻撃は、ソーシャルエンジニアリングの観点から SunSeed などの他のマルウェアと同じアプローチを採用し、ウクライナ侵攻を利用して人々をフィッシング攻撃の被害に陥らせます。

HeaderTip バックドアの攻撃チェーン

このバックドア攻撃では、脅威アクターはファイルが添付されたフィッシングメールを送信します。メールの差出人はウクライナ国家警察となっています。ファイル内のメッセージには、ロシア軍による犯罪の動画を証拠として保存しておく必要があると記載されています。メールに含まれている EXE ファイルが起動されると、HeaderTip がバックグラウンドで密かにロードされます。

この攻撃戦略が利用しているのは、避難を余儀なくされたウクライナの人々にとって、また近隣諸国の人々にとって重要であると思われる、戦争関連の情報を発見・保存しておきたいという欲求です。Scarab などの脅威アクターは、この困難な状況を武器として利用することに、ためらう様子を見せていません。

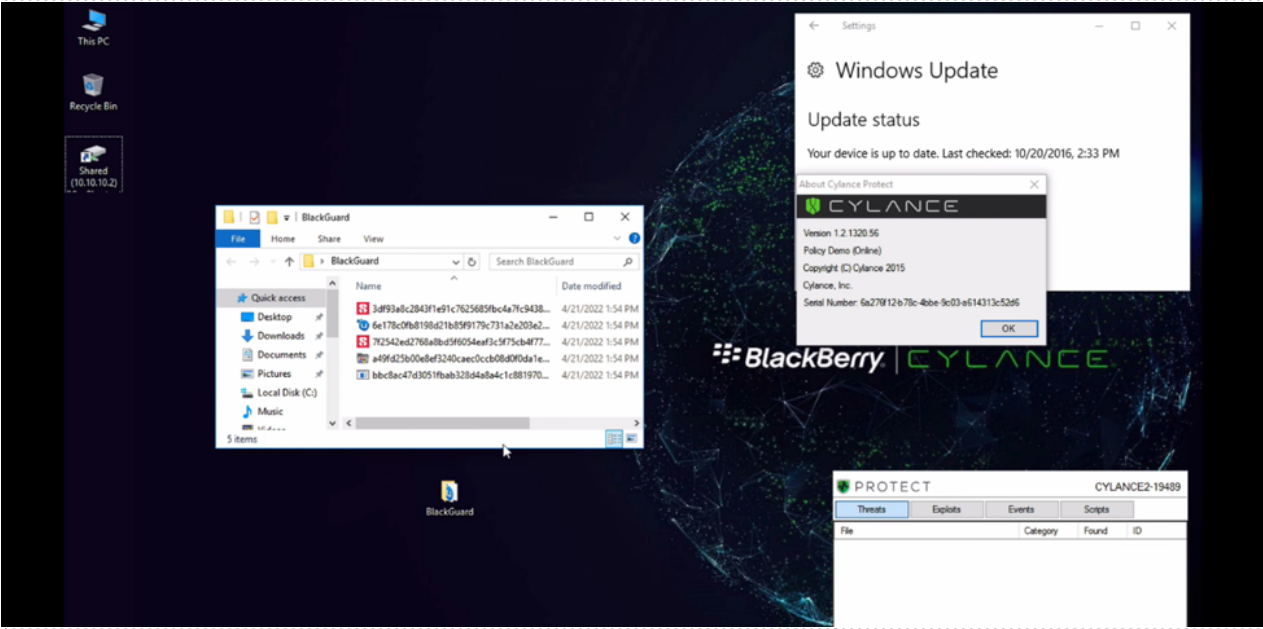

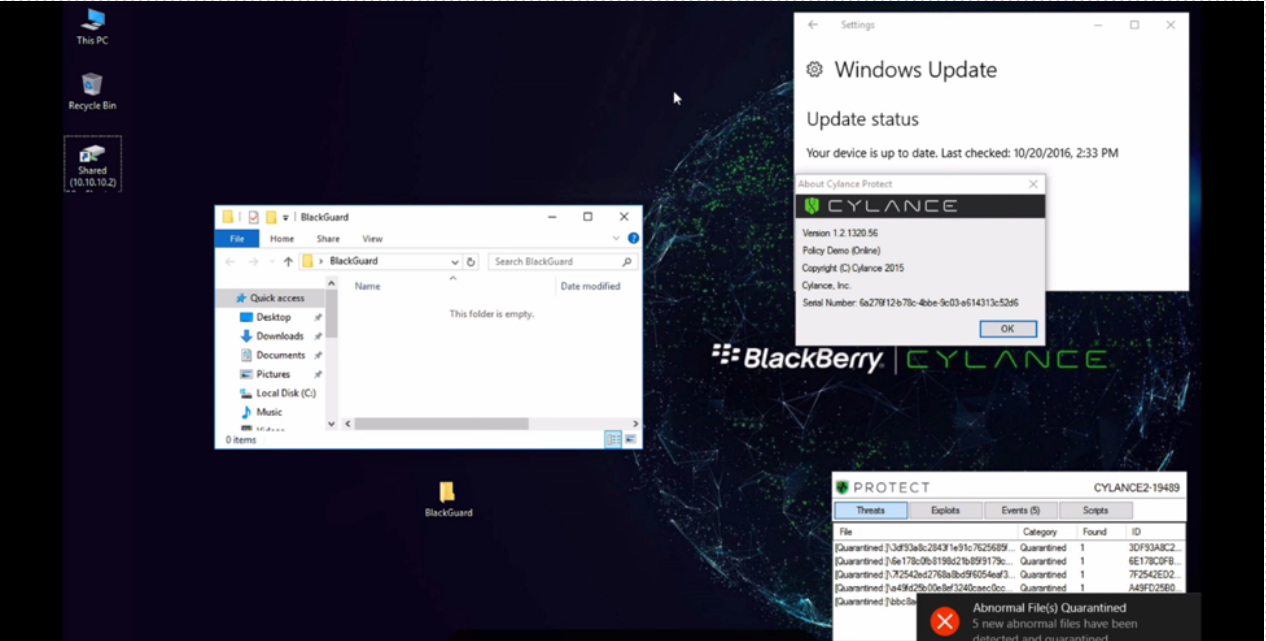

BlackBerry が HeaderTip 攻撃を未然に防御

以下の HeaderTip 攻撃に関するデモ動画を視聴し、BlackBerry が AI を活用したエンドポイント保護ソリューションである CylancePROTECT® を使用して HeaderTip 攻撃を未然に防御する様子をご確認ください。

HeaderTip の詳細については、当社のブログ記事「ウクライナ情勢につけ込む中国の攻撃者たちによる新たな HeaderTip バックドア」で解説しています。

BlackBerry がマルウェア攻撃を未然に防御

CylancePROTECT は、マルウェアの未然防御、アプリケーションやスクリプトの制御、メモリの保護、デバイスポリシーの適用を自動化します。この AI ベースのエンドポイント保護プラットフォーム(EPP)は、サイバー攻撃をブロックし、高度な攻撃に対処するためのコントロールを提供します。人間による介入、インターネット接続、シグネチャファイル、ヒューリスティックス、サンドボックスは必要ありません。

BlackBerry のインシデント対応チーム は、あらゆる業種のどのような規模の組織とも連携し、エンドポイントのセキュリティ体制を評価および強化し、ネットワークインフラストラクチャのセキュリティ、整合性、およびレジリエンスを積極的に維持するように支援します。

緊急のサポートが必要な場合は、電子メールでご連絡いただくか DLIR@blackberry.com、または当社の 問い合わせ フォームをご利用ください。

.png)