本ブログ記事は、2021年9月23日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

2021 年 7 月に初めて特定された BlackMatter は、RaaS(Ransomware-as-as-Service)分野に新たに登場したランサムウェアです。BlackMatter はさまざまな研究者から、先ごろ引退したロシアのランサムウェアギャング DarkSide の後を継ぐランサムウェアと呼ばれています。しかし、 BlackMatter の広報担当者は、DarkSide と BlackMatter のオペレーターは同じではないと断言しています。

BlackMatter は、大手医療テック企業と米国の農業協同組合に影響を及ぼしたサイバーセキュリティインシデントの背後に潜む犯人である可能性があり一時期話題になりました。

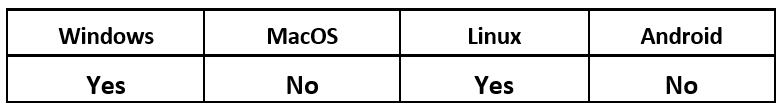

オペレーティングシステム

リスクと影響

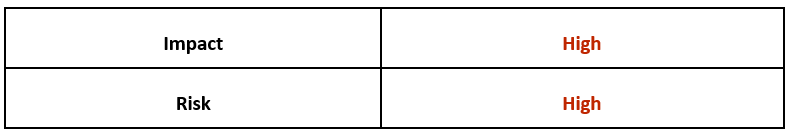

BlackMatter グループについて

BlackMatter はロシアの地下フォーラムに XSS やエクスプロイトなどの広告を出してアフィリエイトを募集してきました。その主張によると、BlackMatter は DarkSide、REvil、LockBit の「最も優れた」属性を併せ持っています。

これらの地下フォーラムは、2021 年 5 月に発生した Colonial Pipeline への身代金攻撃を受けてランサムウェアの広告を禁止したフォーラムですが、BlackMatter は「初期アクセスブローカー」向けに広告を展開することによって、この制限を回避していました。このようなブローカーは、企業のネットワークやマシンへのアクセスを手に入れた犯罪者グループです。

BlackMatter はその投稿で最大 10 万米ドルの支払いを申し出ています。また、英語圏の国にある企業ネットワークへのアクセスを求めていると述べており、ホスト数 500~1,500、収益 1 億ドル以上の企業を標的としています。

BlackMatter の Web サイトには、BlackMatter グループとその動機についての情報さえも掲載されています。この RaaS プロバイダーが言うには、その目的は DarkSide と REvil の活動停止によって市場に残された隙間を埋めることにあります。BlackMatter グループの広告では、既存製品と競争する上でのそのマルウェアの強みを売り込んでいます。その目的はおそらく、最も成功したアフィリエイトを引きつけるためです。

BlackMatter はそのブログサイトに、攻撃から除外する部門を定義したルールのリストを掲載しており、これらの部門に犠牲者が出た場合は無料で複合を提供すると述べています。これはおそらく、2021 年に REvil、Conti、DarkSide がこれらの業界を標的にしたことで買った反感を避けようとしているためです。

DarkSide や REvil とは異なり、BlackMatter には特定の地域の被害者を暗号化しないようにするチェック機能はありません。BlackMatter はロシアのシステムも暗号化します。これにより、自身と他の脅威グループをさらに区別しようとしているのかもしれません。

図1:BlackMatter の「バージョン情報」の情報

技術的解析

7 月以降、すでに BlackMatter の複数のバージョンと更新が特定されています。バージョン 1.2、1.6、1.9、2.0 です。さらに Linux® 版の亜種も登場しています。

最近のサンプルに静的解析を実行したところ、ファイルは Windows® 32 ビット実行可能ファイルであり、コンパイルのスタンプは 2021 年 8 月 16 日であることが明らかになりました。このファイルには .rsrc セクションが含まれていますが、バイナリにリソースは含まれていません。代わりに、バイナリセクションにはエンコードされた設定情報が保存されています。調査したサンプルは BlackMatter 亜種のバージョン 2.0 です。

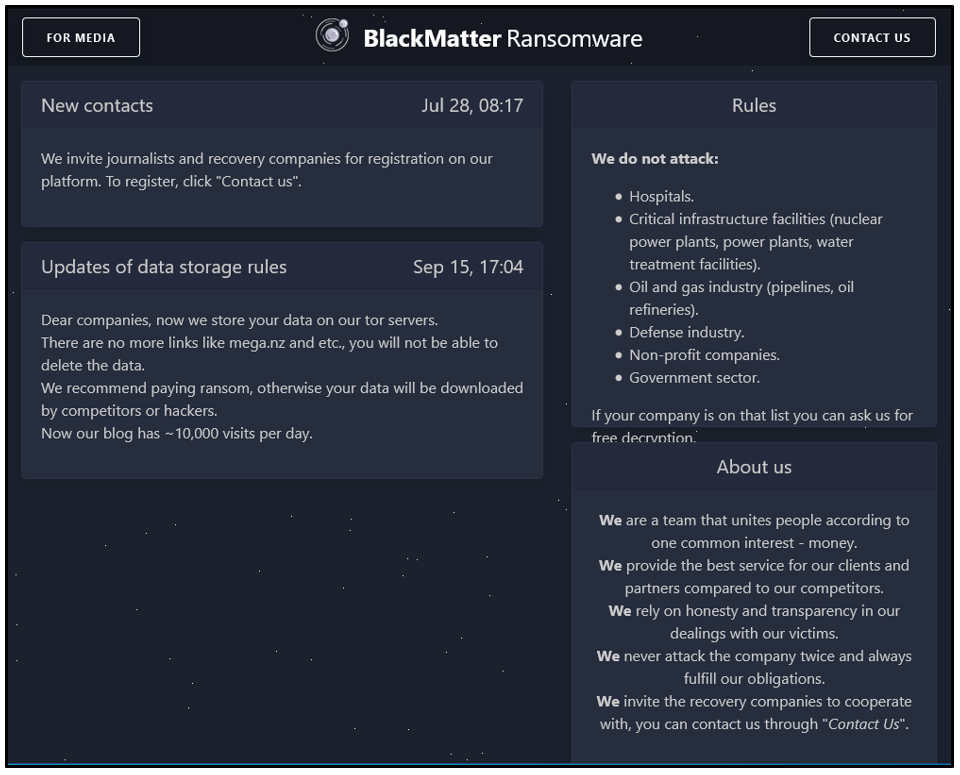

バイナリで使われているライブラリは 3 つだけで、インポートテーブルにアプリケーションプログラミングインターフェイス(API)の簡単なリストが記述されています。

図2:このファイルにインポートされたライブラリの静的解析

BlackMatter はさまざまな手法で検知を逃れ、リサーチャーを妨害します。たとえば、API と重要な文字列は難読化されており、実行可能ファイルが実行時に必要に応じて難読化を解除します。脅威アクターの間ではおなじみのアプローチですが、BlackMatter での実装方法は DarkSide で見つかった機能に非常によく似ています。

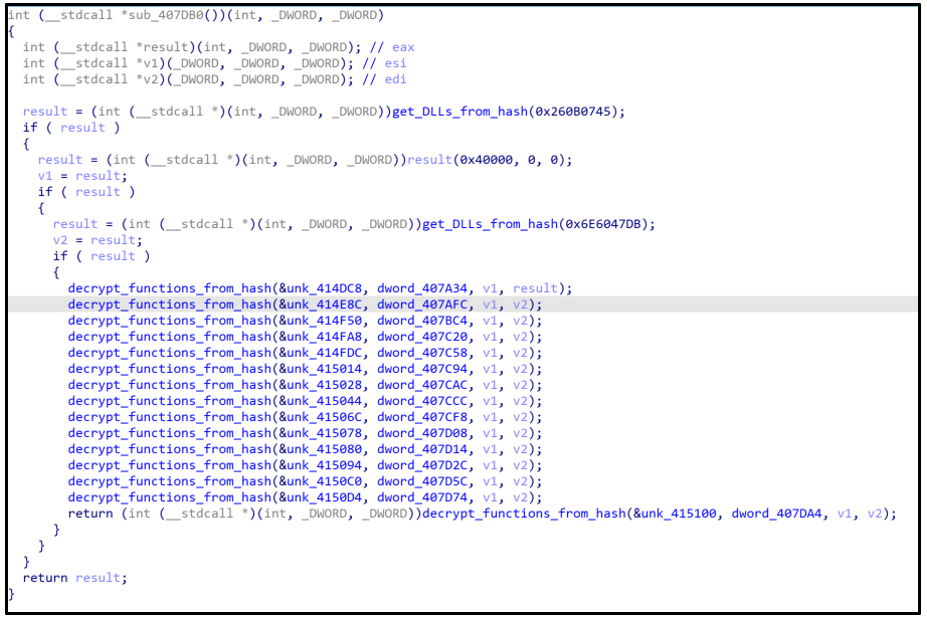

ファイルのエントリポイントの直後に、バイナリが実行時に必要な API のアドレスを解決します。次の図に示す関数が追加のライブラリと API を直接ロードします。

図3:API と関数を解決する関数

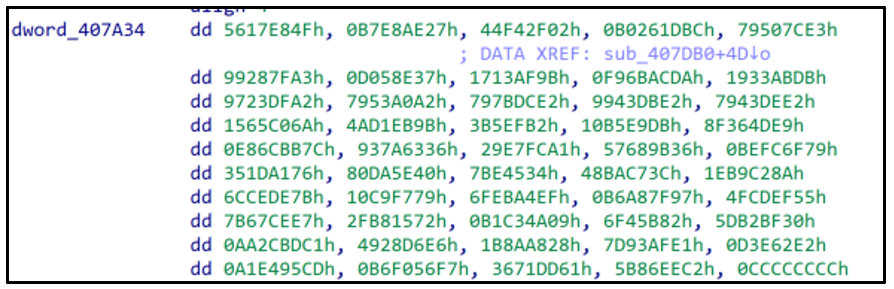

DWORD 値は各 API の暗号化ハッシュのブロックを指しており、末尾に 0xCCCCCCCC が続きます。各ハッシュは XOR 演算で複合されます。

図4:暗号化ハッシュのブロック

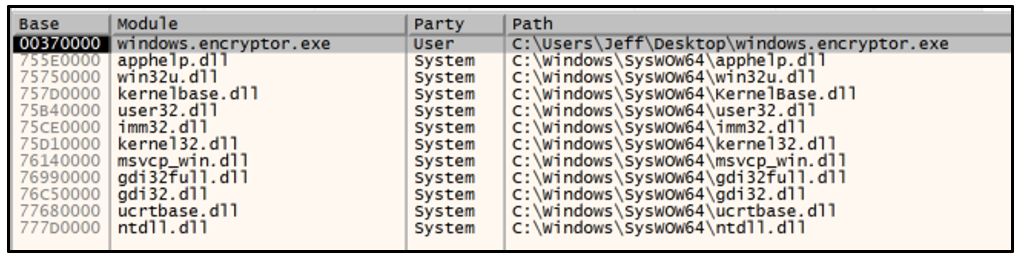

次の画像は、関数 sub_407DB0 の実行前にロードされるライブラリを示しています。

図5:関数の実行前にロードされる DLL

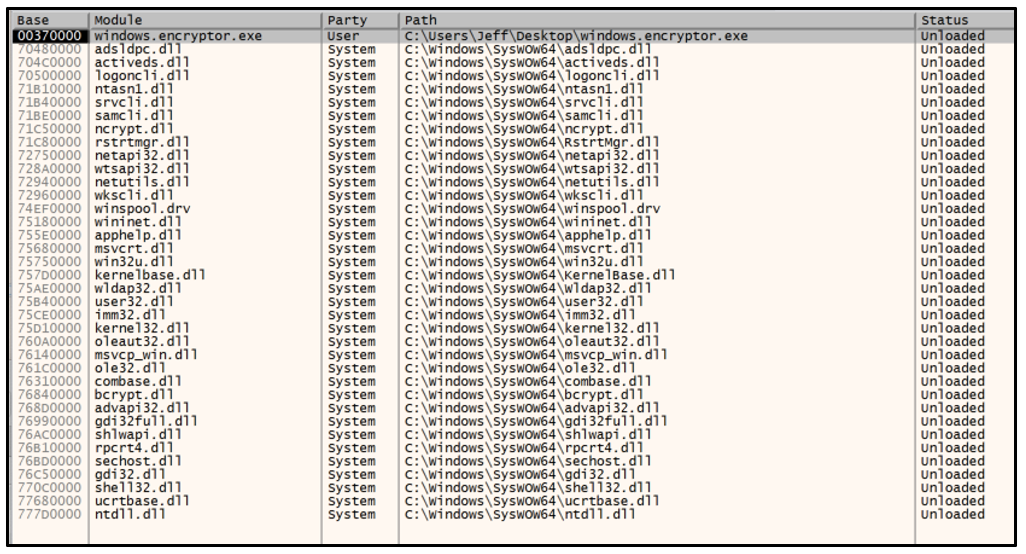

次の画像は、API を解決する関数の実行後にメモリにロードされる DLL を示しています。

図6:関数の実行後にロードされる DLL

さらに BlackMatter では、スレッドをデバッガから隠すアンチデバッグ手法も用いられているため、解析はさらに厄介です。デバッガ下で実行中に BlackMatter の解析を行うと、アプリケーションがクラッシュします。

バイナリは、実行時にコマンドライン引数を受け付けます。引数が指定されていない場合は、デフォルトで最初に現在のユーザーの権限を確認し、必要であれば特権の昇格とユーザーアカウント制御(UAC)の迂回を試みます。

このマルウェアはミューテックスを作成し、ランサムウェアの 1 つのインスタンスのみが実行されるようにします。ミューテックスの名前は、MachineGuid に関連するレジストリ値から生成されます。たとえば、「Global\21661c2e54b253e217f64acc8644f973」です。

実行可能ファイルはシャドウコピー関連の 3 つのサービス「vmicvss」「vmvss」「vss」を削除します。シャドウコピーを削除するのはランサムウェアでおなじみの手法です。被害者が簡単にはシステムを復元できなくなるからです。

BlackMatter は一般的な生産性関連プロセスを終了して影響力の強化を図ります。これらのプロセスを終了することで、重要なファイルがロックされなくなり、価値のあるファイルを暗号化できます。

このランサムウェアは、ファイルシステムの列挙と暗号化ルーチンの実行にマルチスレッドアプローチを採用しており、ファイルがすばやく確実にロックされるようにしています。ローカルファイルと接続デバイス上で見つかったファイルは暗号化されますが、重要なシステムファイルはスキップされます。

BlackMatter の暗号化ルーチンと DarkSide の暗号化ルーチンには類似点があり、Salsa20 アルゴリズムと RSA-1024 アルゴリズムのカスタム実装が使われています。各ファイルの先頭 1 メガバイトだけが暗号化されて、暗号化されたキーがファイルの末尾に追加されます。ファイルを一部しか暗号化しないので処理が大幅に高速化します。その結果、攻撃期間が短縮され、被害者が対応をとる時間はほとんど残りません。

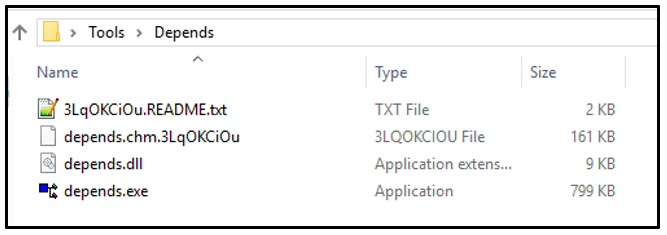

暗号化されたファイルには英数字文字列で構成される拡張子が付加されます。この文字列は攻撃ごとに異なります。以下に、暗号化されたファイル名の例を示します。

図7:拡張子「.3LqOKCiOu」が付加された、暗号化されたファイル

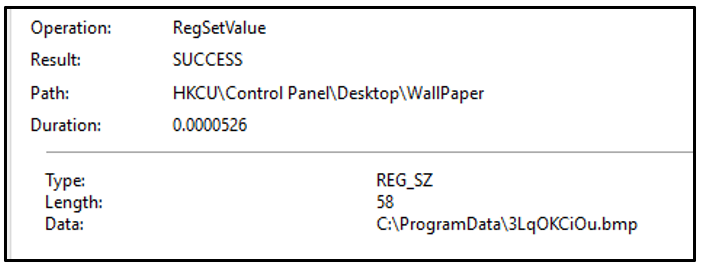

このランサムウェアは C:\ProgramData\ にビットマップ画像ファイルを投下し、レジストリを使ってこのファイルを被害者の背景画像に設定します。

図8:レジストリでの壁紙画像の定義 - 3LqOKCiOu.bmp

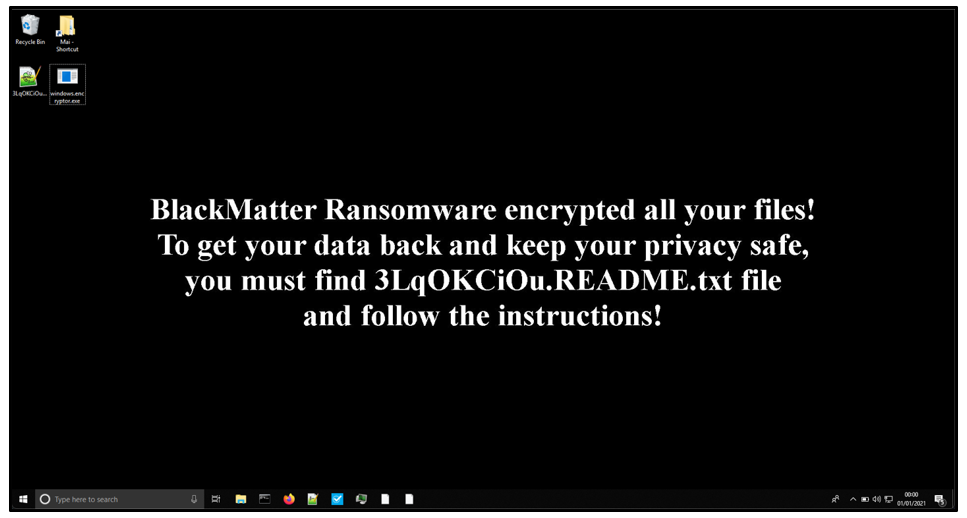

この壁紙により、ファイルが BlackMatter で暗号化されたことをユーザーに通知します。画像そのものは DarkSide で使われたものによく似ています。

図9:感染したエンドポイントのデスクトップの壁紙

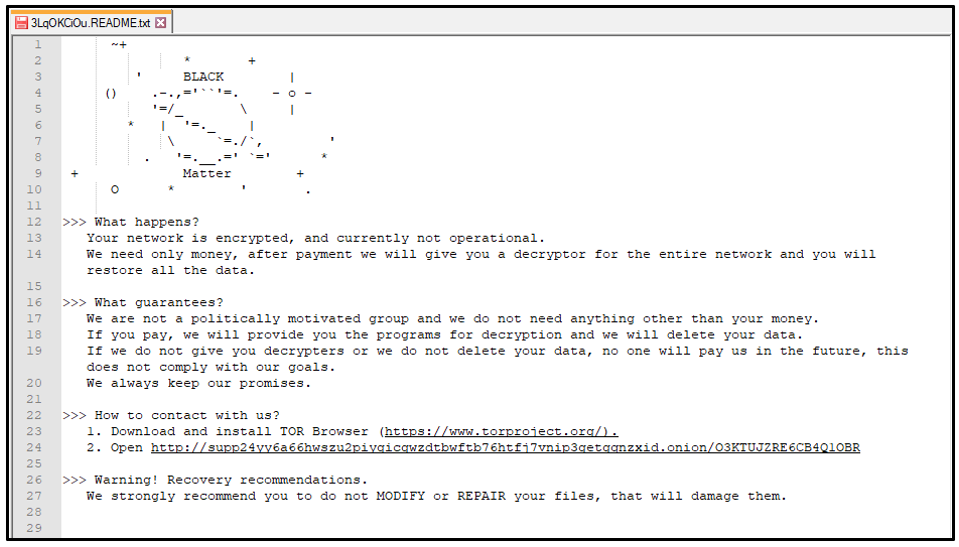

脅迫状は各ディレクトリにテキストファイルとしても投下されます。このテキストファイルには、暗号化されたファイルと同じ拡張子を使った名前が付けられ、末尾に README.txt が付加されます。たとえば、「3LqOKCiOu.README.txt」です。

図10:BlackMatter の脅迫状

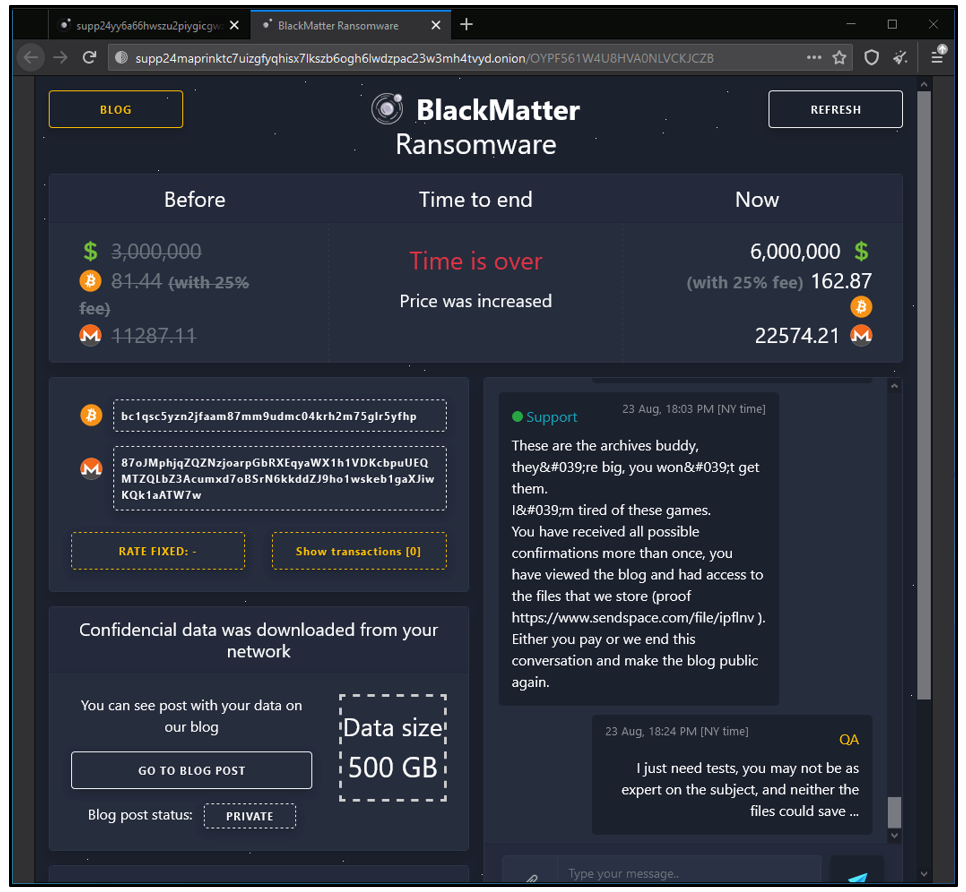

脅迫状には onion Web サイト(TOR 経由でアクセス可能なサイト)の URL が記載されており、被害者がネットワークのデクリプターを手に入れたい場合は、このサイトで支払いに応じることができます。

図11:BlackMatter の支払い用 Web サイト

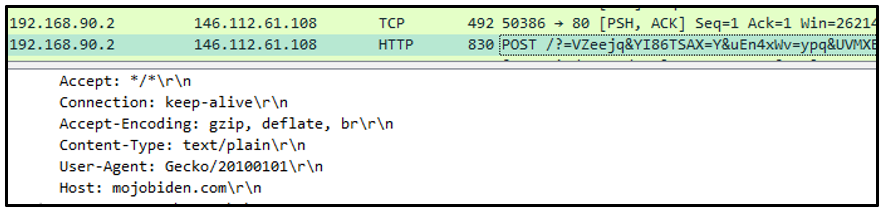

このマルウェアは被害者のマシンから情報を収集し、そのデータをエンコードされた POST リクエストでコマンドアンドコントロール(C2)サーバーに送信します。解析時に使用したサンプルは、http[s]://mojobiden[.]com および http[s]://nowautomation[.]com と通信していました。

図12:C2 に対する POST リクエスト

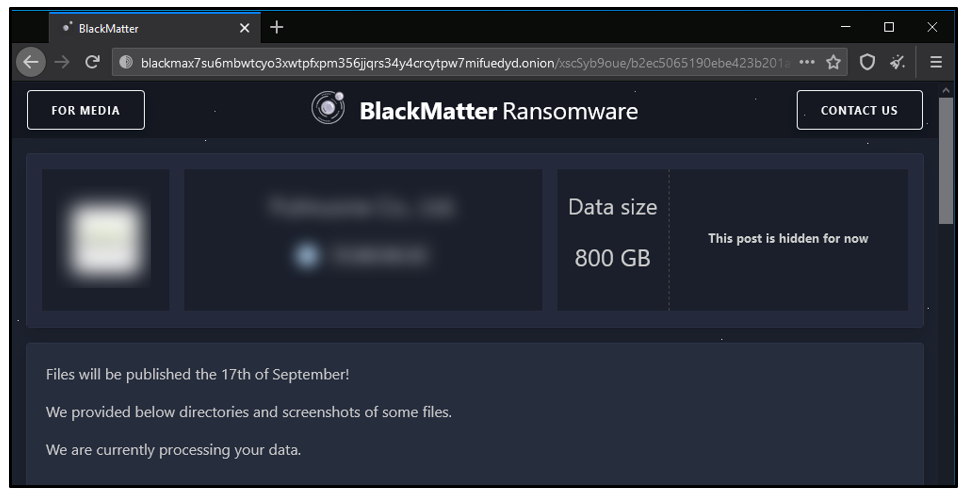

今日の大半の RaaS プロバイダーと同じように、BlackMatter も二重脅迫手法を用いています。リークサイトはダークネット上にあります。被害者が支払いを拒否すると、機密データを一般に公開すると脅しを受けます。

図13:BlackMatter のリークサイト

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

import "pe" rule Mal_Win_Ransom_BlackMatter { condition: |

セキュリティ侵害インジケーター(IOC)

投下されたファイル: ミューテックス: 停止されたサービス: 暗号化されたファイル: 脅迫状: CnC サーバー: 支払い用 URL: |

BlackBerry によるサポート

もし BlackMatter RaaS のような脅威にさらされているなら、BlackBerry にお任せください。現在 BlackBerry 製品を利用していなくても問題ありません。

BlackBerry の インシデント対応チーム は、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp