ファイルシステム操作

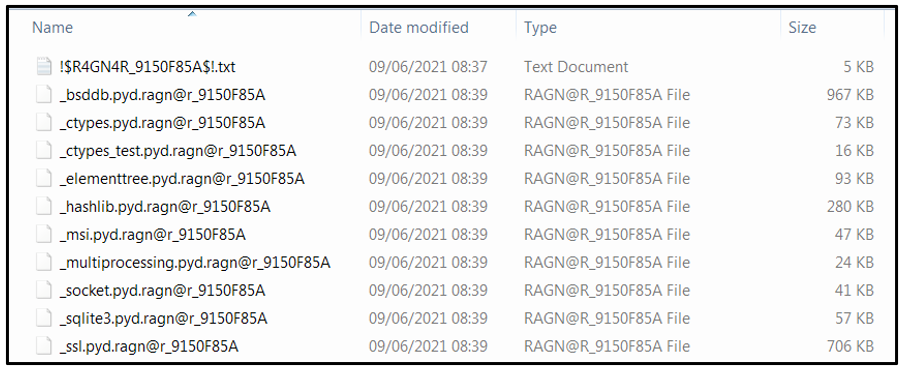

作成されるもの:

- !$R4GN4R__ [A-Z0-9]{8}$!.txt → 脅迫状ファイル

- 例:「!$R4GN4R_9150F85A$!.txt」

- .RAGN@R_ [A-Z0-9]{8} → 影響を受けるファイルに追加する拡張子

- 例:「.RAGN@R_9150F85A」

変更されるもの:

削除されるもの:

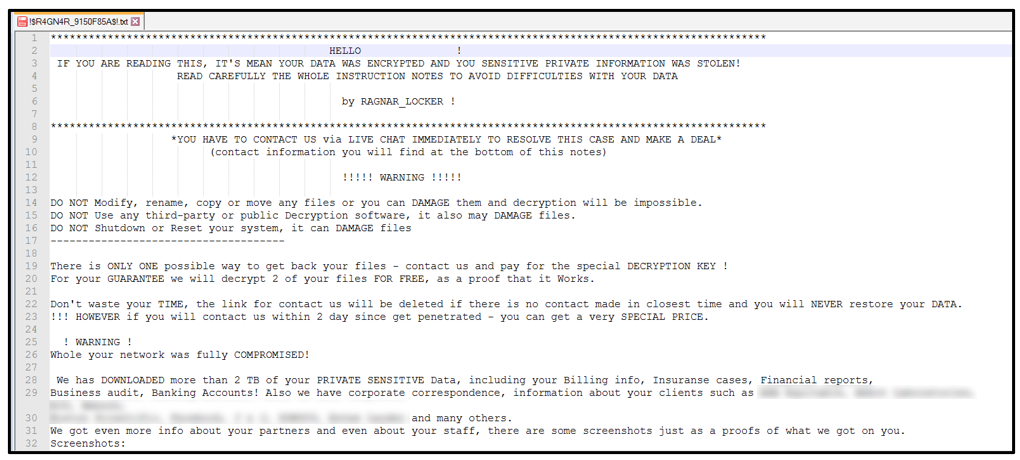

Ragnar Locker とのやり取りに使う URL

- hxxp[:]//p6o7m73ujalhgkiv[.]onion/?BatxqaHm8rKxIP16Z1xB

- hxxp[:]//rgngerzxui2kizq6h5ekefneizmn54n4bcjjthyvdir22orayuya5zad[.]onion/client/?bC2aAD71E2976da53FC1Efc3193c8FDeA0BAeF8A37883c9e05d3BFF82CCfE8Ee

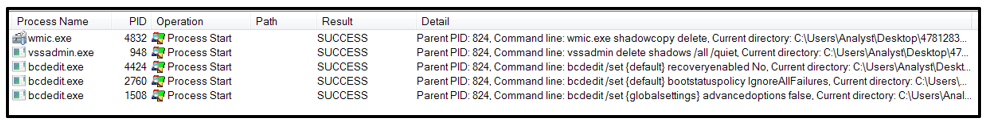

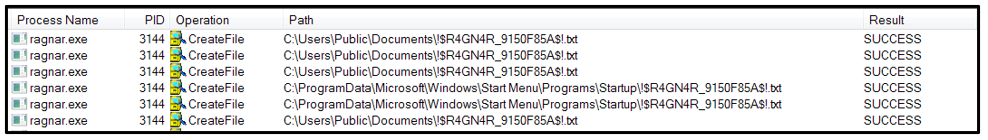

プロセス

作成されるもの:

- wmic SHADOWCOPY DELETE delete

- vssadmin Delete Shadows /All /Quiet

- bcdedit /set {default} recoveryenabled No

- cdedit /set {default} bootstatuspolicy ignoreAllFailures

- bcdedit /set {globalsettings} advancedoptions false

停止されるもの:

sql, mysql, veeam, oracle, ocssd, dbsnmp, synctime, agntsvc, isqlpussvc, xfssvccon, mydesktopservice, ocautoupds, encsvc, firefox, tbirdconfig, mydesktopqos, ocomm, dbeng50,sqbcoreservice, excel, infopath, msaccess, mspub, onenote, outlook, powerpnt, steam, thebat, thunderbird, visio, winword, wordpad, EduLink2SIMS, bengine, benetns, beserver, pvlsvr, beremote,VxLockdownServer, postgres, fdhost, WSSADMIN, wsstracing, OWSTIMER, dfssvc.exe, swc_service.exe, sophos, SAVAdminService, SavService.exe, Hyper-V

サービス

停止されるもの:

vss, sql, memtas, mepocs, sophos, veeam, backup, pulseway, logme, logmein, connectwise, splashtop, mysql, Dfs, vmms, vmcompute, Hyper-V

|