本ブログ記事は、2021年11月5日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

エグゼクティブサマリー

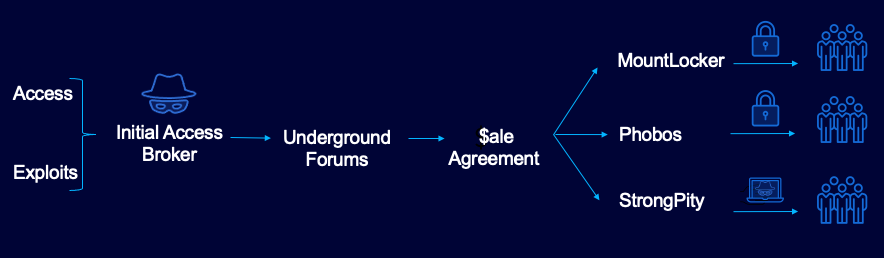

BlackBerry の Research & Intelligence Team は、3 つの異なる脅威グループ、すなわち MountLocker や Phobos といった金銭目的のランサムウェアを背後で操る存在と、StrongPity と呼ばれるスパイ関連の持続的標的型攻撃(APT)グループとの活動の間に、ある特殊なつながりがあることを発見しました。犯罪グループがリソースを共有しているというのは信じ難いことかもしれませんが、第 4 の存在がこれらのグループをつなげていることが判明しました。その存在とは、BlackBerry が Zebra2104 と名付け、初期アクセスブローカー(IAB)であると考えている脅威アクターです。

この記事では、こうした発見に至った経緯や、IAB とは何か、そして数々の手掛かりがどのようにつながり合っていくのかを説明します。それぞれの手掛かりを文脈に沿って見ていくことで、今回の発見の全体像をより適切に評価し、未来を見据えることが可能となります。

はじめに

BlackBerry が書籍「Finding Beacons in the Dark: A Guide to Cyber Threat Intelligence(暗闇に光るビーコンの見つけ方:サイバー脅威インテリジェンスのためのガイド)」の一環で調査を実施していたとき、ある興味深いドメインが見つかりました。ドメインの命名規則が過去の脅威ハンティングで見たものと類似していたのです。

この 1 つのドメインを調べていくと、複数のランサムウェア攻撃と 1 つの APT 用コマンドアンドコントロール(C2)へのつながりが判明し、さらに IAB のインフラストラクチャであると考えられる Zebra2104 の存在も明らかになりました。

通常、IAB はまず被害者のネットワークへの侵入経路を確保し、そのアクセス権をダークウェブの地下フォーラムで競売にかけ、最高入札者に売り渡します。その後、落札者はキャンペーンの目的に応じて、多くの場合はランサムウェアやその他の金銭目的のマルウェアを被害者の組織内に展開します。

今回の発見は、IAB のアトリビューションを理解する上で絶好の機会となるものでした。インテリジェンスを相関させることにより、異なる脅威グループがいかにして協力体制を構築し、悪質な目標をさらに高めていくためにリソースを共有しているかを、より正確に把握することができるためです。

ただ、重なり合う調査結果のそれぞれを掘り下げていく過程では、見えているのはそのような協力体制のわずか表面でしかないように感じられることがしばしばありました。この記事で言及した以外にも、はるかに多くの脅威グループが共謀していることは間違いありません。

第 1 回目となるこの記事では、この氷山の一角を明らかにします。より包括的な一連の調査結果については、いずれ近いうちに続報をまとめる予定です。

それでは、今回の調査結果をご紹介します。

きっかけは Cobalt Strike

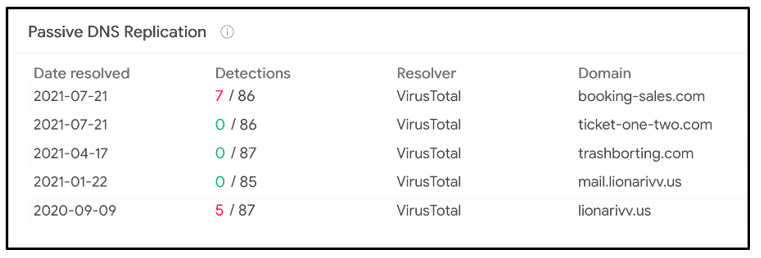

2021 年 4 月、BlackBerry は Cobalt Strike Beacon を提供しているドメイン trashborting[.]com を確認しました。同年 4 月と 8 月には、異なる構成データを持つ複数の Beacon がこのドメインに到達しようとしていたことも特定しています。

このうち、IP アドレス 87.120.37[.]120 から提供された Beacon の構成では、trashborting[.]com が C2 サーバーとして指定されていました。

IP アドレス |

国 |

組織 |

AS 番号 |

87.120.37.120 |

ブルガリア |

Neterra Ltd

|

AS34224

|

表 1:trashborting[.]com の IP アドレス

ドメイン trashborting[.]com は、過去にこの IP アドレスと、これに隣接する IP アドレス 87.120.37[.]119 へと解決されていました。

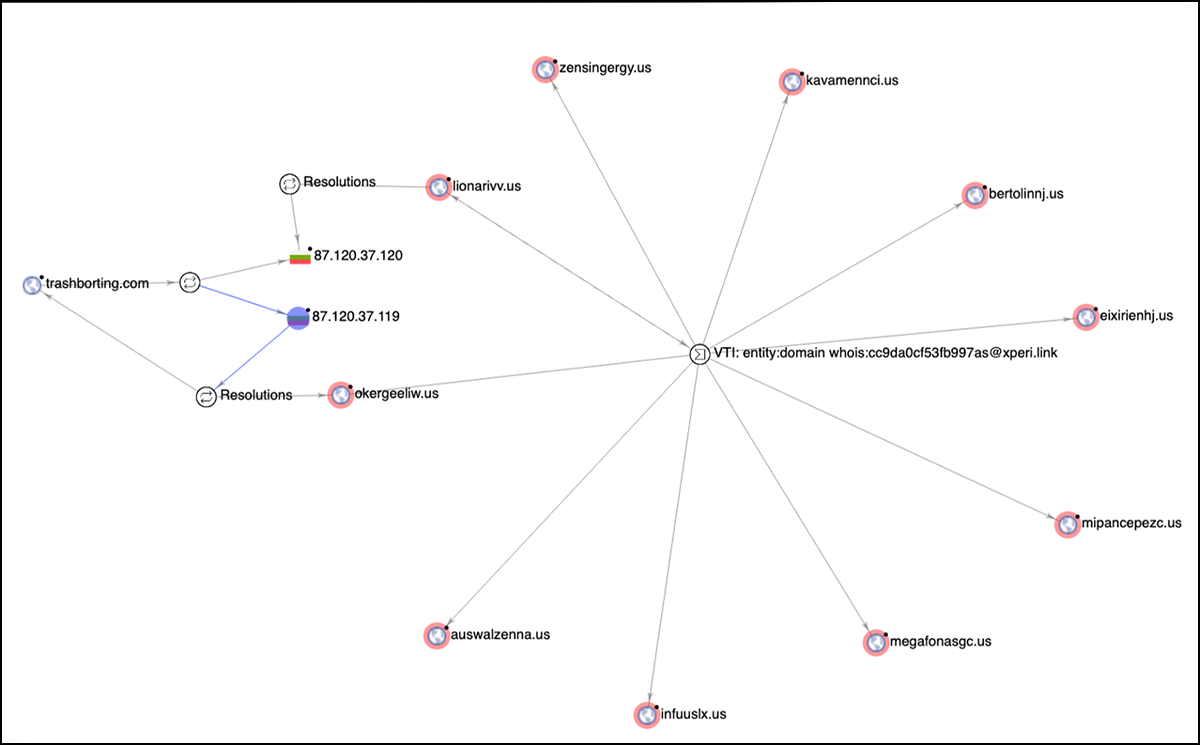

また、これらの IP アドレスは .us のトップレベルドメイン(TLD)を持つ以下のドメインをホストしていたこともあります。

- lionarivv[.]us

- okergeeliw[.]us

悪意のあるスパムインフラストラクチャの再発見

上記 2 つのドメインはそれぞれ、メールサーバーとそれに関連する MX レコードを持っていました。つまり、大量のメールを送信する機能を備えていたということです。これらのサーバーの WHOIS 情報を調べたところ、両ドメインとも 2020 年 9 月 12 日に georgesdesjardins285[at]xperi[.]link というメールアドレスを用いて登録されていることがわかりました。また、ドメイン登録者情報を詳しく調べると、同日にさらに 8 つの .us ドメインがこのメールアドレスを用いて登録されていました。

これらのドメインは、過去にMicrosoft 社のブログ「What tracking an attacker’s email infrastructure tells us about persistent cybercriminal operations(攻撃者のメールインフラストラクチャの追跡から見えてくる、持続的なサイバー犯罪活動の実態)」に登場しています。

Microsoft 365 Defender Threat Intelligence Team の調査により、これらのサーバーは Dridex などのさまざまなランサムウェアペイロードの展開につながるマルスパムを提供していたことがわかっています。今回、BlackBerry はこの調査結果の裏付けを取ることができました。

タイプ |

IOC |

ドメイン |

bertolinnj[.]us |

ドメイン |

eixirienhj[.]us |

ドメイン |

auswalzenna[.]us |

ドメイン |

megafonasgc[.]us |

ドメイン |

zensingergy[.]us |

ドメイン |

infuuslx[.]us |

ドメイン |

mipancepezc[.]us |

ドメイン |

kavamennci[.]us |

表 2:新たに確認された .us ドメイン

なお、これまでに述べた全ドメインの相互関係は以下の図 1 のとおりです。

図 1:マルスパムの分布

Dridex マルスパム

BlackBerry が着目したのは、kavamennci[.]us と zensingergy[.]us の 2 つのドメインです。これらは 2020 年 9 月、オーストラリアの不動産会社や州政府省庁が標的となったフィッシングキャンペーンに関与していました。このことは以下の証拠から明らかです。

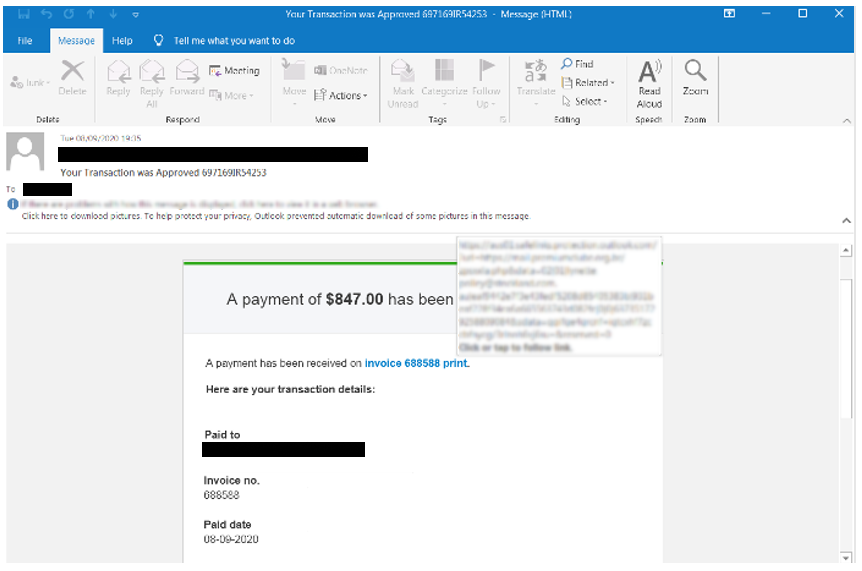

まず、1 つ目のスパムメールは kavamennci[.]us ドメインのアドレスから送信されていました。このメールはオーストラリア最大規模の不動産グループの従業員を標的としているようです。メールの件名は「Your Transaction was Approved 697169IR54253(取引が承認されました 697169IR54253)」となっており、中には「hxxps[:]//mail[.]premiumclube[.]org[.]br/zpsxxla.php」にデコードされるハイパーリンクが埋め込まれていました。

図 2:オーストラリア最大規模の不動産グループの従業員を標的としたフィッシングメール

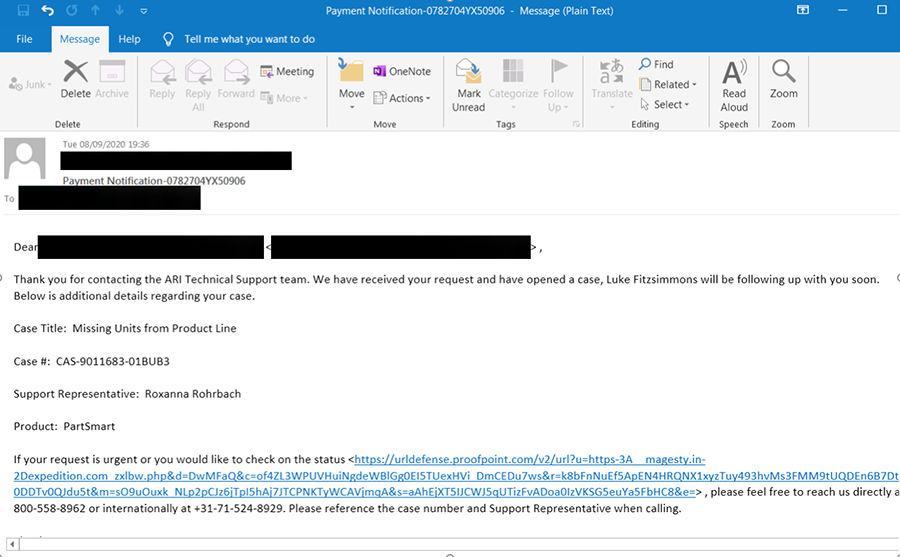

2 つ目のメールはオーストラリアの政府機関に宛てられ、件名は「Payment Notification-0782704YX50906(支払通知 - 0782704YX50906)」でした。

Figure 3 - Phishing email targeting an Australian Government Agency

このメールは zensingergy[.]us ドメインのアドレスから送信されており、先ほどとよく似たリンク「hxxps[:]//magesty[.]in-expedition[.]com/zxlbw.php」が埋め込まれていました。

そして、これらの悪意のある埋め込みリンクの末尾、つまり「zpsxxla.php」と「zxlbw.php」は、やはり Microsoft 社のブログに登場しています。同社は 2020 年 9 月の Dridex キャンペーンの一部としてこれらに言及し、次のように解説しています。

「これらの Dridex キャンペーンは、ホスティングのために Emotet のローダーと初期インフラストラクチャを利用していました。これにより、攻撃者が高度にモジュール化されたメールキャンペーンを実施し、侵害済みドメインへの複数の異なるリンクを用意することが可能となっています。これらのドメインは強力なサンドボックス回避機能を備えており、zxlbw.php、yymclv.php、zpsxxla.php、または app.php のいずれかの文字列で終わる一連の PHP ファイルを介して接続されていました。」

この事実は、オープンソースインテリジェンス(OSINT)と脅威ハンティングが持つ力を実証するものとして重要な意味を持ちます。当初 1 つのドメイン(trashborting[.]com)から開始した調査が、この先でさらに詳しく見ていく脅威も含めて、他の脅威アクターの解明に役立っているためです。Dridex はこの記事の対象外ですが、上記の調査結果が注目に値することは間違いありません。

インテリジェンスの深みを覗く

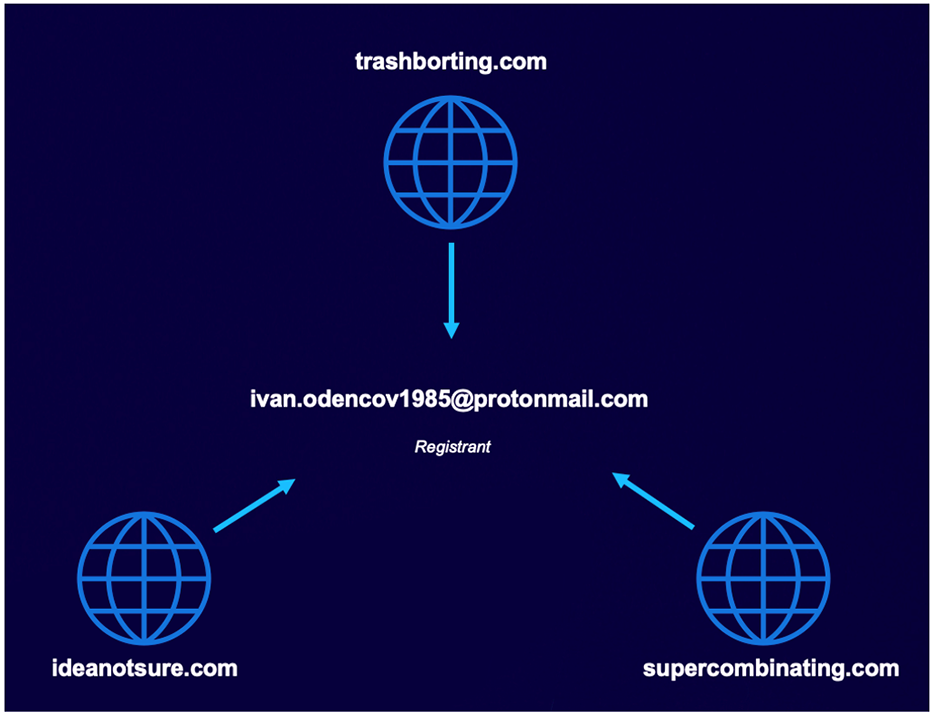

ドメイン trashborting[.]com に再び目を向けると、このドメインは ProtonMail のメールアドレス(ivan.odencov1985[at]protonmail[.]com)を用いて登録されており、以下に示すロシアの WHOIS 登録者情報を持っていました。

タイプ |

IOC |

登録機関 |

PDR Ltd. d/b/a PublicDomainRegistry.com |

ドメインステータス |

client delete prohibited(クライアント削除禁止) client update prohibited(クライアント更新禁止) client delete prohibited(クライアント削除禁止) client hold(クライアント保留) |

メールアドレス |

Ivan.odencov1985[at]protonmail[.]com (登録者、管理者、技術者) |

登録者 |

Ivan(登録者、管理者、技術者) |

組織 |

- |

住所 |

- |

市区町村 |

Moscow (登録者、管理者、技術者) |

州 |

Moscow (登録者、管理者、技術者) |

郵便番号 |

123066 (登録者、管理者、技術者) |

国 |

RU (登録者、管理者、技術者) |

電話番号 |

+7.993216690 (登録者、管理者、技術者) |

ネームサーバー |

ns1.entrydns.net ns2.entrydns.net ns3.entrydns.net ns4.entrydns.net |

表 3:trashborting[.]com の WHOIS 情報

このメールアドレスは、同じく 2020 年 7 月 17 日にさらに 2 つの姉妹ドメインを登録するためにも使用されていました。この両ドメインとも Cobalt Strike Beacon を提供していることが確認されています。

図 4:trashborting とその姉妹ドメイン

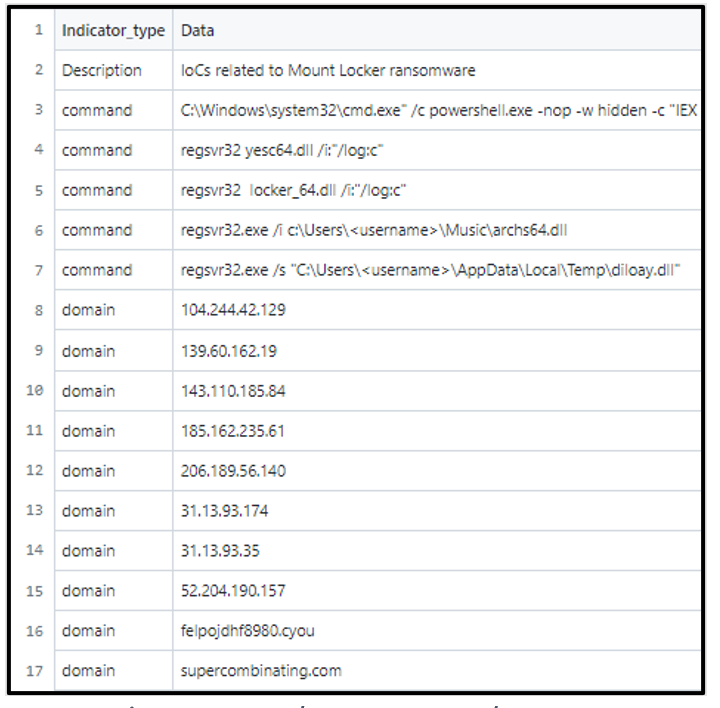

そして 2021 年 3 月には、Sophos 社が supercombinating[.]com を侵入の痕跡(IOC)として掲載していました。

図 5:Sophos 社による MountLocker の IOC

この MountLocker グループは RaaS(Ransomware-as-a-Service)モデルのサービスを提供する金銭目的の脅威グループであり、2020 年 7 月から活動しています。ランサムウェアオペレーターの最新動向に沿って、MountLocker は二重脅迫の戦術をとっています。つまり、マルウェアのオペレーターは被害者の機密文書やデータを暗号化する前にそれらを持ち出し、身代金を支払わなければ当該データをダークウェブに公開すると脅迫します。

この攻撃では通常、被害者のネットワーク内で MountLocker ランサムウェアを横展開して拡散するために Cobalt Strike Beacon が利用されます。今回の例では、これが supercombinating[.]com を介して行われていました。

Sophos 社の見解では、MountLocker グループは新興グループの AstroLocker と関係があるか、あるいは事実上 AstroLocker へと姿を変えたとされています。これは、グループが使用しているランサムウェアバイナリの 1 つが AstroLocker のサポートサイトにリンクされているためです。このグループは、過去の悪意のある活動で蓄積してきた悪評や負担を振り払おうとしているのかもしれません。

さらに詳しい情報については、MountLocker に関する BlackBerry のブログをご覧ください。この記事ではアフィリエイトの運営と二重脅迫の手口について解説しています。

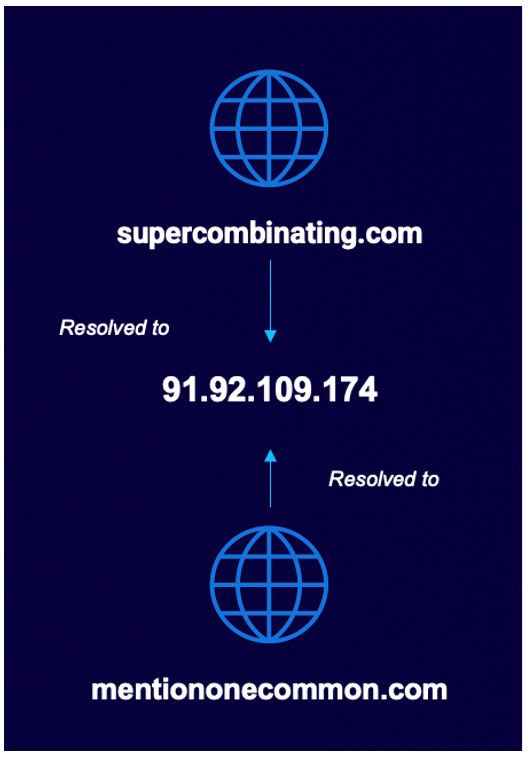

MountLocker の活動

ここで、supercombinating[.]com が IP アドレス 91.92.109[.]174 にも解決されていることに気がつきました。この IP アドレスは過去にドメイン mentiononecommon[.]com をホストしていたものです。以下の図に示すように、両ドメインは 2020 年 4 月から 11 月にかけてこの IP アドレスへと交互に解決されていました。

図 6:ドメインの解決

解決が交互に繰り返されている様子は、時系列で以下のとおり確認できます。

図 7:交互に繰り返される IP アドレスの解決

では、これは何を意味しており、mentiononecommon[.]com は全体の中でどのような役割を担っているのでしょうか ? この疑問に答えるためには、もう少し背景情報を集めて状況を明確化する必要があります。

OSINT をさらに活用した結果、mentiononecommon[.]com は StrongPity と呼ばれる APT グループに関連していることが判明しました。そのつながりを説明するにあたり、まずは StrongPity グループとは何者で、どのような活動で知られているのかを見ていきます。

StrongPity との遭遇

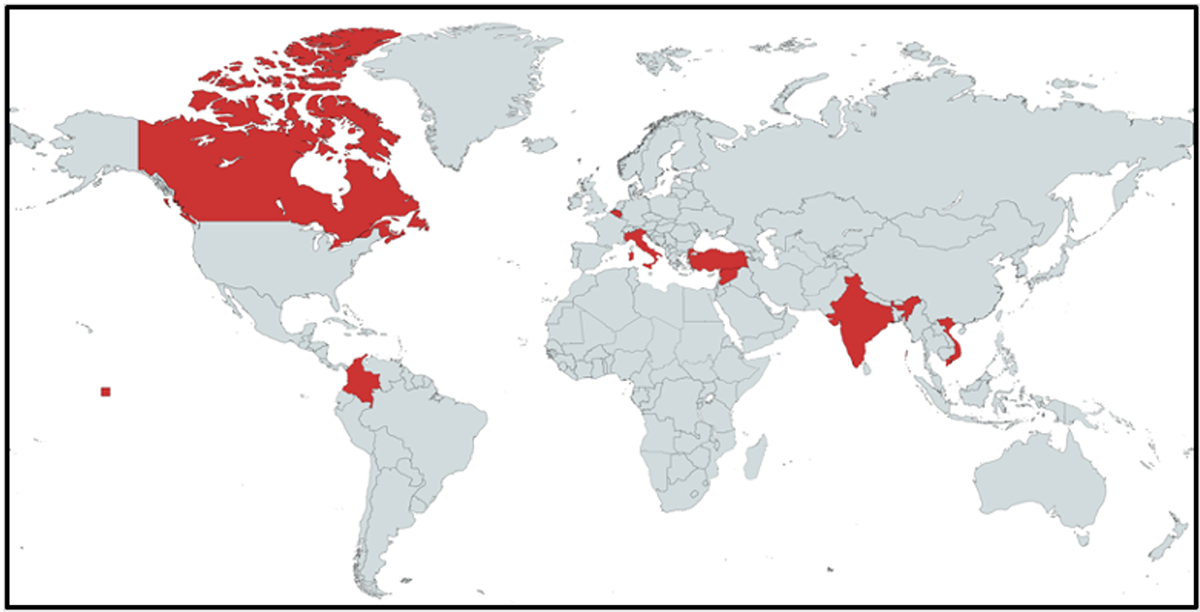

StrongPity(Microsoft 社による別名:Promethium)は、2012 年から活動している APT グループです。かつてこのグループはトルコの国家主導であるとされていましたが、確証は取れていません。

通常、その手口には水飲み場攻撃が採用され、よく使われるさまざまなユーティリティをトロイの木馬化したものが配信されます。攻撃を成功させるために偽のウェブサイトとリダイレクトが組み合わせて使用され、被害者が誤った安心感を抱くよう仕向けられています。これまでに WinRAR、 Internet Download Manager、CCleaner などのユーティリティが攻撃に悪用され、グループによるマルウェアの配信に利用されてきました。

図 8 に示すように、このグループの活動による被害者は複数の大陸にまたがっています。

図 8: StrongPity の標的国

そして 2020 年 6 月、Cisco 社の Talos Intelligence が mentiononecommon[.]com を StrongPity の C2 サーバーとして報告していました。また、このドメインは StrongPity 関連の 3 つのファイルを提供しており、その 1 つは前述の Internet Download Manager ユーティリティをトロイの木馬化したものでした。

SHA256 |

ファイル名 |

c936e01333e3260547a8c319d9cfc1811ba5793e182d0688db679ec2b30644c5 |

Installer.exe |

e843af007ac3f58e26d5427e537cdbddf33d118c79dfed831eee1ffcce474569 |

SecurityHost.exe |

8844d234d9e18e29f01ff8f64db70274c02953276a2cd1a1a05d07e7e1feb55c |

SecurityHost.exe |

表 4:mentiononecommon[.]com の StrongPity サンプル

さらに、mentiononecommon[.]com は timofei66[at]protonmail[.]com というメールアドレスを用いて登録されており、WHOIS 登録者情報がまたしてもロシアを指していました。

これは証拠としてはまったく不十分ですが、注目すべき共通点であることは確かです。

タイプ |

IOC |

WHOIS サーバー |

whois.namecheap.com |

登録機関 |

NameCheap, Inc. |

ドメインステータス |

clientTransferProhibited (クライアント移管禁止) |

メールアドレス |

Timofei66[at]protonmail[.]com (登録者、管理者、技術者) |

登録者 |

Timofei Solomin (登録者、管理者、技術者) |

組織 |

- |

住所 |

YU.gagarina, bld. 12/2, appt. 76 (登録者、管理者、技術者) |

市区町村 |

Ufa (登録者、管理者、技術者) |

州 |

Respublika Bashkortostan (登録者、管理者、技術者) |

郵便番号 |

49875 (登録者、管理者、技術者) |

国 |

RUSSIAN FEDERATION (登録者、管理者、技術者) |

電話番号 |

77347382066 (登録者、管理者、技術者) |

表 5:mentiononecommon[.]com の WHOIS 登録者情報

図 9:mentiononecommon[.]com による StrongPity バイナリの提供

この時点で、MountLocker と StrongPity が何らかの形で連携しているのではないかという疑いが生じていました。両者の動機に一致が見られないため、この見解には無理があるようにも思われました。しかし、それでもなおこの仮説を検証できないかと試みていると、さらに興味深い新事実に遭遇することになりました。

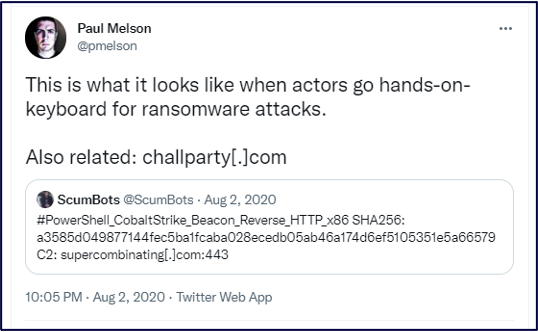

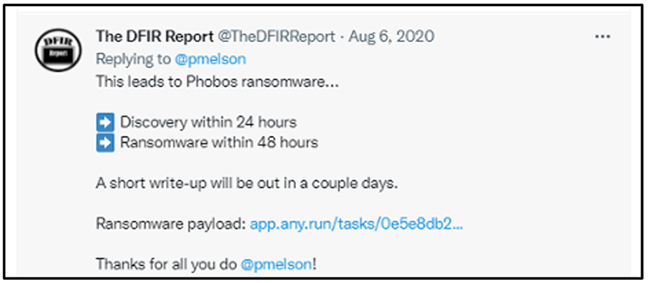

3 つのグループ — 他には ?

The DFIR Report の Twitter 投稿を通じて、supercombinating[.]com からさらなるランサムウェアが展開されていることがわかりました。しかし以前と異なり、それは MountLocker ではありませんでした。投稿にリンクされた Any.Run のサンドボックスレポートから、ここでは Phobos ランサムウェアが代わりに展開されていることが確認できました。

これにより、次々と疑問が生じてきます。MountLocker と Phobos には関係があったのでしょうか ? この 2 つの異なるランサムウェアグループは、同じインフラストラクチャを用いていたのでしょうか ? これは配信システムなのでしょうか ? これらすべてに、IAB の関与があったのでしょうか ?

図 11:The DFIR Report による Twitter 投稿(supercombinating[.]com 経由で Phobos を展開する Cobalt Strike に言及)

Phobos は 2019 年初頭に初めて確認されたランサムウェア亜種であり、Dharma ランサムウェアファミリーが基になっていると考えられています。いわば「大物」の組織を狙う他のランサムウェアオペレーターとは異なり、Phobos はさまざまな業界の中小規模の組織を狙っていることが確認されており、身代金の平均支払額は 2021 年 7 月時点で約 54,000 ドルとなっています。

ランサムウェアの作成者が Phobos という名前を選んだ理由は、これが古代ギリシャ神話に登場する恐怖の神の名前だからではないかと考えられます。被害者に与えたいであろう印象をこれほど直接的に示しているマルウェアグループは、そう多くありません。

謎の第 4 グループの出現

先の新情報はちょっとした難問でした。もし MountLocker がインフラストラクチャを所有しているなら、他のランサムウェアオペレーターがそれを用いて活動する可能性は低いと思われますが、過去にはそのようなことが起きていました。

2020 年 6 月、脅威アクターグループ Maze が窃取済みのファイルをリークサイトに掲載していました。しかし、リークサイトにアクセスしてみると、その窃取済みファイルは実際には脅威アクターグループ LockBit から提供されていました。Bleeping Computer が Maze に連絡を試み、Maze と LockBit の間に暗示される協力体制についての詳細情報を求めたときには、Maze グループは次のように答えていました。

「数日のうちに別のグループがこのニュースサイトに現れる予定です。我々は皆、この協力体制がアクターグループと企業の双方にとって有益な結果につながると考えています。また、このプラットフォームは企業のデータを掲載するためだけに使われるわけではありません。我々が持つ経験と知名度を活かし、有益かつ堅実な未来を築くためにも使われるのです。我々は他のグループを競合相手ではなくパートナーとして扱います。成功を収めるビジネスの裏には、常に組織に関する謎があるものです。」

ただ、今回調査したいくつかの事例では、Cobalt Strike による初期侵害後にさらなるランサムウェアが展開されるまでの間に遅れがあることが確認されています。このことから、問題のインフラストラクチャは StrongPity、MountLocker、Phobos のいずれでもなく第 4 のグループのものであり、これが上記 3 グループの活動を支援しているものと推察されます。その実現手段となるのは、初期アクセスを提供するか、あるいは IaaS(Infrastructure-as-a-Service)のサービスを提供するかのどちらかです。

すべての真相、IAB

IAB とは、多くの攻撃のキルチェーンにおける第 1 段階を担う存在です。つまり、エクスプロイトやフィッシングなどの手段で被害者のネットワークへの侵入経路を確保します。

図 12:IAB の運用ワークフロー

足場の確保(被害者のネットワークへの確実なバックドアの設置)に成功すると、IAB はそのアクセス権をダークウェブの地下フォーラムに商品として掲載し、買い手を求めて宣伝を出します。

アクセス権の価格はわずか 25 ドルから数千ドルまでと幅がありますが、通常、標的組織の年間収益が高いほどアクセス権の設定価格も高くなります。

販売契約が成立すると、ほとんどの場合は落札者が自らの必要に応じたマルウェアを展開します。これにはランサムウェアから情報窃取型マルウェア(インフォスティーラ)まで、あらゆる種類のマルウェアが含まれます。

今回調査してきた 3 つの脅威アクター、すなわち MountLocker、Phobos、StrongPity は、このような手段によってアクセス権を確保していたものと考えられます。

さらなる IAB インフラストラクチャの可能性

さらに調査を進めると、2 つの新たなドメインが見つかりました。これらは 2021 年 7 月 21 日に登録され、いずれも IP アドレス 87.120.37[.]120 へと解決されていました。

- ticket-one-two[.]com

- booking-sales[.]com

図 13:IP アドレスの解決

これは trashborting[.]com と lionarivv[.]us が解決されていた IP アドレスに他なりません。

図 14:87.120.37[.]120 の逆引き結果

この記事の執筆時点では ticket-one-two[.]com は使用されていませんが、一方の booking-sales[.]com は注目すべきある 1 つのファイルを提供していました。それは 13 KB と小さな Portable Executable(PE)ファイルで、解析の結果シェルコードローダーであることがわかりました。

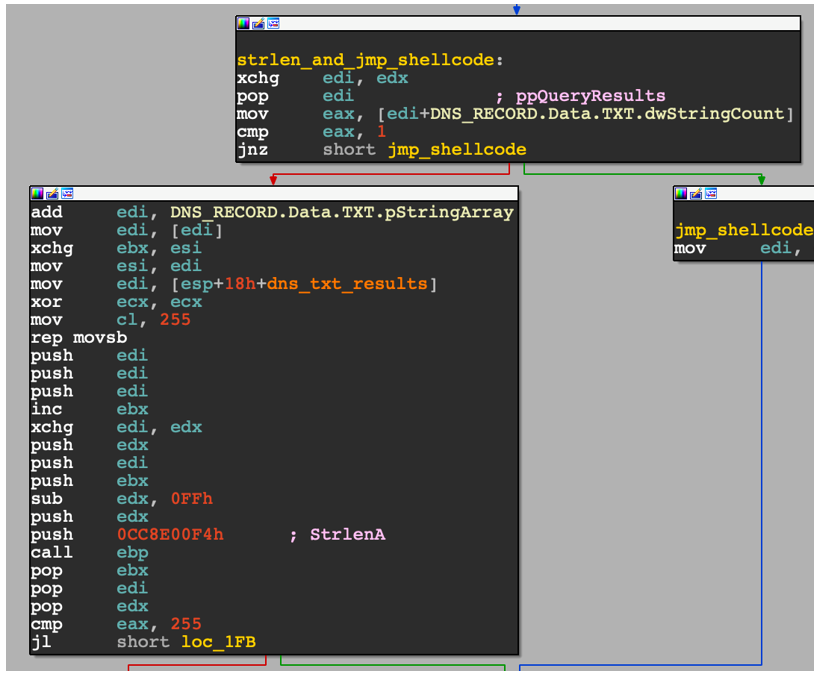

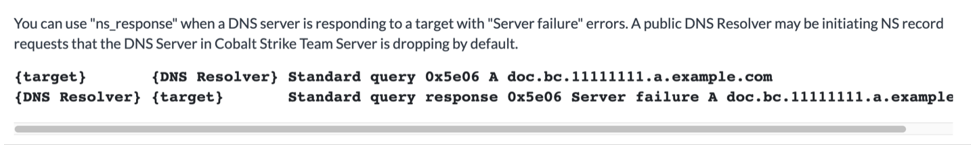

そして、このローダーは Cobalt Strike の DNS ステージャをシェルコードとしてロードしていることが判明しました。DNS ステージャとは、DNS の TXT レコードを介して Cobalt Strike Beacon をダウンロードするものです。

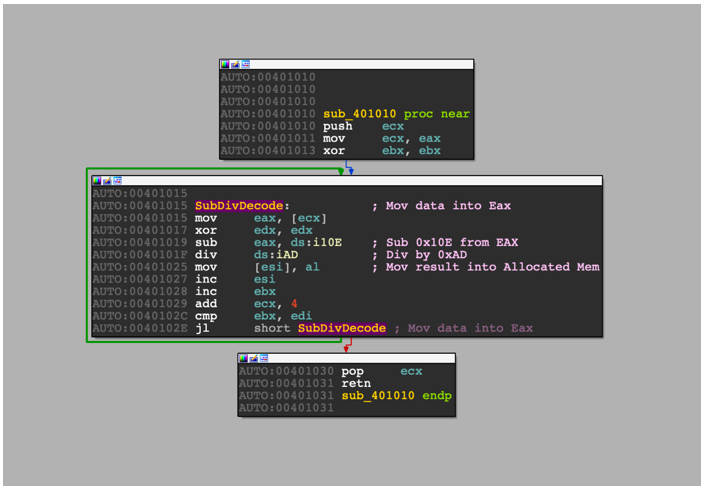

ローダーと DNS ステージャの詳細調査

このシェルコードローダーを正常に実行するためには、特定のコマンドライン引数を与える必要があります。その引数はハッシュ化され、値 0xB6E35C と照合されます。幸い、比較処理にパッチを適用することでこの照合は迂回できます。

続いて、ローダーは VirtualAlloc 関数によって読み出し・書き込み・実行(RWX)の権限を付与したメモリを割り当て、バイナリ内に格納されているデータをメモリ上にデコードします。このデコードは減算と除算を組み合わせて行われ、特定の暗号方式は用いられません。

図 15:減算と除算の繰り返しによるデコード

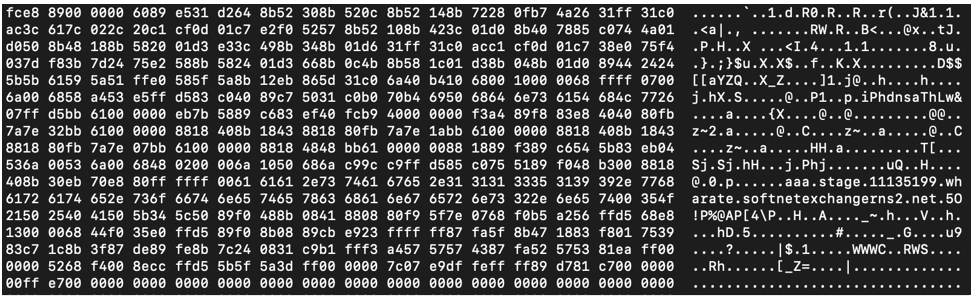

デコード結果のデータはシェルコードの BLOB です。このことは、先頭バイトがシェルコードによく見られる命令列「FC E8 89 00 00 00」であることから判断できます。

図 16:デコード結果のシェルコード

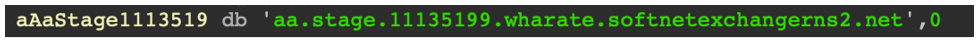

逆アセンブラ IDA でシェルコードを逆アセンブルすると、DNS のネームサーバーを装っていると思われる新たなドメインがすぐに見つかります。

図 17:ネームサーバーを装う新たな URL

また、関数呼び出しの前に 4 バイトの 16 進数がスタックにプッシュされている様子も確認できます。これは Windows API のインポート名をハッシュ化していることを示しており、API 関数をロードしていることを解析で特定されないようにするための一般的な手法です。図 18 に示すように、ebp レジスタに対する呼び出しの前に C99CC96A がスタックにプッシュされています。

この結果 DnsQuery_A 関数が呼び出され、上記 URL に対する DNS クエリが実行されます。

図 18:DnsQuery_A 関数でウェブサイトの DNS レコードを照会するコード

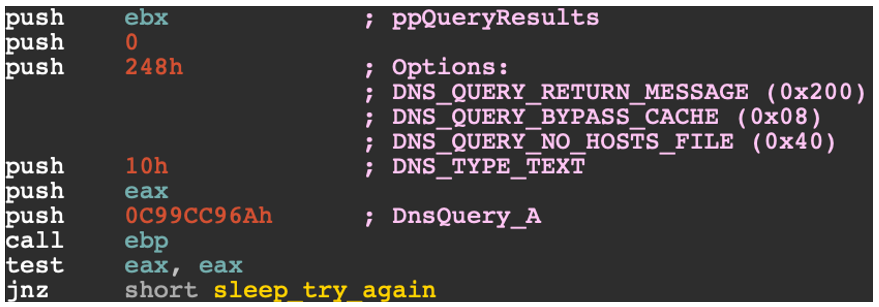

DNS 応答が得られると、図 19 に示すように、その応答から TXT レコードが抽出されてレコード長が検査されます。

図 19:DnsQuery_A 関数の結果から TXT レコードの長さとデータを抽出するコード

これは DNS ステージャの典型的な挙動です。つまり、ステルス性を確保するために DNS プロトコルを悪用し、DNS の TXT レコードを介して後続段階のペイロードをダウンロードするのです。また、これは前述のドメイン名が DNS のネームサーバーを装って名付けられていた理由でもあります。

Cobalt Strike の Malleable C2 に関するドキュメントを見ると、図 17 に示した URL のドメインがドキュメント内の例と非常によく似ていることがわかります。このことから、このシェルコードは Cobalt Strike の DNS ステージャであり、実行が成功した場合は Cobalt Strike Beacon がダウンロードされるものと考えられます。

図 20:Cobalt Strike の開発者向けドキュメントに例示された DNS サーバーとの大きな類似性

最後にもうひとつ

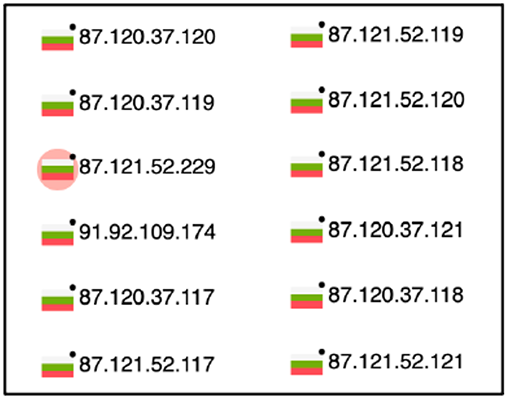

ここまで、IAB グループのインフラストラクチャと考えられる存在の全貌をご紹介してきました。今回見てきた IP アドレスについて何かお気づきでしょうか ?

この記事で言及したすべてのドメインは、いずれもある時点では、ブルガリアの Neterra 社が所有する 1 つの自律システム(AS)番号に紐づいた IP アドレスへと解決されていました。

ここで言いたいのは、脅威アクターの帰属がブルガリアにあるということではなく、すべてのインフラストラクチャがある特定の企業によってホストされているということです。さらに、Neterra 社は防弾ホスティングプロバイダとしては知られていません。つまり、悪意のある活動を支えるために悪用されている可能性が高いと考えられます。

これらすべての IP アドレスが同じ AS 番号に紐づいているという事実は、今回の一連の出来事が実は 1 つの脅威グループの仕業であり、アクセス権を購入したグループの活動を下支えしているという見解をより強固にします。

図 21:ブルガリアの同じ AS 番号に紐づいた IP アドレス

暗闇に光るビーコンの見つけ方

ご興味のある方のために、この場を借りて BlackBerry の新著「Finding Beacons in the Dark: A Guide to Cyber Threat Intelligence(暗闇に光るビーコンの見つけ方:サイバー脅威インテリジェンスのためのガイド)」をご紹介します。これは BlackBerry の Research & Threat Intelligence Team がこの 1 年を通して丹念に作り上げてきたものです。

この本では、BlackBerry におけるサイバー脅威インテリジェンス(CTI)のライフサイクルを紹介し、読者が自動化システムを独自に構築して脅威ハンティングを行う方法を説明しています。その脅威としては、Cobalt Strike の Team Server を取り扱っています。

また、Beacon の構成と Malleable C2 プロファイルについても詳しく説明した上で、48,000 を超える Beacon と 6,000 を超える固有の Team Server から得られる洞察、トレンド、発見を明らかにします。

さらに、このようなデータセットによって可能となるインテリジェンスの相関分析が持つ力について、以下のような目的にそれをどう活用するのかも含めてご紹介します。

- 脅威アクターのプロファイルを構築する

- 既存の脅威グループに関する知識を拡充する

- 脅威アクターによる継続中および新規のキャンペーンを追跡する

最終的に、読者は以下のような項目を実施できるようになります。

- SOC アナリスト、IR チーム、調査担当者に実用的なインテリジェンスを提供する

- 「アラート疲れ」を低減する

- 脅威検知を改善する

- セキュリティソリューションとサービスを微調整する

まとめ

今日の脅威環境における多くのサイバー捜査と同じく、今回の調査は Cobalt Strike Beacon とその構成に含まれるデータを解析することから始まりました。その中で、trashborting[.]com という 1 つのドメインの存在と、その現在と過去のドメイン解決情報が糸口となり、複数の異なるキャンペーンと 1 つの新たなグループへのつながりが明らかになりました。このグループは BlackBerry の Research & Intelligence Team が Zebra2104 と名付け、現在も追跡を続けているものです。この名前は、初期アクセスサービスを利用することの副次的効果として、脅威アクターが「群れの中に隠れる」ことが可能になっている点に由来しています。

つながりが判明したキャンペーンの中には、過去に Microsoft 社によって報告されていたマルスパムインフラストラクチャも見られました。ここではランサムウェアから情報窃取型マルウェア(インフォスティーラ)まで、さまざまな種類のマルウェアが提供されていました。また、このインフラストラクチャは 2020 年 9 月にオーストラリアの政府機関や民間企業を標的としたフィッシングキャンペーンを展開していたことも確認されています。

さらに調査を進めると 2 つの姉妹ドメインが見つかり、さまざまなインテリジェンスを活用した結果、最終的に MountLocker と Phobos がそのドメインから展開されていることがわかりました。

続いて、過去の IP 解決結果が一致する別のドメインが特定され、これが 2020 年 6 月に Talos Intelligence によって報告されていた APT グループ StrongPity へとつながりました。

一見無関係な 3 つの脅威グループが重複するインフラストラクチャを使用し、共有している状況を前に、これらの特殊なつながりをどう解釈するのが最も妥当かを考える必要がありました(特に、各グループの動機が一致していないように思われたため)。

結果として、これは 3 つのグループが結託しているのではなく、第 4 の存在の仕業であるとの見解に至りました。つまり、BlackBerry が Zebra2104 と呼んでいる初期アクセスブローカーによって、被害者の環境への初期アクセスが提供されているということです。

今回の調査の至るところで悪意のあるインフラストラクチャが相互に関連していたことは、合法的なビジネスの世界と同様に、サイバー犯罪グループが多国籍企業のような形態で運営されている場合があることを示しています。複数のグループが協力体制を構築して同盟を結び、目標達成に役立てているのです。このような脅威グループの「協業」は、今後さらに増えていくと考えた方が良いでしょう。

これに打ち勝つためには、こうしたグループ(およびその他多くのグループ)に関するインテリジェンスを追跡し、文書化し、共有することが欠かせません。セキュリティコミュニティが広大になることで、共謀する脅威グループに対する監視と防御が可能になるためです。これはまた、私たち全員がサイバー犯罪者の手口をさらに深く理解することにもつながります。

犯罪者が手を結ぶのであれば、私たちもそうするしかないでしょう。