原文のブログはこちらからご覧いただけます。

BlackCat は、ますます大規模になり、悪質化しています。最近、BlackCat の背後にある脅威グループの ALPHV は、他の脅威アクターが RaaS (Ransomware-as-a-Service)のサブスクリプションに加入するオプションを導入しました。この結果、この記事の執筆時点で世界中の 60 社を超える組織が被害を受けました。この脅威アクターがアフィリエイト(加入者)に対するランサムウェアの提供を決定したことは、収益と評判を高めるだけでなく、グループの存在を隠蔽するためにも役立っています。

CylancePROTECT がBlackCat ランサムウェア をブロックする様子は、次の動画をご確認ください。

他の脅威アクターがサービスとしてランサムウェアを使用できるようにすることにより、このマルウェアの存在は ALPHV による直接攻撃の明確な指標とはならなくなりました。多数の脅威グループの顧客が、被害者のマシンを乗っ取り、攻撃を仕掛ける可能性があります。

BlackCat の新しい RaaS バージョンは、潜在的なアフィリエイトに多くのメリットを提供します。プログラミング言語 Rust をベースとしているため、脅威オペレータは、必要に応じて多様なオペレーティングシステムで 1 つのコードベースを使用できます。

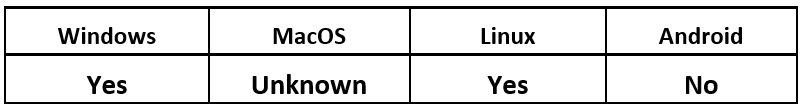

オペレーティングシステム

リスクと影響

技術的解析

BlackCat ランサムウェアは、ALPHV ハッキング攻撃の最終段階の一部と見なされるツールであり、被害者からできる限り多くの価値を引き出すように設計されています。このツールのリリースにより、このハッキンググループは、身代金要求のためにファイルを持ち出すだけでなく、暗号化するというマルウェアのトレンドに合わせて、「二重の恐喝」と呼ばれる攻撃を実行するようになりました。

しかし、脅威グループにとって被害者は唯一の潜在的収益源ではありません。BlackCat のようなマルウェアを利用しているサイバー犯罪者自体も、マルウェアの作成者にとって重要な潜在的収益源です。

BlackMatter と DarkSide の Rust 化

BlackCat は、BlackMatter や DarkSide などの比較的有名な脅威グループからインスピレーションを得ているようです。ALPHV のメンバーは、このような脅威グループと関係があることさえ公言し、この新しいグループが「各脅威グループの長所を参考にし、短所を排除した」と述べています。

この新しい脅威は、実際上、以前の悪意のあるプログラムを「Rust 化」し、Rust 言語を使用して以前の脅威を更新したものであると見なすことができます。BlackCat には、以前のプログラムと同じ機能、プロセス、除外設定が多く含まれています。

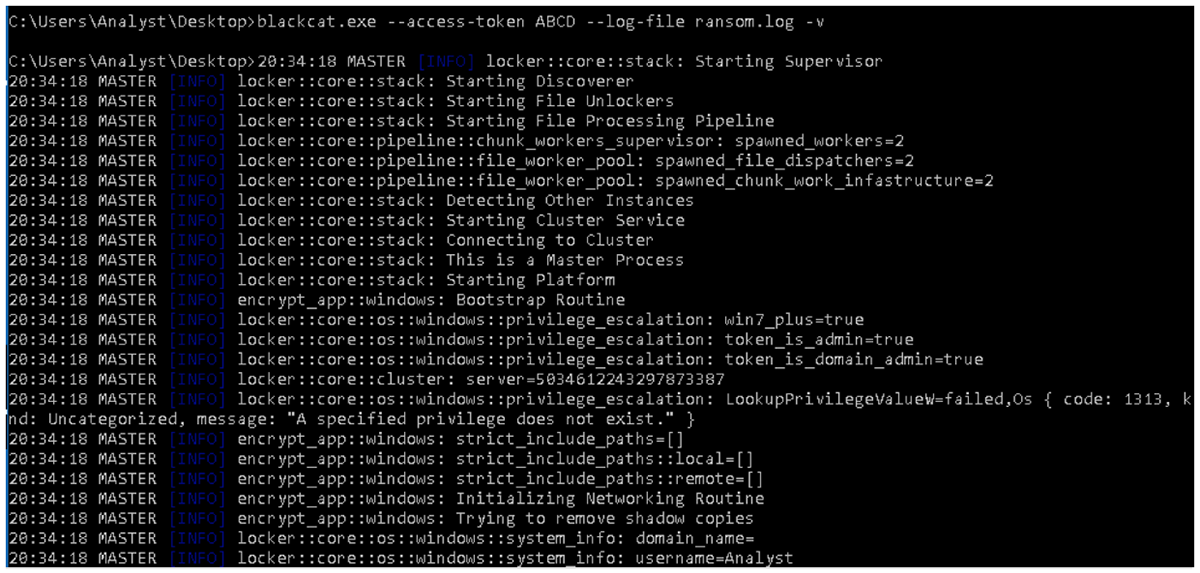

たとえば、BlackCat ランサムウェアには、以下のような標準ランサムウェアの特徴として受け入れられるようになった多くの標準的な挙動とプロセスがあります。

- 暗号化のための AES または CHACHA20 の実装

- Windows イベントログのクリアー

- シャドウコピーの自動削除

優れているカスタム設定

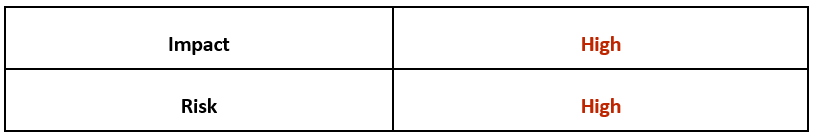

BlackCat が実際に優れている点は、高度にカスタマイズ可能な設計です。BlackCat には、状況に応じて、特定の脅威アクターまたは被害者向けに設定できる多様なオプションが用意されています。

脅威オペレータは、実行のために使用するプロセスなど、マルウェアの機能を簡単に変更できます。たとえば、攻撃者は、選択した別のプロセスの子プロセスとして、またはバッチファイルのドラッグアンドドロップによって悪意のあるプロセスを呼び出すことを選択できます。

また、攻撃者は、どのフォルダを暗号化するか、デスクトップに脅迫状を表示するかどうかなどの詳細を選択して、対象システムで生じる「ノイズ」の量を減らすこともできます。これにより、被害者が長い期間にわたって発生した被害に気付かないようにすることができます。バイナリビルダーで設定されるオプションもあれば、実行時に変更されるオプションもあります。後者により、攻撃者は実行中にカスタマイズを行うことができます。

図 1 :実行時の設定オプション

ビルダーのオプションを使用すると、顧客はカスタマイズしたファイル拡張子と脅迫状を作成することもできます。また、スキップするファイルタイプ、キルするサービスやプロセスなどを指定することもできます。さらに、マルウェアが人気のあるツール「PsExec」を利用して被害者のネットワーク全体で水平移動を試行できるように、(購入するか、前の段階で収集した)認証情報が提供されることがあります。

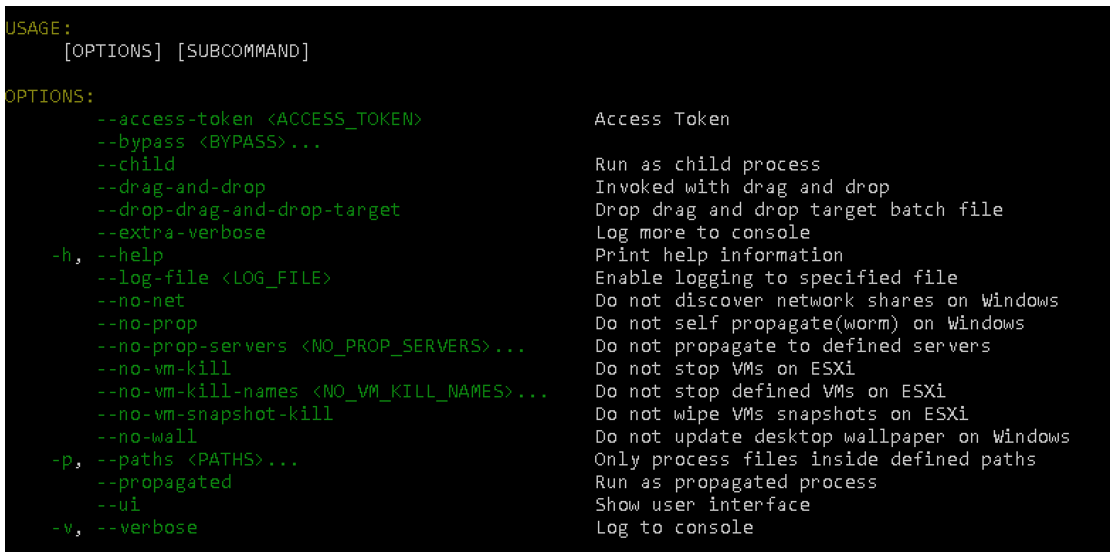

権限昇格に使用するセキュリティの回避方法は、自由に選択できます。これには、以下が含まれます。

- トークンの操作(MITRE T-1134)

- UAC 回避(MITRE T-1584.002)

- Masquerade-PEB.ps1 を使用した Powershells プロセスの Process Environment Block(PEB)偽装

図 2 :回避オプションの文字列

ビルド時にバイナリに埋め込まれる設定ファイルがあり、これにはアフィリエイト向けにさらに多くのオプションが含まれています。以下のような設定カテゴリがあります。

被害者の設定 ID |

除外設定を上書きする暗号化パスの指定 |

脅迫状を表示するためのデスクトップの壁紙の変更 |

デフォルトのファイル暗号化モード(フル、高速、ドットパターン) |

ESXi VM スナップショットのキルの有効化 |

デフォルトのファイル暗号化の設定 |

キルするプロセスリストの設定 |

特定のファイル拡張子の除外 |

キルするサービスリストの設定 |

ディレクトリ名の除外 |

ESXi VM のキルの有効化 |

水平移動のために渡す認証情報の設定 |

ワイルドカードによるファイルパスの除外 |

自己増殖の有効化 |

脅迫状ファイルの名前 |

除外するファイル名の設定 |

暗号化に使用する公開鍵の選択 |

ファイルに追加する拡張子の選択 |

ネットワーク探索の有効化 |

ESXi VM をキルから除外 |

壁紙上の短い脅迫文の設定 |

内部に潜む機能

この設定機能すべてによって、BlackCat は極めて強力になります。この機能を使用して金銭的利益を得る方法については説明しましたが、これはその他のタイプの破壊的攻撃にも使用できます。

この脅威には、アフィリエイトがファイル、フォルダ、拡張子を除外できる設定オプションがありますが、脅威オペレータがすべての除外設定の省略を選択すると、まったく異なる種類のマルウェアが簡単に手に入ります。重要なシステムファイルをスキップしなければ、被害者のディスク全体をすべて暗号化する実行パスが生成されます。その結果、これはランサムウェアというよりも、ワイパーになります。

この脅威の作成者は、ワイパー機能を含めることによって、ランサムウェアを超えて潜在的なアフィリエイトの対象者を広げることを試みている可能性があります。この方法により、さらに破壊的な攻撃を実行したいマルウェアオペレータを対象者に含めることができます。

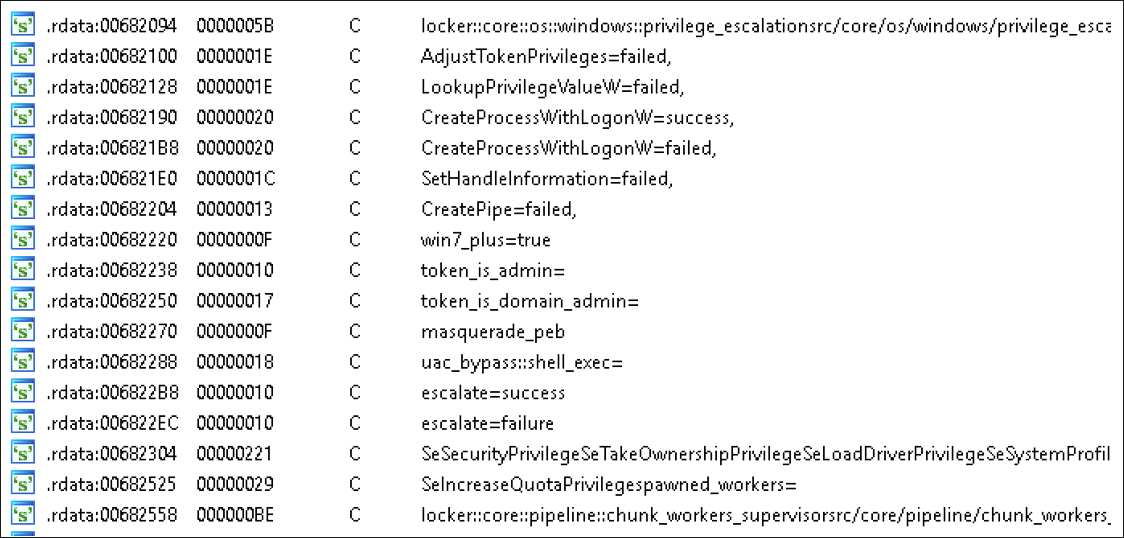

BlackCat の内部構造

図 3 :探索、権限昇格、パラメータの読み取りのために使用されるクレート

BlackCat は、そのほとんどの機能で Rust の多くの外部モジュール(クレートと呼ばれます)を利用しています。脅威アクターは、クレートとして確立されたモジュールを選択します。つまり、独自のコードを記述する代わりに、モジュールを再利用します。

脅威アクターが従来のアンチウイルス(AV)に対抗する新しい方法を模索していた過去数年間に、Rust はマルウェアで人気のある言語として広く採用されるようになりました。選択したターゲットのプラットフォームにかかわらず、アフィリエイトが同じコードベースを使用できるクロスコンパイルが可能であるため、Rust は MaaS (Malware-as-a-Service)のための自然な選択肢です。

結論

BlackCat は、複雑で高度にカスタマイズ可能な RaaS であり、脅威アクターは自らの目標や被害者の環境の詳細に合わせてカスタマイズできる設定を利用することができます。代替的なプログラミング言語の人気が高まるにつれて、マルウェアの作成者は、マルチプラットフォームアクセスが可能な脅威の作成を選択し、C/C++ のような従来の言語をあまり利用しなくなる傾向が生じる可能性があります。

被害軽減のためのヒント

ALPHV を含む多くの脅威グループは、アクセスブローカーから入手した認証情報を使用しています。認証情報ベースの攻撃を予防するために、以下のようなステップを実行できます。

- ネットワークシステムとアカウントのパスワードを頻繁に変更し、異なるアカウントでパスワードを決して再利用しない。

- 高レベルの管理権限でユーザーアカウントを頻繁に監査し、権限を最小限にすることを意識してアクセス制御を設定する。

- アカウントで、ベースラインを外れている異常なアクセスや不正アクセスを監視する(MITRE D3FEND 手法 D3-AZET、D3-LAM)。

- 多要素認証を導入する(MITRE D3FEND 手法 D3-MFA)。

標準的なセキュリティ上の助言に加えて、ランサムウェアの脅威にさらされるリスクを減らすために、以下のステップを実行することもできます。

- トークンの操作(MITRE T1134)– ユーザーのトークン権限をレビューし、必要に応じて認証キャッシュから削除する(D3-ANCI)。

- UAC 回避(MITRE T1548.002) – より厳格なユーザーアカウント制御とファイルアクセスポリシーを設定する(D3-LFP)。

- 秘密情報または専有情報の複数のコピーを安全に維持管理するための復旧計画を策定する。

参照資料

https://www.varonis.com/blog/blackcat-ransomware

https://www.ic3.gov/Media/News/2022/220420.pdf

BlackBerry によるサポート

当社との既存の関係にかかわらず、このマルウェアや類似の脅威と闘うお客様にとって BlackBerry は最適な場所です。

BlackBerry のインシデント対応チームは、ランサムウェアや APT 攻撃の事例など、さまざまなインシデントの対応/封じ込めサービスの運用に専念する、ワールドクラスのコンサルタントで構成されています。

私たちは、お客様を支援する準備を整えた、グローバルなコンサルティングチームを擁しています。このチームは、24 時間体制のサポートや、必要に応じた現地支援を提供します。こちらの Web ページからお問い合わせください。 https://www.blackberry.com/us/en/forms/cylance/handraiser/emergency-incident-response-containment

関連記事

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp

・FaceBook(日本語): https://www.facebook.com/watch/BlackBerryJPsec/

・Twitter(日本語): https://twitter.com/BlackBerryJPsec

・ LinkedIn: https://www.linkedin.com/company/blackberry/

・Youtube(日本語): https://www.youtube.com/channel/UCT2VHYwfUVC4V0AnkVZ2QIg/videos