原文のブログはこちらからご覧頂けます。

最近発見された Snake Keylogger のダウンローダーでは、巧妙な回避戦略が複数組み合わせられています。このダウンローダーは、犠牲者にソーシャルエンジニアリングを仕掛け、既知のエクスプロイトにパッチを適用していない組織/ユーザーを標的にし、複雑かつ多様な手口で従来のアンチウイルス(AV)製品の機能をかいくぐります。このブログ記事では、BlackBerry のチームが細部まで明らかにしたこの脅威の動作を説明するとともに、非常に高度なステルス性を備えたこの脅威から身を守るための教訓を共有したいと思います。

Snake Keylogger は、最近の脅威キャンペーンではダウンローダーによって送り込まれていました。このダウンローダーは、あまり一般的でない種類のファイルをルアーとして使用し、さらにルアー内に埋め込まれた複数のファイル、暗号化されたシェルコード、リモートコード実行エクスプロイトを使用していました。Snake Downloader は、これらの手法に身を潜める形で、狙いを定めた標的へのパスを秘匿しています。

多くの人々が Microsoft® Office 形式に慣れていることから、脅威アクターの多くが DOC ファイルや XLS ファイルをルアー文書に選ぶ傾向があります。つまり、今回の脅威で使用されていたような PDF ファイルが攻撃の初期ベクトルとして使用されることはかなり珍しいケースです。この記事では、この一般的とは言えない脅威ベクトルを Snake Downloader の作成者が採用した理由や、そこから見えてくる脅威アクターの意図と最終的な目標について検討していきます。

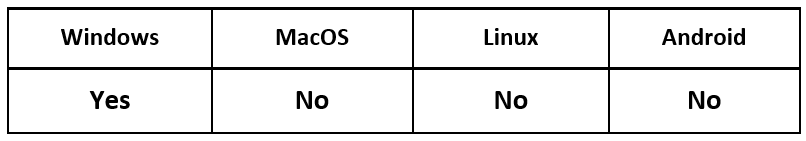

オペレーティングシステム

リスクと影響

技術的解析

この攻撃の構造を最初に把握するため、BlackBerry によるダウンローダー解析で検出されたさまざまなファイルと、それらの相互関係を見ていきます。

使用されていたファイルは次のとおりです。

- 「REMMITANCE INVOICE.pdf」 – 大元の PDF 添付ファイル/ルアー文書です。

- 「has been verified.However pdf, jpeg, xlsx, .docx」 – リッチテキスト形式(RTF)ファイルをマクロ経由でダウンロードするために使用される DOCX ファイルです。このファイルは、ユーザーへのメッセージ表示の後に PDF ルアーによって開かれます。

- 「f_document_shp.doc」 – DOCX ファイルによってダウンロードされる RTF 文書で、不正な形式のオブジェクトが複数格納されています。

- 「00000000.ole」 – 「f_document_shp.doc」から抽出され再構成されるObject Linking and Embedding(OLE)オブジェクトです。

- 「00000000.bin」 – 「00000000.ole”」から抽出される、暗号化されたシェルコードです。

- 「fresh.exe」 – Snake Keylogger です。

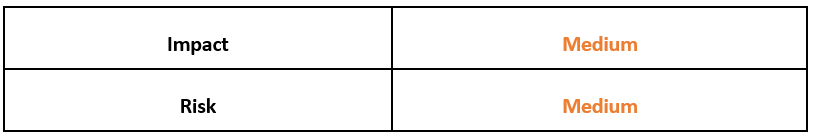

最近 HP Wolf Security がこの脅威を発見したのは、「REMMITANCE INVOICE.pdf」という名前の PDF ファイルが添付されていたことがきっかけでした。 このファイルを実行すると、DOCX ファイルを開くよう求めるメッセージが表示されました。この DOCX ファイルは「has been verified.However PDF, Jpeg, xlsx, .docx」と名付けられていました。この風変わりなファイル名が選ばれたのには明確な理由がありました。一見しただけでは、この名前になっていることで、犠牲者のマシンがこのファイルを自動的に検査し承認したかのように見えるのです(図 1 を参照)。

これは、被害者がポップアップを入念に確認しないことを前提とした、ソーシャルエンジニアリングの一種です。この脅威の作成者は、犠牲者が多忙あるいは注意散漫になっていて「ファイルを開く」ダイアログを適当にしか読まないことを期待しています。つまり、目まぐるしいオフィス環境で働く多くの人々が、この脅威の犠牲者になる可能性があるということです。

図 1 – 「REMMITANCE INVOICE.pdf」」を開くと表示されるメッセージ

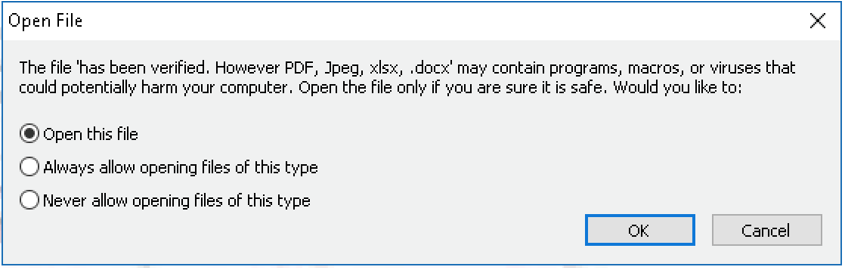

DOCX ファイルが開かれた場合、犠牲者がマクロを有効にしていると、マクロによって RTF ファイルのダウンロードが開始され、その間 Microsoft® Word には風変わりな名前の文書が表示されます。さらに注意深く確認すると、読み込み中の Word が特定の URL にアクセスしようとしており、同じ URL への DNS リクエストが同時発生していることがわかります (図 2 を参照)。

図 2 – Word の読み込み中に表示される URL

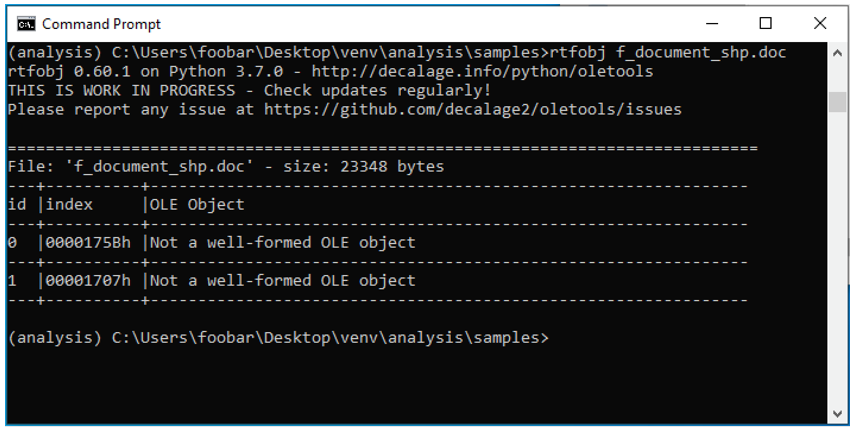

このファイルをチームで詳しく検証するために Office Open XML (OOXML) ファイルの中身を確認したところ、文書のリレーションシップ ファイル内に URL(vtaurl[.]com/IHytw)を発見しました。また、この URL から OLE オブジェクトが読み込まれていることもわかりました。ダウンロードされた RTF 文書(f_document_shp.doc)内には OLE オブジェクトが確認されました。不正な形式の 2 つのオブジェクトがあることがわかります(図 3 を参照)。

図 3 – f_document_shp.doc で発見された、複数の不正な形式の OLE オブジェクト

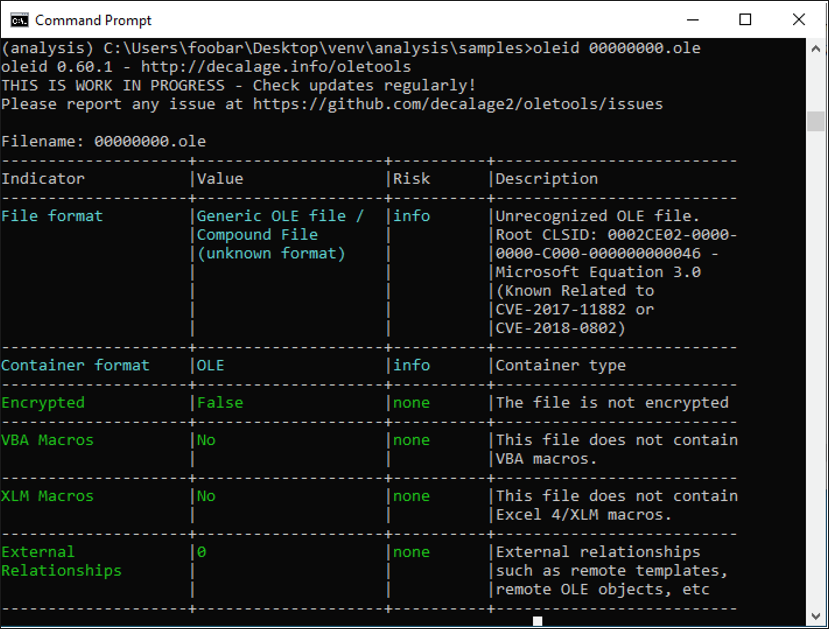

これらの OLE オブジェクトをさらに検証するため、まず OLE オブジェクトを再構成しました(図 4 を参照)。次に oletools を使用してオブジェクトの情報を表示したところ、1 つのオブジェクト(00000000.ole)の説明欄に Microsoft Equation Editor の記載があることがわかりました。Microsoft Equation Editor は、Word の既知の脆弱性を悪用し、恣意的なコードを実行しようとする攻撃者の多くが利用する機能です。

図 4 – 再構成された 1 つの OLE オブジェクトに関する情報

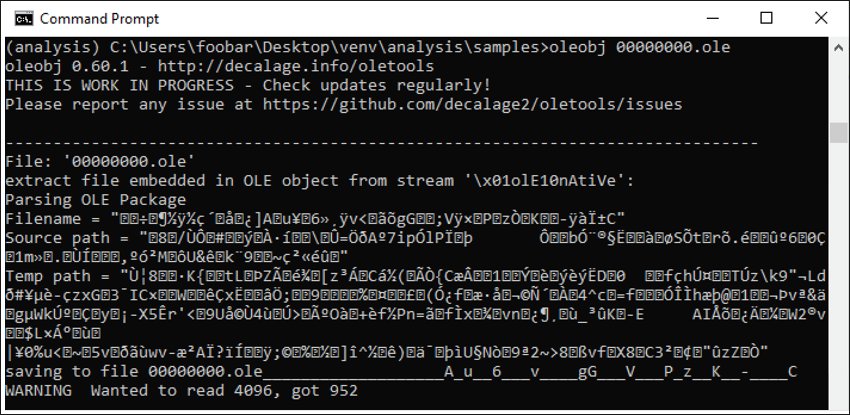

この情報を詳しく見ていくと、この OLE 内にシェルコードがあることがわかります。このシェルコードは、Equation Editor のリモートコード実行脆弱性(CVE-2017-11882)を悪用するものです。この脆弱性にパッチが適用されたのは 4 年前ですが、現在もパッチ未適用で脆弱性が残されているマシンは数多く存在します。このシェルコードをオブジェクトの OLENativeStream 構造から抽出したものを、図 5 に示します。

図 5 – 00000000.ole から抽出された、暗号化されたシェルコード

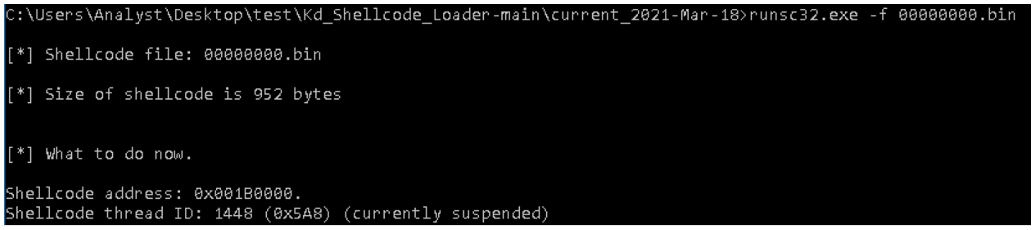

このシェルコードは最初暗号化されているため、シェルコードによって自身の複合が行われる実行時を確認する必要があります。この場合、抽出したシェルコードを runsc などのツールで実行可能コードに変換すれば、デバッガを使用してコードを段階的に確認していくことができます(図 6 を参照)。

図 6 – デバッガにアタッチするために、シェルコードを変換

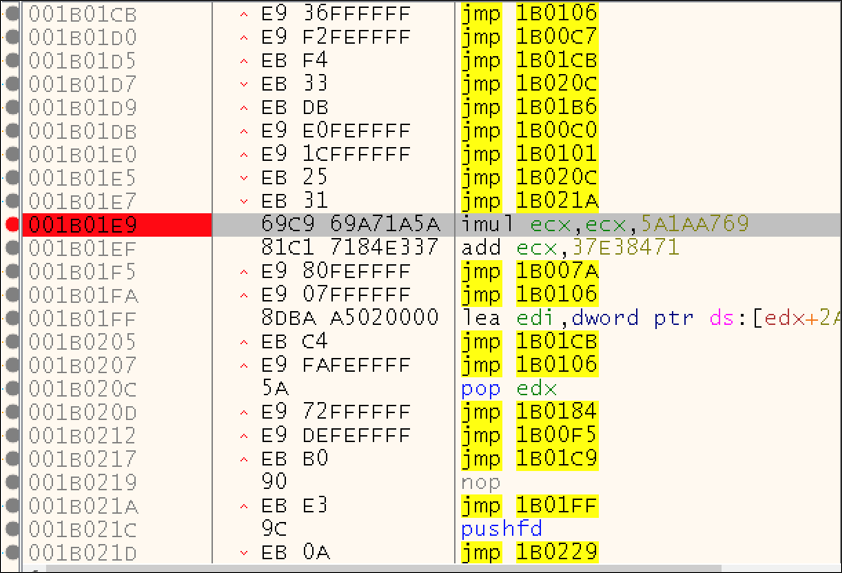

シェルコードをステップ実行していくと、正しいオフセットを定義した後に、ファイルが自身の複合を開始します。特にそのことがよくわかるのが、図 7 でハイライトで示されている命令です。複合ループにおける反復処理のそれぞれで、特定のレジスタ(ECX)が静的な値で乗算され、加算されていることがわかりますが、このような数学演算は複合ルーチンの典型例です。

図 7 – シェルコードの複合で使用される数学演算

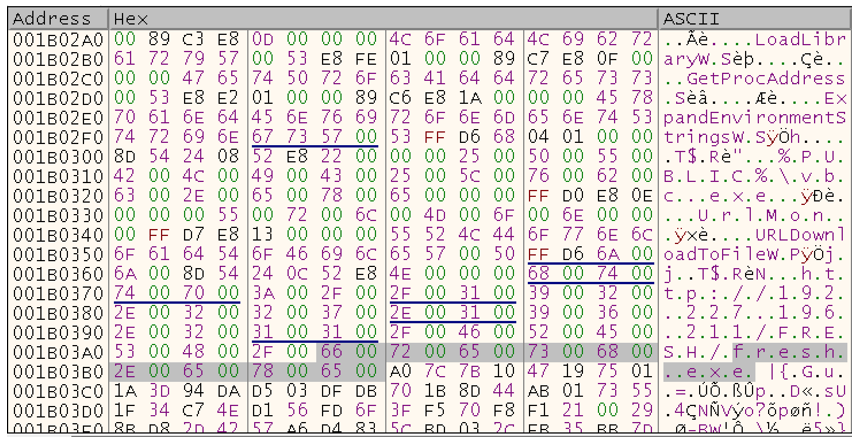

レジスタ ECX からのダンプを確認すると、シェルコードの復号における反復処理ごとに、より多くの情報が明らかになっていきます。終了すると、fresh.exe をダウンロードするための参照が表示されますが、この fresh.exe が Snake Keylogger 本体です。このキーロガーは、2020 年後半から拡散が確認されている「404 Keylogger」とも呼ばれるインフォスティーラーです。復号されたシェルコードを図 8 に示します。

図 8 – Snake Keylogger のダウンロードに使用されるシェルコードを複合したもの

RTF ファイルのシェルコードがキーロガーをダウンロードしたところで Snake Downloader の役割は終わり、ここからは Snake Keylogger の出番となります。Snake などのキーロガーは、感染したマシンのバックグラウンドに潜み、銀行や暗号通貨ウォレットの Web サイト ログイン情報などの魅力的な情報が、ユーザーによってキーボード入力されるのを待ち構えます。窃取されたこれらの情報は脅威アクターに転送され、脅威アクターの金銭的利益に貢献します。

結論

悪意のある添付ファイルとして PDF が使われるケースは珍しいかもしれませんが、それでも、感染の危険性があるその他の添付ファイルと同じように注意し、同じような防止策を講じる必要があります。Snake Downloader の場合、ルアー文書は、Snake Keylogger ペイロードのインストールを難解にするために使われる一連の戦術の入口に過ぎません。

埋め込みファイル、暗号化されたシェルコード、さらにはリモートコード実行エクスプロイトが使用されていることを考えると、システム上での最初の実行を秘匿するための巧妙化という点で、このダウンローダーはその他に比べて明らかに進化しています。CVE-2017-11882 エクスプロイトのパッチは 2017 年に作成されましたが、影響を受けるすべてのマシンへのパッチ適用はなかなか完了していません。つまりこの脆弱性は現在も、脅威アクターが悪用できる最も一般的な脆弱性の 1 つだということです。今回紹介した最新の例から、同種の攻撃がいかに広がっているかがおわかりいただけたと思います。組織のエンドポイントにパッチを適用する、インターネット経由で共有される添付ファイルやファイルを信用しないといった方針を、引き続き真摯に実践していくことが大切です。

主な標的

CVE-2017-11882 脆弱性が残っているマシンを使用している場合、Snake Downloader/Keylogger マルウェアに感染する可能性があります。Snake Downloader の脅威は、特定の業界や分野に限定されることなく、多忙あるいは注意散漫な人々につけこみ、悪意のある活動を展開します。

被害軽減のためのヒント

この脅威に対するリスクを軽減するには、以下の対策が有効です。

- 電子メールの添付ファイルを開くときは、ファイルの種類にかかわらず常に慎重になること。

- 特にマクロなど、マシン上で何かを手動で有効化するよう求めるメッセージに注意し、すべてのセキュリティポップアップの意味を細部まで把握すること。

- Microsoft が提供するすべてのセキュリティアップデートを適用して常に最新の状態を保ち、CVE-2017-11882 などのエクスプロイトに対する防御を維持すること。

- ベースライン(MITRE D3FEND 手法 D3-AZET、D3-LAM)から外れる異常なアクセスや無許可のアクセスがないかどうか、アカウントを監視すること。

YARA ルール

以下の YARA ルールは、この記事で説明した脅威を捕捉するために BlackBerry の Research & Intelligence Team が作成しました。

rule Snake{ meta: strings: condition: } |

セキュリティ侵害インジケータ(IOC)

05dc0792a89e18f5485d9127d2063b343cfd2a5d497c9b5df91dc687f9a1341d 250d2cd13474133227c3199467a30f4e1e17de7c7c4190c4784e46ecf77e51fe 165305d6744591b745661e93dc9feaea73ee0a8ce4dbe93fde8f76d0fc2f8c3f f1794bfabeae40abc925a14f4e9158b92616269ed9bcf9aff95d1c19fa79352e 20a3e59a047b8a05c7fd31b62ee57ed3510787a979a23ce1fde4996514fae803 |

参照資料:

https://threatresearch.ext.hp.com/pdf-malware-is-not-yet-dead/#

https://www.socinvestigation.com/pdf-campaign-delivering-snake-keylogger/

BlackBerry によるサポート

BlackBerry の インシデント対応チームは、世界的に活躍するコンサルタントから構成され、ランサムウェアや持続的標的型攻撃(APT)など、さまざまなインシデントへの対応と封じ込めのサービスを専門としています。

弊社はグローバルコンサルティングチームを常に待機させており、ご希望があれば、24 時間サポートと現地支援を提供できます。次の URL からご相談ください。 https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

関連記事:

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp

・FaceBook(日本語): https://www.facebook.com/watch/BlackBerryJPsec/

・Twitter(日本語): https://twitter.com/BlackBerryJPsec

・ LinkedIn: https://www.linkedin.com/company/blackberry/

・Youtube(日本語): https://www.youtube.com/channel/UCT2VHYwfUVC4V0AnkVZ2QIg/videos