原文のブログはこちらからご覧いただけます。

ネットワークに潜む攻撃者の存在に気付いたときには、まるで一巻の終わりのように感じるものです。

インシデント対応(IR)はそのプロセスに危機管理の要素を数多く含んでいるため、セキュリティチーム、運用チーム、経営陣に極度のプレッシャーを与えます。これは持続的標的型攻撃(APT)を対処する際に特に当てはまります。複数の攻撃者がそれぞれの目的を果たそうと、激しい攻撃を仕掛けてくる可能性があるためです。

単なるマルウェアではなく APT に対処する場合の最大の特徴は、通常、相手は人間の集団であり、こちらの対応に反応を示すという点です。定義上、APT は継続的で巧妙な手法を駆使する力を持ち、その手法は高度な技術を持つ攻撃者によって実装されています。そのため、弊社が「APT インシデント対応における 13 の大罪」と名付けた、過ちを避けることが極めて重要となります。第一弾となる本ブログでは、この 13 の致命的な過ちのリストから最初の 4 項目を取り上げて解説します。

インシデント対応現場からの教訓

今回のリストは、BlackBerry のインシデント対応チームが実際に行ったインシデント対応業務に基づいて作成しています。

多くの社内セキュリティチームは、実際のインシデントから学ぶ機会が限られています。1 つの大きな出来事がきっかけで、そうした社内チームのメンバーが「ゼロから時速 160 km」とも言うべき大変化にさらされ、突如として重大インシデントに巻き込まれるのはよくあることです。このような場合、お客様の要請を受けた弊社が対応を指揮して支援することもしばしばです。合計 100 年分を超える IR 経験を持つ BlackBerry の IR チームは、定期的かつ反復的に重大インシデントに向き合っており、極めて広範な脅威と脅威アクターに対処できるという大きな優位性を持っています。弊社のチームはお客様の組織を守る社内チームの延長として機能するため、経験に乏しいチームや個人を監督・指揮する立場にあることも少なくありません。それゆえに、頻繁に見られる「改善の機会」について数々の知見を得ています。その多くは特に APT に関連するもので、今回のリストにまとめたものに他なりません。

IR トレーニングコースでは従うべき手順を学ぶことはできても、必ずしも「なぜそうするのか」や「うまくいかない場合」について学べるとは限りません。本記事ではこうしたより深い問題を探究すべく、具体的かつ現実的な課題を取り上げ、それらの解決策を提示します。「苦労して」得た教訓は貴重なものですが、可能であれば他人の失敗から学ぶ方が良ことが多く、大きな危険を伴う場合にはなおさらです。

本ブログは、準備、能動的対応、および復旧・復興という重要な側面をカバーする 3 部構成のシリーズの第 1 部です。今回は最初の 4 つの「大罪」に焦点を当てますが、これらはすべて APT インシデントの準備に関連しています。

準備

NIST のインシデント対応ガイドラインと SANS Institute の PICERL モデルのどちらを良しとするかはさておき、これらのフレームワークでは、「教訓を学ぶこと」がインシデント対応の取り組みの重要な側面とされています。しかし、私たちは本当にインシデントから教訓を学んでいるでしょうか。

セキュリティベンダー(BlackBerry を含む)は、最新のマルウェアサンプルをどのように発見したかを語ることには積極的です。しかし、計画どおりに事が進まない場合の学びの機会についての話はほとんど聞こえてきません。

弊社はインシデント対応の専門家として、全社の経験を結集し、与えられた状況に最適と考えられる戦略を計画・実行します。しかし状況は常に変化するもので、1 つとして同じインシデントはありません。弊社のチームは時として、事後的に支援要請を受け、理想的とは言えない状況を引き継ぐことがあります。大半の場合は弊社の助言をそのまま現場に適用できますが、場合によっては他の要因を考慮する必要があり、予期せぬ展開に見舞われることもあります。

サイバー脅威アクターの種類

現在の脅威環境には、経験の浅い「スクリプトキディ」からプロのランサムウェア犯罪シンジケート、さらには十分な資金を持ち組織化された国家的アクターに至るまで、さまざまな脅威アクターが存在します。こうした攻撃者は、いかなる存在であれ見過ごすことはできません。2022 年 2 月に発生したサイバー犯罪グループ Conti のデータ流出で明らかになったように、強力なランサムウェアアクターは多額の利益を生み出しており、しばしばその利益を運営に再投資して堅牢性を高めています。今回ご紹介するリストでは、人間の手で運用される標的型攻撃を実施し、防御側の行動に応じてさらなる対抗策を取り得る高度な脅威アクターに焦点を当てています。

リスト:APT インシデント対応における大罪

前述のように、13 項目のリストにおける最初の 4 つの「罪」はすべて準備に関するものです。これらはすべての企業がサイバー攻撃の兆候を知る前から実施すべき事柄に関連しているため、正しく実施しておけば、計画を実行に移す準備が整い、必要な情報も手元にそろうことになります。事前の準備なしに IR 機能を構築するのは時間がかかり、ストレスも多くなります。インシデント中に最も貴重なのは時間であるため、IR 機能は事前に構築しておくことが欠かせません。それゆえに、以下の項目についての十分な準備を怠ることは、まさに罪深いことなのです。

インシデント対応における第 1 の大罪:可視性と履歴ログの欠如

中小企業と大企業の双方でサイバー意識が高まっていますが、残念ながら、サイバー IR の準備は多くの組織の行動計画で依然として低い位置を占めています。これは重大インシデントの経験のない企業で特に顕著です。

しかし、そうした未曽有の重大インシデントが勃発した場合、対応チームは一般的にまずログを確認するものです。ログがあれば、脅威の規模の把握に欠かせない可視性が得られ、何が侵害された可能性があるかを確認できるためです。したがって APT 攻撃への準備においては、ログを適切に記録し、その保管場所を一元化することが極めて重要です。ログが重要な理由の 1 つに、脅威アクターが最終的に発見されるまでの間、数年にわたってネットワーク内に「滞留」しがちであることが挙げられます。事実、弊社のチームが遭遇した最長の滞留期間は 7 年です。364 週間にわたってアクセスを妨げられないとしたら、攻撃者が組織の環境内で何をなし得るかを考えてみてください。

脅威アクターは長期にわたって組織のデータを流出させ、また必要に応じてデータを改ざんする可能性があります。データベースにエントリを追加し、保護された設備への不正アクセスを可能にするといったことは、その一例に過ぎません。強力な APT アクターは、その想像力が許す限り、あらゆる種類と規模の破壊行為を行うことができるのです。

ネットワーク内に APT が見つかっていない間は、ログを適切に管理することは魅力的でもなければ特に面白くもない作業です。また、セキュリティオペレーションセンター(SOC)チームには解決すべき大量のアラートが際限なく押し寄せていることが多く、履歴ログの重要性が忘れられがちです。しかし、インシデント対応チームが現在だけでなく過去の出来事についてもフォレンジック解析を実施できるのは、これらのログ記録があるからに他なりません。

7 年分の詳細なログを保存するのはほとんどの組織にとって非現実的ですが、組織の要件や保存ポリシーに応じて 1 ~ 3 年の保存期間は確保すべきです。

コンサルタントとしてお客様の環境を視察すると、すべてのシステムログが 2 ~ 3 日分に限られ、エンドポイント自体に保存されていることがよくあります。この場合、履歴データの数が大きな問題となるだけでなく、ログエントリ自体の完全性にも疑問が生じます。脅威アクターがその気になれば、ログの操作や削除を実施できるためです。

「NetFlow」は、ほぼすべてのネットワーク機器が作成できるログでありながら、見落とされがちなものの 1 つです。このログは、インシデント発生時に「データが抜き出されたかどうか」、「どのシステムが APT のコマンドアンドコントロール(C2)サーバーに接続されているか」といった重要な疑問に答えるのに役立ちます。

一元管理とインデックス化の対象となり得るその他のログとしては、PowerShell、Windows イベント、ネットワーク、アンチウイルス関連のログが挙げられます。ログに何を記録するかにも配慮が必要です。通常は記録内容を設定することができ、その際の決定が特にストレージのコストに大きく影響する可能性があります。IR チームにとってはあらゆるログを記録することが望ましいと言えますが、重要性の高いデバイスでのみログ記録のレベルを上げる方が合理的な場合もあります。そのほか、クラウドベースの EDR/XDR やマネージド XDR ソリューションを使用すると、イベントを一元化された安全なソースに自動的に移動させ、ソースデータが改ざんまたは破壊された場合でも、当該イベントに確実にアクセスして解析を続けることができます。

インシデント対応時に寄せられる疑問

インシデントが発生すると、お客様からしばしば「攻撃者はいつ、どのようにして侵入したのか」、「何が盗まれたのか」、「データは改ざんされたのか」といった疑問が寄せられます。こうした疑問は徐々に回答が難しくなるものですが、核心的かつ完全な証拠が得られている場合、答えははるかに簡単になります。こう考えてみてください。物理的な窃盗事件であれば、事件の一部始終を撮影した監視カメラの映像によって解決できることがよくあります。サイバー犯罪ではどうでしょうか。ログは、何がいつ起きたのかを示す重要な証拠となります。ログがない場合は死角が生じますが、犯罪が起きた後で過去に戻ってその抜けを埋めることはできません。

何をログに記録し、記録をどの程度の期間保存するかを決定する際には、「自分たちの環境で最も貴重な情報は何か、その『クラウンジュエル』はどこに保存されているか」を自問しましょう。この保存場所とそれに関連するシステムは、複数の「カメラ」でカバーする必要があります。つまり、SIEM や EDR などのツールセットと併せて複数のログをサポートした上で、各種のルールとアラームを設定するということです。また、このアプローチでは「警備員」を配置することも必要です。どのようなアラームであれ、それに気付いて対応する人がいなければ役に立ちません。つまり、24 時間 365 日体制の SOC、あるいはマネージドセキュリティサービスによる常時警戒体制が必要となります。残念ながら、単にアラームを調査する担当者がいなかったがために、容易に対処できるインシデントが組織に深刻な被害をもたらした事例も多数確認されています。

APT がネットワーク防御担当者から身を隠す方法

フォレンジック調査によって、サイバー攻撃の実態をより良く把握できることも少なからずあります。しかし、特定のマシンが攻撃者に利用されればされるほど、またその活動が行われてからの経過時間が長くなればなるほど、有益なアーティファクトを回収できる可能性は低くなります。

多くの場合、より高度な脅威アクターは証拠を残さないよう細心の注意を払い、ログの削除、証拠のタイムスタンプ操作、またはその他の隠蔽工作を行っています。こうした脅威アクターは追跡可能な痕跡を少ししか残さず、またアクセス期間をできる限り伸ばすために密かに行動します。それゆえ発見まで何年も同じ環境に留まることができるのです。

不幸にも特定の脅威アクターがネットワーク内に長年潜んでいたとしても、長期にわたるログを一元管理していれば、調査上の疑問に答えられる可能性があります。ランサムウェアの事例や、近年よく見られる二重脅迫の手法(通常、データの抜き出しが行われる)に対処する場合は、ログなどの特定のフォレンジックデータをエンドポイントから移動して安全に保管できるかどうかが結果の明暗を分けます。なぜなら、攻撃者によってデバイスが暗号化されると、その過程でログとフォレンジックアーティファクトも暗号化されることが多いためです。

弊社が過去に扱った事例では、システムログをリモートで保存するためのオンプレミスの SIEM ソリューションが、他のサーバーもろとも暗号化されていたことがあります。つまり、SIEM ソリューション自体を保護することもまた、準備における課題の一部であるということです。

組織の防御体制は、標準的なセキュリティ慣行を確実に行うことで改善できます。たとえば、災害復旧計画を策定することや、SIEM ソリューションを分離して多要素認証(MFA)を有効化し、管理者権限のアクセスをセキュリティチームだけに限って許可すること、そして理想的にはクラウドベースの Linux® ソリューションを使用することなどが挙げられます。

インシデント対応の準備状況評価

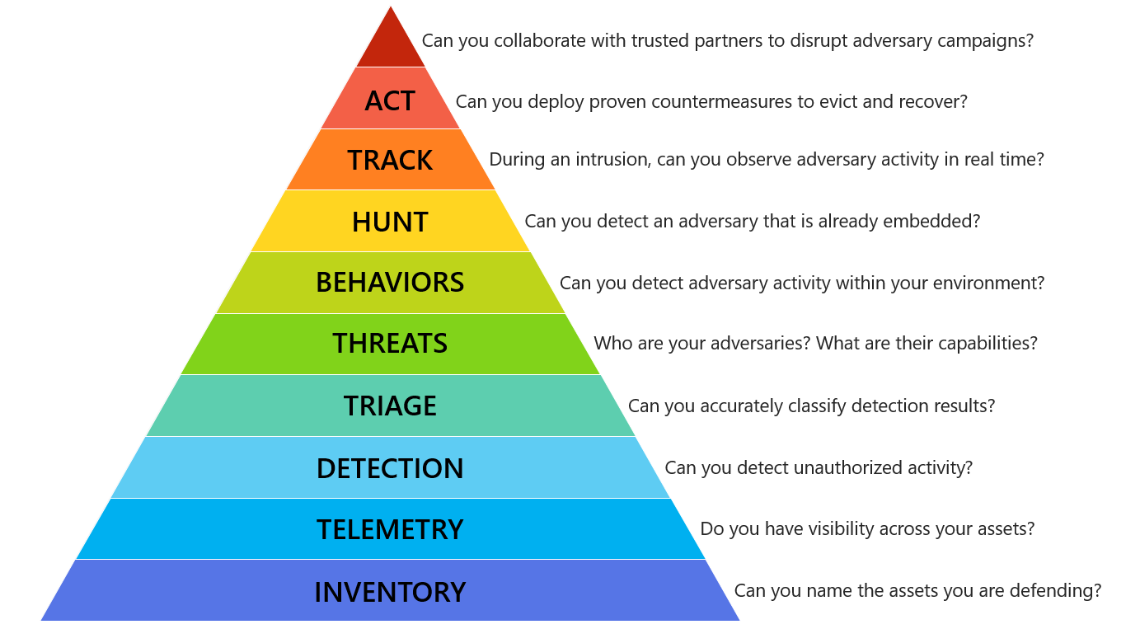

Matt Swann 氏の「インシデント対応におけるニーズ階層」は、重大インシデントに対する準備が本当に万全かどうかを判断する上で、非常に参考になります。以下の問いに自信を持って回答できれば、その見込みは十分あるでしょう(注:下から順に回答します)。

この図は「マズローのニーズ階層」(マズローの欲求段階説)というよく知られた理論に基づいており、心理学の分野から借用したものです。このピラミッドの底辺から順に、組織が主要なセキュリティニーズを満たしているかどうかを確認しましょう。APT 型の攻撃に備える第一歩となるのは、資産のインベントリまたはネットワーク図を作成することです。実際には EDR と SIEM を適切に導入していれば、これら 10 の問いのうち 8 項目はすでに満たされているはずです(もちろん、それらを運用管理するための適切な人材とプロセスは必要です)。

可視性の向上による APT の攻撃経路の検知

APT の調査でまず目指すべきことの 1 つは、可視性を高めることです。これには以下のような理由があります。

- 攻撃を即座に発見しない限り、あなた自身やセキュリティチーム、あるいは外部の第三者が最初に発見したものが氷山の一角に過ぎない可能性があります。

- インシデントの全貌を把握するには、企業全体にわたる侵入の痕跡(IOC)を可視化して追跡できる必要があります。

- APT グループの中には、被害者の環境に留まるための複数の「足場」(アクセスを維持するためのメカニズム)を確保するものがあります。

- ステルス性の高いインストール方法で展開される、第 2 または第 3 のバックドアを特定することが重要です。これらはしばしば休止状態のまま放置され、将来的に初期の侵入経路が失われた時点で攻撃者のアクセスを再確立するために用いられます。

インシデント対応における第 2 の大罪:適切な人材、プロセス、テクノロジーの欠如

軍隊はどれだけストレスが強い状況でも手順どおり行動するよう訓練されているため、その対応は適切で戦略的、かつ一貫したものになります。この理屈はインシデント対応にも当てはまりますが、企業が初めて重大インシデントに見舞われた後、つまりすでに手遅れになってから対応手順とポリシーが作成されていることも多々あります。そうした計画がインシデントの発生前に準備されていても、実際には一度もテストされていないという場合もあります。また、経験の浅い社員が善意から行動し、適切なフォレンジックイメージを取得する前に感染システムに手を加え、インシデントを自己解決しようとすることもよく見られます。こうした社員はできるだけ早く「通常業務」に戻ろうと、影響を受けたシステムをフォーマットして再構築し、その過程で攻撃に関する貴重な証拠や情報を破棄してしまうことさえあります。

たしかに、単一ホストに影響するコモディティマルウェアへの対処としては、再イメージ化がしばしばベストプラクティスとされます。しかし APT のようなより深刻なインシデントにおいては、残された証拠が攻撃の影響を把握するための鍵となります。インシデントの全貌を把握して分析を終えるまでは、何が重要なのかわからないものです。ある攻撃を初期の侵入経路とおぼしき地点(「ペイシェントゼロ」とも呼ばれる)まで追跡した結果、IT セキュリティチームの過度な対応によって再イメージ化が実施されていたとしましょう。こうした対応は、攻撃を理解して再発を予防できるかどうかを大きく左右しかねません。

ある事例では、セキュリティの経験に乏しいシステム管理者が過去のインシデントを解決しようと、攻撃の潜在的な影響を評価しないまま、影響を受けたシステムを再フォーマットしていました。このシステムは開発用サーバーで、インターネットに公開されていました。最初のインシデントから 3 か月後、攻撃者が以前のサーバーから窃取していたドメイン認証情報を手に再び姿を現しました。この侵害の結果、組織は全ドメインに身代金をかけられ、大量の情報を窃取されてしまっています。

これに似た他の APT 事例においても、同様の手法がいわゆる「もぐらたたき」のような状況を生み出しています。つまり、発見されたバックドアがマシンの再イメージ化によって「解決」された結果、企業が「何度も繰り返されるインシデント」と捉えがちな事態が生じているのです。しかし徹底的に調査すると、それらはすべて 1 つの大きなインシデントの一部であり、攻撃者を排除できていないことが少なくありません。

セキュリティインシデントに対処する際の鍵となるのは、インシデントの早期発見と全貌把握、および迅速かつ適切な解決につながる計画の準備です。これらのベストプラクティスを実施するには、初歩的なマルウェアと、人間の手で運用されるより複雑な攻撃との違いを区別できる必要があります。両種の攻撃に対して IR プロセスを整備しておけば、攻撃による被害を軽減できます。

もう 1 つの課題は、APT ベースの攻撃を適切に特定、調査、および対応するために必要な経験には、代償が伴うということです。その日その日に活動している大量の「野生」の脅威を常に把握し続けるのは大変な作業です。また、アナリストは実際のインシデントに対処することで経験を積むものですが、定期的にインシデントに対処しなければスキルが陳腐化する恐れがあります。

この可視性の向上とその後の修復フェーズは、多くの場合、組織が資産全体にソフトウェア、設定変更、スクリプトを展開できるかどうかに依存しています。こうした能力を前もって確保しておけば、結果は大きく変わってきます。

IR サービスを購入する場合でも、初期分析を行うために必要なデータを社外の IR チームに提供するにあたり、全社にわたってエージェントをインストールしたり、スクリプトを実行したりする必要があります。CISO、CIO、セキュリティ管理者にとっては、社外の IR コンサルタントチームがデータを待っているがために調査を開始できず、何が起きているかを把握できないという状況は、何よりももどかしいものでしょう。刻一刻と対応が遅れを取っている間にも、潜在的な被害は拡大し得るのです。

インシデント対応における第 3 の大罪:アナリストの燃え尽きとアラート疲れ

「アラート疲れ」は、アナリストが大量のアラートに長期間さらされた場合に発生します。それらのアラートに誤検知や優先度の低いアラームが頻繁に含まれていると、影響はさらに深刻化します。このような場合、時間の経過とともにアナリストの感覚が鈍りがちです。また、SOC メンバーが高精度のアラートのみに対処しているわけではなく、また継続的なアラートの調整に力を入れていない場合は常に、発生した重大イベントの特定が遅れる恐れがあります。

実例を挙げましょう。BlackBerry の IR コンサルタントは、担当した組織のアンチウイルスツールや EDR ツールが、インシデントが重大化する数週間前から極めて不審なアラートを繰り返し発している状況を何度も見てきました。しかしこのとき、ファイルが隔離されていたか、あるいはアクティビティがブロックされていたために、これらのアラートは重要視されていなかったのです。

すべてのアラートを調べる必要があるとすると、当然ながらその作業は非常に厄介なものになるでしょう。Florian Roth 氏はこれを受け、各検知結果の関連性を判断する上で極めて有用なチートシートを作成しています。このシートは正当なアラートを識別するための優れた出発点となりますが、これとは別に、組織に適したプレイブックを用意し、組織独自の調整と優先順位付けのプロセスを確立することも必要となります。

経験はここでもやはり重要な役割を果たします。経験豊富な脅威ハンターや IR コンサルタントが対応に当たった場合、多くの警告から即座に懸念事項を読み取り、根本原因を探るための調査に移行するでしょう。これが重大インシデントの経験のない SOC アナリストだった場合、タイムリーに原因を特定する能力を持ち合わせていないかもしれません。

インシデント対応における第 4 の大罪:インシデント対応リテーナーが未契約

組織がデータ侵害の発生前に実施すべきもう 1 つの対策は、信頼できるセキュリティアドバイザーが付いたインシデント対応リテーナー(IRR)を契約することです。インシデントの発生時には、その解決支援に最適な企業を探すのに時間をかけたり、対応・修復プロセスを開始するために見積もりを取り、契約を結び、発注をかけることに貴重な時間を費やしたりするのは避けたいものです。インシデント対応サービスに対する現在の需要を見る限り、ベンダーはすでに手一杯であり、リテーナー契約の既存顧客を優先する可能性があります。リテーナー契約には付加的なメリットもあり、通常は割引価格が適用されます。

リテーナー契約は各種の手続きを迅速化するとともに、世界トップクラスの専門家、インテリジェンス、ツールを提供し、組織が最も必要とする時と状況でそれらにアクセスできるようにします。また、多くの場合はインシデントの最中でもベンダーの各種製品にアクセスできます。リテーナー契約に含まれる一部のスキルセットが社内で利用できる場合でも、必要な時に専門家の支援が得られるようにしておくことを推奨します。

「罪」の評価と赦し

これらの「罪」を「大罪」として分類することは、特に中小規模の組織にとって、決して言い過ぎではありません。BlackBerry の最新レポートである「2022 年版脅威レポート」によると、70% を超える中小企業がサイバー攻撃に直面し、攻撃を受けた企業の 60% が 6 か月以内に倒産しています。APT 攻撃は一部の組織の存続を揺るがす攻撃となり得るのです。その他の組織においても、もし存続できたとしてもやはりその影響は壊滅的でしょう。重要なのは、リスクを最小化するために今すぐできる対策があるということであり、またそれを怠ることはまさに「罪」であるということです。

本記事に示した情報が、読者やその所属組織が上記 4 つの過ちを犯していないかを振り返るきっかけになることを願っています。私たち BlackBerry は、お客様の組織の長期的な健全性と成功のため、インシデント対応計画の準備と評価をいつでも支援いたします。

第 2 部では、実際の APT 攻撃の経験から学んだインシデント対応の教訓に基づき、さらなる「大罪」をご紹介します。

BlackBerry のインシデント対応サービスについて

BlackBerry® のインシデント対応サービスは、お客様があらゆる侵害の影響を軽減し、ベストプラクティスに従った復旧を保証しながら、将来に備えて IT 環境を保護できるよう支援します。弊社のサイバーセキュリティの専門家がお客様の疑問にお答えするため、お客様は、発生中の攻撃から IT 環境を保護するだけでなく、将来のサイバー攻撃をも防御することが可能です。

関連記事

- EDR、XDR、マネージド XDR の違いを理解し、自社の最適解を考える

- 組織が今すぐ検討すべき UEM を評価する 9 つの鍵となるシナリオとは ?

- より容易で、利用しやすく、安価なゼロトラストの実現

- お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

- サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

- BlackBerry Japan:https://www.blackberry.com/ja/jp

- FaceBook(日本語): https://www.facebook.com/watch/BlackBerryJPsec/

- Twitter(日本語): https://twitter.com/BlackBerryJPsec

- LinkedIn: https://www.linkedin.com/company/blackberry/

- Youtube(日本語): https://www.youtube.com/channel/UCT2VHYwfUVC4V0AnkVZ2QIg/videos