Windows Defender を悪用して Cobalt Strike をロードする LockBit 3.0 ランサムウェア

原文のブログはこちらからご覧いただけます。

2023年3月3日更新:カナダの Indigo Books and Music 社は、トロントの Hospital for Sick Children(小児病院)を標的にしたランサムウェアと同系統である LockBit ランサムウェアの被害にあったことを明らかにしました。

LockBitはRaaS(サービスとしてのランサムウェア)で、本記事執筆時点では、Microsoft® のウイルス対策ツールの武器化を終えたばかりであり、それにより今後、Cobalt Strike ペイロードの配信を行っていくと見られます。そして今やこの新しいバージョンである LockBit 3.0 は、BlackMatter、DarkSide、BlackCat などのランサムウェアファミリーと同様の機能を備えるようになりました。

LockBit 3.0

最新バージョンの LockBit 3.0 は、その作成者が脅迫文の一部に使用していた LockBit Black という内部名でも知られています。LockBit 3.0 が展開されると、被害者のマシン上のすべてのファイルが暗号化され、影響を受けたファイル名の両方の部分が変更されて、ファイルは使用も認識もできなくなります。

LockBit 3.0 の脅迫文は、他の多くのランサムウェアファミリーに比べ、かなり大掛かりな内容です。身代金を払わなければ盗んだデータを公開することを明確にしたうえで、「二重脅迫」によって被害者が EU のデータ保護法である GDPR(一般データ保護規則)に違反する可能性があることを説明し、データが公開されれば罰金を科される可能性があるとほのめかしています。

特筆すべきは、LockBitの背後にいる脅威アクターが、被害者とのやり取りに使用する TOR インフラがダウンする可能性を明らかに予期していた点です。冗長性を持たせるため、このバージョンの脅迫文には複数の異なる Onion サーバーと Tor2Web プロキシ(従来のブラウザーから TOR にアクセスするために使用)が含まれています。

Cobalt Strike を利用した LockBit 3.0 の投下

Cobalt Strike ビーコンは、ユーザーのシステム上にペイロードを復号する、悪意ある DLL によってシステムにサイドロードされます。研究者の解明によると、これらのビーコンは将来的に悪意あるペイロードをダウンロードまたは実行するため、標的のネットワーク上にさらなる足場を築くために用いられる可能性があります。Cobalt Strike ビーコンについては、BlackBerryのResearch & Intelligence Team が 2021 年に公開した『サイバー空間の闇に灯るビーコンの見つけ方:サイバー脅威インテリジェンスのためのガイド』で詳しく紹介しています。

組織への初期アクセスを成功させると、攻撃者はかなり自由に行動できるようになります。脅迫文の内容から、攻撃者の主な目的は、機密データを収集し「保険」として攻撃者のインフラに持ち出した後、被害者から身代金を受け取ることにあるのは明らかです。それ以上の手段に出るかどうかは攻撃者次第であり、そこに必要性やチャンスを見出すかどうかで違ってくるでしょう。

また LockBit 3.0 は、Windows Defender のコマンドラインツールである MpCmdRun.exe を悪用して Cobalt Strike ペイロードの復号とロードを行っています。MpCmdRun.exe は、Windows Defender セキュリティアプリの一部としてマルウェアのスキャンに使用されるファイルです。

LockBit 3.0 に気を付けるべき組織

あらゆる組織がこの脅威への警戒を続ける必要があります。LockBit 3.0 による暗号化を解除する方法は、現在のところ知られていません。個人データや機密データの公開は深刻な結果をもたらします。

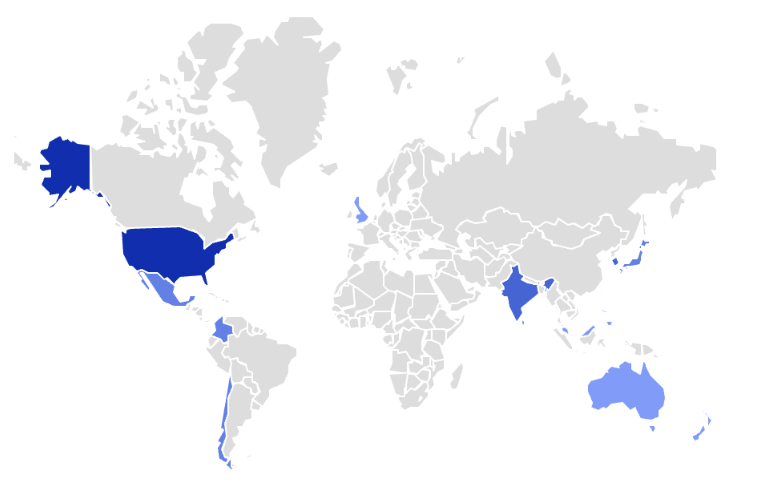

BlackBerry テレメトリによれば、当社のテナントで LockBit マルウェアファミリーに関するブロックが少なくとも 478 件ありました。これは世界中で1 日あたり 5 回の攻撃が試みられたことを示しています(図 1)。これには、 LockBitの以前のバージョンと LockBit 3.0 の両方が含まれます。

LockBit 3.0 など RaaS キャンペーンからの保護

RaaS 攻撃から身を守るため、BlackBerry のThreat Research & Intelligence Team は以下の戦略の実施を推奨しています。

- ソフトウェア資産とファームウェア資産を継続的に監視し、パッチを適用する。

- 全アカウントの権利と権限を定期的に見直す。必要な職務の遂行に不要なアカウントと権限は削除する。

- パスワードの入力間違い、パスワードの変更、新規ユーザーの作成を監視する。

- Sigma、Suricata、Yara の各ルールで強化した 24 時間 365 日の SOC を有効にし、プロフェッショナルかつ高品質の情報提供で支援する。

- 一致だけでなく異常も探す。

- 可視性を全ネットワーク資産に拡大する。

- 優れた視覚的なデータ表現を有効にし、アウトバウンドネットワークトラフィックでのデータの持ち出しの識別を容易にする。

- 信頼できるバックアップシステムをテストして導入する。脅威アクターによる暗号化を防ぐため、メインのネットワークからバックアップへのアクセスはできないようにする。

- LockBit の TTP(戦術、技術、手順)に基づくパープルチームの演習を行い、セキュリティ体制と検知能力をテストする。

BlackBerry は LockBit 3.0 と Cobalt Strike を阻止します

CylancePROTECT® をご利用のお客様は、LockBit 3.0 と Cobalt Strike から保護されます。

この非常に効果的で感染力の高いマルウェア亜種に対抗するため、BlackBerry では、前述のセキュリティ対策に加え、数百万の安全なファイルおよび安全でないファイルの両方で脅威検知の訓練を受けたAI(人工知能)ベースのエージェントの活用を推奨します。たとえばCylance® AI は、特定のファイルシグネチャに頼るのではなく、自動化されたセキュリティエージェントを使用し、多数のファイル属性と悪意ある挙動に基づいて LockBit 3.0 をブロックします。

BlackBerryのお客様は、CylanceGUARD® のマネージド XDR(Managed Extended Detection and Response)サービスを使用することでこの保護をさらに一歩進め、LockBit 3.0 の攻撃からの防御を実現できます。

CylancePROTECT について

CylancePROTECT は、BlackBerry の第 7 世代 Cylance AI テクノロジーを採用したエンドポイント保護プラットフォーム(EPP)です。高度な機械学習モデルを活用し、ゼロデイ脅威と従来のサイバー攻撃の双方に対する予測優位性をお客様に提供します。

CylanceGUARD について

CylanceGUARD は、サブスクリプションで提供される 24 時間 365 日体制のマネージド XDR(Managed Extended Detection and Response)サービスです。BlackBerry の専門アナリストがお客様のチームの延長として機能し、デバイス間のテレメトリを相関させ、実用的なインテリジェンスを提供することで、アラート疲れを最小化しながら脅威を迅速に予防します。

.png)