ランサムウェアの最新情報:2024 年のランサムウェア攻撃の状況

原文のブログはこちらからご覧いただけます。

進化するサイバーセキュリティ環境において、ランサムウェアは依然、世界中の組織にとって最大の脅威の 1 つです。 BlackBerry のサイバーセキュリティサービスチームのデータから、ランサムウェアへの対応は、組織がインシデントレスポンスの支援を同社に求める理由の中でも非常に多いことが明らかになっています。

また、ランサムウェア攻撃について、BlackBerry の脅威リサーチ&インテリジェンスチームは、頻度が増加しているだけでなく、さらに巧妙化していると報告しています。こうしたサイバー攻撃の脅威の増大を裏付けるように、本年は多数のランサムウェアによるインシデントが高い注目を浴びました。

このブログでは、ランサムウェア攻撃の現状とさまざまな分野(特に医療)への影響、現在の主要なランサムウェアグループについて考察します。

ランサムウェア脅威の現状

最新の2024年6月版 BlackBerry グローバル脅威インテリジェンスレポートによると、ランサムウェアはサイバー攻撃ツールとして世界中で使用されています。サイバー犯罪者も犯罪組織も同じようにランサムウェアを使用し、世界中のあらゆる業界を攻撃対象としています。こうしたグループのほとんどが金銭目的であり、従来のサイバーセキュリティ対策を回避するために新しい戦術と技法にすばやく順応し、新たなセキュリティの脆弱性を瞬時に悪用します。

「医療分野はランサムウェアの標的となっており、我々はこの懸念すべきトレンドを追跡しています。医療機関は、ランサムウェアの攻撃を受けた場合に大きな弊害が生じることから、身代金を支払う可能性がより高くなっています」と、脅威リサーチャー[YM1] のClaudia Preciado は述べています。一つの攻撃が、医師から患者に提供される医療サービスの中断を招き、薬局や調剤薬局の業務に影響を与え、救急車のルート変更を生じさせる結果につながりかねません。「こうした状況で重要になるのは、時間との闘いなのです」とPreciadoは話します。

[YM1]原文ブログのリンクが切れているようです。ご確認をお願いいたします。

本年初め、米国保健福祉省(HHS)の公民権局(OCR)は、医療分野における脅威の深刻な状況を明らかにしました。OCRはその文書で、「医療分野においては、ハッキングとランサムウェアが主なサイバー脅威となっている。過去5年間でOCRに報告されたハッキングを伴う大規模なデータ侵害は256%増加、ランサムウェアは264%増加した。2023年に報告された大規模なデータ侵害は2022年から141%増加し、1 億 3,400 万人以上に影響を及ぼしている」としています。

各業界がサイバーセキュリティの脅威にさらされているのと同様に、個々の企業もサイバー攻撃(特にランサムウェア)と戦っています。そうした企業では、財務、通信、販売、調達などの事業運営においてデジタルインフラへの依存を高めているためです。スタートアップから多国籍コングロマリットまで、あらゆる組織がランサムウェアの影響を受けやすくなっています。

最も活発なランサムウェアグループ

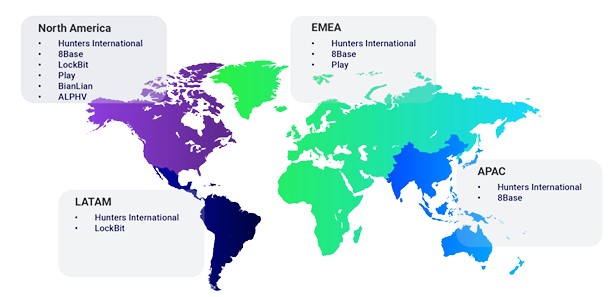

2024 年 1 月から 3 月にかけて、BlackBerry のサイバーセキュリティソリューションが阻止したサイバー攻撃は、300 万件以上に及びます。これは1 日平均で 37,000 件以上のサイバー攻撃に相当します。BlackBerry の脅威リサーチャーは他のインテリジェンスソースとともにこれらの攻撃を解析し、2024 年第 1 四半期で最も活発だったランサムウェアグループを明らかにしました。

Hunters International: 2023 年後半から活動を始めたRaaS(ransomware as a service、サービスとしてのランサムウェア)犯罪組織であるHunters International は、2024 年初めに注目されるようになりました。このグループは、2023 年初めに法執行機関により停止されたHiveランサムウェアグループから派生している可能性があります。

このグループは、まず被害者のデータを暗号化して身代金を要求し、続いて盗んだデータを公開すると脅してさらに金銭を要求するという二重恐喝の手法を使用します。Hunters International は現在、世界中で活動しています。

8Base:8Baseは 2022 年に初めて確認され、2023 年後半から注目を集めています。この活発なグループは、さまざまな TTP(戦術、技術、手順)を使用しており、かつ極めて場当たり的なことがあります。新たに公開された脆弱性を素早く悪用することが多く、Phobos などの多様なランサムウェアを活用しています。

LockBit:ロシアを拠点とするランサムウェアグループであるLockBit は、同名のマルウェアを通じて RaaS を提供することに特化しています。2020 年に発見された LockBit は、最も攻撃的なランサムウェアグループの一つとなっています。

LockBit は、暗号化前に被害者のデータを抽出し、ダークウェブ上のリークサイトで提供するためのカスタムツールを使用します。このグループは北米、また副次的にラテンアメリカの被害者を主な標的としており、一般に二重恐喝の手法を用います。2024 年 2 月、国際的な法執行機関によるクロノス作戦(Operation Cronos)により、LockBit の活動は停止されました。しかし LockBit はその後復活しているようであり、ランサムウェア分野で大きな存在感を示し続けています。

Play:2022 年に最初に確認された Play は、多重恐喝を実行するランサムウェアグループであり、盗んだデータを匿名での通信が可能な TOR ベースのサイトで提供し、身代金が支払われなければデータを漏えいさせると脅します。

主に北米の中小企業(SMB)を標的としていますが、今回の調査期間ではEMEA地域(欧州・中東・アフリカ)も標的となっていました。主として、Cobalt Strike、Empire、Mimikatz などの既製のツールを発見および水平移動のTTPに活用しています。また、ランサムウェアの実行前に使用される、偵察と情報窃取用のカスタムツールであるGrixba も利用しています。

BianLian:BianLian は、2022 年から出回っている、 GoLangで書かれたランサムウェアです。関連するグループは今回の調査機関に活発に活動しており、北米の被害者を重点的に標的としています。多くのランサムウェアグループと同様に、BianLian は最近公開された脆弱性を多く活用しており、多数の業界の中小企業を標的としています。PingCastle、Advance Port Scanner、SharpShares などのさまざまな既製ツールを使用して標的システムに足掛かりを得てから、機密データを抽出し、ランサムウェアを実行します。その後、この盗んだデータを、身代金を得るための恐喝戦術に利用します。

ALPHV:BlackCat または Noberus と呼ばれることも多い ALPHV は、2021 年後半から確認されている RaaSです。ALPHV の背後にいる脅威グループは非常に高度であり、Rustプログラミング言語を使用して、Windows、Linux、VMWare ベースのオペレーティングシステムを標的としています。ALPHV は北米の被害者を標的とする傾向があります。

ランサムウェアのリスクを軽減

BlackBerry の 脅威リサーチ&インテリジェンス担当バイスプレジデントの Ismael Valenzuela は、最近のウェビナーで、ランサムウェア攻撃を阻止するための重要な防御メカニズムは、AI を搭載したセキュリティツールを使用してランサムウェアの展開を防ぐことだとして、次のように述べています。「私たちがマルウェアについて議論するときには、インフォスティーラーやランサムウェアの話をします。しかし多くの場合、攻撃者はランサムウェアを展開する前には必ず、探索、防衛回避、権限昇格といった特定のことを行います。だからこそ、そうした領域に注力し、防御することが非常に重要なのです」

BlackBerry のインシデント対応チームは、組織のインシデント対応を支援するなかで確認したシナリオに基づき、ランサムウェア対策に関する以下のようなヒントを提供しています。

· メール、VPN、Web サーバーなどのインターネットに接続されたサービスに、適切なタイミングでパッチを適用します。

- このパッチ適用によって、脅威アクターが脆弱なデバイスやシステムを介して企業ネットワークへのアクセス権を取得した後に、標的にアクセスし、ランサムウェアを展開するなどのさらなる行動を起こすことを防げます。

- すべての重要なデータのコピーを、元のデータソースと異なる2つのメディア形式で 2 部保管し、少なくとも 1 部はオフサイトに保管するよう徹底します。

より実用的な脅威インテリジェンスの詳細については、四半期ごとに発行される BlackBerry グローバル脅威インテリジェンスレポートをご覧ください。