原文のブログはこちらからご覧いただけます。

BlackCat ランサムウェアは現在活動中で、攻撃領域を拡大しつつあります。これまでに全世界で 60 を超える組織 が被害を受けており、この数は増加する見込みです。

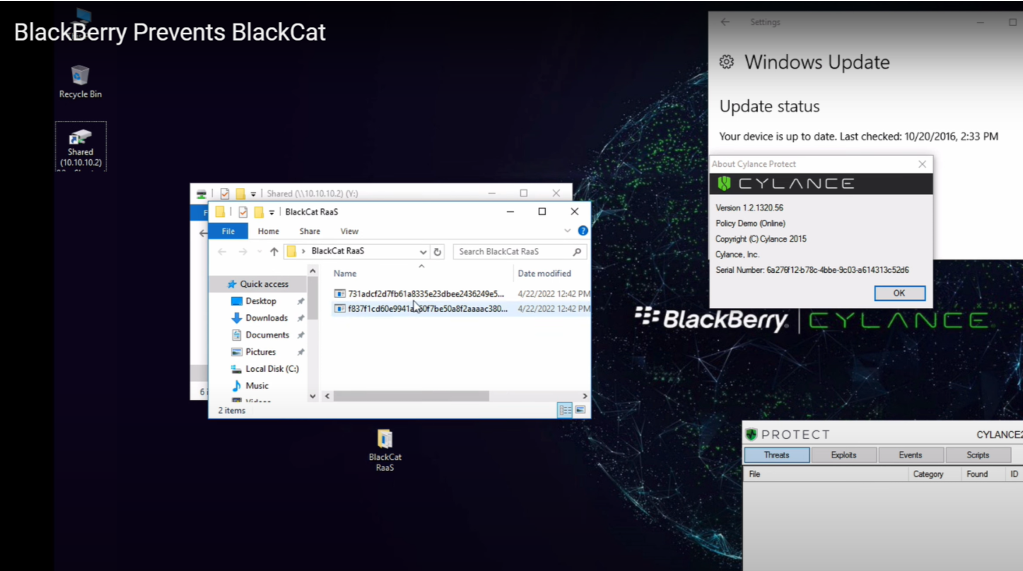

BlackCat の背後にいる脅威グループ「ALPHV」は最近、RaaS(Ransomware-as-a-Service)市場でマルウェアの販売を開始しました。脅威アクターは、そこでマルウェアのサブスクリプションを購入し、それを使用して独自のランサムウェアキャンペーンを開始することができます。

元グループのALPHV 以外にもBlackCat の利用可能性を拡大できるため、グループの評判が高まり、収益が増えると同時に、ある特定のネットワークまたはエンドポイント上での ALPHV グループの存在がわかりにくくなります。他のサイバー犯罪者(つまり、サブスクリプション利用者)が BlackCat RaaS を利用した場合、検知された攻撃が ALPHV に直接起因するものかどうかを判断することは難しくなります。また、BlackCat をサービスとして利用するサードパーティの脅威アクターは、外部利益源としてマルウェア作成者に貢献します。

BlackCat は、2021 年 5 月に米国のエネルギー供給事業者である Colonial Pipeline 社を攻撃し、大規模なガソリン不足と価格高騰を引き起こしたことで知られる BlackMatter および DarkSide グループに近い存在です。その攻撃の背後にいた多くのマルウェア開発者は、BlackCat もサポートしています。

この脅威の RaaS 版は Rust プログラミング言語をベースにしており、脅威オペレーターはさまざまなオペレーティングシステム上で使用可能な単一のコードベースを維持できます。また、BlackCat は非常に多機能でもあり、さまざまな実行パスに基づいてランサムウェアまたはワイパーマルウェアとして使用できます。このツールは、いわゆる「二重恐喝」攻撃により、ファイルを持ち出すと同時に暗号化して身代金を要求することができます。

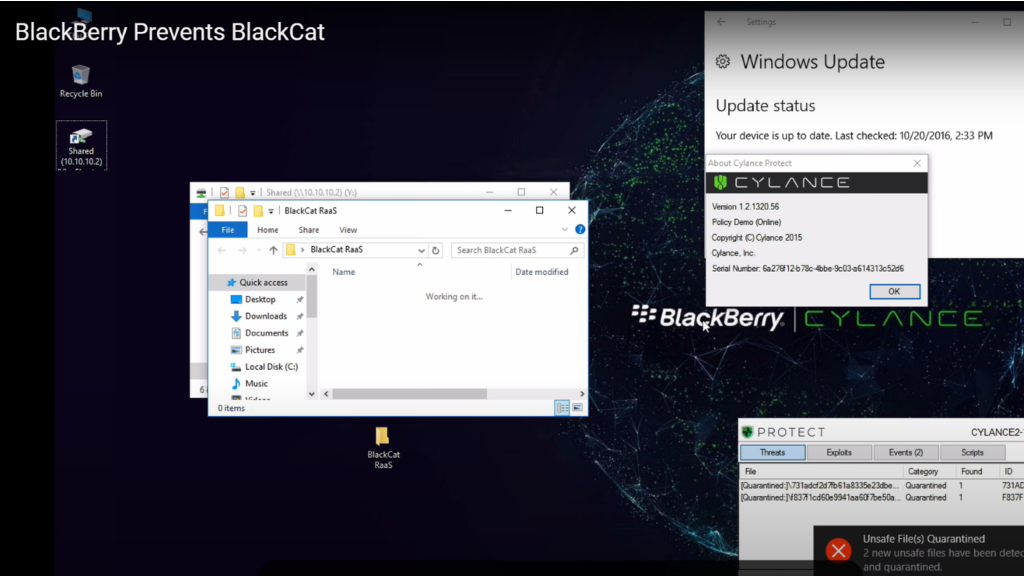

BlackBerry が BlackCat による攻撃をどのように阻止するかについては、次のデモ動画をご覧ください。CylancePROTECT® が BlackCat ランサムウェアの実際のサンプルと正面から対峙する様子をご覧いただけます。

BlackCat の詳細については、深く掘り下げたブログ記事「RaaS (Ransomware-as-a-Service)として出現した BlackCatの詳細を解説」をご覧ください。

BlackBerry、BlackCat ランサムウェアを未然に防御

CylancePROTECT® は、マルウェアの未然防御、アプリケーションやスクリプトの制御、メモリの保護、デバイスポリシーの適用を自動化します。この AI ベースのエンドポイントプロテクションプラットフォーム(EPP)は、サイバー攻撃を阻止し、最新の脅威を未然に防御するための管理策を提供します。人間の介入、インターネット接続、シグネチャファイル、ヒューリスティック、またはサンドボックスは不要です。

BlackBerry によるサポート

BlackBerry のインシデント対応チーム は、あらゆる業種のどのような規模の組織とも連携し、エンドポイントのセキュリティ体制を評価および強化し、ネットワークインフラストラクチャのセキュリティ、整合性、およびレジリエンスを積極的に維持するように支援します。

緊急のサポートが必要な場合は、電子メールでご連絡いただくか DLIR@blackberry.com、または当社の 問い合わせ フォームをご利用ください。

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・サイバーセキュリティチームによるコンサルティング: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

・BlackBerry Japan:https://www.blackberry.com/ja/jp

・FaceBook(日本語): https://www.facebook.com/watch/BlackBerryJPsec/

・Twitter(日本語): https://twitter.com/BlackBerryJPsec

・ LinkedIn: https://www.linkedin.com/company/blackberry/

・Youtube(日本語): https://www.youtube.com/channel/UCT2VHYwfUVC4V0AnkVZ2QIg/videos