ロシアの破壊工作チーム、ウクライナを標的にワームとワイパーを駆使したフィッシング攻撃を実行

「マルウェアカクテル」でウクライナを襲う Sandworm

ロシアによるウクライナ侵攻から 1 年が経とうとする中、ウクライナを狙うロシアと親ロシア派の脅威アクターの間で、破壊的なワイパー型マルウェアのサイバー兵器としての使用がますます増えています。

ウクライナコンピューター緊急対応チーム(CERT-UA)は最近、ウクライナの国営通信ウクルインフォルムの停止を狙った攻撃を明らかにしました。CERT-UA は 1 月 27 日付レポートで、攻撃者が「マルウェアカクテル」を攻撃に使用したと報告しました。そこには Windows を対象とするCaddyWiper、ZeroWipe、SDelete、Linux を対象とするAwfulShred、FreeBSD を対象とするBidSwipe など各種ワイパーマルウェアが含まれていたと報告されています。

攻撃者は 2022 年 12 月 7 日時点ですでに標的ネットワークに侵入しており、それから 1 か月待機した後、Windows のグループポリシー(GPO)を利用して CaddyWiper を起動し、マルウェアを展開しました。この種の攻撃タイムライン、つまり侵入後に待機する流れは、持続的標的型攻撃(APT)グループの一般的な手口です。

CERT-UA によると、この攻撃はロシア連邦軍参謀本部情報総局 74455 部隊に属する APT グループ Sandworm が実施したものです。このグループは少なくとも 2007 年から活動しており、Voodoo Bear、Iron Viking、Electrum、Iridium という別名でも痕跡を残しています。

ウクルインフォルムへの攻撃は最終的に失敗しており、「いくつかのデータストレージシステム」のファイルが破壊されるに止まり、おそらく目的とした通信社内の全システムの破壊には至りませんでした。

この攻撃は Sandworm の最新の「失敗」事例です。グループは昨年 4 月にも、ウクライナの高圧変電所に電力を供給していた同国のエネルギー供給会社への攻撃で CaddyWiper を使用し、失敗に終わっています。変電所は 1 時間にわたり停電したものの、長期的な被害はありませんでした。

ウクライナ組織のデータを破壊する SwiftSlicer

戦争がなおも続く中、ロシアが不快感を持つ組織を攻撃する方法として、軍事的・政治的行動と歩調を合わせたサイバー破壊工作の継続は当然と言えます。2022 年 2 月にウクライナ侵攻が始まって以来、DoubleZero、HermeticWiper、IsaacWiper、WhisperKill、WhisperGate、AcidRain など、大量のデータ破壊型マルウェアがウクライナの組織を襲っています。

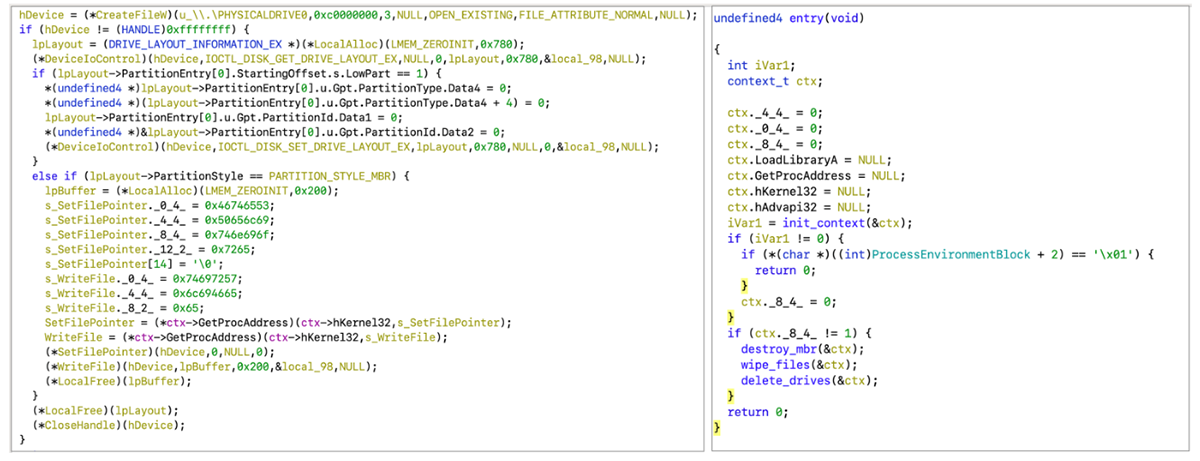

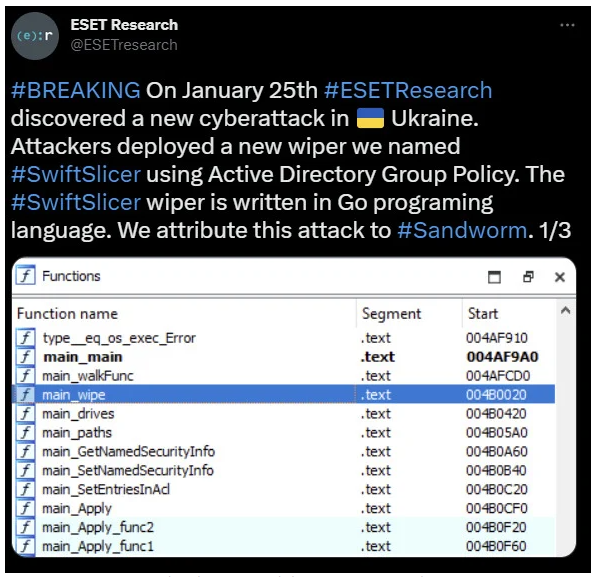

現在、スロバキアのサイバーセキュリティ企業 ESET の研究者がウクライナ国内で新たなワイパーを確認しており、その帰属先をロシアの APT グループ Sandwormとしています。SwiftSlicer と呼ばれるこの未知のワイパーは、1 月 25 日にウクライナ公共部門の一組織に対して展開されました。その仕組みは Windows OS が使用する重要なファイルを上書きするというものです。

BlackBerry の主席脅威リサーチャー Dmitry Bestuzhev は、「ワイパーは標的型の兵器であるため、広範には使用されてきませんでした」とした上で、脅威アクターの主な手段が依然としてランサムウェアであることを指摘しています。「Sandworm はウクライナに的を絞ったワイパーやランサムウェアファミリーを開発すべく、精力的な取り組みを続けています」

SwiftSlicer は Go 言語(別名 GoLang)で書かれています。これは極めて汎用的なプログラミング言語であり、それゆえ多くの脅威アクターが採用しています。

「Go 言語は複数のOSに対応可能なクロスプラットフォーム言語であり、リバースエンジニアリングを行うのは容易ではありません」と、Bestuzhev は説明します。「そのため、サイバー兵器を開発する際の堅実な選択肢となります。Windows と Linux の両環境に対応したコードを書くことが容易な一方、それらのマルウェアサンプルが研究者の手に渡った場合にはリバースエンジニアリングに時間がかかるのです」

ESET 社によると、SwiftSlicer は Active Directory のグループポリシーを介して起動されていました。グループポリシーは、管理者が Windows ネットワーク内のすべてのデバイスで各種のスクリプトとコマンドを実行できるようにします。つまり、CaddyWiper の場合と同様、グループは攻撃時点で標的ネットワーク内での永続性をすでに確保していたことになります。

ウクライナを狙う脅威グループは Sandworm だけではありません。ウクライナ国家特殊通信・情報保護局(SSSCIP)によると、昨年 2 月に侵攻が始まって以来、ロシアはウクライナに対するサイバー攻撃を 1,500 件以上実施しています。

ウクライナの防衛担当者は 2022 年 9 月から 12 月にかけて、Sandworm、APT28、APT29、Ghostwriter、COLDRIVER、Xaknet、KillNet、Gamaredon など、ロシアと親ロシア派の脅威アクターグループによる悪意のある活動を多数観測しています。

BlackBerry は最近、こちらの詳細レポートで Gamaredon を詳しく解析しています。こちらもぜひご覧ください。

ウクライナのエネルギー部門を狙う NikoWiper

Sandworm の最新「リリース」は NikoWiper と呼ばれる新種のワイパーで、SwiftSlicer がウクライナの組織に被害を与えた直後に出現しました。ESET 社の研究者が公開した 1 月 31 日付レポートでは、ロシアの脅威グループ Sandworm が昨年末、ある企業をデータ破壊型マルウェアで攻撃したと述べています。ESET 社は次のように報告しています。

「当社は、悪名高い Sandworm グループが未知のワイパーを使用し、ウクライナのエネルギー企業を攻撃する様子を確認しました。APT グループは通常、国家または国家支援型の攻撃アクターにより運営されています。前述の攻撃は 10 月に発生しており、ロシア軍がエネルギーインフラを狙ったミサイル攻撃を開始した時期と重なります」

それに 2 か月先立つ 2022 年 7 月にはウクライナのエネルギー企業 DTEK Energy がサイバー攻撃を受けており、同時期にロシア軍は同社のクリヴォリツカ火力発電所に物理的な砲撃を加えていました。

NikoWiper は、Microsoft 社のコマンドラインユーティリティツールである SDelete をベースにしています。これはファイルを安全に削除するためのツールで、ネットワークやシステムの管理者が日常的に利用しています。SDelete の悪用は注目に値します。なぜならこの事実は、Sandworm がウクライナの組織を侵害しようと試みる中で、このユーティリティをワイパーとして2 つの異なる事例で実験的に使用した可能性を示唆しているからです。

BlackBerry の主席脅威リサーチャーである Dmitry Bestuzhev は、NikoWiper のマルウェア株とSwiftSlicer との違いについて次のように説明しています。

「NikoWiper は Microsoft 社の無害かつ正規のバイナリを利用しています。この手法は『レーダーをかいくぐる』ための試みである可能性があります。つまり、データの破壊を実現するため既に信頼性を保証されたアプリケーションを利用しているのです。標的とする組織が十分な可視性を備えていない場合や、無害なファイルや悪意あるファイルの挙動を監視していない場合 ― これらの機能は多くの場合エンドポイント検知/対処ソリューションで実現されるものですが ― NikoWiper の手法は有効な手段となり得ます。このような実行形態は、環境寄生型攻撃(LOLBAS:Living Off the Land Binaries and Scripts)の一種と見なせるでしょう」

2 つのマルウェアを比較しながら、Bestuzhev はさらに続けます。「一方、SwiftSlicer は事情が異なります。インプラント全体がGo言語 でプログラミングされており、データの破壊は内部関数によって行われます。ファイル内の数バイトが書き換えられ、ファイルの破壊をもたらします。その結果、壊れたファイルが原因となり感染システムが起動しなくなるのです」

この新種のワイパーは、ロシア軍とサイバー攻撃グループが類似する目的を共有していることを浮き彫りにしています。ロシアによるウクライナ侵攻が続く中、ワイパーや他の種類のマルウェアによる攻撃はさらに激しさを増すことが予想されます。Sandworm の実績は決して誇られるようなものではありませんが、そこには BlackEnergy や GreyEnergy、Industroyer の初期バージョンなどのマルウェアを用い、エネルギー供給会社を標的とする一連の攻撃も含まれています。このグループが近い将来再び世間を騒がせることは疑いありません。

関連書籍 Related Reading

- Gamaredon が Telegram を悪用してウクライナの組織を標的にしています。その詳細を解析。

- 再始動したマルウェア - ウクライナの電力インフラ等を狙う Industroyer2 の手口

- HermeticWiper がウクライナの防衛部門を標的に:破壊型マルウェアについて技術的に解説

- BlackEnergy and Ukraine: Signals vs. Noise(BlackEnergyとウクライナ:シグナル vs. ノイズ)

- 製品のお問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

- 攻撃や感染した事故対応はこちらまで サイバーセキュリティチームによるコンサルティングサービス: https://www.blackberry.com/ja/jp/services/blackberry-cybersecurity-consulting/overview

- AIを使ったランサムウェア対策: https://www.blackberry.com/ja/jp/solutions/malware

- BlackBerry Japan:https://www.blackberry.com/ja/jp

- Facebook(日本語): https://www.facebook.com/watch/BlackBerryJPsec/

- Twitter(日本語): https://twitter.com/BlackBerryJPsec

- LinkedIn: https://www.linkedin.com/company/blackberry/

- YouTube(日本語): https://www.youtube.com/channel/UCT2VHYwfUVC4V0AnkVZ2QIg/videos

.png)